- Tổng quan

- Nội dung

- Tiêu chuẩn liên quan

- Lược đồ

- Tải về

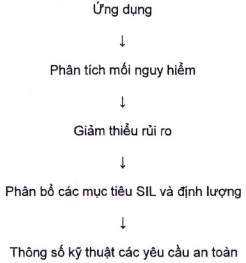

Tiêu chuẩn Quốc gia TCVN 13340:2021 IEC 62280:2014 Ứng dụng đường sắt - Hệ thống thông tin liên lạc, tín hiệu và xử lý - Thông tin liên quan đến an toàn trong hệ thống truyền dẫn

| Số hiệu: | TCVN 13340:2021 | Loại văn bản: | Tiêu chuẩn Việt Nam |

| Cơ quan ban hành: | Bộ Khoa học và Công nghệ | Lĩnh vực: | Giao thông |

|

Ngày ban hành:

Ngày ban hành là ngày, tháng, năm văn bản được thông qua hoặc ký ban hành.

|

13/09/2021 |

Hiệu lực:

|

Đã biết

|

| Người ký: | Đang cập nhật |

Tình trạng hiệu lực:

Cho biết trạng thái hiệu lực của văn bản đang tra cứu: Chưa áp dụng, Còn hiệu lực, Hết hiệu lực, Hết hiệu lực 1 phần; Đã sửa đổi, Đính chính hay Không còn phù hợp,...

|

Đã biết

|

TÓM TẮT TIÊU CHUẨN VIỆT NAM TCVN 13340:2021

Nội dung tóm tắt đang được cập nhật, Quý khách vui lòng quay lại sau!

Tải tiêu chuẩn Việt Nam TCVN 13340:2021

TIÊU CHUẨN QUỐC GIA

TCVN 13340:2021

IEC 62280:2014

ỨNG DỤNG ĐƯỜNG SẮT - HỆ THỐNG THÔNG TIN LIÊN LẠC, TÍN HIỆU VÀ XỬ LÝ - THÔNG TIN LIÊN QUAN ĐẾN AN TOÀN TRONG HỆ THỐNG TRUYỀN DẪN

Communication, signalling and processing systems - Safety-related communication in transmission systems

Lời giới thiệu

Hệ thống truyền dẫn đảm nhiệm việc trao đổi thông tin giữa các hệ thống điều khiển điện từ trong điều hành giao thông đường sắt, đây là một phần không thể tách rời của hệ thống tổng thể cần đảm bảo an toàn, kết quả thể hiện thông qua an toàn thông tin từ nguồn tới đích theo TCVN 12580: 2019 (IEC 62425).

Hệ thống truyền dẫn được xem xét trong tiêu chuẩn này là hệ thống phục vụ cho việc trao đổi thông tin giữa các địa điểm khác nhau, nói chung không có điều kiện tiên quyết cụ thể để đáp ứng, xuất phát từ quan điểm an toàn của tiêu chí không đáng tin cậy hoặc không hoàn toàn đáng tin cậy.

Tiêu chuẩn này dành riêng cho các yêu cầu thực hiện truyền đạt thông tin liên quan đến an toàn trên các hệ thống truyền dẫn đó.

Mặc dù các khía cạnh RAMS không được đưa ra trong tiêu chuẩn này nhưng phải luôn xác định rằng chúng là một khía cạnh chính của sự an toàn tổng thể hệ thống.

Các yêu cầu an toàn phụ thuộc vào đặc điểm của hệ thống truyền dẫn, để giảm độ phức tạp của cách tiếp cận nhằm chứng minh sự an toàn của hệ thống, hệ thống truyền dẫn được phân loại thành ba loại:

- Loại 1 bao gồm các hệ thống dưới sự kiểm soát của nhà thiết kế và cố định trong suốt vòng đời của chúng;

- Loại 2 bao gồm các hệ thống chưa được xác định một phần hoặc không cố định, tuy nhiên có thể loại trừ truy cập trái phép;

- Loại 3 bao gồm các hệ thống không thuộc quyền kiểm soát của nhà thiết kế và nơi cần phải xem xét việc truy cập trái phép.

Danh mục đầu tiên được đưa vào IEC 62280-1:2002, còn lại phù hợp theo IEC 62280-2: 2002.

Trường hợp các hệ thống thông tin liên quan đến an toàn được áp dụng theo các tiêu chuẩn trước, có thể được duy trì hoặc mở rộng, phụ lục E được sử dụng cho mục đích theo dõi các điều khoản (phụ) của tiêu chuẩn này với các tiêu chuẩn trước.

Lời nói đầu

TCVN 13340:2021 hoàn toàn tương đương với tiêu chuẩn IEC 62280:2014.

TCVN 13340:2021 do Viện Khoa học và Công nghệ GTVT biên soạn, Bộ Giao thông Vận tải đề nghị. Tổng Cục Tiêu chuẩn Đo lường Chất lượng thẩm định, Bộ Khoa học và Công nghệ công bố.

ỨNG DỤNG ĐƯỜNG SẮT - HỆ THỐNG THÔNG TIN LIÊN LẠC, TÍN HIỆU VÀ XỬ LÝ - THÔNG TIN LIÊN QUAN ĐẾN AN TOÀN TRONG HỆ THỐNG TRUYỀN DẪN

Communication, signalling and processing systems - Safety-related communication in transmission systems

1 Phạm vi áp dụng

Tiêu chuẩn này áp dụng cho các hệ thống điện tử liên quan đến an toàn sử dụng cho các mục đích truyền thông tin kỹ thuật số, hệ thống truyền dẫn không nhất thiết phải được thiết kế cho các ứng dụng liên quan đến an toàn, đó là:

Dưới sự kiểm soát của người thiết kế và được cố định trong suốt vòng đời, hoặc

Một phần không rõ hoặc không cố định, tuy nhiên việc truy cập trái phép có thể bị loại trừ, hoặc

Không thuộc thẩm quyền của người thiết kế, cần xem xét việc truy cập trái phép.

Cả thiết bị liên quan đến an toàn và thiết bị không liên quan đến an toàn đều có thể được kết nối với hệ thống truyền dẫn.

Tiêu chuẩn này đưa ra các yêu cầu cơ bản cần thiết để thực hiện thông tin an toàn giữa các thiết bị liên quan an toàn đã kết nối với hệ thống truyền dẫn.

Tiêu chuẩn này áp dụng cho chỉ dẫn về yêu cầu an toàn của thiết bị liên quan an toàn đã kết nối đến hệ thống truyền dẫn, nhằm đạt được các yêu cầu về tính toàn vẹn an toàn của thông tin đã được xác định.

Các yêu cầu an toàn thường được thực hiện trong các thiết bị liên quan đến an toàn, được thiết kế theo TCVN 12580: 2019. Trong một số trường hợp, các yêu cầu này có thể được thực hiện trong các thiết bị khác của hệ thống truyền dẫn, tuy nhiên phải có các biện pháp an toàn để kiểm soát yêu cầu về tính toàn vẹn an toàn đã được phân bố.

Chỉ dẫn về yêu cầu an toàn là điều kiện tiên quyết của hệ thống điện từ liên quan đến an toàn mà bằng chứng được xác định trong TCVN 12580: 2019. Bằng chứng về quản lý an toàn và quản lý chất lượng phải được lấy từ TCVN 12580: 2019. Các yêu cầu liên quan đến truyền thông tin để chứng minh sự an toàn về chức năng và kỹ thuật là đối tượng của tiêu chuẩn này.

Tiêu chuẩn này không áp dụng cho các hệ thống hiện có, các hệ thống đã được chấp nhận trước khi đưa ra tiêu chuẩn này.

Tiêu chuẩn này không quy định:

- Hệ thống truyền dẫn,

- Thiết bị kết nối với hệ thống truyền dẫn,

- Các giải pháp (ví dụ như khả năng tương tác),

- Loại dữ liệu nào liên quan đến an toàn và không an toàn.

Một thiết bị liên quan đến an toàn đã kết nối thông qua một hệ thống truyền dẫn mở có thể bị nhiều mối đe dọa bảo mật khác nhau về công nghệ thông tin, đối với một chương trình tổng thể phải được xác định, bao gồm quản lý không tập trung, các khía cạnh kỹ thuật và vận hành.

Tuy nhiên, trong tiêu chuẩn này, xét về khía cạnh an ninh, thì chỉ xem xét các tấn công có chủ ý bằng các bản tin tới các ứng dụng liên quan đến an toàn.

Tiêu chuẩn này không bao gồm các vấn đề an ninh thông tin chung và đặc biệt nó không bao gồm các vấn đề bảo mật về an ninh liên quan đến

- Đảm bảo sự bảo mật thông tin liên quan đến an toàn,

- Ngăn quá tải hệ thống truyền dẫn.

2 Tài liệu viện dẫn

Các tài liệu viện dẫn sau rất cần thiết cho việc áp dụng tiêu chuẩn này. Đối với các tài liệu viện dẫn ghi năm ban hành thì áp dụng bản được nêu. Đối với các tài liệu viện dẫn không ghi năm công bố thì áp dụng phiên bản mới nhất, bao gồm cả các sửa đổi, bổ sung (nếu có).

TCVN 10935-1: 2015, Ứng dụng đường sắt- Quy định và chứng minh độ tin cậy, tính sẵn sàng, khả năng bảo dưỡng và độ an toàn (RAMS). Phần 1: Các yêu cầu cơ bản và quy trình chung;

TCVN 12580: 2019, Các ứng dụng đường sắt - Các hệ thống thông tin liên lạc, tín hiệu và xử lý - Các hệ thống tín hiệu điện tử liên quan đến an toàn.

3 Thuật ngữ, định nghĩa và chữ viết tắt

3.1 Thuật ngữ và định nghĩa

Tiêu chuẩn này sử dụng các thuật ngữ và định nghĩa sau:

3.1.1.

Dấu thời gian tuyệt đối (Absolute time stamp)

Dấu thời gian được tham chiếu đến một thời gian chung phổ biến đối với một nhóm các thực thể sử dụng một hệ thống truyền dẫn.

3.1.2.

Bảo vệ truy cập (Access protection)

Các quy trình được thiết kế để phòng vệ truy cập trái phép để đọc hoặc thay đổi thông tin, cả trong các hệ thống an toàn của người dùng lẫn trong hệ thống truyền dẫn.

3.1.3.

Dữ liệu bổ sung (Additional data)

Dữ liệu không sử dụng đến quy trình người dùng sau cùng, nhưng được sử dụng để kiểm soát, độ khả dụng và các mục đích an toàn

3.1.4.

Bản tin xác thực (Authentic message)

Thông điệp trong đó thông tin có nguồn gốc từ đúng nguồn đã biết

3.1.5.

Tính xác thực (Authenticity)

Trạng thái trong đó thông tin là hợp lệ và được biết là có nguồn gốc từ đúng nguồn đã biết

3.1.6.

Hệ thống truyền dẫn khép kín (Closed transmission system)

Số cố định hoặc số lượng người tham gia cố định tối đa được liên kết bởi hệ thống truyền tải với các tính năng đã có và cố định và ở đó nguy cơ truy cập trái phép được coi là không đáng kể

3.1.7.

Truyền thông tin (Communication)

Chuyển thông tin giữa các ứng dụng

3.1.8.

Tính bảo mật (Confidentiality)

Tính năng mà thông tin đó không được cung cấp cho các thực thể trái phép

3.1.9.

Bản tin hỏng (Corrupted message)

Kiểu bản tin lỗi, trong đó xảy ra sự sai lạc dữ liệu

3.1.10.

Kỹ thuật mã hóa (Cryptographic techniques)

Tạo ra dữ liệu đầu ra, được tính bằng thuật toán sử dụng dữ liệu đầu vào và khoá mã như một tham số.

CHÚ THÍCH: Nếu biết dữ liệu đầu ra, trong một thời gian vừa phải thì không thể tính toán được dữ liệu đầu vào mà không có kiến thức về khoá mã. Cũng không thể trong một thời gian vừa phải mà lấy được khoá mã từ dữ liệu đầu ra, ngay cả khi biết được dữ liệu đầu vào.

3.1.11.

Kiểm tra sự dư chu kỳ (cyclic redundancy check)

Mã vòng, được sử dụng để bảo vệ bản tin từ ảnh hưởng của dữ liệu lỗi

3.1.12.

Dữ liệu (Data)

Một phần của thông điệp thể hiện một số thông tin (xem thêm dữ liệu người dùng, dữ liệu bổ sung, dữ liệu dự phòng)

3.1.13.

Sự sai lệch dữ liệu (Data corruption)

Sự biến đổi của dữ liệu

3.1.14.

Sự phòng vệ (Defence)

Biện pháp được kết hợp trong thiết kế của một hệ thống thông tin liên quan đến an toàn để chống lại các mối đe dọa đặc thù

3.1.15.

Bản tin bị trễ (Delayed message)

Là loại lỗi thông báo, trong đó một thông điệp được nhận vào một thời điểm muộn hơn dự định

3.1.16.

Bản tin đã xóa (Deleted message)

Là loại lỗi thông báo, trong đó một thông điệp bị xóa khỏi luồng thông báo

3.1.17.

Dấu thời gian kép (Double time stamp)

Trường hợp khi hai thực thể trao đổi và so sánh dấu thời gian của chúng. Trong trường hợp này dấu thời gian trong các thực thể là độc lập với nhau

3.1.18.

Lỗi (Error)

Sự sai lệch từ thiết kế dự định có thể dẫn đến hoạt động hệ thống không mong muốn hoặc sự cố.

3.1.19.

Hư hỏng (Failure)

Sự sai lệch từ hiệu suất đã xác định của một hệ thống

CHÚ THÍCH: Một sự hư hỏng là kết quả của sự cố hoặc lỗi trong hệ thống.

3.1.20.

Sự cố (Fault)

Tình trạng bất thường có thể dẫn đến lỗi trong một hệ thống

CHÚ THÍCH: Một sự cố có thể là ngẫu nhiên hoặc có tính hệ thống.

3.1.21.

Bản tin phản hồi (Feedback message)

Phản hồi từ đầu thu đến đầu phát qua một kênh trở lại

3.1.22.

Tin tặc (Hacker)

Người cố ý tìm cách loại bỏ sự bảo vệ quyền truy cập

3.1.23.

Mối nguy hiểm (Hazard)

Tình trạng có thể dẫn đến sự cố

3.1.24.

Phân tích mối nguy hiểm (Hazard analysis)

Quá trình xác định các mối nguy hiểm và phân tích các nguyên nhân của chúng, đưa ra các yêu cầu để hạn chế khả năng và hậu quả của các nguy hiểm ở mức chấp nhận được

3.1.25.

Dữ liệu ẩn (Implicit data)

Dữ liệu bổ sung mà không được truyền đi nhưng biết được người gửi và người nhận

3.1.26.

Thông tin (Information)

Miêu tả tình trạng hoặc các sự kiện của một quy trình, trong một hình thức được hiểu bởi quá trình

3.1.27.

Bản tin được chèn (Inserted message)

Loại lỗi thông báo trong đó một thông điệp bổ sung được cấy vào luồng bản tin

3.1.28.

Tính toàn vẹn (Integrity)

Tình trạng thông tin được hoàn chỉnh và không thay đổi

3.1.29.

Mã phát hiện chỉnh sửa MDC (Manipulation detection code)

Chức năng của toàn bộ bản tin mà không có khóa mã bí mật

CHÚ THÍCH: Trái ngược với MAC, MDC không có khóa mã bí mật. Toàn bộ bản tin được hiểu bao gồm cả dữ liệu ẩn của bản tin phần không được gửi đến hệ thống truyền dẫn. MDC thường dựa trên một hàm băm.

3.1.30.

Bản tin giả mạo (Masqueraded message)

Loại thông báo được chèn vào trong đó một thông điệp không xác thực được thiết kế để xuất hiện có vẻ là xác thực

3.1.31.

Bản tin (Message)

Thông tin được truyền từ bộ phận phát (nguồn dữ liệu) tới một hoặc nhiều bộ phận thu (nơi gom dữ liệu)

3.1.32.

Mã xác thực bản tin (Message authentication code)

Chức năng mật mã của toàn bộ thông báo và khoá mã bí mật hoặc công khai

CHÚ THÍCH: Toàn bộ bản tin được hiểu bao gồm cả dữ liệu ẩn của bản tin phần không được gửi đến hệ thống truyền dẫn.

3.1.33.

Sự mã hóa bản tin (Message enciphering)

Sự chuyển đổi các bit bằng cách sử dụng một kỹ thuật mã hóa trong một thông báo, theo một thuật toán điều khiển bởi các phím bấm, để việc thực hiện đọc ngẫu nhiên của dữ liệu khó khăn hơn. Không cung cấp sự bảo vệ tránh sai lạc dữ liệu.

3.1.34.

Các lỗi bản tin (Message errors)

Tập hợp các dạng hư hỏng bản tin có thể dẫn đến tình huống nguy hiểm tiềm ẩn, hoặc làm giảm tính sẵn sàng của hệ thống. Đó có thể là một số nguyên nhân của mỗi loại lỗi.

3.1.35.

Tính toàn vẹn bản tin (Message integrity)

Thông điệp trong đó thông tin được hoàn thành và không thay đổi

3.1.36.

Luồng bản tin (Message stream)

Tập hợp các thông báo được sắp xếp

3.1.37.

Mã số an toàn không mã hoá (Non cryptographic safety code)

Dữ liệu dự phòng dựa trên các chức năng không mã hoá bao gồm trong một bản tin liên quan đến an toàn để cho phép phát hiện sai lệch dữ liệu do chức năng truyền dẫn liên quan đến an toàn

3.1.38.

Hệ thống truyền dẫn mở (Open transmission system)

Hệ thống truyền dẫn với số lượng tham gia không rõ, có các thuộc tính không xác định, hay thay đổi và không tin cậy, được sử dụng cho các dịch vụ viễn dẫn không rõ ràng và có nguy cơ truy cập trái phép

3.1.39.

Mạng công cộng (Public network)

Mạng công cộng không nằm dưới sự kiểm soát của đường sắt

3.1.40.

Hư hỏng ngẫu nhiên (Random failure)

Hư hỏng xảy ra không theo nguyên tắc theo thời gian

3.1.41.

Sự kiểm tra dư (Redundancy check)

Loại kiểm tra mà một mối quan hệ đã xác định trước tồn tại giữa dữ liệu dự phòng và dữ liệu người dùng bên trong một bản tin, để chứng minh tính toàn vẹn của bản tin.

3.1.42.

Dữ liệu dư (Redundant data)

Dữ liệu bổ sung, dẫn suất bởi chức năng truyền dẫn liên quan đến an toàn từ dữ liệu người dùng

3.1.43.

Dấu thời gian tương đối (Relative time stamp)

Dấu thời gian tham chiếu đến giờ cục bộ của một thực thể. Nói chung không có mối quan hệ với giờ của các thực thể khác

3.1.44.

Bản tin lặp lại (Repeated message)

Loại lỗi bản tin trong đó một bản tin được nhận nhiều lần

3.1.45.

Bản tin được sắp xếp lại (Re-sequenced message)

Loại lỗi bản tin, trong đó thứ tự của bản tin trong luồng bản tin đã được thay đổi

3.1.46.

Trạng thái dự phòng an toàn (Safe fall back state)

Trạng thái an toàn của thiết bị hoặc hệ thống liên quan đến an toàn như là một sai lệch so với trạng thái không bị lỗi và do phản ứng an toàn dẫn đến giảm chức năng của các tính năng liên quan đến an toàn, có thể cả các tính năng không liên quan đến an toàn

3.1.47.

An toàn (Safety)

Tránh khỏi rủi ro của các mức độ không thể chấp nhận được

3.1.48.

Hồ sơ an toàn (Safety case)

Tài liệu chứng minh rằng sản phẩm tuân thủ các yêu cầu về an toàn đã định

3.1.49.

Mã an toàn (Safety code)

Dữ liệu dư đã bao gồm trong một bản tin liên quan đến an toàn để cho phép sai lệch dữ liệu được phát hiện bởi chức năng truyền dẫn liên quan đến an toàn

3.1.50.

Mức độ toàn vẹn an toàn (Safety integrity level)

Số lượng cho biết mức độ yêu cầu của sự tin cậy rằng một hệ thống sẽ đáp ứng các chức năng an toàn đã định đối với các sự cố mang tính hệ thống

3.1.51.

Phản ứng an toàn (Safety reaction)

Sự bảo vệ liên quan đến an toàn được thực hiện bởi quá trình an toàn để đáp ứng với một sự kiện (chẳng hạn như một sự cố của hệ thống truyền dẫn), có thể dẫn đến một trạng thái dự phòng an toàn của thiết bị

3.1.52.

An toàn liên quan (Safety-related)

Chịu trách nhiệm về an toàn

3.1.53.

Chức năng truyền dẫn liên quan đến an toàn (Safety-related transmission function)

Chức năng kết hợp trong các thiết bị liên quan đến an toàn để đảm bảo tính xác thực, tính toàn vẹn, kịp thời và liên tục của dữ liệu

3.1.54.

Chuỗi số (Sequence number)

Trường dữ liệu bổ sung chứa số lượng để thay đổi trong cách được xác định trước từ thông báo đến thông báo

3.1.55.

Mã định danh nguồn và đích (Source and destination identifier)

Mã định danh được gán cho mỗi thực thể. Mã định danh này có thể là tên, số hoặc mẫu bit tùy ý. Mã định danh này sẽ được sử dụng cho giao tiếp liên quan đến an toàn. Thông thường, mã định danh được thêm vào dữ liệu người dùng

3.1.56.

Hư hỏng có tính hệ thống (Systematic failure)

Hư hỏng xảy ra lặp đi lặp lại theo một số kết hợp đặc thù đầu vào hoặc theo một số điều kiện môi trường cụ thể

3.1.57.

Nguy cơ (Threat)

Khả năng vi phạm an toàn

3.1.58.

Dấu thời gian (Time stamp)

Thông tin liên quan đến thời gian truyền dẫn kèm bản tin bởi người gửi

3.1.59.

Tính kịp thời (Timeliness)

Trạng thái trong đó thông tin có sẵn vào đúng thời điểm theo yêu cầu

3.1.60.

Mã truyền (Transmission code)

Thông tin dư, được thêm vào bản tin an toàn và không an toàn của hệ thống truyền dẫn không tin cậy để đảm bảo tính toàn vẹn của thông điệp trong quá trình truyền

3.1.61.

Hệ thống truyền dẫn (Transmission system)

Dịch vụ được ứng dụng sử dụng để truyền thông báo giữa một số người tham gia, mà có thể là thông tin nguồn gửi hoặc thông tin nhận

3.1.62.

Đáng tin cậy (Trusted)

Có tính chất được sử dụng làm bằng chứng để minh chứng an toàn

3.1.63.

Truy cập trái phép (Unauthorized access)

Tình huống mà thông tin người dùng hoặc thông tin trong hệ thống truyền dẫn được truy cập và / hoặc thay đổi bởi những người hoặc tin tặc trái phép

3.1.64.

Dữ liệu người dùng (User data)

Dữ liệu thể hiện cho các trạng thái hoặc sự kiện của một quá trình người dùng, mà không có bất kỳ dữ liệu bổ sung nào. Trong trường hợp giao tiếp giữa các thiết bị liên quan đến an toàn, dữ liệu người dùng chứa dữ liệu liên quan đến an toàn

3.1.65.

Bản tin hợp lệ (Valid message)

Bản tin đúng biểu mẫu đáp ứng tất cả các yêu cầu của người dùng đã định

3.1.66.

Tính hợp lệ (Validity)

Trạng thái đáp ứng tất cả các khía cạnh yêu cầu người dùng đã định

3.2 Từ viết tắt

| BCH | (Bose, Ray-Chaudhuri, Hocquenghem Code) Mã Bose, Ray-Chaudhuri, Hocquenghem |

| B.M.E. | (Basic Message Errors) Lỗi bản tin cơ sở |

| BSC | (Binary Symmetric Channel) Kênh đối xứng nhị phân |

| CAN | (Controller Area Network) Giao thức truyền thông nối tiếp cho ứng dụng điều khiển thời gian thực, mức an toàn cao |

| CRC | (Cyclic Redundancy Check) Kiểm tra sự dư chu kỳ |

| EC | (European Community) Cộng đồng châu Âu |

| ECB | (Electronic CodeBook mode) Phương thức sách mã điện tử |

| EMI | (Electromagnetic Interference) Nhiễu điện từ |

| FTA | (Fault Tree Analysis) Phân tích cây lỗi |

| GPRS | (General Packet Radio Service) Dịch vụ vô tuyến gói chung |

| GSM-R | (Global System for Mobile communication - Railways) Hệ thống thông tin di động toàn cầu cho đường sắt |

| H.E. | (Hazardous Events) Sự kiện nguy hiểm |

| HW | (Hardware) Phần cứng |

| IT | (Information Technology) Công nghệ thông tin |

| LAN | (Local Area Network) Mạng cục bộ |

| MAC | (Message Authentification Code) Mã xác nhận bản tin |

| MDC | (Manipulation Detection code) Mã phát hiện thao tác |

| MD4, MD5 | (Message Digest algorithms) Giải thuật bản tin dùng hàm băm |

| M.H. | (Main Hazard) Nguy cơ chính |

| MTBF | (Mean Time Between Failures) Thời giant trung bình giữa hai lỗi |

| MVB | (Multi-purpose Vehicle Bus) Đường truyền đa nhiệm |

| PROFIBUS | (Process Field Bus) Chuẩn truyền dẫn quang nối tiếp |

| QSC | (q-nary symmetric channel) Kênh đối xứng chờ |

| RAMS | (Reliability, Availability, Maintainability and Safety) Độ tin cậy, tính sẵn sàng, bảo trì và an toàn |

| SIL | (Safety Integrity Level) Mức toàn vẹn về an toàn |

| SR | (Safety Related) Liên quan an toàn |

| SRS | (Safety Requirements Specifications) Thông số kỹ thuật an toàn yêu cầu |

| SW | (Software) Phần mềm |

| TX | Transmission UTC Universal Coordinated Time Truyền thời gian chuẩn quốc tế |

| WAN | (Wide Area Network Wi-Fi Wireless Fidelity) Mạng không dây diện rộng |

| Wi-Fi | (Wireless Fidelity) Mạng giao tiếp không dây |

4 Kiến trúc tham chiếu

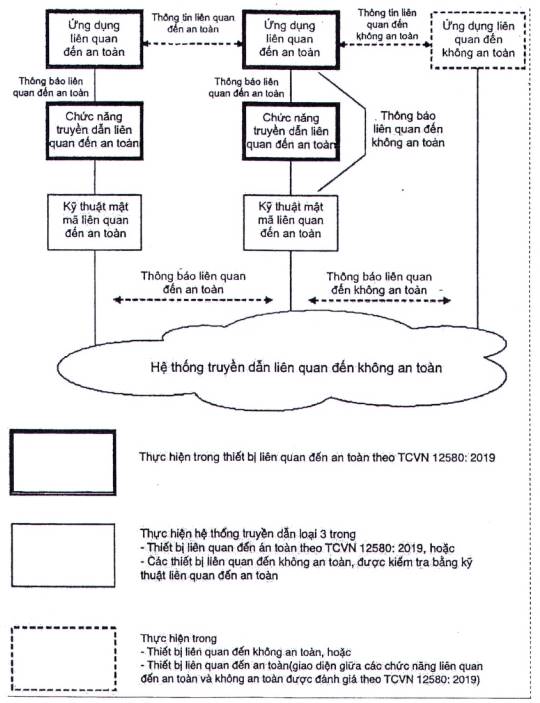

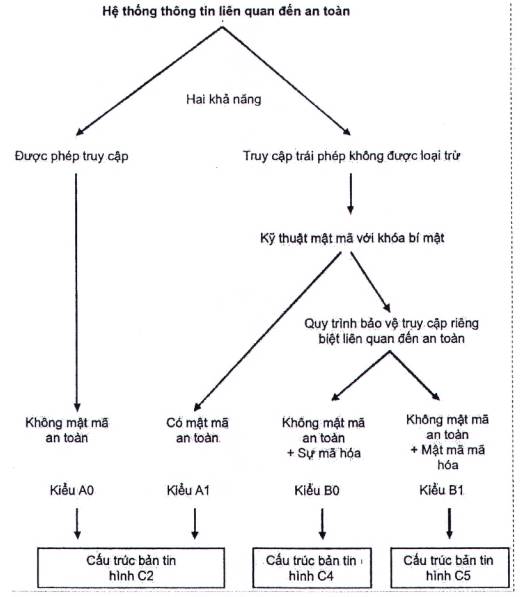

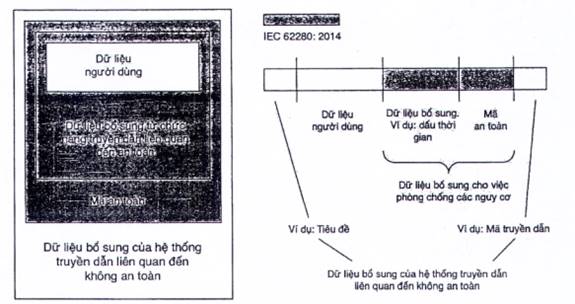

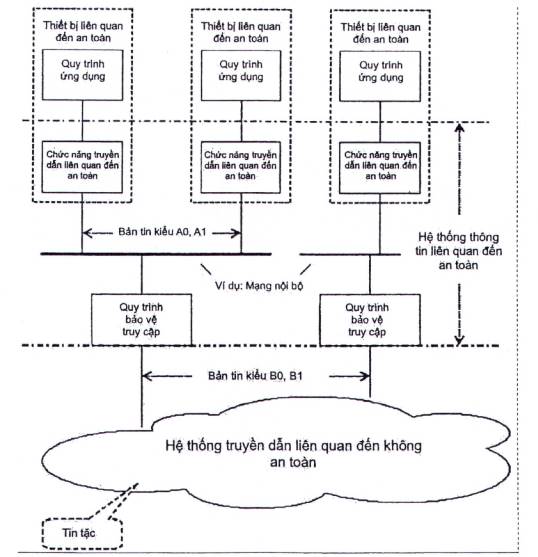

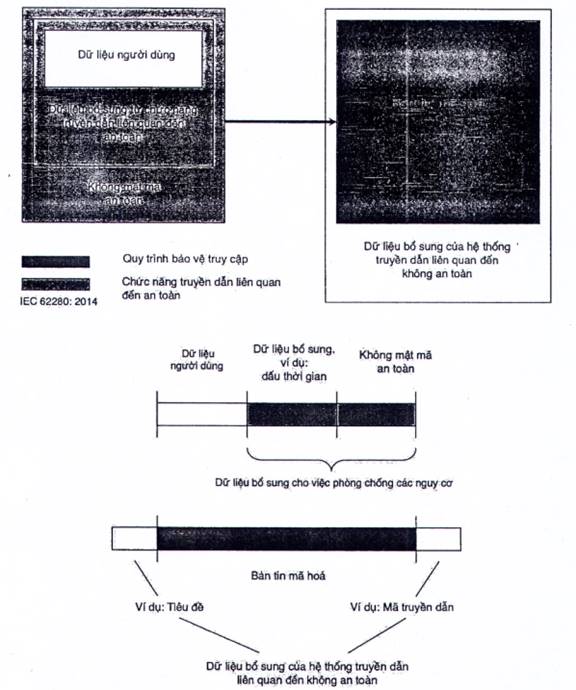

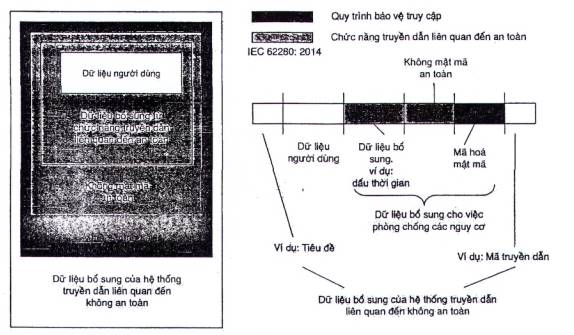

Tiêu chuẩn này xác định các yêu cầu cho việc truyền thông tin an toàn giữa thiết bị thông qua hệ thống truyền dẫn đóng hoặc mở. Thiết bị liên quan và không liên quan đến an toàn có thể được kết nối với hệ thống truyền dẫn. Điều khoản này mô tả các cấu hình có thể có của truyền dẫn liên quan đến an toàn trong các hệ thống truyền dẫn bao gồm sự xác định các khối chức năng liên quan. Các yêu cầu cụ thể được thực hiện bởi các khối này được thiết lập trong các điều khoản phụ.

Một dạng kết hợp - hệ thống truyền dẫn mở và khép kín - của kiến trúc chính được thể hiện trong Hình 1, trong đó tất cả các phần tử truyền dẫn được liên kết theo luồng thông tin để trao đổi thông tin liên quan đến an toàn giữa các thiết bị liên quan đến an toàn. Kiến trúc tham chiếu cũng cho thấy sự ghép nối không liên quan đến an toàn không phải lúc nào cũng hiện diện. Một cách sử dụng đặc trưng có thể là cho các bản tin phát hiện được chuyển đến một trung tâm bảo trì.

Bên cạnh nguồn và đích của truyền dẫn liên quan đến an toàn, kiến trúc tham chiếu đề cập đến một hệ thống truyền dẫn liên quan đến an toàn, có thể được chia thành:

• Các chức năng truyền dẫn liên quan đến an toàn được kết hợp trong các thiết bị liên quan đến an toàn. Các chức năng này đảm bảo tính xác thực, tính toàn vẹn, tính kịp thời và chuỗi dữ liệu,

• Các kỹ thuật mật mã liên quan đến an toàn bảo vệ bản tin liên quan đến an toàn. Chúng có thể được thực hiện bằng cách kết hợp trong các thiết bị liên quan đến an toàn hoặc để bên ngoài thiết bị liên quan đến an toàn nhưng phải được kiểm tra bằng kỹ thuật an toàn. Những kỹ thuật này bảo vệ bản tin liên quan đến an toàn trong một hệ thống truyền dẫn loại 3 và không cần thiết trong trường hợp hệ thống truyền dẫn loại 1 hoặc loại 2,

• Một hệ thống truyền dẫn mở hoặc khép kín không liên quan đến an toàn có thể tự bao gồm các chức năng bảo vệ truyền dẫn và chức năng bảo vệ truy cập.

Các đặc tính của hệ thống truyền dẫn khép kín (loại 1) như sau:

• Số lượng các thiết bị có thể kết nối - dù có liên quan đến an toàn hay không - với hệ thống truyền dẫn đã biết và cố định;

• Nguy cơ truy cập trái phép được coi là không đáng kể;

• Các đặc tính vật lý của hệ thống truyền dẫn (ví dụ: phương tiện truyền dẫn, môi trường theo giả thuyết thiết kế, ...) được cố định và không thay đổi trong suốt vòng đời của hệ thống.

Hệ thống truyền dẫn mở (loại 2 và 3) có thể bao gồm một vài hoặc tất cả những điều sau đây:

• Các yếu tố đọc, lưu trữ, xử lý hoặc truyền lại dữ liệu đã tạo ra và thể hiện bởi người dùng của hệ thống truyền dẫn theo một chương trình không cần biết đến người dùng, số lượng người dùng nói chung là không rõ, thiết bị liên quan đến an toàn, không liên quan đến an toàn và thiết bị không liên quan đến các ứng dụng đường sắt có thể được kết nối với hệ thống truyền dẫn mở;

• Phương tiện truyền dẫn của bất kỳ loại nào có đặc tính truyền dẫn và tính nhạy với các ảnh hưởng bên ngoài, mà không được biết đến người dùng;

• Các hệ thống quản lý và điều khiển mạng có khả năng định tuyến (và tự động định tuyến lại) các bản tin qua bất kỳ đường dẫn nào được tạo từ một hoặc nhiều loại phương tiện, truyền dẫn giữa các đầu nút của hệ thống truyền dẫn mở, theo chương trình không được biết đến người dùng;

• Những người dùng khác của hệ thống truyền dẫn, không được biết đến với bộ thiết kế ứng dụng liên quan đến an toàn, gửi lượng thông tin không xác định, các định dạng không xác định.

Hệ thống truyền dẫn mở của loại 3 có thể là đối tượng bị truy cập trái phép vào hệ thống truyền dẫn cho các mục đích phá hoại.

Hình 1 - Kiến trúc tham chiếu cho truyền dẫn liên quan đến an toàn

Kiến trúc tham chiếu không nhằm hạn chế việc triển khai; các cấu trúc khác nhau là có thể triển khai được, xem các ví dụ trong phụ lục C thông tin và cụ thể tại khoản C.5 đối với các bản tin liên quan đến không an toàn.

5 Các mối nguy cơ với hệ thống truyền dẫn

Mối nguy hiểm chính đối với truyền dẫn liên quan đến an toàn là sự cố nhận bản tin hợp lệ về tính xác thực, tính toàn vẹn, trình tự và tính kịp thời tại điểm tiếp nhận. Tiêu chuẩn này xem xét các mối đe dọa đối với các thuộc tính bản tin phát sinh từ hệ thống truyền dẫn. Các mối đe dọa đối với thiết bị liên quan đến an toàn phải được xem xét theo TCVN 12580:2019.

Tuy nhiên, việc đáp ứng các yêu cầu của tiêu chuẩn này không bảo vệ chống lạm dụng có chủ ý hoặc không cố ý đến từ các nguồn được ủy quyền. Đó là sự cần thiết cho các trường hợp an toàn để giải quyết các khía cạnh này.

Thông tin thêm, với các hướng dẫn về phân tích mối đe dọa và hồ sơ an toàn, được bao gồm trong Phụ lục A. Cần nhấn mạnh rằng việc phân tích sẽ được thực hiện cho từng dự án, vì vậy mặc dù phương pháp luận cho các lỗi bản tin của Phụ lục A có thể được thêm vào, không nhất thiết phải được hoàn thành.

Các trường hợp nguy hiểm được xác định có thể bao gồm những điều sau đây:

• Sự cố có tính hệ thống;

• Đứt dây;

• Lỗi cáp;

• Ăng ten sai lệch;

• Giảm hiệu suất;

• Sự cố hỏng ngẫu nhiên phần cứng và sự lão hóa;

• Lỗi con người;

• Lỗi bảo trì;

• Nhiễu điện từ EMI;

• Xuyên âm;

• Nhiễu nhiệt;

• Hiệu ứng Fading;

• Quá tải hệ thống truyền dẫn;

• Bão từ;

• Cháy;

• Động đất;

• Sét.

Cũng như các trường hợp được gây ra có tính cố ý như

• Nối dây;

• Hỏng hóc hoặc thay đổi trái phép phần cứng;

• Thay đổi trái phép phần mềm;

• Giám sát các kênh;

• Truyền tải các bản tin trái phép.

Tuy nhiên, mặc dù có thể có một loạt các trường hợp nguy hiểm, các lỗi bản tin cơ gốc, hình thành các mối đe dọa cho hệ thống truyền dẫn, là một trong những điều sau đây:

• Sự lập lại;

• Sự xóa đi;

• Chèn;

• Sự điều chỉnh tuần tự;

• Sự hỏng hóc;

• Sự trễ;

• Sự giả mạo.

Bảng A.1 cho thấy các mối đe dọa đối với hệ thống truyền dẫn có thể gây ra bởi từng loại trường hợp nguy hiểm. Các trường hợp nguy hiểm đã được xác định - không được bảo vệ bằng các biện pháp khác - Điều đó có thể xây ra cho một hệ thống cụ thể, bảng biểu này có thể được sử dụng làm hướng dẫn để xác định các mối đe dọa được xem xét cho hệ thống đó. Bảng A.1 không đưa ra khả năng xảy ra của sự cố; mà là một phần của việc phân tích các mối đe dọa.

6 Phân loại các hệ thống truyền dẫn

6.1 Khái quát

Điều khoản này định nghĩa quy trình được sử dụng để phân loại tất cả các hệ thống truyền dẫn, xác định các mối đe dọa liên quan đến các hệ thống mà ảnh hưởng đến việc lựa chọn sự phòng vệ trong ứng dụng an toàn.

6.2 Các cơ sở chung để phân loại

Có nhiều yếu tố có thể ảnh hưởng tới các mối đe dọa đến một hệ thống truyền dẫn liên quan đến an toàn. Ví dụ, các dịch vụ truyền dẫn có thể thu được bởi người sử dụng hệ thống tín hiệu từ các nhà cung cấp dịch vụ viễn thông quốc doanh hoặc tư nhân. Theo các hợp đồng cung cấp dịch vụ như vậy, trách nhiệm của nhà cung cấp dịch vụ để đảm bảo hiệu năng của hệ thống truyền dẫn có thể bị giới hạn. Do đó, tầm quan trọng của các mối đe dọa (các yêu cầu về sự bảo vệ) phụ thuộc vào mức độ kiểm soát được thực hiện bởi người sử dụng trên hệ thống truyền dẫn, bao gồm các vấn đề sau:

• Các đặc tính kỹ thuật của hệ thống, bao gồm bảo đảm độ tin cậy hoặc tính khả dụng của hệ thống, mức độ lưu trữ dữ liệu vốn có trong hệ thống (có thể ảnh hưởng đến độ trễ hoặc sắp xếp lại các thông báo);

• Sự nhất quán về hiệu suất của hệ thống trong suốt vòng đời (ví dụ như thay đổi hệ thống và các thay đổi đối với cơ sở người dùng được thực hiện) và hiệu ứng tải thông tin của những người dùng khác;

• Truy cập vào hệ thống, tùy thuộc vào mạng lưới tư nhân hay quốc doanh, mức độ kiểm soát truy cập được thực hiện bởi nhà khai thác đối với những người dùng khác, cơ hội lạm dụng hệ thống của người dùng khác và quyền truy cập có sẵn cho người bảo trì để cấu hình lại hệ thống hoặc có quyền truy cập vào chính phương tiện truyền dẫn.

Theo những vấn đề này, ba loại hệ thống truyền dẫn có thể được xác định.

6.3 Tiêu chí phân loại các hệ thống truyền dẫn

6.3.1 Tiêu chí đối với hệ thống truyền dẫn loại 1

Một hệ thống truyền dẫn có thể được coi là loại 1 nếu các điều kiện tiên quyết sau được thỏa mãn.

Pr1 Số lượng linh kiện của các thiết bị có thể kết nối - dù có liên quan đến an toàn hoặc không - với hệ thống truyền dẫn đã được biết và cố định, về phần truyền dẫn liên quan đến an toàn phụ thuộc vào tham số này, số lượng tham gia tối đa được phép giao tiếp với nhau sẽ được đưa vào thông số kỹ thuật yêu cầu an toàn như một điều kiện tiên quyết, cấu hình của hệ thống sẽ được xác định / được đặt trong hồ sơ an toàn. Bất kỳ thay đổi tiếp theo nào đối với cấu hình đó sẽ được bắt đầu bằng việc xem xét các ảnh hưởng của chúng đối với hồ sơ an toàn.

Pr2 Các đặc điểm của hệ thống truyền dẫn (ví dụ: phương tiện truyền dẫn, môi trường trong suốt điều kiện, trường hợp xấu nhất, ...) được biết và cố định. Chúng sẽ được duy trì trong vòng đời của hệ thống. Nếu các thông số chính được sử dụng trong hồ sơ an toàn phải được thay đổi, tất cả các khía cạnh liên quan đến an toàn phải được xem xét.

Pr3 Nguy cơ truy cập trái phép vào hệ thống truyền dẫn sẽ không đáng kể.

Nếu hệ thống truyền dẫn đáp ứng tất cả các điều kiện tiên quyết ở trên, nó có thể được coi là loại 1 và là một hệ thống đóng, và nếu như vậy, hệ thống sẽ tuân thủ quy trình và yêu cầu chung được nêu trong điều 7.

6.3.2 Tiêu chí đối với hệ thống truyền dẫn loại 2

Nếu hệ thống truyền dẫn không đáp ứng các điều kiện tiên quyết 1 hoặc 2 (Pr1 hoặc Pr2) của 6.3.1, nhưng đáp ứng điều kiện tiên quyết 3 (Pr3), nó sẽ được coi là loại 2 và là hệ thống mở, và sẽ được đánh giá với các quy trình toàn diện hơn và yêu cầu được nêu trong điều 7.

6.3.3 Tiêu chí cho hệ thống truyền dẫn loại 3

Nếu hệ thống truyền dẫn không đáp ứng điều kiện tiên quyết 3 (Pr3) của 6.3,1, nó sẽ được coi là loại 3 và là một hệ thống mở, và sẽ được đánh giá với toàn bộ quy trình và yêu cầu được đưa ra trong điều 7.

6.4 Mối quan hệ giữa các hệ thống truyền dẫn và các mối đe dọa

Tầm quan trọng của các mối đe dọa đối với hệ thống thông tin liên quan đến an toàn sẽ được đánh giá theo mức độ kiểm soát được thực hiện bởi người sử dụng trên hệ thống truyền dẫn.

Các mối đe dọa được xác định trong điều 5 thích hợp áp dụng cho tất cả các loại hệ thống truyền dẫn ngoại trừ giả mạo, chỉ áp dụng cho các hệ thống truyền dẫn mở.

Trong phụ lục B, một ví dụ về phân loại các hệ thống truyền dẫn được nêu trong bảng B.1 và một ví dụ về mối quan hệ mối đe dọa/loại được nêu trong bảng B.2.

Khả năng áp dụng điều 7 phụ thuộc vào loại hệ thống truyền dẫn.

7 Các yêu cầu bảo vệ

7.1 Khái quát

Một số kỹ thuật đã được áp dụng trong các hệ thống truyền dữ liệu (không liên quan đến an toàn hoặc liên quan đến an toàn) trong quá khứ. Những kỹ thuật này hình thành một “thư viện” của các phương pháp có thể truy cập được để kiểm soát và bảo vệ hệ thống, để cung cấp sự bảo vệ chống lại từng mối đe dọa đã được xác định ở trên.

Để giảm thiểu rủi ro liên quan đến các mối đe dọa được xác định trong điều khoản trước, các dịch vụ an toàn cơ bản sau sẽ được xem xét và cung cấp trong phạm vi cần thiết cho ứng dụng, cho cả hệ thống truyền dẫn mở và đóng:

• Tính xác thực của bản tin;

• Tính toàn vẹn bản tin;

• Tính kịp thời của bản tin;

• Sự liên tục của bản tin.

Tập hợp các biện pháp phòng vệ đã biết được trình bày như sau:

a) Số thứ tự;

b) Dấu thời gian;

c) Quá thời gian;

d) Mã định danh nguồn và đích;

e) Thông báo phản hồi;

f) Quy trình xác nhận;

g) Mã an toàn;

h) Kỹ thuật mật mã.

Một số vấn đề kiến trúc sẽ được xem xét bởi ứng dụng cụ thể và được giải trình trong hồ sơ an toàn, ví dụ:

• Các điều kiện để yêu cầu và duy trì việc tuân thủ đối với các điều kiện tiên quyết của hệ thống truyền dẫn loại 1 hoặc 2,

• Tiêu chí phân tách giữa các hệ thống truyền dẫn thuộc các loại khác nhau,

• Sự chắc chắn của các hệ thống truyền dẫn chống lại sự tấn công từ chối dịch vụ, ví dụ: cần tường lửa.

Với tham chiếu đến h), phạm vi của tiêu chuẩn này không bao gồm các vấn đề bảo mật công nghệ thông tin nói chung:

• Chỉ có các cuộc tấn công trong suốt giai đoạn vận hành mới được xem xét;

• Chỉ có các cuộc tấn công bằng thông báo tới các ứng dụng liên quan đến an toàn mới được gửi.

Tuy nhiên, một chính sách bảo vệ truy cập đầy đủ phải được xem xét:

• Các phương diện thủ tục và bào trì của sự bảo vệ truy cập,

• Lỗ hổng của phần mềm không phải là một phần của ứng dụng liên quan đến an toàn,

• Tính bảo mật của thông tin.

7.2 Yêu cầu chung

7.2.1 Sự phòng vệ thích hợp phải được dự phòng cho tất cả các mối đe dọa đã xác định đối với sự an toàn của các hệ thống sử dụng phương pháp truyền dẫn mở hoặc đóng. Bất kỳ giả định nào về các mối đe dọa bị bỏ qua phải được bảo đảm và được ghi lại trong hồ sơ an toàn. Phụ lục A đưa ra một danh sách các mối đe dọa có thể xảy ra, được sử dụng làm hướng dẫn.

7.2.2 Trong trường hợp thông tin giữa các ứng dụng liên quan đến an toàn và không liên quan đến an toàn truyền trên cùng hệ thống truyền dẫn cần yêu cầu bổ sung:

• Các biện pháp phòng vệ an toàn được thực hiện trong các chức năng truyền dẫn liên quan đến an toàn phải được chứng minh là độc lập về mặt chức năng với sự phòng vệ được sử dụng bởi các chức năng liên quan đến không an toàn;

• Các thông báo liên quan đến an toàn và không liên quan đến an toàn phải có các cấu trúc khác nhau được thực hiện bằng cách áp dụng mã an toàn cho các thông báo liên quan đến an toàn. Mã an toàn này phải có khả năng bảo vệ hệ thống về tính toàn vẹn an toàn cần thiết (xem 7.3.8) sao cho một thông báo liên quan đến không an toàn không thể bị hư hỏng trong hệ thống liên quan đến an toàn.

7.2.3 Các yêu cầu chi tiết về các biện pháp phòng vệ cần thiết cho ứng dụng phải được tính đến

• Mức độ rủi ro (tần suất/kết quả) được xác định cho từng mối đe dọa cụ thể,

• Mức độ toàn vẹn an toàn của dữ liệu và quy trình có liên quan.

Phụ lục C đưa ra hướng dẫn về việc lựa chọn các kỹ thuật hiện có để phòng vệ chống lại các mối đe dọa. Các vấn đề về hiệu quả được đề cập trong phụ lục này cần phải được xem xét cần thận khi lựa chọn sự bảo vệ.

7.2.4 Các yêu cầu đối với các biện pháp phòng vệ phải được bao gồm trong thuyết minh yêu cầu hệ thống và trong thuyết minh yêu cầu an toàn của hệ thống đối với ứng dụng và phải hình thành đầu vào cho phần “đảm bào hoạt động chính xác” của hồ sơ an toàn cho ứng dụng.

7.2.5 Tất cả sự phòng vệ phải được thực hiện theo các yêu cầu đã được xác định trong TCVN 12580- 2019. Sự bao hàm này là các biện pháp phòng vệ

• Phải được thực hiện hoàn chỉnh trong thiết bị truyền dẫn liên quan đến an toàn (có thể ngoại trừ một số kiến trúc mã hóa, xem 7.3.9 và điều C.2),

• Phải được độc lập về mặt chức năng với các lớp được sử dụng trong hệ thống truyền dẫn không tin cậy.

7.2.6 Yêu cầu bắt buộc đối với các biện pháp phòng vệ cụ thể được đưa ra trong các điều khoản con sau. Chúng áp dụng khi sự phòng vệ cụ thể được sử dụng.

7.2.7 Các sự phòng vệ khác so với các biện pháp được mô tả trong tiêu chuẩn này có thể được sử dụng, miễn là sự phân tích hiệu quả của chúng đối với các mối đe dọa được đưa vào trong hồ sơ an toàn.

7.2.8 Bằng chứng về an toàn thuộc về chức năng và kỹ thuật phải theo cùng một quy trình như được quy định trong IEC 62425, bao gồm

• Một kiểu lỗi tổng thể;

• Thuyết minh thuộc về chức năng dựa trên phân tích kiểu lỗi tổng thể;

• Phân tích từng biện pháp phòng vệ được sử dụng trong truyền dẫn liên quan đến an toàn;

• Sự ảnh hưởng an toàn trong trường hợp phát hiện lỗi truyền dẫn;

• Thuyết minh yêu cầu về tính toàn vẹn an toàn và phân bổ SIL.

7.2.9 Điều 7.3 quy định một tập hợp phòng vệ toàn diện. Tuy nhiên đối với hệ thống truyền dẫn loại 1, bộ rút gọn dưới đây là đủ, mà vẫn duy trì các tiện ích an toàn cơ bản:

• Bộ thiết bị nhận dạng nguồn hoặc đích (trong trường hợp có nhiều bên gửi và nhiều bên nhận);

• Số thứ tự hoặc dấu thời gian đến phạm vi mở rộng cần thiết của ứng dụng;

• Mã an toàn.

7.3 Các kỹ thuật bảo vệ đặc trưng

7.3.1 Khái quát

Các điều khoản phụ sau đây trình bày các giới thiệu ngắn và các yêu cầu đối với kỹ thuật bảo vệ, có hiệu quả trong sự độc lập hoặc kết hợp để chống lại các mối đe dọa đơn lẻ hoặc kết hợp. Tất cả các yêu cầu chung được liệt kê ở trên phải được áp dụng.

Những mô tả chi tiết về sự bảo vệ và mối quan hệ với tất cả các tác động được đưa ra trong phụ lục C.

7.3.2 Chuỗi số

7.3.2.1 Xuất phát điểm

Chuỗi số bao gồm việc thêm một số liên tục (được gọi là số thứ tự) cho mỗi bản tin được trao đổi giữa một bộ phát và một bộ thu. Điều này cho phép người nhận kiểm tra chuỗi các thông báo được cung cấp bởi bộ phát.

7.3.2.2 Yêu cầu

Hồ sơ an toàn phải chứng minh sự phù hợp liên quan đến mức độ toàn vẹn an toàn 7.3 Các kỹ thuật bảo vệ đặc trưng quy trình và tính chất của quy trình liên quan đến an toàn, như sau:

• Chiều dài của chuỗi số;

• Cung cấp cho việc khởi tạo và phân nhỏ chuỗi số;

• Cung cấp về khôi phục sau khi gián đoạn chuỗi các bản tin.

7.3.3 Dấu thời gian

7.3.3.1 Khái quát

Khi một thực thể nhận được thông tin, ý nghĩa của thông tin thường liên quan đến thời gian. Mức độ phụ thuộc giữa thông tin và thời gian có thể khác nhau giữa các ứng dụng. Trong một số trường hợp, thông tin cũ có thể vô ích và vô hại, nhưng trong các trường hợp khác thông tin lại có thể là mối nguy hiểm tiềm ẩn cho người dùng. Tùy thuộc vào hành vi trong thời gian của các quá trình trao đổi thông tin (tuần hoàn, sự kiện được kiểm soát...) giải pháp có thể khác nhau.

Một giải pháp bao gồm các mối quan hệ thông tin thời gian là thêm các dấu thời gian vào thông tin. Loại thông tin này có thể được sử dụng thay cho hoặc kết hợp với chuỗi số tùy thuộc vào các yêu cầu ứng dụng. Việc sử dụng dấu thời gian khác nhau và các thuộc tính của chúng được thể hiện trong điều C.1.

7.3.3.2 Yêu cầu

Hồ sơ an toàn phải chứng minh sự phù hợp liên quan đến mức độ toàn vẹn an toàn của quy trình và tính chất của quy trình liên quan đến an toàn, như sau:

• Giá trị của tăng thời gian;

• Độ chính xác của tăng thời gian;

• Kích thước của bộ định thời gian;

• Giá trị tuyệt đối của bộ định thời (ví dụ: UTC (thời gian phối hợp toàn cầu) hoặc bất kỳ bộ định thời toàn cầu nào khác);

• Sự đồng bộ của bộ định thời trong các thực thể khác nhau;

• Sự trễ thời gian giữa việc khởi nguồn thông tin và thêm dấu thời gian vào đó;

• Sự trễ thời gian giữa việc kiểm tra dấu thời gian và sử dụng thông tin.

7.3.4 Quá thời gian

7.3.4.1 Khái quát

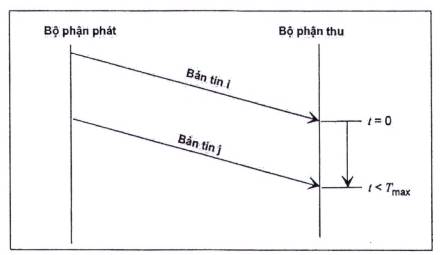

Trong truyền dẫn (thông thường theo chu kỳ) bên nhận có thể kiểm tra sự trễ giữa hai bản tin có vượt quá thời gian tối đa cho phép hay không. Nếu là trường hợp này, một lỗi phải được giả định.

Hình 2 - Truyền bản tin theo chu kỳ

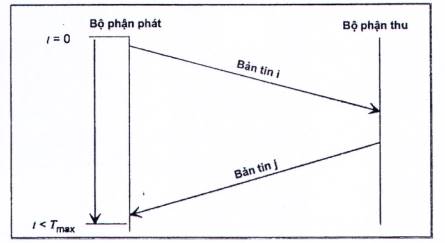

Nếu kênh ngược lại khả dụng, bộ phận phát có thể thực hiện giám sát. Bộ phận phát khởi động đếm thời gian khi gửi bản tin i. Bộ phận nhận bản tin hồi đáp với một bản tin xác nhận j liên quan đến bản tin đã nhận được i. Nếu bộ phận phát không nhận được bản tin xác nhận tương ứng j trong một thời gian xác định, sẽ có lỗi xảy ra.

Hình 3 - Truyền tin hai hướng

7.3.4.2 Yêu cầu

Hồ sơ an toàn phải chứng minh sự phù hợp liên quan đến mức độ toàn vẹn an toàn của quá trình và tính chất của quá trình liên quan đến an toàn sau đây:

• Độ trễ chấp nhận được;

• Độ chính xác của quá thời gian.

7.3.5 Mã định dạng nguồn và đích

7.3.5.1 Khái quát

Các quy trình thông tin liên lạc nhiều bên cần có đầy đủ phương tiện để kiểm tra nguồn gốc của tất cả các thông tin nhận được, trước khi nó được sử dụng. Bản tin sẽ phải bao gồm dữ liệu bổ sung cho phép thực hiện việc này.

Bản tin có thể chứa một mã nhận dạng nguồn duy nhất hoặc một mã nhận dạng đích duy nhất hoặc cả hai. Sự lựa chọn được thực hiện theo các ứng dụng liên quan đến an toàn. Các mã nhận dạng này được thêm vào các chức năng truyền dẫn liên quan đến an toàn cho ứng dụng.

• Việc bao gồm mã nhận dạng nguồn trong bản tin có thể cho phép người dùng xác minh bản tin từ nguồn có chủ định, mà không cần bất kỳ sự tương tác nào giữa người dùng. Điều này có thể hữu ích, ví dụ: truyền dẫn một hướng hoặc truyền dẫn rộng.

• Việc bao gồm mã nhận dạng đích trong bản tin có thể cho phép người dùng xác minh bản tin đó được dành cho họ, mà không cần bất kỳ sự tương tác nào giữa người dùng. Điều này có thể hữu ích, ví dụ: trong truyền dẫn một hướng hoặc truyền quảng bá. Mã nhận dạng đích có thể được lựa chọn để nhận biết các đích đến riêng lẻ hoặc nhóm người dùng.

7.3.5.2 Yêu cầu

Hồ sơ an toàn phải chứng minh sự phù hợp, liên quan đến mức độ toàn vẹn an toàn của quá trình và bản chất của quá trình liên quan đến an toàn, như sau:

• Tính duy nhất của mã nhận dạng cho các thực thể trong hệ thống truyền dẫn;

• Kích thước của trường dữ liệu mã nhận dạng.

7.3.6 Bản tin phản hồi

7.3.6.1 Khái quát

Khi có sẵn kênh truyền thích hợp, bản tin phản hồi có thể gửi thông tin quan trọng về an toàn từ bộ phận thu đến bộ phận phát. Nội dung của bản tin phản hồi này có thể bao gồm:

• Dữ liệu thu được từ nội dung của bản tin gốc, ở dạng giống nhau hoặc bị thay đổi,

• Dữ liệu được thêm vào từ bộ phận thu, được lấy từ thông tin cục bộ,

• Dữ liệu bổ sung cho mục đích an toàn hoặc bảo mật.

Việc sử dụng bản tin phản hồi như vậy có thể góp phần vào sự an toàn của quy trình theo nhiều cách khác nhau:

• Bằng cách cung cấp xác nhận tích cực của việc tiếp nhận các bản tin hợp lệ và kịp thời;

• Bằng cách cung cấp xác nhận tích cực về việc tiếp nhận các bản tin bị hỏng, để cho phép thực hiện hành động thích hợp;

• Bằng cách xác nhận đặc tính của thiết bị nhận;

• Bằng cách tạo điều kiện đồng bộ hóa định thời gian trong thiết bị gửi và nhận;

• Bằng cách tạo điều kiện thúc đẩy cho các thủ tục kiểm tra giữa các bên.

7.3.6.2 Yêu cầu

Sự tồn tại của một kênh trả về không thực chất cung cấp sự phòng vệ chống lại bất kỳ mối đe dọa đã xác định nào; đó là một cơ chế cho phép phòng vệ ở cấp ứng dụng. Do đó, không có yêu cầu an toàn cụ thể cho kênh phản hồi như vậy.

7.3.7 Thủ tục nhận dạng

7.3.7.1 Khái quát

Điều khoản trước đó bao hàm các yêu cầu cho các thực thể được xác nhận.

Các hệ thống truyền dẫn mở có thể đưa ra thêm rủi ro của bản tin từ những người dùng khác (không rõ) bị nhầm lẫn với thông tin có sự khởi nguồn từ một nguồn chủ định (một dạng giả mạo).

Thủ tục nhận dạng được thiết kế phù hợp trong cách thức liên quan đến an toàn có thể giúp phòng vệ chống lại mối đe dọa này.

Có thể phân biệt hai loại thủ tục xác nhận.

• Nhận dạng song hướng: Khi có sẵn kênh liên lạc trả về, việc trao đổi thông tin mã nhận dạng đối tượng giữa bộ phận thu và phát có thể cung cấp thêm sự đảm bảo thông tin liên lạc thực sự giữa các bên.

• Nhận dạng động: Trao đổi thông tin động giữa bộ phận thu và phát, bao gồm chuyển đổi và phản hồi thông tin nhận được cho bộ phận phát, có thể đảm bảo rằng các bên giao tiếp không chỉ yêu cầu có tính đồng nhất chính xác mà còn xử lý theo cách như đã dự tính. Loại thủ tục nhận dạng động này có thể được sử dụng để dẫn tới việc truyền tải thông tin giữa các quy trình truyền dẫn liên quan đến an toàn và / hoặc nó có thể được sử dụng trong quá trình truyền thông tin.

7.3.7.2 Yêu cầu

Thủ tục nhận dạng là một phần của quy trình ứng dụng liên quan đến an toàn. Các yêu cầu chi tiết phải được xác định trong thuyết minh yêu cầu an toàn.

7.3.8 Mã an toàn

7.3.8.1 Khái quát

Trong các hệ thống truyền dẫn, nhìn chung, các mã truyền dẫn được sử dụng để phát hiện một hoặc nhóm lỗi, hoặc để cải thiện chất lượng truyền dẫn bằng các kỹ thuật hiệu chỉnh lỗi. Mặc dù các mã truyền này có thể rất hiệu quả nhưng chúng có thể bị hỏng vì lỗi phần cứng, ảnh hưởng từ bên ngoài hoặc các lỗi có tính hệ thống.

Quy trình liên quan đến an toàn sẽ không giữ các mã truyền đó từ quan điểm về an toàn. Do đó, một mã an toàn dưới sự kiểm soát của quy trình liên quan đến an toàn được yêu cầu bổ sung để phát hiện lỗi bản tin.

Các hồ sơ an toàn phải chứng minh sự phù hợp, liên quan đến tính toàn vẹn an toàn cần thiết và tính chất của các chức năng liên quan đến an toàn, như sau:

• Khả năng phát hiện các kiểu lỗi có tính hệ thống của bản tin sẽ xảy ra;

• Xác suất phát hiện các loại lỗi ngẫu nhiên của bản tin.

CHÚ THÍCH: Mã an toàn có thể là sự kết hợp của các mã khác nhau, ví dụ: một mã tuyến tính kết hợp với một giá trị không đổi.

Hướng dẫn lựa chọn mã an toàn được quy định tại điều C.3.

7.3.8.2 Yêu cầu

7.3.8.2.1. Mã an toàn phải khác với mã truyền. Sự khác biệt này có thể đạt được

• Hoặc bằng cách sử dụng các thuật toán khác nhau

• Hoặc bằng cách sử dụng các thông số cấu hình khác nhau (ví dụ: đa thức) cho cùng một thuật toán. Nếu cả hai mã đều dựa trên CRC, các đa thức phải khác nhau. Nếu cả hai đa thức có các yếu tố chung, sự đóng góp của chúng đối với hiệu suất của mã an toàn sẽ bị bỏ qua trong phân tích an toàn.

CHÚ THÍCH: Trong trường hợp hệ thống truyền dẫn đóng, người thiết kế có thể chỉ cần lựa chọn mã an toàn khác với mã truyền dẫn, vì họ có kiến thức đầy đủ về hệ thống truyền dẫn. Trong trường hợp của một hệ thống truyền dẫn mở, yêu cầu này có thể được thực hiện bằng cách sử dụng một mã an toàn mà không được sử dụng bởi các hệ thống truyền dẫn thương mại.

7.3.8.2.2 Mã an toàn sẽ phải phát hiện

• Các lỗi truyền dẫn, ví dụ: gây ra bởi EMI,

• Các lỗi có tính hệ thống gây ra bởi các sự cố phần cứng trong hệ thống truyền dẫn không tin cậy.

CHÚ THÍCH: Các sự cố tương tự mã an toàn không thể được phát hiện đầy đủ. Do đó, mã an toàn phải phức tạp hơn những sự cố sẽ xảy ra. Do đó có thể giả định rằng lỗi phần cứng trong hệ thống truyền dẫn không tin cậy không thể tạo ra một mã an toàn hợp lệ.

7.3.8.2.3 Để thực hiện tính toàn vẹn an toàn cần thiết thì mã an toàn phải đủ phức tạp, ví dụ: dựa trên một CRC, để phát hiện và các hoạt động về sự cố và lỗi điển hình. Phân tích ít nhất phải bao gồm:

• Đường truyền bị gián đoạn;

• Tất cả các bit logic 0;

• Tất cả các bit logic 1;

• Sự hoán vị bản tin;

• Dịch chuyển đồng bộ (trong trường hợp truyền nối tiếp);

• Các lỗi ngẫu nhiên;

• Các lỗi nhóm;

• Lỗi có tính hệ thống, ví dụ: các dạng lỗi lặp lại;

• Các sự kết hợp ở trên.

7.3.8.2.4 Phân tích xác suất về tính năng của mã an toàn phải phù hợp với mục tiêu an toàn. Một mô hình của các kiểu sự cố sẽ được cung cấp và tất cả các giả định được thực hiện cho các tính toán phải được thẩm tra và phê chuẩn.

Xác suất của các lỗi không bị phát hiện của mã tuyến tính thường được tính toán bằng cách sử dụng mô hình kênh đối xứng nhị phân (BSC) (xem điều C.4). Trong trường hợp mã nhị phân không được sử dụng, kênh đối xứng q-nary (QSC) có thể phù hợp hơn. Tiêu chuẩn này khuyến nghị hạn chế xác suất này đến khả năng trường hợp xấu nhất được tính toán bởi các mô hình này.

CHÚ THÍCH: BSC rất phù hợp với các lỗi ngẫu nhiên do EMI gây ra. Nhưng các lỗi ngẫu nhiên đơn giản thường được loại bỏ bởi hệ thống truyền dẫn không tin cậy. Do đó, nếu một lỗi được phát hiện bởi mã an toàn, thường thì nhiều bit trong bản tin liên quan đến an toàn bị xáo trộn. Vì không có mô hình đơn giản nào cho các trường hợp này, tiêu chuẩn này khuyến cáo không sử dụng xác suất thấp hơn của các lỗi không bị phát hiện so với khả năng trường hợp xấu nhất thực hiện được bằng cách áp dụng BSC cho tỷ lệ lỗi bit dưới một nửa (xem điều C.4).

Một ví dụ về một mô hình đơn giản cho một hệ thống truyền dẫn khép kín được đưa ra trong điều C.4 (thông tin).

7.3.9 Kỹ thuật mật mã

7.3.9.1 Khái quát

Kỹ thuật mật mã có thể được sử dụng nếu các cuộc tấn công nguy hiểm trong mạng truyền dẫn mở không thể loại trừ được.

Đây thường là trường hợp khi truyền dẫn liên quan đến an toàn sử dụng

• Một mạng công cộng,

• Một hệ thống truyền dẫn vô tuyến,

• Một hệ thống truyền dẫn có kết nối với mạng công cộng.

Sự chống lại các cuộc tấn công có chủ ý bằng các bản tin đến các ứng dụng liên quan đến an toàn, các bản tin liên quan đến an toàn phải được bảo vệ bằng các kỹ thuật mật mã.

Yêu cầu này, nhằm tránh giả mạo từ những nơi gửi trái phép, có thể được đáp ứng bằng một trong các giải pháp sau:

a) Sử dụng một mã an toàn để bảo vệ mật mã;

b) Mã hóa các thông điệp sau khi mã an toàn đã được áp dụng;

c) Thêm mật mã vào mã an toàn.

Những kỹ thuật này có thể được kết hợp với cơ chế mã hóa an toàn hoặc được cung cấp riêng. Phụ lục C đưa ra một số giải pháp khả thi.

Kỹ thuật mật mã hàm ý việc sử dụng các khóa mã và các thuật toán. Mức độ hiệu quả phụ thuộc vào sức mạnh của các thuật toán và bí mật của các khóa mã. Bí mật của một khóa mã phụ thuộc vào độ dài và khả năng quản lý của nó.

7.3.9.2 Yêu cầu

Hồ sơ an toàn phải chứng minh sự phù hợp, liên quan đến mức độ toàn vẹn an toàn của quá trình và bản chất của quá trình liên quan đến an toàn, như sau:

• Lựa chọn kỹ thuật về kỹ thuật mật mã, bao gồm

- Hiệu quả của thuật toán mã hóa (ví dụ: đối xứng hoặc không đối xứng),

- Các đặc trưng chính (ví dụ: cố định hoặc dựa trên phiên),

- Sự căn chỉnh cho độ dài khóa mã đã chọn,

- Tần suất cập nhật khóa mã,

- Lưu trữ vật lý các khóa mã,

* Lựa chọn kỹ thuật về các kiến trúc mật mã, bao gồm

- Kiểm tra hoạt động chính xác (trước và trong giai đoạn vận hành) của các quá trình mã hóa khi chúng được thực hiện bên ngoài thiết bị liên quan đến an toàn,

• Hoạt động quản lý, bao gồm

- Sản xuất, lưu trữ, phân phối và thu hồi các khóa bí mật,

- Quản lý thiết bị,

- Xem xét quy trình đầy đủ các kỹ thuật mật mã, liên quan đến rủi ro của các cuộc tấn công nguy hiểm.

Thuật toán mã hóa phải được áp dụng cho tất cả dữ liệu người dùng và có thể được áp dụng trên dữ liệu bổ sung mà không được truyền nhưng được biết đến với bên gửi và bên nhận (dữ liệu ẩn).

Các giả định hợp lý phải được mô tả về bản chất, động lực, tài chính và phương tiện kỹ thuật của kẻ tấn công tiềm năng, có tính đến sự phát triển (cả về mặt kỹ thuật, như tăng sức mạnh của máy tính, giảm chi phí của bộ vi xử lý nhanh) của kiến thức về thuật toán, và “xã hội”, như trong các cuộc xung đột kinh tế, sự xấu đi do phá hoại, ...) có thể được mong đợi trong suốt thời gian sử dụng của hệ thống.

Đối với quản lý khóa mã, các kỹ thuật tiêu chuẩn hóa được khuyến khích cao (ví dụ: theo ISO / IEC 11770 series).

7.4 Khả năng áp dụng phòng vệ

7.4.1 Khái quát

Sự phòng vệ được nêu trong 7.3 có thể liên quan đến tập hợp các nguy cơ được xác định tại khoản 5. Mỗi sự phòng vệ có thể bảo vệ chống lại một hoặc nhiều nguy cơ đối với việc truyền dẫn. Trong hồ sơ an toàn, nó phải được chứng minh có ít nhất một sự phòng vệ tương ứng hoặc sự kết hợp của các biện pháp phòng vệ cho mỗi nguy cơ được xác định.

7.4.2 Ma trận nguy cơ / phòng vệ

Các chữ X trong bảng 1 cho thấy một sự phòng vệ có thể bảo vệ chống lại nguy cơ tương ứng. Các sự phòng vệ trong bảng 1 có thể được mở rộng theo 7.2.7.

Bảng 1 - Ma trận nguy cơ / phòng vệ

| Sự đe dọa | Sự phòng vệ | |||||||

| Chuỗi số | Dấu thời gian | Quá thời gian | Mã định dạng nguồn và đích | Bản tin hồi tiếp | Quy trình xác nhận | Mã an toàn | Kỹ thuật mật mã | |

| Lặp lại | X | X |

|

|

|

|

|

|

| Hủy bỏ | X |

|

|

|

|

|

|

|

| Chèn | X |

|

| Xa | Xb | Xb |

|

|

| Nối tiếp | X | X |

|

|

|

|

|

|

| Sai lệch |

|

|

|

|

|

| Xc | X |

| Chậm trễ |

| X | X |

|

|

|

|

|

| Giả dạng |

|

|

|

| Xb | Xb |

| Xc |

| a Chỉ có thể áp dụng cho bộ xác nhận nguồn Chỉ phát hiện chèn từ nguồn không hợp lệ Nếu các bộ xác nhận duy nhất không thể được xác định bởi người dùng lạ, một kỹ thuật mật mã phải được sử dụng, xem 7.3.9 b Ứng dụng độc lập c Xem 7.4.3 và khoản C.2 | ||||||||

7.4.3 Lựa chọn và sử dụng mã an toàn và kỹ thuật mã hóa

Việc lựa chọn mã an toàn và kỹ thuật mật mã phải được xác định theo các điều sau:

• Có hoặc không được phép truy cập trái phép;

• Loại mã của mật mã được đề xuất;

• Có hoặc không quy trình bảo vệ quyền truy cập liên quan đến an toàn được tách ra khỏi quy trình liên quan đến an toàn.

Hướng dẫn về những vấn đề này được nêu trong điều C.2.

Phụ lục A

(Tham khảo)

Các nguy cơ trên các hệ thống truyền dẫn mở

A.1 Tổng quan hệ thống

Các sự ảnh hưởng đối với bản tin được gửi qua liên kết bởi hệ thống kiểm soát và bảo vệ xảy ra như một kết quả của những thay đổi có thể có trong hiệu quả của liên kết, có thể phát sinh trong điều kiện bình thường (nghĩa là không có lỗi) hoặc điều kiện bất thường (nghĩa là sau sự cố của hệ thống truyền dẫn).

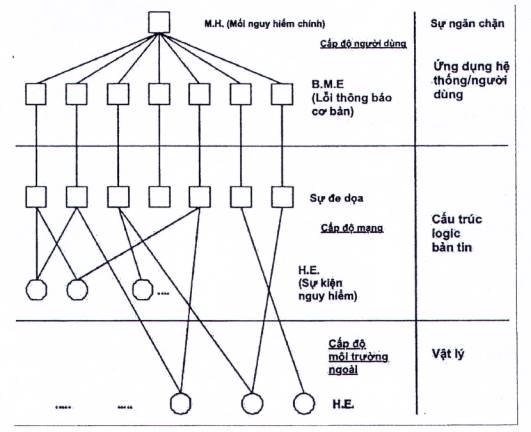

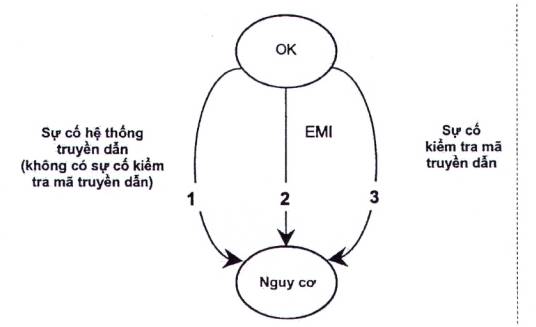

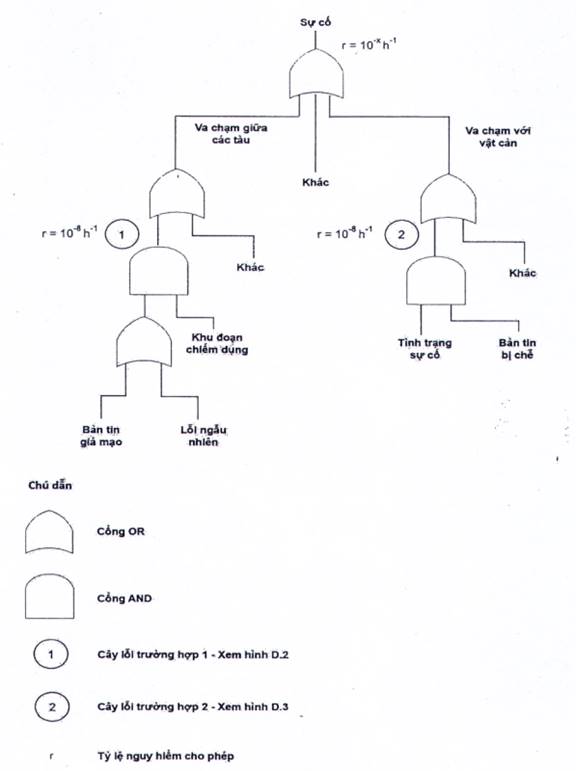

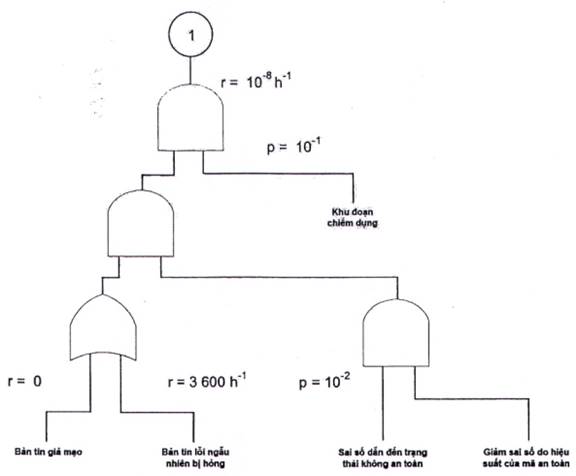

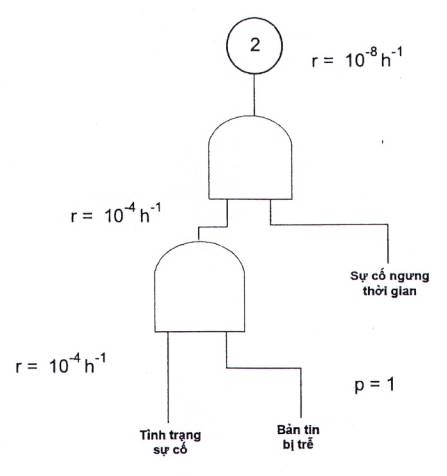

Cách tiếp cận được áp dụng đề tạo ra một loạt các mối đe dọa là sự chia nhỏ phân tích nguy cơ, được thực hiện dưới dạng cây (xem hình A.1), thành ba cấp độ riêng biệt:

• Cấp độ người dùng;

• Cấp độ mạng;

• Mức môi trường bên ngoài.

Các cấp độ này tuân theo cách tiếp cận từ trên xuống dưới, bắt đầu từ mối nguy hiểm chính (M.H.), đó là việc sự cố nhận được một bản tin hợp lệ về tính xác thực, tính toàn vẹn, trình tự và tính kịp thời ở đầu nhận.

Thông qua việc phân tích các tính chất bản tin có thể quan sát được ở phần bên nhận, các tình huống nguy hiểm tiềm ẩn (mối nguy hiểm cơ bản) đã được nêu bật và một tập hợp các thông báo lỗi cơ bản (BME), được dùng để phân loại tất cả các chế độ lỗi bản tin có thể, đã được phác thảo.

Nguồn gốc của các mối đe dọa tương ứng, được hiểu là các kiểu sự cố mạng (nghĩa là các lỗi thông báo cơ bản được nhìn từ quan điểm mạng lưới), rất đơn giản. Mối nguy cơ là thực thể tạo ra một tình huống nguy hiểm cho sự an toàn (có thể dẫn đến tai nạn) và do đó là nguyên nhân (ở cấp độ mạng) của lỗi thông báo cơ bản có thể xảy ra: do đó, mối đe dọa - lỗi thông báo cơ bản là mối quan hệ 1:1.

Lần lượt, một mối nguy cơ có thể được tạo ra bởi một tập hợp các nguyên nhân, được gọi là các sự kiện nguy hiểm (H.E.), có thể xuất hiện ở cả cấp độ mạng và cấp độ môi trường bên ngoài. Sự kiện nguy hiểm tương tự rõ ràng có thể liên quan đến các mối đe dọa khác nhau.

Việc chia nhỏ phân tích thành các cấp độ khác nhau cũng cung cấp khả năng (ít nhất) ba cấp độ phòng vệ:

a) Ở cấp độ ứng dụng hệ thống / người dùng, xử lý việc thực hiện hệ thống độc lập với phạm vi truyền dẫn; như bị xóa bản tin, điều đó có thể không nguy hiểm nếu hệ thống được thiết kế sao cho các bản tin bị xóa không thể hiện mối nguy hiểm;

b) Liên quan đến cấu trúc logic bản tin; ví dụ: tất cả các mã có thể có thể được áp dụng cho bản tin hoặc các biện pháp đối phó cụ thể như số thứ tự, nhãn thời gian, ...

c) Ở cấp độ vật lý; một ví dụ là che chắn để tránh sự hỏng hóc do nhiễu điện từ.

Phụ lục A sẽ không đề cập thêm đến chủ đề này, mà chỉ đề cập với mục đích cung cấp một hình ảnh tổng thể về phương pháp được thông qua.

Hình A.1 - Cây nguy hiểm

A.2 Nguồn gốc của các lỗi thông báo cơ bản

Bản tin là chủ đề chính của toàn bộ phân tích, vì vậy quá trình giao tiếp đã được nghiên cứu từ quan điểm của bên nhận. Một bản tin có thể được định nghĩa là thông tin hữu ích có nguồn gốc từ một nguồn được gửi trong khoảng thời gian Δt từ khi bắt đầu truyền.

Tính toàn vẹn của luồng bản tin là xem xét chính trong việc xác định các mối nguy hiểm có thể xảy ra trong việc truyền thông tin liên quan đến an toàn qua hệ thống truyền dẫn mở.

“Luồng bản tin” được xác định như là một tập hợp các bản tin theo thứ tự và là duy nhất cho mỗi ô thời gian và bên nhận trong mạng lưới nếu không xảy ra sự cố, tấn công hoặc vận hành không chính xác.

Luồng bản tin thực sự nhận được có thể khác với luồng dự kiến vì một số lý do. Ba lớp con cụ thể được dự kiến (mối nguy cơ bản);

• Nhận được nhiều bản tin hơn dự kiến;

• Nhận được ít bản tin hơn dự kiến;

• Cùng số lượng bản tin nhận được và dự kiến.

Nhận được nhiều bản tin hơn dự kiến

Trong trường hợp này, một hoặc nhiều bản tin đã được lặp lại hoặc một bản tin bên ngoài đã được chèn trên đường truyền. Do đó, các lỗi thông báo cơ bản là được lặp đi lặp lại, chèn bản tin.

Nhận được ít bản tin hơn dự kiến

Trong trường hợp này, một hoặc nhiều bản tin đã bị xóa. Do đó, lỗi thông báo cơ bản là bản tin bị xóa.

Cùng số lượng bản tin nhận được và dự kiến

Trong trường hợp này, một số khả năng có thể xảy ra:

• Tất cả các bản tin trong luồng đều chính xác về nội dung và trong thời gian vận chuyển nhưng sai trình tự: trình tự sắp xếp lại đã diễn ra;

• Đối với một bản tin trong luồng phải mất nhiều thời gian hơn quy định để đến được bên nhận: sự chậm trễ đã diễn ra;

• Bản tin đã được sửa đổi: lỗi hư hỏng đã diễn ra;

• Bên nhận cho rằng bên gửi bản tin đó là khác với bên gửi thực tế: sự giả mạo đã diễn ra.

Trong hai trường hợp cuối, tính toàn vẹn của bản tin đơn đã được xem xét. Các lỗi thông báo cơ bản là bản tin đã được sắp xếp lại, đã bị chậm trễ, đã bị hỏng, đã bị giả mạo.

Do đó, tập hợp các lỗi thông báo cơ bản sau đây đã được xác định:

• Bản tin lặp đi lặp lại;

• Bản tin đã bị xóa;

• Bản tin được chèn;

• Bản tin được sắp xếp lại;

• Bản tin bị hỏng;

• Bản tin bị trì hoãn;

• Bản tin bị giả mạo.

Các lỗi thông báo cơ bản được xác định ở trên không loại trừ lẫn nhau: có thể có nhiều bản tin trong một luồng và thậm chí một bản tin đơn bị ảnh hưởng bởi nhiều hơn một kiểu lỗi.

A.3 Các mối nguy cơ

A.3.1 Khái quát

Các lỗi thông báo cơ bản là các lỗi được chỉ định trong điều A.2, nguồn gốc của các mối đe dọa tương ứng là không phức tạp.

Đặt A, B và C là ba nhóm được quyền liên lạc các bản tin liên quan đến an toàn, trong khi X là nhóm tấn công.

Cần lưu ý rằng các sự cố HW/SW ngẫu nhiên và có hệ thống cũng được tính đến trong danh sách các mối đe dọa; các giải thích sau đây chỉ là ví dụ và do đó không đầy đủ.

A.3.2 Sự lặp lại

- X sao chép bản tin ['Tốc độ tối đa: 250 km/h’] và quay lại trong tình huống không phù hợp [trong khi tàu ở trong khu gian tốc độ chậm], hoặc là

- Do sự cố phần cứng, hệ thống truyền dẫn không an toàn lặp lại một bản tin cũ.

A.3.3 Xóa

- X xóa bản tin [X xóa bản tin ‘Dừng khẩn cấp’ hoặc 'Tốc độ tối đa: 250 km/h’], hoặc

- Bản tin bị xóa do sự cố phần cứng.

A.3.4 Chèn

- X chèn bản tin [Tốc độ tối đa: 250 km/h’] hoặc

- Nhóm bên thứ ba C được ủy quyền vô tình chèn một bản tin vào giữa luồng thông tin từ A đến B (hoặc điều tương tự xảy ra do lỗi mạng).

A.3.5 Điều chỉnh tuần tự

- X cố ý thay đổi chuỗi bản tin cho B (ví dụ: bằng cách trì hoãn bản tin hoặc bằng cách buộc bản tin đi theo một đường dẫn khác qua mạng),

- Do sự cố phần cứng, chuỗi bản tin bị thay đổi.

A.3.6 Hỏng

- Bản tin vô tình bị thay đổi (ví dụ: EMI) thành một bản tin chính xác khác, hoặc

- X thay đổi bản tin [‘Tốc độ tối đa: 30 km/h’ thành Tốc độ tối đa: 250 km/h’] theo cách hợp lý để A và/hoặc B không thể phát hiện sự sửa đổi.

A.3.7 Chậm trễ

- Hệ thống truyền dẫn bị quá tải bởi lưu lượng thông thường (ví dụ: do thiết kế sai hoặc tình cờ lưu lượng thông tin cao), hoặc là

- X tạo quá tải trên hệ thống truyền dẫn bằng cách tạo ra các bản tin giả mạo để hệ thống dịch vụ chậm trễ hoãn hoặc dừng.

A.3.8 Giả mạo

- A và B giao tiếp dữ liệu liên quan đến an toàn và

- X giả mạo A là B hoặc hướng B là A (hoặc cả hai) để có quyền truy cập vào dữ liệu liên quan đến an toàn hoặc được coi là người dùng hợp pháp của hệ thống.

A.4 Cách tiếp cận khả thi để xây dựng hồ sơ an toàn

A.4.1 Khái quát

Cách tiếp cận sẽ được nêu ra sau đây là một ví dụ và không chỉ là cách duy nhất có thể được theo dõi. Việc phân tích nguy cơ hoàn chỉnh cần có kiến thức chuyên sâu về ứng dụng mà nó có liên quan, để thực hiện đánh giá rủi ro thích hợp.

A.4.2 Phương pháp cấu trúc để xác định sự kiện nguy hiểm

A.4.2.1 Khái quát

Sau đây, việc phân tích bắt đầu từ việc xem xét coi trường hợp được kiểm tra đang xử lý một mạng tương tác với môi trường bên ngoài. Hai thực thể này được cấu trúc trong các thực thể phụ (được gạch chân trong hình A.2) có thể được coi là nguyên nhân của các sự kiện nguy hiểm có thể xảy ra đối với hệ thống đã phân tích. Thực thể mạng được phân chia theo một số bước trong vòng đời của nó, trong khi việc phân tách thực thể môi trường bên ngoài quan tâm đến hai đặc điểm có thể có của nó: vật lý và con người.

Các nhánh của cây trong hình A.2 đại diện cho các nguyên nhân gây nguy hiểm: mỗi nguyên nhân tương ứng sự kiện nguy hiểm được tạo ra được xác định. Cách tiến hành này cũng giúp dễ dàng hơn, ngay khi xác suất của một nguyên nhân duy nhất được xác định, để phân bổ xác suất cho mỗi sự kiện nguy hiểm được tạo ra.

Sau đây, mỗi nguyên nhân được chia thành một số sự kiện nguy hiểm có thể xảy ra; việc phân tách này không đầy đủ: trong phân tích nguy hiểm, một số sự kiện nguy hiểm khác có thể được tính đến tùy thuộc vào ứng dụng cụ thể.

Hình A.2 - Nguyên nhân của các nguy cơ

A.4.2.2 Mạng

A.4.2.2.1 Khái quát

Các giai đoạn của vòng đời hệ thống mạng có thể được xác định theo IEC 62278. Đối với phạm vi của phụ lục này (tức là xác định các sự kiện nguy hiểm phát sinh từ các lỗi trong mỗi giai đoạn), chúng có thể được nhóm lại với nhau theo cách sau:

• Khái niệm, định nghĩa hệ thống và điều kiện ứng dụng, phân tích rủi ro, các yêu cầu hệ thống, phân chia các yêu cầu hệ thống, thiết kế và triển khai, chế tạo: tất cả các giai đoạn này đều liên quan đến các hoạt động trước khi vận hành hệ thống;

• Thiết lập, xác nhận hệ thống và nghiệm thu hệ thống: những điều này có liên quan đến việc vận hành hệ thống;

• Vận hành và bảo trì;

• Ngừng hoạt động và thanh lý.

A.4.2.2.2 Hoạt động trước khi đưa vào vận hành

Lỗi trong giai đoạn này có thể dẫn đến

• Sự cố có tính hệ thống phần cứng (HW);

• Sự cố có tính hệ thống phần mềm (SW).

A.4.2.2.3 Hoạt động trong quá trình vận hành

Lỗi trong giai đoạn này có thể dẫn đến

• Nhiễu xuyên âm;

• Đứt dây;

• Lệch ăng ten;

• Lỗi cáp.

A.4.2.2.4 Vận hành và bảo trì

Trong suốt giai đoạn của các sự kiện nguy hiểm có thể phát sinh cả do giảm hiệu suất của các thành phần hệ thống và từ các lỗi trong quá trình sửa chữa hoặc nâng cấp:

• Giảm hiệu suất;

• Sự cố ngẫu nhiên phần cứng (HW);

• Lão hóa phần cứng (HW).

A.4.2.2.5 Bảo trì

• Sử dụng các dụng cụ chưa được hiệu chuẩn;

• Sử dụng các dụng cụ không phù hợp;

• Thay thế phần cứng không chính xác (HW);

• Nâng cấp hoặc thay thế phần mềm (SW) không chính xác.

A.4.2.2.6 Sự nâng cấp

• Hiệu ứng Fading;

• Lỗi của con người1)

A.4.2.2.7 Ngừng hoạt động và thanh lý

Đó là sự không dự tính được các biến cố nguy hiểm liên quan đến lỗi giao tiếp có thể phát sinh trong suốt giai đoạn này của vòng đời hệ thống mạng.

A.4.2.3 Môi trường ngoài

A.4.2.3.1 Điện Từ trường

• EMI;

• Nhiễu xuyên âm (đối với hệ thống cáp bên ngoài hoặc liên kết vô tuyến).

A.4.2.3.2 Ứng suất cơ

• Sự cố ngẫu nhiên phần cứng;

• Lão hóa phần cứng.

A.4.2.3.3 Khí hậu

• Nhiễu nhiệt;

• Lão hóa phần cứng;

• Sự cố ngẫu nhiên phần cứng;

• Hiệu ứng Fading.

A.4.2.3.4 Biến cố tự nhiên

• Bão từ;

• Cháy;

• Động đất;

• Sét đánh.

A.4.2.3.5 Người vận hành

• Lỗi của con người1).

A.4.2.3.6 Người dùng được phép

• Lỗi của con người1);

• Quá tải hệ thống truyền dẫn.

A.4.2.3.7 Nhân viên bảo trì

• Sử dụng các dụng cụ chưa được hiệu chuẩn;

• Sử dụng các dụng cụ không phù hợp;

• Thay thế phần cứng không chính xác;

• Lỗi của con người1);

• Nâng cấp hoặc thay thế phần mềm không chính xác.

A.4.2.3.8 Phá hoại do con người2)

• Chích rút dây ra;

• Làm hư hại hoặc phá hỏng phần cứng;

• Sửa đổi phần mềm trái phép.

A.4.2.3.9 Người xâm nhập 2)

• Giám sát các kênh;

• Truyền bản tin trái phép.

A.4.3 Mối quan hệ nguy hiểm - nguy cơ

Tham chiếu đến điều A.1, mỗi nguy cơ có thể được coi là tập hợp các tác động nguy hiểm tạo ra nó. Bắt đầu từ các sự tác động nguy hiểm được xác định trong phần trước, bước tiếp theo bao gồm xây dựng mối quan hệ giữa chúng và các mối nguy hại được nêu trong điều A.3 bằng phương pháp từ dưới lên 3). Mục tiêu là để xác minh rằng không có mối đe dọa bổ sung nào được tìm thấy, để chứng minh tính hợp lệ của phương pháp được thực hiện. Các nguy cơ - các tác động nguy hiểm có thể được trình bày trong Bảng A.1.

Có thể thấy, không có thêm nguy cơ nào được phát hiện sau khi phân tích từng tác động nguy hiểm; điều này chứng tỏ thực tế rằng danh sách điều A.3 là đầy đủ.

(Rõ ràng, sự xem xét đối với bảng trên, mỗi tác động nguy hiểm, chỉ có các ảnh hưởng chính, tức là các mối quan hệ khác có thể được xác định).

A.5 Kết luận

Hai cách tiếp cận khác nhau để tạo ra tập hợp các nguy cơ có thể xảy ra đối với thông tin liên quan đến an toàn trong các hệ thống truyền dẫn đã xác định. Cách thứ nhất là phương pháp từ trên xuống bắt đầu từ mối nguy cơ chính và kết thúc bằng việc phân loại tất cả các tác động nguy hiểm có thể dẫn đến rủi ro. Cách thứ hai bắt đầu từ sự xác định của hai thực thể chính của hệ thống được xem xét (tức là mạng lưới và môi trường bên ngoài) để phân loại tất cả các nguyên nhân có thể gây ra các tác động nguy hiểm liên quan đến hệ thống đó; những sự việc này sau đó được gọi là các nguy cơ mà chúng tạo ra.

Hai phân tích hội tụ đến cùng một tập hợp các nguy cơ, do đó chứng minh tính hợp lệ của công việc.

Bảng A.1 - Mối quan hệ giữa các sự kiện nguy hiểm và nguy cơ

| Các tác động nguy hiểm | Các nguy cơ | ||||||

| Lặp lại | Xóa | Chèn | Điều chỉnh tuần tự | Hỏng | Trễ | Giả mạo | |

| Hư hỏng có tính hệ thống phần cứng | X | X | X | X | X | X |

|

| Hư hỏng tính hệ thống phần mềm | X | X | X | X | X | X |

|

| Nhiễu xuyên âm |

| X | X |

| X |

|

|

| Đứt dây |

| X |

|

| X | X |

|

| Lệch ăng ten |

| X |

|

| X |

|

|

| Lỗi cáp |

| X | X |

| X | X |

|

| Sự cố ngẫu nhiên phần cứng | X | X | X | X | X | X |

|

| Lão hóa phần cứng | X | X | X | X | X | X |

|

| Sử dụng công cụ không hiệu chỉnh | X | X | X | X | X | X |

|

| Sử dụng công cụ không phù hợp | X | X | X | X | X | X |

|

| Thay thế phần cứng sai | X | X | X | X | X | X |

|

| Hiệu ứng Fading |

| X |

| X | X | X |

|

| Nhiễu điện từ (EMI) |

| X |

|

| X |

|

|

| Lỗi con người |

| X | X | X | X | X |

|

| Nhiễu nhiệt |

| X |

|

| X |

|

|

| Bão từ |

| X |

|

| X | X |

|

| Cháy |

| X |

|

| X | X |

|

| Động đất |

| X |

|

| X | X |

|

| Chiếu sáng |

| X |

|

| X | X |

|

| Quá tải hệ thống truyền |

| X |

|

|

| X |

|

| Nghe trộm | X | X | X | X | X | X |

|

| Hư hỏng phần cứng |

| X |

|

| X | X |

|

| Thay đổi phần mềm trái phép | X | X | X | X | X | X | Xa |

| Truyền bản tin trái phép | X |

| X |

|

|

| Xa |

| Giám sát kênh b |

|

|

|

|

|

|

|

| a Trong trường hợp này, bản tin là giả mạo ngay từ đầu, cần thiết phải có sự bảo vệ mạnh, ví dụ như sử dụng mật mã. b Giám sát trái phép các bản tin SR không được coi là một tác động nguy hiểm trực tiếp; mối nguy hiểm đối với sự an toàn của hệ thống phát sinh từ “việc truyền bản tin trái phép” do sự giám sát trái phép. Bảo mật dữ liệu ứng dụng yêu cầu hệ thống riêng biệt ngoài phạm vi của tiêu chuẩn này. | |||||||

Phụ lục B

(Tham khảo)

Danh mục các hệ thống truyền dẫn

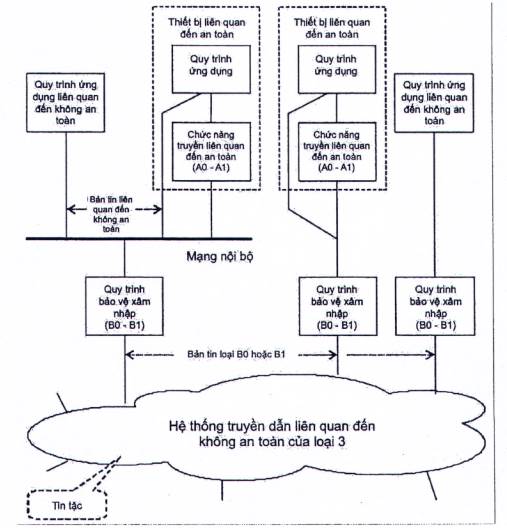

B.1 Danh mục các hệ thống truyền dẫn

Điều 6.3 xác định ba loại hệ thống truyền dẫn:

• Loại 1 - Hệ thống truyền dẫn khép kín, trong đó tất cả các thuộc tính thiết yếu của hệ thống đều dưới sự kiểm soát của nhà thiết kế hệ thống liên quan đến an toàn và có thể xác định một tập hợp đơn giản các yêu cầu về an toàn;

• Loại 2 - Hệ thống truyền dẫn mở trong đó, việc truyền dẫn không hoàn toàn dưới sự kiểm soát của nhà thiết kế hệ thống liên quan đến an toàn, nguy cơ tấn công độc hại có thể được coi là không đáng kể;

• Loại 3 - Hệ thống truyền dẫn mở, nơi có khả năng tấn công độc hại và các biện pháp phòng ngừa bằng mật mã được yêu cầu.

Bảng B.1 sau đây cung cấp một số hướng dẫn thêm về cách các hệ thống truyền dẫn thực tế có khả năng gặp trong các ứng dụng liên quan đến an toàn và có thể liên quan đến ba loại trên, trên cơ sở các đặc điểm của công nghệ và các tính năng chính của cấu hình mà chúng sử dụng.

Tuy không thể chính xác hoàn toàn về các hệ thống mô hình giả định, nhưng các đặc điểm chính được liệt kê trong bảng có thể hướng dẫn người dùng của tiêu chuẩn này hướng tới việc xác định xem một hệ thống cụ thể có nên được coi là hệ thống lại 1, 2 hoặc 3 cho mục đích phân tích.

Bảng B.1 - Danh mục các hệ thống truyền dẫn

| Loại | Các đặc điểm chính | Ví dụ về hệ thống truyền dẫn |

| Loại 1 | Được thiết kế cho số lượng tối đa người tham gia cố định. Tất cả các tính năng của hệ thống truyền dẫn đã biết và cố định trong suốt vòng đời của hệ thống. Cơ hội để truy cập trái phép là rất nhỏ. | Truyền dẫn khép kín qua khoảng hở không khí (ví dụ: đường liên kết dữ liệu từ bộ phát đáp trên đường ray tới antenna trên tàu). Chuỗi tuyến dẫn nội bộ với hệ thống liên quan đến an toàn (ví dụ: PROFIBUS, CAN, MVB (truyền dẫn tuyến đa dụng được xác định bởi IEC)). Mạng LAN tiêu chuẩn công nghiệp kết nối các thiết bị khác nhau (liên quan đến an toàn và không liên quan đến an toàn) trong một hệ thống duy nhất, tùy thuộc vào việc thực hiện và bảo trì các điều kiện tiên quyết. |

| Loại 2 | Các tính năng không xác định, một phần chưa biết hoặc biến đổi trong suốt vòng đời của hệ thống. Phạm vi giới hạn để mở rộng nhóm người dùng. Nhóm người dùng đã biết hoặc nhóm. Khả năng truy cập trái phép là rất nhỏ (mạng lưới tin cậy). Thỉnh thoảng sử dụng các mạng lưới không đáng tin cậy. | Chuỗi tuyên truyền dẫn nội bộ với hệ thống liên quan đến an toàn (ví dụ: PROFIBUS, MVB), nhưng với khả năng hệ thống truyền dẫn có thể được cấu hình lại hoặc thay thế bởi hệ thống truyền dẫn khác trong suốt vòng đời. Mạng LAN tiêu chuẩn công nghiệp kết nối các hệ thống khác nhau (liên quan đến an toàn và không liên quan đến an toàn) trong một khu vực được kiểm soát và giới hạn. Mạng WAN thuộc về đường sắt, kết nối các hệ thống khác nhau (liên quan đến an toàn và không liên quan đến an toàn) tại các địa điểm khác nhau. Hệ thống chuyển mạch trong mạng điện thoại công cộng được sử dụng phụ và vào những thời điểm không dự đoán trước (ví dụ: chuyển mạch từ của hệ thống khóa liên động). Thuê bao cố định trong mạng điện thoại công cộng. Hệ thống truyền dẫn vô tuyến với quyền truy cập hạn chế (ví dụ: sử dụng các hệ thống dẫn sóng hoặc cáp với giới hạn dự toán chi phí, khả năng thu sóng chỉ với bộ thu phát gần hoặc sử dụng phương án điều biến riêng, không thể sao chép hoặc thiết bị phòng thí nghiệm giá cả phải chăng) |

| Loại 3 | Các tính năng không xác định, có một phần chưa biết hoặc biến đổi trong suốt vòng đời của hệ thống. Nhiều nhóm người dùng không xác định. Khả năng truy cập trái phép cao. | Dữ liệu chuyển mạch gói trong mạng điện thoại công cộng Internet. Dữ liệu vô tuyến chuyển mạch kênh (ví dụ: GSM-R). Dữ liệu vô tuyến chuyển mạch gói (ví dụ: GPRS). Trạm phát tầm ngắn (ví dụ: Wi-fi). Hệ thống truyền dẫn vô tuyến không hạn chế. |

B.2 Mối quan hệ giữa các loại hệ thống truyền dẫn và các mối nguy cơ

Bảng B.2 sau đây cho thấy sự phân định rõ ràng các mối nguy cơ đối với từng loại hệ thống truyền dẫn được xác định ở trên.

Bảng B.2 - Mối quan hệ danh mục/ mối nguy cơ

| Loại | Lặp lại | Xóa | Chèn | Điều chỉnh tuần tự | Hỏng | Trễ | Giả mạo |

| Loại 1 | + | + | + | + | + + | + | - |

| Loại 2 | ++ | ++ | ++ | + | ++ | ++ | - |

| Loại 3 | ++ | ++ | ++ | ++ | ++ | ++ | ++ |

| Chú dẫn - Mối nguy cơ có thể bị bỏ qua + Mối nguy cơ tồn tại, nhưng hiếm, biện pháp đối phó yếu ++ Mối nguy cơ tồn tại, yêu cầu biện pháp đối phó mạnh mẽ | |||||||

Ở cấp độ thông dụng này, không thể phân bổ SIL, theo danh mục hệ thống truyền dẫn, cho các biện pháp phòng vệ cần thiết cho mỗi mối nguy cơ; việc phân tích ứng dụng cụ thể để phân bổ SIL là điều cần thiết.

Phụ lục C

(Tham khảo)

Hướng dẫn phòng vệ

C.1 Ứng dụng dấu thời gian

Một dấu thời gian có thể được sử dụng cho các mục đích khác nhau.

a) Để định rõ thời gian của một sự kiện trong một thực thể có tầm quan trọng đối với quá trình nhận thông tin. Các sự kiện có thể là thời gian liên quan đến nhau. Nếu chúng ta có kiến thức về thời gian và giá trị cho một chuỗi các sự kiện, có thể nội suy giữa các giá trị và tăng độ chính xác của các giá trị được tính toán (ví dụ: tốc độ, gia tốc). Sự chậm trễ trong truyền dẫn có thể được xử lý.

Hạn chế:

- Nếu sử dụng dấu thời gian tuyệt đối, thời gian trong các thực thể cần được đồng bộ hóa. Mỗi thực thể cần có một thời gian an toàn để kiểm tra và cập nhật toàn bộ thời gian. Sự chậm trễ mạng có ảnh hưởng đến phân bổ toàn bộ thời gian, hiệu lực thông tin và hiệu suất quá trình;

Sự thiếu hụt của bản tin sẽ không được phát hiện nếu một quy trình giao tiếp đối thoại không được cung cấp.

b) Để sắp xếp chuỗi sự kiện mà người nhận có thể kiểm tra.

Hạn chế:

Nếu độ chi tiế t thời gian quá thô, các tính chất tuần tự của các sự kiện có thể không xác định được. Trong những trường hợp như vậy, thông tin cần được bổ sung bằng số thứ tự;

Thứ tự của bản tin bị ảnh hưởng bởi việc định tuyến mạng của bản tin và thời gian trễ trong mạng;

Sự thiếu hụt của bản tin sẽ không được phát hiện nếu một quy trình giao tiếp đối thoại không được cung cấp.

c) Để đo thời gian giữa các sự kiện nhận được từ một thực thể gửi một chuỗi bản tin do đó cũng kiểm tra các sự kiện không bị trễ.

Nếu thông tin từ một thực thể (A) được yêu cầu lặp đi lặp lại từ một thực thể khác (B), khi đó thông tin nhận được sau cùng là thông tin của đồng hồ cục bộ từ dấu thời gian. Thông tin này có thể liên quan đến thời gian của chính nó bằng cách tính đến sự truyền chậm trễ. Đồng hồ logic đã được tạo từ đồng hồ cục bộ của thực thể (B).

Hạn chế:

Đồng hồ logic bị ảnh hưởng bởi sự chậm trễ thời gian khác nhau trong mạng lưới và việc xử lý trong thực thể (A).

d) Để kiểm tra tính hợp lệ thông tin của một thực thể (A) bằng cách yêu cầu trả lại dấu thời gian được gửi từ một thực thể (B) trong một bản tin trước đó cho thực thể (A). Điều này đảm bảo phản hồi cụ thể (danh tính) và cũng kiểm tra theo thời gian vòng lặp được xác định trước, số thứ tự (hoặc dấu) được tạo và thời gian được giám sát trong thực thể (B) sẽ thực hiện cùng một công việc. Không cần thiết có chuẩn thời gian toàn cầu (trừ khi các ứng dụng khác yêu cầu).

Người nhận phát hiện mất thông tin bằng cách sử dụng thời gian chờ.

Hạn chế:

- Quy trình xử lý gián đoạn do khởi tạo hoặc trạng thái lỗi;

- Quy trình sẽ không đảm bảo xác thực các bản tin.

e) Để tạo một quy trình gọi là dấu thời gian kép [A155]. Quy trình này kế thừa các thuộc tính của sự kết hợp của các trường hợp b), c) và d). Quy trình dấu thời gian kép cho phép đồng hồ không đồng bộ trong các thực thể, do đó tránh được các vấn đề liên quan đến việc giữ các thực thể được cập nhật theo thời gian toàn cầu. Phương pháp có thể được sử dụng cho:

- Tạo đồng hồ logic từ đồng hồ cục bộ của đối tác và dấu thời gian tương đối từ đồng hồ cục bộ riêng (và tổ chức đồng bộ hóa đồng hồ giữa hai thực thể);

- Các sự kiện liên quan đến nhãn thời gian tương đối bao gồm cả độ trễ mạng;

- Kiểm tra thứ tự chính xác của bản tin;

- Kiểm tra đồng hồ của đối tác để xác minh tính chính xác của đồng hồ riêng (Phụ thuộc vào ứng dụng).

Thông tin liên lạc có giá trị cho một cuộc đối thoại hai đối tác hoặc cho mối quan hệ chủ - khách. Loại thứ hai có thể sử dụng nhiều hơn cho các mục đích truyền dẫn tuần hoàn hơn là các sự kiện đơn lẻ theo thời gian trong đó thời gian là quan trọng đối với một chức năng đặc biệt.

Hạn chế:

Nếu độ chi tiết thời gian quá thô, các thuộc tính tuần tự của các sự kiện có thể không xác định được. Trong những trường hợp như vậy, thông tin cần được bổ sung bằng số thứ tự;

Dấu thời gian kép có thể yêu cầu kiến thức về độ trễ truyền dẫn khứ hồi nếu ứng dụng xem xét trường hợp a) ở trên.

Các phương pháp phức tạp hơn so với dấu thời gian kép đã được hình thành cho phép sắp xếp các sự kiện xảy ra trên nhiều hơn hai hệ thống [TBaum].

C.2 Lựa chọn, sử dụng mã an toàn và kỹ thuật mã hóa

Mặc dù hệ thống truyền dẫn có thể không biết rõ hoặc biến đổi trong suốt vòng đời của nó, trong nhiều trường hợp người ta có thể xác định xem liệu các cuộc tấn công độc hại để các thông báo liên quan đến an toàn thể được loại trừ hay không. Sự khác biệt này là rất hữu ích bởi vì trong trường hợp khả năng của các cuộc tấn công độc hại, các cơ chế mã hóa với khóa bí mật được yêu cầu. Đó là khuyến cáo để làm cho sự khác biệt này ở giai đoạn đầu nhằm giới hạn số lượng các chức năng liên quan đến an toàn. Nếu có khả năng truy cập trái phép, một lớp bảo vệ truy cập riêng biệt có thể được áp dụng (loại B0 hoặc B1) hoặc bảo vệ được cung cấp bởi các chức năng truyền dẫn an toàn liên quan đến sử dụng cơ chế mã hóa (Type A1) và trong trường hợp này khái niệm “mật mã mã hóa an toàn” được sử dụng theo nguyên tắc sau đây.