- Tổng quan

- Nội dung

- Tiêu chuẩn liên quan

- Lược đồ

- Tải về

Tiêu chuẩn TCVN 14192-1:2024 Kỹ thuật an toàn công nghệ thông tin - Yêu cầu về công cụ kiểm thử

| Số hiệu: | TCVN 14192-1:2024 | Loại văn bản: | Tiêu chuẩn Việt Nam |

| Cơ quan ban hành: | Bộ Khoa học và Công nghệ | Lĩnh vực: | Thông tin-Truyền thông , Khoa học-Công nghệ |

| Trích yếu: | ISO/IEC 20085-1:2019 Kỹ thuật an toàn công nghệ thông tin - Yêu cầu về công cụ kiểm thử và phương pháp hiệu chuẩn công cụ kiểm thử để sử dụng trong kiểm thử các kỹ thuật giảm thiểu tấn công không xâm lấn trong mô-đun mật mã - Phần 1: Công cụ và kỹ thuật kiểm thử | ||

|

Ngày ban hành:

Ngày ban hành là ngày, tháng, năm văn bản được thông qua hoặc ký ban hành.

|

22/11/2024 |

Hiệu lực:

|

Đã biết

|

| Người ký: | Đang cập nhật |

Tình trạng hiệu lực:

Cho biết trạng thái hiệu lực của văn bản đang tra cứu: Chưa áp dụng, Còn hiệu lực, Hết hiệu lực, Hết hiệu lực 1 phần; Đã sửa đổi, Đính chính hay Không còn phù hợp,...

|

Đã biết

|

TÓM TẮT TIÊU CHUẨN VIỆT NAM TCVN 14192-1:2024

Tiêu chuẩn quốc gia TCVN 14192-1:2024 ISO/IEC 20085-1:2019: Yêu cầu kiểm thử công cụ và phương pháp hiệu chuẩn

Tiêu chuẩn quốc gia TCVN 14192-1:2024 ISO/IEC 20085-1:2019 được ban hành bởi Bộ Khoa học và Công nghệ và có hiệu lực từ ngày 01/01/2024. Tiêu chuẩn này cung cấp các yêu cầu về công cụ kiểm thử và phương pháp hiệu chuẩn liên quan đến kiểm thử các kỹ thuật giảm thiểu tấn công không xâm lấn trong các mô-đun mật mã, nhằm đảm bảo an toàn cho các tham số an toàn quan trọng (CSP).

Tiêu chuẩn TCVN 14192-1:2024 tương đương với ISO/IEC 20085-1:2019, bao gồm hai phần chính: Phần 1 đề cập đến các công cụ và kỹ thuật kiểm thử, và Phần 2 sẽ quy định phương pháp và phương tiện hiệu chuẩn kiểm thử. Việc áp dụng tiêu chuẩn này nhằm cung cấp thông số kỹ thuật cho các công cụ kiểm thử tấn công không xâm lấn và hướng dẫn về cách vận hành các công cụ này.

Để thực hiện việc kiểm thử, các công cụ được yêu cầu phải thu thập và phân tích dấu hiệu rò rỉ kênh kề—một thông số vật lý liên quan đến CSP. Công cụ kiểm thử có thể hoạt động bằng cách tự động hóa quy trình thu thập rò rỉ và phân tích chúng để xác định khả năng tồn tại của các cuộc tấn công không xâm lấn. Trong điều này, tỉ số tín hiệu cực đại trên nhiễu (S/N) là một yếu tố quan trọng để đánh giá chất lượng công cụ.

Các loại kênh kề được xác định bao gồm ba loại chính: tiêu thụ năng lượng, phát xạ điện từ, và thời gian tính toán. Mỗi loại kênh kề này sẽ được đo trong quá trình triển khai kiểm thử mà không gây nhiễu cho các phép đo. Việc phân loại công cụ kiểm thử cũng phân chia giữa các công cụ được lắp ráp trong phòng thử nghiệm và công cụ ứng dụng cụ thể, với yêu cầu về tính khả thi và độ chính xác trong việc thu thập dữ liệu.

Văn bản quy định vai trò của từng phần trong công cụ kiểm thử, bao gồm công cụ đo và công cụ phân tích. Công cụ đo cần thu thập các kênh kề phát ra trong quá trình kiểm thử, trong khi công cụ phân tích sẽ xử lý và phân tích dữ liệu thu thập được để phát hiện các cuộc tấn công hợp lệ. Việc sử dụng các công cụ phân tích trong quy trình kiểm thử được cụ thể hóa nhằm bảo đảm tính chính xác và độ tin cậy của kết quả.

Ngoài ra, tiêu chuẩn cũng khuyến nghị rằng mọi điều kiện môi trường trong quá trình đo phải được theo dõi và kiểm soát chặt chẽ, bao gồm cả nhiệt độ và điện áp, để đảm bảo sự ổn định trong các phép đo. Những quy định này nhằm hỗ trợ các doanh nghiệp, tổ chức trong việc bảo vệ an toàn thông tin và nâng cao năng lực kỹ thuật ứng dụng trong lĩnh vực an toàn công nghệ thông tin tại Việt Nam.

Việc tuân thủ tiêu chuẩn TCVN 14192-1:2024 sẽ giúp các doanh nghiệp và tổ chức nâng cao khả năng phòng chống và phản ứng nhanh chóng trước các cuộc tấn công không xâm lấn, từ đó bảo vệ an toàn thông tin cho các hệ thống mật mã và các tham số an toàn liên quan.

Tải tiêu chuẩn Việt Nam TCVN 14192-1:2024

TIÊU CHUẨN QUỐC GIA

TCVN 14192-1:2024

ISO/IEC 20085-1:2019

KỸ THUẬT AN TOÀN CÔNG NGHỆ THÔNG TIN - YÊU CẦU VỀ CÔNG CỤ KIỂM THỬ VÀ PHƯƠNG PHÁP HIỆU CHUẨN CÔNG CỤ KIỂM THỬ ĐỂ SỬ DỤNG TRONG KIỂM THỬ CÁC KỸ THUẬT GIẢM THIỂU TẤN CÔNG KHÔNG XÂM LẤN TRONG MÔ-ĐUN MẬT MÃ - PHẦN 1: CÔNG CỤ VÀ KỸ THUẬT KIỂM THỬ

IT Security techniques - Test tool requirements and test tool calibration methods for use in testing noninvasive attack mitigation techniques in cryptographic modules - Part 1: Test tools and techniques

MỤC LỤC

Lời nói đầu

TCVN 14192-1:2024 (ISO/IEC 20085-1:2019) hoàn toàn tương đương với ISO/IEC 20085-1:2019.

TCVN 14192-1:2024 (ISO/IEC 20085-1:2019) do Ban Cơ yếu Chính phủ biên soạn, Bộ Quốc phòng đề nghị, Ủy ban Tiêu chuẩn Đo lường Chất lượng Quốc gia thẩm định, Bộ Khoa học và Công nghệ công bố.

Bộ tiêu chuẩn TCVN 14192 (ISO/IEC 20085) Kỹ thuật an toàn công nghệ thông tin - Yêu cầu về công cụ kiểm thử và phương pháp hiệu chuẩn công cụ kiểm thử để sử dụng trong kiểm thử các kỹ thuật giảm thiểu tấn công không xâm lấn trong mô-đun mật mã, gồm 02 phần:

- TCVN 14192-1:2024 (ISO/IEC 20085-1:2019): Kỹ thuật an toàn công nghệ thông tin - Yêu cầu về công cụ kiểm thử và phương pháp hiệu chuẩn công cụ kiểm thử để sử dụng trong kiểm thử các kỹ thuật giảm thiểu tấn công không xâm lấn trong mô-đun mật mã - Phần 1: Công cụ và kỹ thuật kiểm thử.

- TCVN 14192-2:2024 (ISO/IEC 20085-1:2019): Kỹ thuật an toàn công nghệ thông tin - Yêu cầu về công cụ kiểm thử và phương pháp hiệu chuẩn công cụ kiểm thử để sử dụng trong kiểm thử các kỹ thuật giảm thiểu tấn công không xâm lấn trong mô-đun mật mã - Phần 2: Phương pháp và phương tiện hiệu chuẩn kiểm thử.

Giới thiệu

Các mô-đun mật mã cung cấp các dịch vụ mật mã và bảo vệ các tham số an toàn quan trọng (CSP). Bảo vệ CSP có thể thông qua bảo mật logic, bảo mật vật lý hoặc cả hai. Tuy nhiên, sự hiểu biết những thông tin liên quan đến CSP có thể bị rò rỉ khỏi mô-đun mật mã trong khi thao tác, nếu mô-đun không được thiết kế để giảm thiểu sự rò rỉ đó. Nếu không được thiết kế để giảm thiểu sự rò rỉ, kẻ tấn công có thể ghi lại sự rò rỉ kênh kề có sẵn. Sự rò rỉ này là một đại lượng vật lý liên quan đến các CSP và có thể được phân tích thông qua trích xuất thông tin về tham số đó. Phân tích như vậy là thụ động, trong khi chỉ đơn giản là thu thập rò rỉ kênh kề bằng cách sử dụng thiết bị đo có sẵn. Lưu ý rằng công cụ đo có thể được điều khiển một cách thích ứng. Dạng khai thác và phân tích này được gọi là không xâm lấn. Các kỹ thuật không xâm lấn cho phép khai thác sự rò rỉ các CSP được gọi là “cuộc tấn công’’ vào mô-đun.

Tiêu chuẩn này tập trung vào việc đo lường và phân tích thông tin kênh kề. Các công cụ kiểm thử không xâm lấn kênh kề có thể được tự động hóa để thu thập sự rò rỉ. Để mô tả chất lượng của các công cụ kiểm thử, cần có các số liệu, chẳng hạn như Tỉ số tín hiệu cực đại trên nhiễu (S/N) (được mô tả trong TCVN 14192-2:2024 (ISO/IEC 20085-2:2019). Bộ tiêu chuẩn TCVN 14192 (ISO/IEC 20085) đề cập đến các kỹ thuật đo lường và phân tích. Chúng được tự động hóa trong một công cụ kiểm thử. Chức năng và hoạt động của công cụ kiểm thử được mô tả trong TCVN 14192 (ISO/IEC 20085).

KỸ THUẬT AN TOÀN CÔNG NGHỆ THÔNG TIN - YÊU CẦU VỀ CÔNG CỤ KIỂM THỬ VÀ PHƯƠNG PHÁP HIỆU CHUẨN CÔNG CỤ KIỂM THỬ ĐỂ SỬ DỤNG TRONG KIỂM THỬ CÁC KỸ THUẬT GIẢM THIỂU TẤN CÔNG KHÔNG XÂM LẤN TRONG MÔ-ĐUN MẬT MÃ - PHẦN 1: CÔNG CỤ VÀ KỸ THUẬT KIỂM THỬ

IT Security techniques - Test tool requirements and test tool calibration methods for use in testing noninvasive attack mitigation techniques in cryptographic modules - Part 1: Test tools and techniques

1 Phạm vi áp dụng

Tiêu chuẩn này cung cấp thông số kỹ thuật cho các công cụ kiểm thử tấn công không xâm lấn và cung cấp thông tin về cách vận hành các công cụ đó. Mục đích của các công cụ kiểm thử là thu thập các dấu hiệu (tức là rò rỉ kênh kề) và phân tích chúng như một cuộc tấn công không xâm lấn, triển khai kiểm thử (IUT) trên mô-đun mật mã.

2 Tài liệu viện dẫn

Các tài liệu viện dẫn sau rất cần thiết cho việc áp dụng tiêu chuẩn này. Đối với các tài liệu viện dẫn ghi năm công bố thì áp dụng phiên bản được nêu. Đối với các tài liệu viện dẫn không ghi năm công bố thì áp dụng phiên bản mới nhất, bao gồm cả các sửa đổi, bổ sung (nếu có).

TCVN 11295:2016 (ISO 19790:2012), Công nghệ thông tin - Các kỹ thuật an toàn - Yêu cầu an toàn cho mô-đun mật mã.

3 Thuật ngữ và định nghĩa

Tiêu chuẩn này sử dụng các định nghĩa và thuật ngữ sau đây:

3.1

Phân tích kênh kề nâng cao (advanced side-channel analysis)

ASCA

Là khai thác nâng cao so với thực tế là các kênh kề tức thời được phát xạ bởi một thiết bị mật mã phụ thuộc vào dữ liệu mà nó xử lý và vào hoạt động mà nó thực hiện để khôi phục các tham số bí mật.

CHÚ THÍCH 1: Không nên nhầm lẫn với phân tích kênh kề (SCA).

CHÚ THÍCH 2: Từ “nâng cao” trái ngược với “đơn giản”, đủ điều kiện cho các phép phân tích kênh kề yêu cầu nhiều phép đo kênh kề (xem 6.2).

[NGUỒN: 3.1, TCVN 12212:2018 (ISO/IEC 17825:2016)]

3.2

Công cụ phân tích (analysis tool)

Thành phần công cụ kiểm thử với khả năng kiểm soát quá trình đo, đọc các phép đo đã ghi, thực hiện hậu xử lý các phép đo đã ghi và xác định bất kỳ cuộc tấn công hợp lệ nào.

3.3

Công cụ dành riêng cho ứng dụng (application-specific tool)

Công cụ chuyên dụng cho các phép đo và phân tích theo yêu cầu của ISO/IEC 20085 (tất cả các phần).

CHÚ THÍCH 1: Từ trái nghĩa của công cụ lắp ráp trong phòng thử nghiệm.

3.4

Đo hàng loạt (batch measurement)

Phép đo bao gồm các tín hiệu liên quan đến việc thực hiện lặp lại một hoạt động mật mã với một đầu vào duy nhất hoặc với các đầu vào khác nhau.

CHÚ THÍCH 1: Xem Hình A.1.

3.5

Lập bản đồ (cartography)

Quy trình liên quan đến việc đặt một cảm biến ở các vị trí khác nhau và thực hiện các phép đo ở mỗi vị trí đó để tạo ra một biểu thị không gian (hoặc trực quan) của một số dữ liệu.

CHÚ THÍCH 1: Xem A.8.

3.6

Tấn công theo phương ngang (horizontal attack)

HA

Thủ đoạn phạm tội trong đó thông tin nhạy cảm thu được từ chỉ một phép đo được phân tách thành nhiều phần.

[NGUỒN: 3.8, TCVN 12212:2018 (ISO/IEC 17825:2016)]

3.7

Triển khai kiểm thử (implementation under test)

IUT

Cài đặt mà được kiểm thử dựa vào các phương pháp được quy định trong tiêu chuẩn này.

[NGUỒN: 3.9, TCVN 12212:2018 (ISO/IEC 17825:2016)]

3.8

Công cụ lắp ráp trong phòng thử nghiệm (laboratory assembled tool)

Công cụ được sản xuất bằng cách lắp ráp từ các sản phẩm thương mại có sẵn (COTS).

CHÚ THÍCH 1: Từ trái nghĩa của công cụ dành riêng cho ứng dụng (3.3).

3.9

Công cụ đo (measurement tool)

Thành phần công cụ kiểm thử với khả năng đo tín hiệu ở định dạng kỹ thuật số (vô hướng hoặc vectơ), được đồng bộ hóa theo thời gian với tín hiệu kích hoạt và ghi lại vĩnh viễn hoặc tạm thời các phép đo cho phân tích tiếp theo.

3.10

Dấu vết đa biến (multivariate trace)

Dấu vết được tạo thành từ nhiều mẫu.

VÍ DỤ: Phép đo điện từ trường theo thời gian là dấu vết đa biến.

CHÚ THÍCH 1: Thông thường, "dấu vết" được xem như là đa biến.

3.11

Tấn công không xâm lấn (non-invasive attack)

Tấn công mà có thể thực hiện trên mô-đun mật mã mà không cần tiếp xúc vật lý trực tiếp tới các thành phần bên trong ranh giới mật mã của mô-đun đó.

CHÚ THÍCH: Một tấn công mà nó không sửa đổi hoặc làm thay đổi trạng thái của mô-đun mật mã.

[NGUỒN: 3.78, TCVN 11295:2016 (ISO/IEC 19790:2012)]

3.12

Tỉ số tín hiệu cực đại trên nhiễu (signal-to-noise ratio)

S/N

Phép đo so sánh mức độ tín hiệu mong muốn ảnh hưởng bởi tạp âm xung quanh.

CHÚ THÍCH 1: Được định nghĩa là tỷ số công suất tín hiệu và tạp âm.

[NGUỒN: 3.8, ISO/IEC 27033-6:2016]

3.13

Dấu vết đơn biến (univariate trace)

Dấu vết được tạo thành từ một mẫu.

VÍ DỤ: Phép đo thời gian là một dấu vết đơn biến.

3.14

Tấn công theo phương dọc (vertical attack)

VA

Thủ đoạn phạm tội mà trong đó thông tin nhạy cảm thu được từ các thực hiện thuật toán khác nhau. [NGUỒN: 3.17, TCVN 12212:2018 (ISO/IEC 17825:2016)]

4 Ký hiệu và thuật ngữ viết tắt

| API | Application Programming Interface | Giao diện ứng dụng lập trình |

| COTS | Commercial Off-The-Shelf | Thương mại có sẵn |

| CSP | Critical Security Parameter | Tham số an toàn quan trọng |

| SPA | Simple Power Analysis | Phân tích điện năng đơn giản |

| SCA | Side-Channel Analysis | Phân tích kênh kề |

| DPA | Differential Power Analysis | Phân tích năng lượng vi sai |

5 Các công cụ kiểm thử

5.1 Yêu cầu chung

TCVN 14192 (ISO/IEC 2Ọ085) liên quan đến TCVN 12212:2018 (ISO/IEC 17825:2016), quy định các chỉ số kiểm thử giảm thiểu tấn công không xâm lấn để xác định sự phù hợp với các yêu cầu được quy định trong TCVN 11295:2016 (ISO 19790:2012) đối với mức an toàn 3 và 4. Các chỉ số kiểm thử liên kết với các chức năng an toàn được quy định trong TCVN 11295:2016 (ISO 19790:2012).

Tiêu chuẩn này cũng liên quan đến tiêu chuẩn TCVN 14192-2 (ISO/IEC 20085-2), trong đó nêu chi tiết cách hiệu chuẩn công cụ kiểm thử để điều chỉnh theo các yêu cầu (giá trị ngưỡng, đối với mức an toàn 3 và 4) của TCVN 12212:2018 (ISO/IEC 17825:2016).

5.2 Các loại kênh kề

5.2.1 Yêu cầu chung

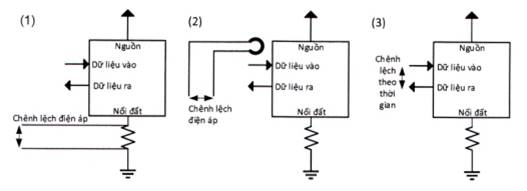

TCVN 12212:2018 (ISO/IEC 17825:2016), điều khoản 6, chỉ định ba loại kênh kề liên quan đến các cuộc tấn công không xâm lấn, đó là:

a) Tiêu thụ năng lượng khi triển khai kiểm thử;

b) Phát xạ điện từ khi triển khai kiểm thử;

c) Thời gian tính toán khi triển khai kiểm thử.

Các kênh kề này được trình bày trong Hình 1 và được đề cập trong điều khoản 5.2.2, 5.2.3 và 5.2.4. Các kênh kề này được đo một cách thụ động trong phạm vi tác động khi triển khai kiểm thử không bị công cụ đo làm nhiễu.

Hình 1: Ba loại kênh kề

Có các loại kênh kề khác đang dần được xuất hiện trong tương lai (xem TCVN 12212:2018 (ISO/IEC 17825:2016), B.6).

5.2.2 Năng lượng tiêu thụ

Năng lượng kênh kề có thể được đo bằng nhiều phương tiện khác nhau. Các phép đo năng lượng thường được đo thông qua chênh lệch điện áp.

5.2.3 Phát xạ điện từ

Phép đo được biểu thị bằng sự chênh lệch điện áp thông qua một ăng-ten. Do đó, phép đo có thể được thực hiện từ xa và không cần tiếp xúc với mô-đun mật mã.

5.2.4 Thời gian tính toán

Phép đo được biểu thị bằng sự khác nhau về thời gian trong một vài hoạt động mật mã đã chọn và thu được bằng việc trừ đi thời gian tương ứng với các tài nguyên mật mã đó theo từng Triggers - bộ kích hoạt - (bắt đầu và kết thúc).

5.3 Phân loại công cụ kiểm thử

Các công cụ kiểm thử có thể được phân loại rộng rãi thành hai loại: “Được lắp ráp trong phòng thử nghiệm” và “Ứng dụng cụ thể”.

- Đối với các công cụ được lắp ráp trong phòng thử nghiệm, công cụ kiểm thử tấn công không xâm lấn được lắp ráp từ hai hoặc nhiều sản phẩm thương mại có sẵn (COTS), mỗi sản phẩm có thể có một mục đích khác trong phòng thử nghiệm.

- Công cụ ứng dụng cụ thể, cũng có thể có sẵn các phép đo dành riêng cho các sản phẩm COTS và yêu cầu của ISO/IEC 20085 (tất cả các phần). Chúng không thể được sử dụng cho các nhiệm vụ kiểm thử khác trong phòng thử nghiệm.

CHÚ THÍCH: Một công cụ kiểm thử không nhất thiết phải được chế tạo thủ công. Nó có thể được xây dựng từ các bộ phận của thiết bị khác được sử dụng trong các phạm vi khác.

5.4 Các thành phần của công cụ kiểm thử

5.4.1 Yêu cầu chung

Một công cụ kiểm thử được cấu thành từ: Công cụ đo và Công cụ phân tích. Yêu cầu về hai công cụ này được trình bày chi tiết trong điều khoản dưới đây.

5.4.2 Công cụ đo

Công cụ đo được yêu cầu để thu thập các kênh kề phát ra trong triển khai kiểm thử. Phải có ít nhất hai phép đo về: Thời gian (kênh kề phương ngang) và Điện áp/Điện từ trường (kênh kề phương dọc).

Các công cụ đo có thể là hai công cụ riêng biệt, tức là: một bộ đếm thời gian và một bộ số hóa. Cả hai chức năng có thể được biểu thị thông qua một công cụ duy nhất (ví dụ: máy hiện sóng), có thể đo các đại lượng phương dọc cũng như tính thời gian. Việc thiết lập như vậy có thể thực hiện nối tiếp tất cả các kiểm thử được tìm thấy trong TCVN 14192 (ISO/IEC 20085) mà không cần cấu hình thiết lập lại phần cứng. Giải pháp một công cụ được khuyến nghị thuận tiện hơn cho Kiểm thử viên và hỗ trợ độ chính xác vì các điều kiện kiểm thử được duy trì không thay đổi trong toàn bộ quy trình kiểm thử.

Công cụ đo như vậy phải phản ánh các hoạt động nội bộ được thực hiện trong triển khai kiểm thử (ITU). Ví dụ, kênh kề phương ngang sẽ liên quan đến con số tính toán cần thiết, trong khi kênh kề phương dọc sẽ hiển thị khi một tham số an toàn quan trọng (CSP) được sử dụng. Trong trường hợp thứ hai này, CSP có thể ảnh hưởng trực tiếp hoặc gián tiếp đến kênh kề phương dọc, ví dụ: nó được trộn với các phần của bản rõ/bản mã (giả sử hoạt động trong mã hóa đối xứng).

Kênh kề phương ngang có thể được đo bằng khoảng thời gian giữa một yêu cầu và phản hồi. Tuy nhiên, độ trễ không thể đoán trước có thể làm giảm tỷ lệ tín hiệu trên nhiều (S/N) của phép đo đó. Một tùy chọn chính xác hơn bao gồm tính thời lượng hoạt động từ một dấu vết kênh kề phương dọc. Trong trường hợp này, khoảng thời gian thực tế có thể được đo lường [5]. Cảm biến hỗ trợ cho việc này là một bộ đệm thời gian. Các yêu cầu kiểm thử được liệt kê trong TCVN 12212:2018 (ISO/IEC 17825:2016) yêu cầu độ phân giải nhỏ hơn hoặc bằng tần số xung nhịp của mô-đun mật mã được tạo thành hoặc được nhúng trong triển khai kiểm thử.

Kênh kề phương dọc có thể được đo tổng thể hoặc cục bộ. Phép đo toàn bộ kênh kề phương dọc bao gồm việc thu được một đại lượng tổng hợp, ví dụ: tổng năng lượng tiêu thụ trong triển khai kiểm thử toàn bộ. Phương pháp này rất thích hợp cho các mô-đun chip đơn. Phép đo kênh kề phương dọc toàn bộ bao gồm triển khai kiểm thử việc sử dụng một cảm biến nhỏ, được đặt ở các vị trí khác nhau xung quanh hoặc triển khai kiểm thử bên trong, nơi S/N mạnh hơn. Quá trình này được gọi là lập bản đồ (xem chi tiết trong A.8). Đây là phương pháp được ưu tiên để xác định vị trí thuận lợi nhất trong trường hợp triển khai kiểm thử một mô-đun nhiều chip. Cảm biến sẽ phải thăm dò thông tin bị rò rỉ mà không cần triển khai kiểm thử can thiệp vào.

Ví dụ về các cảm biến như vậy là:

- Ăng ten (có kích thước hiển vi, cực nhỏ hoặc nhìn thấy được bằng mắt) đo điện từ trường trong triển khai kiểm thử phát ra;

- Một đầu dò dòng điện đặt trên cáp thông tin hoặc cáp nguồn trong triển khai kiểm thử có thể đo độ rò rỉ bên ngoài phạm vi triển khai kiểm thử [6].

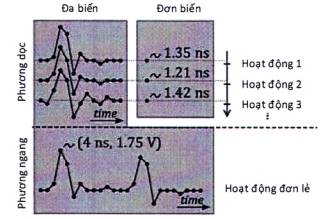

Hình 2 cho thấy một minh họa về các cuộc tấn công theo phương ngang và phương dọc và dấu vết đơn biến số so với dấu vết đa biến.

Hình 2: Minh họa các cuộc tấn công phương dọc so với phương ngang và dấu vết kênh kề đa biến so với đơn biến

Phân tích kênh kề phương ngang phải được thực hiện với một phép đo duy nhất và phải thu được càng ít tạp âm càng tốt. Các phân tích như vậy bao gồm: phân tích mật mã phi đối xứng, trong đó các tham số an toàn được cập nhật theo mỗi hoạt động mật mã hoặc mật mã đối xứng có thể được phân tích bằng cách sử dụng một cuộc tấn công được mô tả (còn được gọi là cuộc tấn công "mẫu"), về phân tích kênh kề phương dọc, S/N có thể được nâng cao bằng cách bổ sung thêm nhiều dấu vết hơn. Nếu tín hiệu tạp âm không phụ thuộc giữa phép đo này với phép đo tiếp theo, thì S/N (trong năng lượng) sẽ tăng tuyến tính với số lần đo. Do đó, chất lượng thiết lập có thể phải đánh đổi để thu được nhiều phép đo hơn trong phân tích kênh kề phương dọc. Ngoài ra, phân tích kênh phương dọc yêu cầu các dấu vết phải được đồng bộ thích hợp, nếu không, độ tương phản của phân tích sẽ giảm. Cách thức làm việc truyền thống khi phân tích giữa phương ngang và phương dọc được quy định như sau:

- Trước tiên tiến hành phân tích theo phương ngang: nếu luồng điều khiển phụ thuộc vào khóa thì có khả năng khai thác được ở giai đoạn này;

- Nếu không, luồng điều khiển không phụ thuộc vào vật liệu làm khóa, do đó các dấu vết được căn chỉnh (theo thiết kế), đây là một tình huống thuận lợi cho các phân tích kênh kề phương dọc.

Các điều kiện môi trường phải được giám sát cẩn thận trong quá trình đo. Các điều kiện môi trường bên ngoài phải được kiểm soát vì chúng có thể ảnh hưởng đến các thay đổi phát ra từ kênh kề trong quá trình đo; nhiệt độ và điện áp nguồn phải được giám sát theo quy định trong tiêu chuẩn TCVN 11295:2016 (ISO/IEC 19790:2012), 7.7.4.3. Công cụ đo phải ổn định. Ví dụ: một số máy hiện sóng yêu cầu một khoảng thời gian cần làm nóng khi khởi động để thực hiện các phép đo có thể lặp đi lặp lại và chính xác. Triển khai kiểm thử phải được cấp đủ nguồn trước để nó đạt đến trạng thái ổn định, cho phép thực hiện các phép đo theo hướng ít tạp âm nhất có thể.

Có thể tìm thấy một ví dụ về công cụ đo và các thuộc tính của này trong Phụ lục B.

Đo năng lượng tiêu thụ (xem điều khoản 5.2.1), phát xạ điện từ (xem điều khoản 5.2.2) và thời gian tính toán có thể được thực hiện như giải thích dưới đây.

- Các phép đo mức tiêu thụ năng lượng điện được thực hiện qua một đầu dò dòng điện hoặc một dây dẫn được đặt nối đất (ground hoặc nguồn điện áp) vào giữa phép đo trong triển khai kiểm thử (IUT). Dây dẫn có thể là điện trở (hoặc điện dung hoặc điện trở kháng tương ứng), trong trường hợp đó phép đo là điện áp, tỷ lệ với dòng điện tạo bởi điện trở (hoặc tỷ lệ với tích phân hoặc đạo hàm tương ứng của nó). Tín hiệu thu được có thể được khuếch đại. Tùy thuộc vào thuật toán làm mục tiêu, dấu vết được hướng đến:

1. Có thể tập trung vào các chu kỳ xung nhịp đầu tiên (hoặc cuối cùng) của hoạt động mật mã (trường hợp ASCA về mật mã đối xứng, trong đó bản rõ (hoặc bản mã) được biết đến);

2. Bao gồm toàn bộ hoạt động, như trường hợp của tấn công phương ngang trên mật mã phi đối xứng.

- Đối với năng lượng tiêu thụ, tín hiệu điện từ có thể được khuếch đại. Vị trí của đầu dò là một thông số quan trọng. Đẻ tối ưu hóa S/N, lập bản đồ có thể được thực hiện. Nó có thể quét qua khuôn đúc của chip hoặc toàn bộ bảng mạch in (PCB), bao gồm cả các tụ điện tách rời.

- Phép đo thời gian tính toán có thể được thực hiện theo nhiều cách khác nhau. Tùy chọn đầu tiên là sự khác biệt về thời gian hoạt động giữa thời điểm khởi chạy và kết quả được trả về. Một lựa chọn thứ hai là sự khác biệt về thời gian giữa lúc bắt đầu - dừng của các mô-đun mật mã, được quan sát, ví dụ, từ dấu vết đa biến kênh kề, có thể là năng lượng hoặc kênh kề điện từ. Về mặt này, phép đo bao gồm quá trình hậu xử lý năng lượng hoặc phép đo phát xạ điện từ.

5.4.3 Công cụ phân tích

Công cụ phân tích được tạo thành từ ba thành phần.

Thành phần đầu tiên kiểm soát quá trình đo lường. Đây là một nhiệm vụ tự động hóa có thể được thực hiện theo một số cách, ví dụ: thông qua một ngôn ngữ kịch bản hoặc thông qua việc sử dụng một chương trình nâng cao hơn. Điều khiển này có thể chỉ cần yêu cầu dấu vết một cách tuần tự. Tuy nhiên, khi cần một số lượng lớn phép đo, phép đo hàng loạt có thể hữu ích (tham khảo A.7).

Thành phần thứ hai là hậu xử lý dữ liệu trong đó các phép đo được ghi lại, được điều chỉnh để:

- Loại bỏ các dấu vết bất thường (các dấu vết không hợp lệ rõ ràng được xác định là các ngoại lệ và được lọc ra);

- Căn chỉnh [9] bằng cách sử dụng các điểm quan sát trong các dấu vết (đây là bước thường có đối với các cuộc tấn công phương dọc; tuy nhiên, nó cũng có lợi cho các cuộc tấn công phương ngang khi dấu vết thu được từ mức trung bình từ các hoạt động giống hệt nhau);

- Giảm kích thước, nhờ phân tích thành phần chính (PCA), phân tích biệt thức tuyến tính (LDA) hoặc kiểm thử phương sai [để nén dữ liệu, thống kê (ví dụ: hàm mật độ xác suất) đơn giản hóa và giảm tải tính toán];

- Cho phép tổng hợp dữ liệu, đặc biệt trong trường hợp đa cảm biến hoặc nhiều phương thức (ví dụ: phép đo đồng thời năng lượng và điện từ trường, tham khảo tài liệu [3] và [4]).

Việc xử lý hậu kỳ như vậy thường được thực hiện bởi một chương trình phần mềm. Nó có thể yêu cầu một bộ nhớ đệm của các phép đo. Mục đích của bộ đệm là cung cấp bộ nhớ tạm thời cục bộ của một phần hoặc tất cả các phép đo.

Thành phần thứ ba phân tích dữ liệu được hậu xử lý để xác định bất kỳ cuộc tấn công hợp lệ nào. Phương pháp luận được giải thích trong TCVN 12212:2018 (ISO/IEC 17825:2016). Mục tiêu của công cụ này là xác minh rằng phép đo và việc phân tích đã được thực hiện đúng cách. Nó bao gồm một cuộc tấn công khôi phục CSP, trong đó CSP thu được được kiểm tra tính nhất quán với các bản rõ/bản mã đã biết.

5.4.4 Các hạng mục chức năng của thành phần công cụ kiểm thử

Công cụ đo bao gồm các mục sau đây.

- Đầu dò: là cảm biến đo tín hiệu. Ví dụ về các tín hiệu là điện áp, dòng điện, điện từ trường, thời gian, phát xạ photon, .... Tất cả đều nhằm mục đích thu thập các tín hiệu thô.

- Bộ khuếch đại: sử dụng phóng đại tín hiệu. Trong một số trường hợp của công cụ kiểm thử, tín hiệu thô được định lượng (tức là số hóa), do đó động lực học của nó phải lớn hơn bước định lượng, đồng thời vẫn nằm trong phạm vi của công cụ lấy mẫu.

- Bộ lọc vật lý: các tín hiệu đo được thường bị tạp âm. Bộ lọc vật lý do đó có thể loại bỏ một phần tạp âm, đồng thời giữ lại phần lớn tín hiệu. Ví dụ, nếu tín hiệu chủ yếu nằm ở một tần số trung tâm, thì các bộ lọc vật lý có thể cắt hoặc làm suy giảm các tần số khác, những tần số này được cho là chỉ truyền tải dải tạp âm. Do đó, mục tiêu của việc chèn các bộ lọc vật lý là để tăng S/N.

- Bộ số hóa và cơ số thời gian (cả hai có thể được kết hợp trong một sản phẩm COTS, chẳng hạn như máy hiện sóng): bộ số hóa chuyển tín hiệu tương tự thành tín hiệu kỹ thuật số và hoạt động cùng với cơ số thời gian (riêng biệt hoặc tích hợp) để thiết lập tốc độ mẫu đo.

- Lưu giữ dấu vết thu thập được: các dấu vết thu được có thể được lưu giữ trong một khung nhìn để phân tích sau đó. Bộ nhớ có thể là tập tin, cơ sở dữ liệu, bộ đệm bộ nhớ, ....

Công cụ phân tích bao gồm các mục sau:

- Lưu giữ dấu vết: đây là kho lưu giữ các dấu vết, bây giờ được coi là đầu vào cho phân tích, được lưu lại. Bộ lưu giữ này có thể được tách biệt hoặc dùng chung với bộ lưu giữ của công cụ đo.

- Xử lý lọc: tạp âm trong các vết cũng có thể được loại bỏ sau các phép đo. Đây là vai trò của bộ lọc. Ví dụ như lọc kỹ thuật số, ví dụ: với các bộ lọc đáp ứng xung hữu hạn (FIR), có tần số thấp (trong thực tế, tín hiệu tạp âm thường nằm ở dải tần số lớn).

- Phân tích móc xích: việc thiết lập đo lường có thể phức tạp. Do đó, điều quan trọng là phải hiểu cái gọi là "kênh đo lường", chẳng hạn như để xử lý các phép đo một cách liên quan. Ví dụ như suy luận về tín hiệu tạp âm, tương quan dấu vết bên trong của các mẫu, ... .

- Phân tích tần số: xảy ra trường hợp khó nhận ra tín hiệu trong các phép đo. Phân tích tần số thời gian có thể giúp định vị tín hiệu theo thời gian và theo tần số chính của nó. Ví dụ như các hình phổ và vô số các biểu đồ tỷ lệ khác nhau (tùy thuộc vào sóng mẹ).

- Công cụ đồng bộ: các cuộc tấn công theo phương dọc yêu cầu các dấu vết phải được căn chỉnh về thời gian. Nếu không, có thể thiết kế lại chúng dựa trên một quá trình hậu xử lý [9], khai thác các điểm tương đồng trong các dấu vết để phù hợp với chúng về mặt thời gian. Ngoài ra, các dấu vết có thể được căn chỉnh bằng cách phân tích một tín hiệu khác, tín hiệu này sẽ phản ánh hoạt động bên trong của hệ thống (ví dụ: bộ đếm lệnh, thông tin từ hệ điều hành, ...).

- Phân tích thống kê: các tín hiệu có thể là đầu vào của một bài kiểm tra thống kê đề phát hiện rò rỉ hoặc để tương quan giữa chúng với một mỏ hình phụ thuộc bí mật. Những phân tích này nhằm mục đích định lượng lượng rò rỉ che giấu trong các dấu vết đo được. Theo tùy chọn, phân tích thống kê có thể bao gồm khả năng trích xuất bí mật như trong một cuộc tấn công thực sự.

6 Kỹ thuật kiểm thử và các phương pháp tiếp cận liên quan

6.1 Hoạt động

Có hai tập hợp, đó là.

a) Phép đo đơn [hợp lệ cho các kiểm thử phân tích điện năng đơn giản (SPA), bộ kiểm thử thứ hai được đề cập trong TCVN 12212:2018 (ISO/IEC 17825:2016), 8.3.2]

b) Nhiều phép đo, cho phép “ASCA” [bắt buộc đối với tất cả các kiểm thử khác, cụ thể là phân tích tương quan thời gian và Phân tích năng lượng vi sai (DPA), là bộ kiểm thử đầu tiên và thứ ba được đề cập trong TCVN 12212:2018 (ISO/IEC 17825:2016), 8.3.2],

Trường hợp đầu tiên cũng được gọi là phương ngang (Hình 2), trong khi trường hợp thứ hai được gọi là phương dọc. Khi tiến hành các kiểm thử SPA, nêu S/N kém do điều kiện môi trường, thì phòng thử nghiệm có thể bù đắp điều này bằng cách thu thập một số phép đo cho một đầu vào với mục đích duy nhất là cải thiện S/N. Phép thử phải được lặp lại ít nhất một lần bằng cách lặp lại cùng một thao tác cách nhau 6 giờ, 12 giờ hoặc 24 giờ.

Trong cả hai trường hợp, công cụ đo và triển khai kiểm thử phải được duy trì đồng bộ. Quy trình thu thập bao gồm các bước sau:

- Thiết lập công cụ đo để sẵn sàng thu thập dữ liệu khi được kích hoạt;

- Yêu cầu một hoạt động (có thể là một hoạt động hàng loạt) từ triển khai kiểm thử;

- Thu thập dữ liệu;

- Lưu giữ dữ liệu;

- Chuyển dữ liệu sang công cụ phân tích, để lưu cục bộ tạm thời hoặc để hậu xử lý.

Bộ kích hoạt có thể là đầu vào thứ hai của công cụ đo hoặc chính tín hiệu (ví dụ: mức của nó hoặc một loạt các mức khác nhau với thời gian chờ giữa chúng). Trong trường hợp thứ hai, đòi hỏi một kênh duy nhất của công cụ đo.

Các lưu ý kỹ thuật cần xem xét trong quá trình đo và phân tích được liệt kê trong Phụ lục A.

6.2 Tương tác giữa công cụ đo và IUT

Công cụ đo và triển khai kiểm thử tương tác bằng cách trao đổi các lệnh để kích hoạt mô-đun mật mã và bằng cách đo kênh kề trong quá trình hoạt động của mô-đun mật mã. Giao diện cho các lệnh được biểu diễn qua các giao diện lập trình ứng dụng (API) nói chung với các quy ước mã hóa dữ liệu không đồng nhất, đặc biệt, kiểu dữ liệu thường phụ thuộc vào nền tảng. Do đó, giao diện sẽ xử lý định dạng dữ liệu di động.

Bên cạnh đó, một vài truyền tải có thể bao gồm các dấu vết dài (đa biến cao). Do đó, lợi ích tương tác từ một giải pháp ở phần cuối của công cụ đo có khả năng tuần tự hóa một lượng lớn dữ liệu một cách hiệu quả. Các ví dụ được nêu trong Phụ lục C.

Dữ liệu đo có thể được tùy chọn lưu giữ bởi công cụ đo trước khi được xử lý bởi lớp số liệu an toàn (ví dụ: TCVN 12212:2018 (ISO/IEC 17825)). Nó có thể được lưu dưới dạng dấu vết thô hoặc trong cơ sở dữ liệu. Tùy chọn thứ hai này cho phép truy cập nhanh với lập chỉ mục dữ liệu được tối ưu hóa. Các ví dụ về lưu giữ dữ liệu hiệu quả được cung cấp trong Phụ lục C.

6.3 Tương tác giữa công cụ phân tích và IUT

Các công cụ phân tích cần có quyền truy cập vào dữ liệu đầu vào hoặc đầu ra từ triển khai kiểm thử, chẳng hạn như bản rõ hoặc bản mã. Thông tin này là cần thiết đề tiến hành hầu hết các cuộc tấn công không xâm lấn (ngoại trừ cái gọi là cuộc tấn công mù quáng - blind attacks).

6.4 Tương tác giữa công cụ phân tích và công cụ đo

Lưu ý rằng không phải lúc nào cũng cần sự đồng bộ giữa công cụ đo và công cụ phân tích. Có một sự tương tác khi phân tích được thực hiện một cách nhanh chóng.

Phụ lục A

(tham khảo)

Lựa chọn các phương pháp và cách tiếp cận kiểm thử

A.1 Hiểu biết về kiến trúc

Sự rò rỉ phụ thuộc vào cấu trúc triển khai kiểm thử, tức là cách dữ liệu được xử lý thông qua việc triển khai thiết bị. Điều khoản phụ này nêu chi tiết những đặc điểm nào của kiến trúc cần được xem xét khi phân tích một thiết kế.

CHÚ THÍCH: Thuật ngữ "Kiến trúc" trong phụ lục này có nghĩa khác với thuật ngữ trong TCVN 8709 (ISO/IEC 15408).

- Kiến trúc của CPU:

1) Độ rộng của từ;

2) Độ bền đối với các CPU có độ rộng từ lớn hơn 8;

3) Tần số xung nhịp;

4) Phương pháp pipelining, bộ nhớ cache và cơ chế dự đoán nhánh để khởi chạy các cuộc tấn công thời gian tương quan;

- Kiến trúc của bus dữ liệu:

1) Độ rộng của từ;

2) Tần số xung nhịp;

- Kiến trúc của bộ đồng xử lý:

1) Tần số xung nhịp;

2) Khóa đối xứng:

i. Thực hiện lược đồ khóa;

ii. Triển khai S-box;

3) Khóa phi đối xứng:

i. Thuật toán cơ bản được sử dụng trong bộ đồng xử lý số học mô-đun;

ii. Phương pháp lũy thừa;

- Kiến trúc của RBG;

- Vị trí không gian của các khối (CPU, bus dữ liệu, bộ đồng xử lý, RBG);

- Trình tự thời gian của hoạt động mật mã:

1) Khóa đối xứng:

i. Lược đồ khóa;

2) Khóa phi đối xứng:

i. Sinh khóa tạm thời.

A.2 Mô hình rò rỉ

Hiểu biết về kiến trúc giúp tìm ra mô hình rò rỉ có liên quan, tức là mô hình rò rỉ phù hợp chặt chẽ với rò rỉ thực tế. Quy trình này thường diễn ra như sau:

a) Xác định một biến nhạy cảm làm mục tiêu. Đây là một biến phụ thuộc vào một phần nhỏ (có thể liệt kê trong thời gian hợp lý, ví dụ: bao gồm 1 đến 32 bít) của CSP và có thể được tính toán khi biết một số đầu vào (bản rõ, bản mã, ...)

b) Với kiến thức về kiến trúc, hãy chọn một phép chuyển đổi phù hợp giữa biến nhạy cảm và một đại lượng vật lý. Mô hình chính tắc là tổng số học của các bít biến nhạy cảm (còn được gọi là mô hình trọng số Hamming) hoặc tổng số học của sự thay đổi biến nhạy cảm (còn được gọi là mô hình khoảng cách Hamming).

Bước đầu tiên được hướng dẫn bởi các phần phụ có thể được đoán một cách độc lập. Ví dụ, trong mật mã đối xứng, mã khối như AES điều khiển từng byte khóa của nó, với một một biến là một byte có thể dự đoán được. Trong mật mã phi đối xứng, khóa được thao tác bởi các phần nằm trong bề rộng cửa sổ (trong trường hợp của thuật toán lũy thừa cửa sổ trượt). Khi có thể có một số lựa chọn, có thể thuận lợi xem xét chọn một phương án cho phép phân biệt tốt hơn các giả thuyết chính. Trong nội dung của mật mã đối xứng, điều này thường liên quan đến một mô hình rò rỉ trong đó khóa được xử lý thông qua một S-Box thay thế. Các S-Box thay thế ở cấp độ mật mã phải chống lại một số cuộc tấn công, chẳng hạn như phân tích mật mã vi sai. Do đó, tính đồng nhất khác biệt của chúng thấp, điều này làm mất đi các giả thuyết chính của đối phương trong một cuộc tấn công kênh kề [11],

Bước thứ hai được hướng dẫn bởi kiến thức về kiến trúc IUT. Trong triển khai phần mềm, các bus có thể được nạp trước, với sự rò rỉ được kết nối trực tiếp với giá trị biến nhạy cảm, chẳng hạn như trọng số Hamming của nó. Trong các kiến trúc khác, không được nạp trước như vậy. Vì lý do này, sự thay đổi của các giá trị là có ý nghĩa. Do đó, rò rỉ chỉ bao gồm khoảng cách Hamming giữa biến biến nhạy cảm và một biên khác mà người đánh giá biết. Ví dụ: trong mã khối, biến được người đánh giá biết có thể là một phần của bản mã và biến biến nhạy cảm có thể là giá trị dự đoán của một byte của khóa ở vòng cuối cùng, phụ thuộc vào một byte của khóa vòng ở cuối cùng. Rõ ràng, việc lựa chọn mô hình rò rỉ thích hợp nhất đòi hỏi một "phỏng đoán có suy luận”. Nhưng không có mô hình rò rỉ duy nhất nào để các cuộc tấn công có thể hoạt động, mặc dù với nhiều dấu vết hơn, ngay cả khi mô hình rò rỉ được chọn không phải là phù hợp nhất (tối đa hóa S/N và xác suất khôi phục khóa thành công).

Cuối cùng, người ta nhận thấy rằng khóa bị rò rỉ tại nhiều phiên bản trong một thuật toán. Mỗi thời điểm rò rỉ có thể có mô hình riêng của nó. Do đó, có nhiều hơn một cách để chọn một mô hình rò rỉ.

A.3 Tìm dấu vết S/N cao

A.3.1 Điều kiện khai thác kiểm thử

A.3.1.1 Đầu vào

a) Lựa chọn điện áp cung cấp;

b) Lựa chọn xung tín hiệu;

c) "Thu được", "Hệ số tạp âm".

A.3.1.2 Đầu ra

- Lựa chọn đầu dò điện từ:

1) Đường kính;

2) Khẩu độ;

3) Loại trường đang được đo (bình thường, đồng diện, ...);

- Lựa chọn vị trí:

1) Định hướng;

2) Khoảng cách từ chip/hàng.

A.4 Tìm hiểu các dấu vết

A.4.1 Miền thời gian

Kiểm thử viên nên hiểu biện pháp đối phó đang thực hiện trong miền thời gian nào. Đối với các hoạt động khóa đối xứng, điều thú vị là tập trung vào việc nạp khóa và lược đồ khóa. Các quy trình này diễn ra trước hoạt động mật mã thực tế (tức là mã hóa/giải mã).

Đối với các hoạt động khóa phi đối xứng, cần phải điều tra tất cả các hoạt động. Ví dụ:

- Trong RSA, rò rỉ có thể là kết quả của sự kết hợp lại cuối cùng (khi CRT được sử dụng) chứ không phải từ lũy thừa mô-đun;

- Trong ECDSA, rò rỉ có thể phát sinh từ phép nhân nghịch đảo, do đó không phải từ cốt lõi của phép tính, cụ thể là bản thân phép nhân vô hướng ECC.

Phân tích trong miền thời gian cũng có thể giúp "đồng bộ hóa lại” [8] [9],

A.4.2 Miền tần số

Bằng cách áp dụng Fast Fourier Transform (FFT) hoặc máy phân tích phổ cho các dấu vết, Kiểm thử viên có thể xác minh rằng tần số hoạt động thực tế xuất hiện dưới dạng đỉnh sắc nét trong phổ. Đỉnh có thể bị biến dạng do thiết lập đo hoặc số điểm được cung cấp.

Bằng cách áp dụng miền tần số cho các vị trí không gian khác nhau, Kiểm thử viên có thể hiểu được vị trí rò rỉ đáng kể nhất. Vị trí không được xác định bởi đỉnh chung trong miền tần số, mà bởi đỉnh quan tâm (ví dụ: tần số bộ đồng xử lý).

Phân tích trong miền tần số cũng được sử dụng đề “khử tạp âm” (với phổ hoặc biểu đồ tỷ lệ) [10].

A.5 Giả thuyết sai sót

Ngay cả khi biện pháp đối phó tuyên bố thực hiện các biện pháp bảo vệ, thì cũng cần phải đánh giá chúng. Ví dụ: lớp mặt nạ có thể thất bại nếu xuất hiện sự cố về tạp âm, cặp dữ liệu chia sẻ độc lập khác.

Một ví dụ khác, ngay cả khi sử dụng hai hàng logic, vẫn có thể có các hàng không song song có thể dẫn đến rò rỉ kênh kề do mất cân bằng định tuyến.

Nói chung, các lý do dẫn đến rò rỉ còn lại có thể khác nhau:

- Thực hiện các biện pháp đối phó không chính xác;

- Các giả thuyết trong biện pháp đối phó không có giá trị trong thực tế;

- Tối ưu hóa các biện pháp đối phó bằng trình biên dịch, dẫn đến việc chúng kém hiệu quả hơn hoặc bị loại bỏ hoàn toàn [12],

A.6 Lựa chọn các phương pháp và cách tiếp cận kiểm thử

Đầu tiên, một đầu dò thích hợp được coi là sẽ cho phép trao đổi S/N một cách chính xác. Ví dụ, một đầu dò siêu nhỏ sẽ yêu cầu lập bản đồ dài, mặc dù một đầu dò thô hơn sẽ cho phép lập bản đồ nhanh hơn, với chi phí là S/N thấp hơn (xem A.8).

Lưu ý rằng hoạt động giao tiếp giữa các công cụ kiểm thử và triển khai kiểm thử có thể gây tạp âm cho tín hiệu kênh kề. Để cải thiện S/N, nên đề cập đến ảnh hưởng thụ động của hoạt động truyền thông đối với chất lượng của tín hiệu kênh kề.

Thứ hai, nhu cầu về sự liên kết được xem xét: dạng sóng có xếp chồng lên nhau một cách tỉ mỉ không? Nếu không, cần có sự liên kết.

Sau đó, kiểm tra nhận dạng rò rỉ kênh kề được thực hiện trên dữ liệu: Phương sai hệ số tương quan nội lớp (tín hiệu) w.r.t. Phương sai hệ số tương quan nội lớp (tạp âm)? số liệu như vậy được gọi là Phương sai giữa lớp chuẩn hóa (NICV).

Trong trường hợp có một mức NICV không đáng kể, cuộc tấn công có thể được áp dụng một cách an toàn. Nếu không, cần có thêm dấu vết.

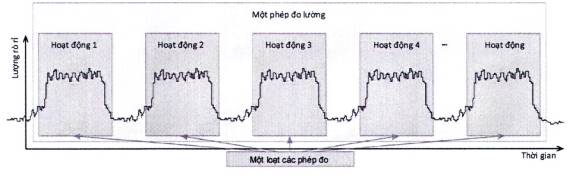

A.7 Tối ưu hóa tốc độ và chất lượng thu thập dấu vết với các phép đo hàng loạt

Các phép đo hàng loạt, tức là, việc ghi lại sự rò rỉ từ nhiều hoạt động trong một dấu vết duy nhất, cho phép ghi lại nhiều sự rò rỉ hơn với ít dấu vết hơn. Kỹ thuật này yêu cầu IUT có thể thực hiện các hoạt động theo chuỗi hoặc tự nhiên (như trong các chế độ hoạt động theo chuỗi) hoặc nhân tạo (thông qua một API). Bản thân công cụ đo này là bất khả tri trong kỹ thuật đo lường này. Công cụ phân tích cần phải nhận thức được mối quan hệ giữa các hoạt động khác nhau, để lấy ra các giá trị thích hợp đang được xử lý trên mỗi hoạt động.

Điều này được minh họa trong Hình A.1.

Hình A.1 - Một loạt các phép đo n.

Các phép đo hàng loạt có thể hữu ích để tiến hành các kiểm thử không xâm lấn khi:

- Thời gian đo rất lâu, ví dụ: mỗi phép đo yêu cầu khởi động lại IUT; việc đo càng nhiều dấu vết hoạt động càng tốt trong một phép đo hàng loạt cho phép tăng độ trễ lớn do khởi động;

- Yêu cầu nhiều phép đo để phân tích - nhớ lại rằng trong TCVN 12212:2018 (ISO/IEC 17825:2016), 11.2 và 11.3, mức an toàn 3 yêu cầu 10.000 phép đo, trong khi mức an toàn 4 yêu cầu 100.000 phép đo, trong trường hợp đó, phép đo có thể được tăng tốc bằng một hệ số n (cho một loạt các phép toán n).

- Triển khai kiểm thử chỉ có thể chấp nhận một số tương tác hạn chế. Thật vậy, nếu thiết bị chỉ có thể khởi động trong một số lần giới hạn, sẽ bất lợi nếu chỉ lấy một dấu vết cho mỗi lần đo.

Trong những tình huống như vậy, IUT có thể được hướng dẫn thực hiện một số hoạt động (ví dụ: các hoạt động lặp lại với các tham số khác nhau hoặc mã hóa một khối dữ liệu). Mỗi thước đo sau đó được chia thành nhiều dấu vết riêng lẻ tương ứng với các lệnh gọi đơn lẻ của mô-đun mật mã. Ví dụ: nếu một lô 100 hoạt động mật mã được thực hiện và đo lường trong môi dấu vết, thì kiểm thử an toàn theo TCVN 12212:2018 (ISO/IEC 17825:2016), mức an toàn 4 có thể đạt được chỉ với 1000 lần tương tác với IUT.

CHÚ THÍCH: Từ quan điểm phân tích rò rỉ, điều quan trọng là có bao nhiêu dấu vết cho các đầu vào khác nhau, chứ không phải có bao nhiêu tương tác với IUT.

A.8 Kỹ thuật lập bản đồ

Bản đồ là một quá trình đo lường bao gồm việc đề công cụ đo dịch chuyển đầu dò qua IUT, cho đến khi nó tìm thấy một vị trí có đủ S/N. Các phương pháp quét cổ điển là:

- Quét đường zic zac (có hệ thống);

- Quét ngẫu nhiên (kiểm tra hộp đen);

- Quét theo hướng độ dốc, trong trường hợp S/N có thể được ước tính trực tuyến.

Phụ lục B

(tham khảo)

Ví dụ về công cụ đo

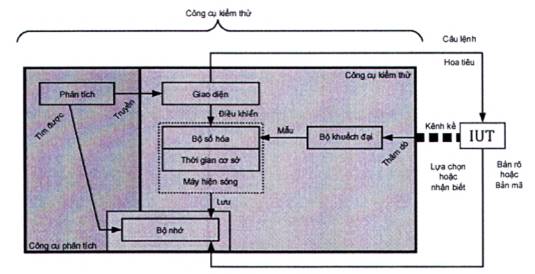

B.1 Tổng quan về công cụ đo

Sơ đồ trong Hình B.1 minh họa một công cụ kiểm thử lý tưởng với sự nhấn mạnh vào thiết lập thu nhận. Triển khai kiểm thử có thể là một công cụ, sản phẩm mô phỏng, như được quy định trong TCVN 14192- 2:2024 (ISO/IEC 20085-2:2020), khi mục tiêu là hiệu chuẩn công cụ kiểm thử. Nếu không, triển khai kiểm thử mô-đun mật mã là được đo lường liên quan đến các cuộc tấn công không xâm lấn. Phụ lục này thảo luận về các thuộc tính đặc biệt của công cụ kiểm thử phần cứng cho ba loại kênh kề được trình bày chi tiết trong mục 5.1.

Dữ liệu đầu vào (ví dụ: bản rõ) hoặc dữ liệu đầu ra (ví dụ: bản mã) là không cần thiết khi tấn công mật mã phi đối xứng bằng tấn công phương ngang.

Như đã giải thích trong mục 5.4.4, thiết bị lưu giữ có thể được sao chép trong các công cụ phân tích, trên các Bus dùng chung và thuộc về một trong hai hoặc cả hai công cụ phân tích hoặc đo lường.

Hình B.1 - Ví dụ về công cụ kiểm thử

B.2 Phép đo năng lượng tiêu thụ

Một dây dẫn phải được đặt nối đất (ground) (hoặc nguồn điện áp) vào giữa phép đo và triển khai kiểm thử. Vật dẫn có thể là một điện trở. Trong trường hợp này, hãy chọn điện trở đủ nhỏ cho công suất hiệu dụng cung cấp cho IUT, nhưng không quá nhỏ. Ví dụ: nếu IUT lấy giá trị dòng điện đỉnh là 1A, thì điện trở 1 Ohm sẽ gây ra giảm 1V điện áp. Giá trị này là đặc trưng cho việc cung cấp điện áp của các mạch trong mô-đun mật mã. Có nguy cơ mạch từ chối khởi động hoặc hoạt động sai. Do đó, dây dẫn đưa vào có thể là cuộn cảm hoặc tụ điện, miễn là không gây sụt áp lớn.

Thiết bị đo bao gồm một đầu dò vi sai để đo sự chênh lệch điện áp trên dây dẫn được đưa vào và một máy hiện sóng (lấy mẫu và lưu giữ các dấu vết). Các đặc điểm của các bộ phận khác nhau tạo nên công cụ đo phải nhất quán. Ví dụ:

- Về băng thông (đối với phép đo kênh phương dọc), băng thông thấp nhất trong liên kết (đầu dò/bộ khuếch đại/máy hiện sóng) sẽ xác định băng thông tổng thể. Băng thông quá nhỏ có thể làm sai lệch các dấu vết và lọc ra một số thông tin.

- Về trở kháng, các thành phần khác nhau của chuỗi đo lường cần phải phù hợp, nếu không máy hiện sóng có thể nhận tín hiệu với dao động cưỡng bức hoặc tệ hơn với sóng dừng. Các phép đo như vậy có thể gây bất lợi cho việc phân tích, vì mỗi lần thu nhận được đều bị điều biến và do đó, có vẻ thay đổi nhiều hơn so với điều kiện danh định.

- Các dải điện áp của từng phần tử trong liên kết thu nhận cần phải hợp lý. Ví dụ, nếu bộ khuếch đại quá yêu, tín hiệu được trình bày đèn máy hiện sóng có thể ở dưới độ phân giải của nó (dưới một bít sau khi số hóa). Ngược lại, nếu bộ khuếch đại quá mạnh, tín hiệu có thể làm tràn phạm vi của máy hiện sóng, gây ra hiện tượng cắt ngắn (tín hiệu có thể xuất hiện không đổi, bằng giá trị cực đại, trong khi thực tế thì không) hoặc làm hỏng kênh đầu vào của máy hiện sóng.

Máy hiện sóng có khả năng lưu giữ; thiết bị có gắn ổ cứng để lưu giữ. Ví dụ, nếu mỗi dấu vết chứa 1.000.000 mẫu và kiểm thử như được mô tả trong TCVN 12212:2018 (ISO/IEC 17825:2016) ở mức an toàn 4, thì 100.000 vết cần phải được đo. Mỗi mẫu đại diện cho ít nhất 1-byte dung lượng lưu giữ (mặc dù thường trong thực tế, do hiệu chỉnh ở đầu vào trong số các kênh của máy hiện sóng, nên dung lượng lựu giữ là 2-byte hoặc thậm chí 4-byte). Do đó, dung lượng của phương tiện lưu trữ trên máy hiện sóng cần phải là vài trăm Gigabyte.

Một giao diện cho phép tự động hóa chiến dịch thu thập dấu vết và cung cấp dấu vết thu được cho công cụ phân tích.

B.3 Phép đo phát xạ điện từ

Ví dụ, IUT có thể là dải nguồn tiêu chuẩn với năng lượng và ở một tần số nhất định, phát ra điện từ trường do người dùng xác định.

Thiết bị đo bao gồm một đầu dò (đặt gần IUT) và một máy hiện sóng (lấy mẫu và lưu giữ các dấu vết). Đặc điểm của các bộ phận khác nhau tạo nên công cụ đo cần phải nhất quán. Tham khảo B.1, áp dụng ở đó.

B.4 Đo tương quan thời gian

Phép đo có thể bao gồm chênh lệch thời gian giữa một yêu cầu được gửi đến IUT và phản hồi của nó. Trong trường hợp này, độ phân giải có thể cao bằng tần số xung nhịp tối đa của công cụ kiểm thử. Tuy nhiên, kiến trúc bên trong của IUT (mà Kiểm thử viên không biết chính xác) có thể tạo ra độ trễ trước khi hoạt động mật mã bắt đầu và sau khi hoàn thành hoạt động mật mã, trước khi phản hồi được gửi trở lại công cụ kiểm thử. Do đó, phép đo thay thế sự khác biệt của thời gian bao gồm việc phân tích một dấu vết đa biến, được đo như một năng lượng tiêu thụ hoặc như một sự phát ra điện từ. Thực tế việc bắt đầu và dừng mô-đun mật mã có thể được xác định chính xác. Thật vậy, các hoạt động mật mã nói chung là chuyên sâu về mặt tính toán và do đó việc kích hoạt chúng nổi bật ra khỏi các dấu vết.

Phụ lục C

(tham khảo)

Công nghệ trao đổi và lưu giữ dữ liệu

Trong 6.2, tuần tự hóa hiệu quả cho phép truyền dữ liệu nhanh chóng. Nó cũng là một khái niệm được hiểu rõ với các giải pháp khác nhau, ví dụ: Google ProtocolBuffers®[1] và Apache Thrift®[2].

Trong 6.3, dấu vết bao gồm dữ liệu cần được xử lý. Lưu giữ ảnh hưởng đến hiệu quả của việc truy cập dữ liệu. Ví dụ: các dấu vết có thể được lưu trữ riêng lẻ trong một thư mục (ví dụ: cuộc thi DPA[3]) hoặc trong định dạng Search Query Language (SQL) hoặc HDF5®[4] Ưu điểm của hệ thống cơ sở dữ liệu là chúng được tối ưu hóa về tốc độ để truy cập ngẫu nhiên vào dữ liệu. Thuộc tính này rất quan trọng đối với các dấu vết dài. Định dạng HDF5® đã được thiết kế đặc biệt cho các dấu vết được đo bằng máy hiện sóng và do đó có sẵn trên hầu hết các sản phẩm COTS.

Thư mục tài liệu tham khảo

[1] TCVN 12212:2018 (ISO/IEC 17825:2016), Công nghệ thông tin - Các kỹ thuật an toàn - Các phương pháp kiểm thử để giảm thiểu các lớp tấn công không xâm lấn chống lại các mô-đun mật mã.

[2] AIS 46, Version 1.0. Minimum Requirements for Evaluating Side-Channel Attack Resistance of RSA, DSA and Diffie-Hellman Key Exchange Implementations, Part of AIS 46. Bundesamt fur Sicherheit in der Informationstechnik (BSI). 14.01.13. [viewed 2014-12-16][5]

[3] AIS 46, Version1.0.4. Minimum Requirements for Evaluation Side-Channel Attack Resistance of Elliptic Curve Implementations. Bundesamt fur Sicherheit in der Informationstechnik (BSI). 14.01.11. [viewed 2014-12-16][6]

[4] Standaert F.-X., Archambeau C. Using Subspace-Based Template Attacks to Compare and Combine Power and Electromagnetic Information Leakages, in the proceedings of CHES 2008, Lecture Notes in Computer Science, vol 5154, pp 411-425, Washington DC, USA, August 2008, Springer.

[5] Souissi Y., Bhasin S., Guilley S., Nassar M., Danger J.-L. Towards Different Flavors of Combined Side Channel Attacks. CT-RSA, 2012, pp. 245-59.

[6] Danger J.-L., Debande N., Guilley S., Souissi Y. High-order Timing Attacks, in the Proceedings of the First Workshop on Cryptography and Security in Computing Systems (CS2 '14), ACM. Pages 7-12, Vienna, Austria, DOI: 10.1145/2556315.2556316

[7] Sugawara T., Yu-ichi H., Homma N., Mizuki T., Aoki T., Sone H. et al. Mechanism behind Information Leakage in Electromagnetic Analysis of Cryptographic Modules, in WISA 2009, Springer Lecture Notes in Computer Science 5932, pages 66-78, 66-78; August 25-27 2009, DOI: 10.1007/978-3-642-10838-9_6

[8] HDF5 format: http://hdfgroup.org/HDF5/ (released under BSD-style open source licence)

[9] Homma N., Nagashima S., Imai Y., Aoki T., Satoh A. High-Resolution Side-Channel Attack Using Phase-Based Waveform Matching. CHES, 2006, pp. 187-200

[10] Guilley S., Khalfallah K., Lomné V., Danger J.-L. Formal Framework for the Evaluation of Waveform Resynchronization Algorithms. WISTP, 2011, pp. 100-15

[11] Nakano Y., Souissi Y., Nguyen R., Sauvage L., Danger J.-L., Guilley s. et al. A Pre processing Composition for Secret Key Recovery on Android Smartphone. WISTP, 2014, pp. 76-91

[12] Heuser A., Rioul O., Guilley S. A Theoretical Study of Kolmogorov-Smirnov Distinguishers -Side- Channel Analysis vs. Differential Cryptanalysis, Constructive Side-Channel Analysis and Secure Design - 5th International Workshop, COSADE 2014, Paris, France, April 13-15, 2014. Revised Selected Papers, page 9-28, DOI: 10.1007/978-3-319-10175-0.2

[13] Danger J.-L., Guilley S., Nguyen P., Nguyen R., Souissi Y. Analyzing Security Breaches of Countermeasures Throughout the Refinement Process in Hardware Design Flow: March 27-31, 2017, Lausanne, Switzerland.

Lời nói đầu

Giới thiệu

1 Phạm vi áp dụng

2 Tài liệu viện dẫn

3 Thuật ngữ và định nghĩa

4 Ký hiệu và thuật ngữ viết tắt

5 Các công cụ kiểm thử

5.1 Yêu cầu chung

5.2 Các loại kênh kề

5.3 Phân loại công cụ kiểm thử

5.4 Các thành phần của công cụ kiểm thử

6 Kỹ thuật kiểm thử và các phương pháp tiếp cận liên quan

6.1 Hoạt động

6.2 Tương tác giữa công cụ đo và IUT

6.3 Tương tác giữa công cụ phân tích và IUT

6.4 Tương tác giữa công cụ phân tích và công cụ đo

Phụ lục A (tham khảo) Lựa chọn các phương pháp và cách tiếp cận kiểm thử

Phụ lục B (tham khảo) Ví dụ về công cụ đo

Phụ lục C (tham khảo) Công nghệ trao đổi và lưu giữ dữ liệu

Tài liệu tham khảo

[1] Có tại: https://developers.google.com/protocol-buffers/. Google ProtocolBuffers là một ví dụ về một sản phẩm phù hợp có sẵn trên thị trường. Thông tin này được cung cấp để tạo sự thuận tiện cho người sử dụng tiêu chuẩn này và không cấu thành sự chứng thực của ISO hoặc IEC đối với sản phẩm này.

[2] Có tại: http://thrift.apache.org. Apache Thrift là một ví dụ về một sản phẩm phù hợp có sẵn trên thị trường. Thông tin này được cung cấp để tạo sự thuận tiện cho người sử dụng tiêu chuẩn này và không cấu thành sự chứng thực của ISO hoặc IEC đối với sản phẩm này.

[3] Có tại: http://www.dpacontest.org/home/

[4] Có tại: https://www.hdfgroup.org/solutions/hdf5/. HDF5 là một định dạng cơ sở dữ liệu cho phép quản lý các bộ sưu tập dữ liệu cực kỳ lớn và phức tạp. HDF5 là một ví dụ về một sản phẩm phù hợp có sẵn trên thị trường. Thông tin này được cung cấp để tạo sự thuận tiện cho người sử dụng tiêu chuẩn này và không cấu thành sự chứng thực của ISO hoặc IEC đối với sản phẩm này.

[5] Có sẵn tại: https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Zertifizierung/Interpretationen/AIS_46_BSI_guidelines_SCA_RSA_V1_0_e_pdf.pdf

[6] Có sẵn tại https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Zertifizierung/lnteroretationen/AIS_46_ECCGuide_e_pdf.pdf

Bạn chưa Đăng nhập thành viên.

Đây là tiện ích dành cho tài khoản thành viên. Vui lòng Đăng nhập để xem chi tiết. Nếu chưa có tài khoản, vui lòng Đăng ký tại đây!

Tiêu chuẩn Việt Nam TCVN 14192-1:2024 PDF (Bản có dấu đỏ)

Tiêu chuẩn Việt Nam TCVN 14192-1:2024 PDF (Bản có dấu đỏ) Tiêu chuẩn Việt Nam TCVN 14192-1:2024 DOC (Bản Word)

Tiêu chuẩn Việt Nam TCVN 14192-1:2024 DOC (Bản Word)