- Tổng quan

- Nội dung

- Tiêu chuẩn liên quan

- Lược đồ

- Tải về

Tiêu chuẩn Quốc gia TCVN 11817-1:2017 ISO/IEC 9798-1:2010 Công nghệ thông tin-Các kỹ thuật an toàn-Xác thực thực thể-Phần 1: Tổng quan

| Số hiệu: | TCVN 11817-1:2017 | Loại văn bản: | Tiêu chuẩn Việt Nam |

| Cơ quan ban hành: | Bộ Khoa học và Công nghệ | Lĩnh vực: | Khoa học-Công nghệ |

|

Ngày ban hành:

Ngày ban hành là ngày, tháng, năm văn bản được thông qua hoặc ký ban hành.

|

2017 |

Hiệu lực:

|

Đang cập nhật |

| Người ký: | Đang cập nhật |

Tình trạng hiệu lực:

Cho biết trạng thái hiệu lực của văn bản đang tra cứu: Chưa áp dụng, Còn hiệu lực, Hết hiệu lực, Hết hiệu lực 1 phần; Đã sửa đổi, Đính chính hay Không còn phù hợp,...

|

Đã biết

|

TÓM TẮT TIÊU CHUẨN VIỆT NAM TCVN 11817-1:2017

Nội dung tóm tắt đang được cập nhật, Quý khách vui lòng quay lại sau!

Tải tiêu chuẩn Việt Nam TCVN 11817-1:2017

TIÊU CHUẨN VIỆT NAM

TCVN 11817-1:2017

ISO/IEC 9798-1:2010

CÔNG NGHỆ THÔNG TIN - CÁC KỸ THUẬT AN TOÀN - XÁC THỰC THỰC THỂ - PHẦN 1: TỔNG QUAN

Information technology - Security techniques - Entity authentication - Part 1: General

Lời nói đầu

TCVN 11817-1:2017 hoàn toàn tương đương với ISO/IEC 9798-1:2010.

TCVN 11817-1:2017 (ISO/IEC 9798-1:2010) do Cục Quản lý mật mã dân sự và Kiểm định sản phẩm mật mã biên soạn, Ban Cơ yếu Chính phủ đề nghị, Tổng cục Tiêu chuẩn Đo lường Chất lượng thẩm định, Bộ Khoa học và Công nghệ công bố.

Bộ tiêu chuẩn TCVN 11817:2017 Công nghệ thông tin - Các kỹ thuật an toàn - Xác thực thực thể gồm các tiêu chuẩn sau:

- TCVN 11817-1:2017 (ISO/IEC 9798-1:2010), Phần 1:Tổng quan.

- TCVN 11817-2:2017 (ISO/IEC 9798-2:2008), Phần 2: Cơ chế sử dụng thuật toán mã hóa đối xứng.

- TCVN 11817-3:2017 (ISO/IEC 9798-3:1998), Phần 3: Cơ chế sử dụng kỹ thuật chữ ký số.

Bộ ISO/IEC 9798 Information technology - Security techniques - Entity authentication còn các tiêu chuẩn sau:

- ISO/IEC 9798-4:1999, Part 4: Mechanisms using a cryptographic check function.

- ISO/IEC 9798-5:2009, Part 5: Mechanisms using zero-knowledge techniques.

- ISO/IEC 9798-6:2010, Part 6: Mechanisms using manual data transfer.

Giới thiệu

Trong các hệ thống liên quan đến truyền tin/truyền thông thời gian thực, xác thực thực thể là dịch vụ an toàn quan trọng cơ bản. Tùy thuộc vào các ứng dụng và mục tiêu an toàn cụ thể, xác thực thực thể liên quan đến việc sử dụng giao thức đơn chuyển đơn giản cung cấp xác thực một chiều hoặc giao thức đa chuyến cung cấp xác thực một chiều hay xác thực lẫn nhau giữa các bên giao tiếp.

Mục tiêu của xác thực thực thể là để thiết lập có hay không việc xưng danh của một định danh nhất định được khai báo trong thực tế. Để đạt được mục tiêu này, cần có một cơ sở hạ tầng có sẵn từ trước liên kết các thực thể tới bí mật mật mã (chẳng hạn như Hạ tầng khóa công khai). Việc thiết lập cơ sở hạ tầng như vậy không trong phạm vi của TCVN 11817:2017 (ISO/IEC 9798).

Một tập các giao thức xác thực thực thể được quy định trong TCVN 11817:2017 (ISO/IEC 9798) để phục vụ cho các mục tiêu an toàn và các hệ thống bảo mật khác nhau. Ví dụ, khi các cuộc tấn công phát lại là không thực tế hoặc không phải là vấn đề đối với một hệ thống cụ thể, các giao thức đơn giản với số chuyến ít hơn giữa bên được xác thực và bên xác thực có thể là đầy đủ. Tuy nhiên, trong các hệ thống truyền thông phức tạp hơn, tấn công bên đứng giữa, tấn công phát lại là mối đe dọa thực sự. Trong trường hợp này, để đạt được các mục tiêu an toàn của hệ thống cần sử dụng một hoặc nhiều giao thức phức tạp trong TCVN 11817:2017 (ISO/IEC 9798).

Các giao thức xác thực gồm hai mô hình chính. Trong mô hình thứ nhất, bên được xác thực và bên xác thực giao tiếp trực tiếp với nhau để thiết lập tính xác thực của định danh bên được xác thực. Trong mô hình thứ hai, các thực thể thiết lập tính xác thực của các định danh sử dụng bên thứ ba tin cậy chung.

Trước khi chọn một giao thức xác thực, các thuộc tính của một lược đồ cần phải được xem xét bao gồm những điểm sau đây:

- Phòng chống tấn công phát lại;

- Phòng chống tấn công phản xạ;

- Phòng chống trì hoãn bắt buộc;

- Xác thực một chiều/lẫn nhau;

- Liệu bí mật được thiết lập trước có thể được sử dụng hoặc một bên thứ ba tin cậy cần tham gia để giúp thiết lập một chia sẻ bí mật như vậy.

CÔNG NGHỆ THÔNG TIN - CÁC KỸ THUẬT AN TOÀN - XÁC THỰC THỰC THỂ - PHẦN 1: TỔNG QUAN

Information technology - Security techniques - Entity authentication - Part 1: General

1 Phạm vi áp dụng

TCVN 11817-1 quy định mô hình xác thực và yêu cầu tổng quan và những ràng buộc cho cơ chế xác thực thực thể sử dụng kỹ thuật an toàn. Những cơ chế này được sử dụng để chứng thực một thực thể đã được khai báo. Một thực thể được xác thực cần chứng minh định danh của minh bằng cách đưa ra thông tin bí mật của thực thể đó. Các cơ chế được xác định như trao đổi thông tin giữa các thực thể và nếu cần trao đổi với bên thứ ba tin cậy.

Chi tiết của các cơ chế và nội dung của các trao đổi xác thực được đưa ra trong các phần tiếp theo của TCVN 11817:2017.

2 Tài liệu viện dẫn

Không có.

3 Thuật ngữ và định nghĩa

Tiêu chuẩn này áp dụng các thuật ngữ và định nghĩa dưới đây:

3.1

Kỹ thuật mật mã phi đối xứng (asymmetric cryptographic technique)

Kỹ thuật mật mã sử dụng hai phép biến đổi có liên quan với nhau, phép biến đổi công khai (được xác định bởi khóa công khai) và phép biến đổi riêng (được xác định bởi khóa riêng)

CHÚ THÍCH Hai phép biến đổi này có tính chất là cho biết phép biến đổi khóa công khai, về mặt tính toán không thể thu được phép biến đổi khóa riêng.

3.2

Hệ mật phi đối xứng (asymmetric encryption system)

Hệ thống dựa vào các kỹ thuật mật mã phi đối xứng, ở đó phép biến đổi khóa công khai được sử dụng để mã hóa và phép biến đổi khóa riêng dùng để giải mã

3.3

Cặp khóa phi đối xứng (asymmetric key pair)

Cặp khóa liên quan với nhau cho kỹ thuật mật mã phi đối xứng, ở đó khóa riêng xác định phép biến đổi riêng và khóa công khai xác định phép biến đổi công khai

3.4

Hệ thống chữ ký phi đối xứng (asymmetric signature system)

Hệ thống dựa trên kỹ thuật mật mã phi đối xứng mà phép biến đổi riêng được sử dụng để ký và phép biến đổi công khai được sử dụng để xác thực

3.5

Thách thức (challenge)

Đơn vị dữ liệu được chọn ngẫu nhiên và được gửi bởi bên xác thực cho bên được xác thực, được sử dụng bởi bên được xác thực kết hợp với thông tin bí mật được lưu bởi bên được xác thực để tạo ra một đáp ứng gửi đến bên xác thực

3.6

Bên được xác thực (claimant)

Thực thể là hoặc đại diện cho chủ thể với các mục đích xác thực

CHÚ THÍCH Bên được xác thực bao gồm các chức năng và các dữ liệu cá nhân cần thiết để tham gia vào trao đổi xác thực thay mặt cho chủ thể.

3.7

Bản mã (ciphertext)

Dữ liệu đã được biến đổi để giấu nội dung thông tin của dữ liệu

3.8

Hàm kiểm tra mật mã (cryptographic check function)

Biến đổi mật mã nhận đầu vào khóa bí mật và một chuỗi tùy ý và đưa ra một giá trị kiểm tra mật mã

CHÚ THÍCH Không thể tính toán chính xác giá trị kiểm tra mà không có thông tin về khóa bí mật.

3.9

Giá trị kiểm tra mật mã (cryptographic check value)

Thông tin có được bằng cách thực hiện một biển đổi mật mã trên đơn vị dữ liệu

3.10

Giải mã (decryption)

Phép toán ngược với phép mã hóa tương ứng

3.11

Chữ ký số (digital signature)

Dữ liệu được nối vào, hoặc một biến đổi mật mã của một đơn vị dữ liệu cho phép bên nhận đơn vị dữ liệu chứng minh nguồn gốc và tính toàn vẹn của đơn vị dữ liệu và bảo vệ chống lại sự giả mạo (ví dụ: bởi bên nhận)

3.12

Định danh phân biệt (distinguishing identifier)

Thông tin phân biệt rõ một thực thể trong một ngữ cảnh của một trao đổi xác thực

3.13

Mã hóa (encryption)

Phép biến đổi (khả nghịch) dữ liệu bởi thuật toán mật mã để tạo ra bản mã, tức là giấu nội dung thông tin của dữ liệu

3.14

Xác thực thực thể (entity authentication)

Chứng thực rằng một thực thể là một thực thể đã được khai báo

3.15

Tấn công xen giữa (interleaving attack)

Sự giả mạo bao gồm sử dụng thông tin thu được từ một hoặc nhiều trao đổi xác thực đang diễn ra hoặc trước đó.

3.16

Khóa (key)

Dãy ký tự điều khiển hoạt động của phép biến đổi mật mã

CHÚ THÍCH ví dụ mã hóa, giải mã, tính hàm kiểm tra mật mã, tạo hoặc kiểm tra chữ ký số.

3.17

Sự giả mạo (masquerade)

Giả bộ một thực thể là một thực thể khác

3.18

Xác thực lẫn nhau (mutual authentication)

Xác thực thực thể cung cấp cho cả hai thực thể với sự đảm bảo định danh lẫn nhau

3.19

Bản rõ (plaintext)

Thông tin chưa được mã hóa

3.20

Chủ thể (principal)

Thực thể có định danh có thể được xác thực

3.21

Khóa giải mã riêng (private decryption key)

Khóa riêng trong đó xác định phép biến đổi giải mã riêng

3.22

Khóa riêng (private key)

Khóa thuộc cặp khóa phi đối xứng của thực thể được giữ bí mật và chỉ được sử dụng bởi thực thể đó

3.23

Khóa chữ ký riêng (private signature key)

Khóa riêng xác định phép biến đổi chữ ký riêng

CHÚ THÍCH Thuật ngữ này đôi khi được gọi là khóa chữ ký bí mật.

3.24

Khóa mã hóa công khai (public encryption key)

Khóa công khai xác định phép biến đổi mã hóa công khai

3.25

Khóa công khai (public key)

Khóa thuộc cặp khóa phi đối xứng của thực thể có thể được công khai

3.26

Chứng thư khóa công khai (public key certificate (certificate))

Thông tin khóa công khai của một thực thể được ký bởi tổ chức chứng thực do đó không thể làm giả được

CHÚ THÍCH: Xem Phụ lục C.

3.27

Thông tin khóa công khai (public key information)

Thông tin cụ thể cho một thực thể và trong đó chứa ít nhất định danh phân biệt của thực thể đó và khóa công khai cho thực thể này.

CHÚ THÍCH Các thông tin khác liên quan đến tổ chức chứng thực, thực thể, và khóa công khai có thể bao gồm trong chứng thư khóa công khai, chẳng hạn thời hạn hiệu lực của khóa công khai, thời hạn có hiệu lực khóa riêng liên quan hoặc định danh các thuật toán liên quan (xem Phụ lục C).

3.28

Khóa xác thực công khai (public verification key)

Khóa công khai trong đó xác định phép biến đổi xác thực công khai

3.29

Số ngẫu nhiên (random number)

Tham số biến thiên theo thời gian có giá trị không thể đoán trước (xem Phụ lục B)

3.30

Tấn công phản xạ (reflection attack)

Sự giả mạo trong đó bao gồm việc gửi các thông báo đã truyền trước đó cho bên gửi dữ liệu

3.31

Tấn công phát lại (replay attack)

Sự giả mạo trong đó bao gồm việc sử dụng lại các thông báo đã truyền trước đó

3.32

Số tuần tự (sequence number)

Tham số biến thiên theo thời gian có giá trị lấy được từ một dãy quy định không lặp lại trong một khoảng thời gian nhất định.

CHÚ THÍCH Xem Phụ lục B.

3.33

Kỹ thuật mật mã đối xứng (symmetric cryptographic technique)

Kỹ thuật mật mã sử dụng cùng một khóa bí mật cho cả phép biến đổi của bên gửi và bên nhận.

CHÚ THÍCH Không biết khóa bí mật, không thể tính toán được phép biến đổi của bên gửi hoặc bên nhận.

3.34

Thuật toán mã hóa đối xứng (symmetric encryption algorithm)

Thuật toán mã hóa sử dụng cùng một khóa bí mật cho cả phép biến đổi của người gửi và người nhận

3.35

Tem thời gian (time stamp)

Tham số biến thiên theo thời gian đánh dấu một thời điểm trong một hệ tham chiếu thời gian thông thường

CHÚ THÍCH Xem Phụ lục B.

3.36

Tham số biến thiên theo thời gian (time variant parameter)

Một mục dữ liệu được sử dụng để kiểm tra rằng một thông báo không được tái sử dụng chẳng hạn như số ngẫu nhiên, số tuần tự hoặc tem thời gian

CHÚ THÍCH Xem Phụ lục B.

3.37

Thẻ (token)

Thông báo bao gồm các trường dữ liệu liên quan đến một giao tiếp cụ thể và chứa các thông tin đã được chuyển đổi bằng cách sử dụng kỹ thuật mật mã

3.38

Bên thứ ba tin cậy (trusted third party)

Tổ chức có thẩm quyền về an toàn, hoặc đại diện được tin cậy bởi các thực thể khác về khía cạnh hoạt động liên quan đến an toàn.

CHÚ THÍCH Trong ngữ cảnh của TCVN 11817, bên thứ ba tin cậy được tin cậy bởi bên được xác thực và/hoặc bên xác thực cho mục đích xác thực.

3.39

Xác thực một chiều (unilateral authentication)

Xác thực thực thể cung cấp cho một thực thể sự đảm bảo của một định danh của thực thể khác nhưng không phải ngược lại

3.40

Bên xác thực (verifier)

Thực thể là hoặc đại diện cho các thực thể yêu cầu một định danh được xác thực

CHÚ THÍCH Bên xác thực bao gồm các chức năng cần thiết để hoạt động trong các trao đổi xác thực.

4 Ký hiệu và thuật ngữ viết tắt

| A | Định danh phân biệt của thực thể A |

| B | Định danh phân biệt của thực thể B |

| TP | Định danh phân biệt của bên thứ ba tin cậy |

| TTP | Bên thứ ba tin cậy |

| KXY | Khóa bí mật được chia sẻ giữa thực thể X và Y, được sử dụng trong kỹ thuật mật mã đối xứng |

| Px | Khóa xác thực công khai tương ứng với thực thể X, được sử dụng trong kỹ thuật mật mã phi đối xứng |

| Sx | Khóa chữ ký riêng liên kết với thực thể X, được sử dụng trong kỹ thuật mật mã phi đối xứng |

| Nx | Số tuần tự được cấp bởi thực thể X |

| Rx | Số ngẫu nhiên được cấp bởi thực thể X |

| Tx | Tem thời gian được cấp bởi thực thể X |

| Tx/Nx | Tham số biến thiên theo thời gian bắt nguồn từ thực thể X mà hoặc là tem thời gian Tx hoặc số tuần tự Tx |

| Y||Z | Kết quả của phép ghép mục dữ liệu Y và Z theo trình tự quy định. Trong trường hợp kết quả của phép ghép hai hoặc nhiều mục dữ liệu là đầu vào của một thuật toán mật mã như là một phần của cơ chế xác thực, kết quả này được sắp đặt theo một trật tự vì vậy nó có thể là kết quả duy nhất đối với các xâu dữ liệu cấu thành, tức là để không có khả năng không rõ ràng trong việc biên dịch. Tính chất này có thể đạt được bằng nhiều cách khác nhau tùy thuộc vào ứng dụng. Ví dụ, nó có thể được đảm bảo bằng cách (a) ấn định chiều dài của mỗi chuỗi con trong suốt miền của cơ chế hoặc (b) mã hóa tuần tự phép ghép chuỗi sử dụng một phương pháp đảm bảo việc giải mã duy nhất, ví dụ sử dụng các quy tắc giải mã phân biệt được định nghĩa trong ISO/IEC 8825-1 [3]. |

| eK(Z) | Kết quả của phép mã hóa dữ liệu Z với thuật toán mã hóa đối xứng sử dụng khóa K |

| dK(Z) | Kết quả của phép giải mã dữ liệu Z với thuật toán mã hóa đối xứng sử dụng khóa K |

| fK(Z) | Glá trị kiểm tra mật mã là kết quả áp dụng hàm kiểm tra mật mã f sử dụng đầu vào khóa bí mật K và chuỗi dữ liệu tùy ý Z. |

| CertX | Chứng thư của bên thứ ba tin cậy cho thực thể X |

| TokenXY | Thẻ gửi từ thực thể X sang thực thể Y |

| TVP | Tham số biến thiên theo thời gian |

| SSX(Z) | Chữ ký kết quả áp dụng phép biến đổi chữ ký riêng trên dữ liệu Z sử dụng khóa chữ ký riêng Sx |

5. Mô hình xác thực

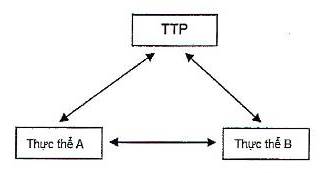

Hình 1: Mô hình xác thực

Mô hình tổng quan của cơ chế xác thực thực thể được thể hiện trong Hình 1 không nhất thiết áp dụng cho tất cả các thực thể và sự trao đổi trong tất cả các cơ chế xác thực.

Đối với các cơ chế xác thực được quy định trong các phần của tiêu chuẩn này với xác thực một chiều thực thể A được coi là bên được xác thực và thực thể B được coi là bên xác thực. Đối với xác thực lẫn nhau thực thể A và thực thể B mỗi thực thể đóng vai trò cả bên được xác thực và bên xác thực.

Đối với mục đích xác thực, các thực thể tạo và trao đổi thông báo chuẩn, được gọi là thẻ. Các thực thể lấy trao đổi ít nhất một thẻ cho xác thực một chiều và trao đổi ít nhất hai thẻ cho xác thực lẫn nhau. Một chuyến bổ sung có thể cần thiết nếu thách thức được gửi để khởi tạo trao đổi xác thực. Các chuyến bổ sung có thể cần đến nếu một bên thứ ba tin cậy tham gia.

Trong Hình 1 các đường chỉ dòng thông tin tiềm năng. Các thực thể A và B có thể trực tiếp tương tác với nhau, trực tiếp tương tác với bên thứ ba tin cậy thông qua B hoặc A tương ứng hoặc sử dụng thông tin được cấp bởi các bên thứ ba tin cậy.

Chi tiết của các cơ chế xác thực được quy định trong các phần tiếp theo của TCVN 11817:2017.

6 Các yêu cầu chung

Để một thực thể có thể xác thực thực thể khác cả hai cần sử dụng một tập chung các tham số và kỹ thuật mật mã.

Trong suốt vòng đời hoạt động của khóa, các giá trị của tham số biến thiên theo thời gian mà khóa hoạt động (tức là tem thời gian, số tuần tự và số ngẫu nhiên) sẽ không lặp lại, ít nhất với xác suất lớn hơn.

Giả sử rằng, trong quá trình sử dụng các cơ chế xác thực, thực thể A và B đều nhận biết các định danh tuyên bố của nhau. Điều này có thể đạt được bằng sự bao gồm các định danh trong việc trao đổi thông tin giữa hai thực thể hoặc nó có thể được rõ ràng từ ngữ cảnh của việc sử dụng các cơ chế.

Tính xác thực của các thực thể có thể chắc chắn được xác định chỉ cho thời điểm của trao đổi xác thực. Để đảm bảo tính xác thực của dữ liệu được truyền sau đó, việc trao đổi xác thực phải được sử dụng kết hợp với các phương tiện truyền thông an toàn (ví dụ dịch vụ toàn vẹn).

Phụ lục A

(Tham khảo)

Sử dụng trường văn bản

Các thẻ được quy định trong các phần sau của tiêu chuẩn TCVN 11817:2017 (ISO/IEC 9798) chứa các trường văn bản. Việc sử dụng thực tế và mối quan hệ giữa các trường văn bản khác nhau trong một chuyến cho trước phụ thuộc vào ứng dụng.

Các trường văn bản có thể chứa thêm các tham số biến thiên theo thời gian. Ví dụ, một tem thời gian có thể bao gồm trong (các) trường văn bản của thẻ nếu cơ chế đó sử dụng các số tuần tự. Điều này cũng cho phép phát hiện các chậm chễ bị ép buộc bằng các yêu cầu bên nhận thông báo để xác thực rằng bất kỳ tem thời gian chứa trong thông báo là cùng với cửa sổ thời gian định trước (xem thêm Phụ lục B).

Nếu có nhiều hơn một khóa hợp lệ tồn tại, thì sau đó định danh cho khóa đó có thể bao gồm trường văn bản trong bản rõ. Nếu có nhiều hơn một bên thứ ba tin cậy tồn tại, thì sau đó trường văn bản có thể được sử dụng để bao gồm các định danh phân biệt của các bên thứ ba tin cậy trong câu hỏi.

Trường văn bản có thể được sử dụng cho các khóa được phân phối (xem ISO/IEC 11770-2 và ISO/IEC 11770-3).

Nếu bất kỳ trong các cơ chế được quy định trong các phần sau của tiêu chuẩn TCVN 11817:2017 (ISO/IEC 9798) được đính kèm vào trong một ứng dụng cho phép một trong hai thực thể khởi tạo xác thực bằng cách sử dụng một thông báo bổ sung trước khi bắt đầu cơ chế, các tấn công của kẻ xâm nhập có thể xảy ra. Trường văn bản có thể được sử dụng để định xem thực thể yêu cầu xác thực để chống lại các cuộc tấn công được đặc trưng bởi thực tế rằng một kẻ xâm nhập có thể tái sử dụng thẻ đoạt được trái phép (xem thêm ISO/IEC 10181-2).

Những ví dụ trên là chưa toàn diện.

Phụ lục B

(Tham khảo)

Tham số biến thiên theo thời gian

B.1 Ba tham số biến thiên theo thời gian

Tham số biến thiên theo thời gian được sử dụng để kiểm soát tính duy nhất/đúng lúc. Chúng cho phép phát hiện được việc phát lại các thông báo được truyền trước đó. Để đạt được điều này, các thông tin xác thực cần thay đổi từ một trường hợp trao đổi đến một trường hợp tiếp theo.

Một vài loại tham số biến thiên theo thời gian cũng có thể cho phép phát hiện của “sự trễ ép buộc” (sự trễ được đưa vào một môi trường truyền thông bởi đối thủ). Trong các cơ chế nhiều hơn một chuyến, trễ ép buộc cũng có thể được phát hiện với một số nghĩa khác (chẳng hạn như “đồng hồ thời gian chờ” được sử dụng để bắt buộc các chỗ gián đoạn thời gian tối đa cho phép giữa các thông báo cụ thể).

Ba loại tham số biến thiên theo thời gian sử dụng trong các phần sau của tiêu chuẩn TCVN 11817:2017 (ISO/IEC 9798) là tem thời gian, số tuần tự và số ngẫu nhiên. Các yêu cầu thực thi có thể làm cho các loại khác nhau của tham số biến thiên theo thời gian thích hợp hơn trong các ứng dụng khác nhau. Trong một số trường hợp, nó có thể thích hợp để sử dụng nhiều hơn một loại tham số biến thiên theo thời gian (ví dụ cả tem thời gian và số tuần tự). Thông tin chi tiết liên quan đến việc lựa chọn các thông số này nằm ngoài phạm vi của phần này của tiêu chuẩn TCVN 11817:2017 (ISO/IEC 9798).

B.2 Tem thời gian

Các cơ chế liên quan đến tem thời gian sử dụng một thời gian tham chiếu chung mà các liên kết logic bên được xác thực và bên xác thực. Đồng hồ tham chiếu đề nghị là Thời gian thế giới phối hợp chung (UTC). Một cửa sổ chấp nhận của một số kích thước cố định được sử dụng bởi bên xác thực. Tính đúng thời gian được kiểm soát bởi bên xác thực tính toán sự khác nhau giữa tem thời gian trong thẻ nhận được được xác thực và thời gian nhận được của bên xác thực tại thời điểm các thẻ được nhận. Nếu có sự khác biệt bên trong cửa sổ thì thông báo được chấp nhận. Tính duy nhất có thể được xác thực bởi đăng nhập tất cả các thông báo trong cửa sổ hiện tại và từ chối những lần xuất hiện thứ hai và tiếp theo của thông báo đồng nhất trong cửa sổ đó.

Một số cơ chế cần được sử dụng để đảm bảo rằng các đồng hồ thời gian của các thực thể giao tiếp được đồng bộ hóa. Hơn nữa, đồng hồ thời gian cần phải được đồng bộ đủ để làm cho khả năng mạo danh bằng cách phát lại chấp nhận được là nhỏ. Các cơ chế cũng cần được đảm bảo rằng tất cả các thông tin liên quan đến việc kiểm tra tem thời gian, đặc biệt đồng hồ thời gian của hai thực thể giao tiếp được bảo vệ chống giả mạo.

Cơ chế sử dụng tem thời gian cho phép phát hiện các tấn công làm trễ ép buộc.

B.3 Số tuần tự

Tính duy nhất có thể được điều khiển bằng số tuần tự như họ cho phép bên xác thực phát hiện việc phát lại thông báo. Bên được xác thực và bên xác thực đồng ý trước về một chính sách cho đánh số thông báo một cách cụ thể, ý tưởng chung, một thông báo với một số cụ thể sẽ được chấp nhận chỉ một lần (hoặc chỉ một lần trong khoảng thời gian quy định). Thông báo nhận được bởi bên xác thực sau đó được kiểm tra để thấy rằng số lượng gửi cùng với thông báo là có thể chấp nhận theo chính sách phù hợp.

Một thông báo bị từ chối nếu số thứ tự kèm theo không phù hợp với các chính sách phù hợp.

Sử dụng số tuần tự có thể yêu cầu bổ sung “sách lưu giữ”. Một bên được xác thực có thể cần phải duy trì bản ghi của số tuần tự đã được sử dụng số tuần tự trước đó mà vẫn còn giá trị sử dụng trong tương lai. Bên được xác thực có thể cần phải giữ các bản ghi cho tất cả bên xác thực tiềm năng mà bên được xác thực có thể muốn giao tiếp. Tương tự như vậy, bên xác thực cần duy trì bản ghi tương ứng với tất cả bên xác thực tiềm năng. Thủ tục đặc biệt có thể được yêu cầu để thiết lập lại hoặc/và khởi động lại bộ đếm số tuần tự khi các tình huống (chẳng hạn như lỗi hệ thống) phát sinh và phá vỡ trình tự bình thường.

Sử dụng số tuần tự của bên được xác thực không đảm bảo rằng bên xác thực sẽ có thể phát hiện trễ ép buộc. Đối với các cơ chế liên quan đến hai hay nhiều thông báo, trễ ép buộc có thể được phát hiện nếu bên gửi thông điệp đo khoảng thời gian giữa lần truyền của thông báo và nhận được một trả lời dự kiến và loại bỏ nó nếu trễ nhiều hơn khoảng thời gian định trước.

B.4 Số ngẫu nhiên

Số ngẫu nhiên được sử dụng trong các cơ chế quy định tại các phần sau của tiêu chuẩn TCVN 11817:2017 (ISO/IEC 9798), ngăn chặn tấn công phát lại hoặc tấn công xen giữa. Do đó, cần thiết tất cả các số ngẫu nhiên được sử dụng trong tiêu chuẩn TCVN 11817:2017 (ISO/IEC 9798) được lựa chọn từ một dải đủ lớn để xác suất lặp lại là rất nhỏ khi sử dụng với cùng khóa và cũng là xác suất của bên thứ ba tin cậy dự toán một giá trị xác định là rất nhỏ. Trong ngữ cảnh của tiêu chuẩn này, việc sử dụng khái niệm số ngẫu nhiên cũng bao gồm các số giả ngẫu nhiên thỏa mãn các yêu cầu tương tự.

Để ngăn chặn tấn công phát lại hoặc tấn công xen giữa, bên xác thực lấy một số ngẫu nhiên được gửi cho bên được xác thực và bên được xác thực đáp ứng bằng cách bao gồm số ngẫu nhiên đó trong phần bảo vệ của thẻ trả lại. (Điều này thường được gọi là thách thức phản ứng). Thủ tục này liên kết hai thông báo có chứa các số ngẫu nhiên riêng. Nếu các số ngẫu nhiên giống nhau đã được sử dụng bởi bên xác thực lần nữa, bên thứ ba sẽ ghi lại việc trao đổi xác thực ban đầu có thể gửi thẻ được ghi tới người xác minh và xác thực sai lầm chính nó như là bên được xác thực. Việc yêu cầu các số ngẫu nhiên không lặp lại với xác suất rất cao có mặt để ngăn chặn các cuộc tấn công như vậy.

Sử dụng các số ngẫu nhiên bởi bên được xác thực không đảm bảo rằng bên xác thực sẽ có thể phát hiện trễ ép buộc.

Tiêu chuẩn ISO/IEC 18031 quy định kỹ thuật cho tạo số ngẫu nhiên cho các ứng dụng mật mã.

Phụ lục C

(Tham khảo)

Chứng thư

Trong một số cơ chế quy định trong các phần sau của tiêu chuẩn TCVN 11817:2017 (ISO/IEC 9798), chứng thư khóa công khai (chứng thư) có thể được sử dụng để đảm bảo tính xác thực của khóa công khai. Trong trường hợp chứng thư chứa thông tin khóa công khai của thực thể, trong đó bao gồm ít nhất định danh phân biệt của thực thể và khóa công khai. Các thông tin khác có thể được bao gồm trong thông tin khóa công khai liên quan bên thứ ba tin cậy, thực thể và khóa công khai, chẳng hạn như thời gian hiệu lực của khóa công khai, thời gian hiệu lực của khóa riêng có liên quan hoặc định danh của các thuật toán liên quan. Chứng thư bao gồm các thông tin khóa công khai được ký bởi bên thứ ba tin cậy.

Việc xác thực chứng thư liên quan đến việc xác thực chữ ký của các bên thứ ba và kiểm tra, nếu có yêu cầu, điều kiện khác liên quan đến tính hợp lệ của chứng thư như việc thu hồi hoặc thời hạn hiệu lực.

Chứng thư không phải là cách duy nhất để bảo đảm tính xác thực của khóa công khai. Để cho phép thực thể có được khóa công khai của các thực thể khác bằng các phương tiện khác, việc sử dụng chứng thư là tùy chọn trong tất cả các cơ chế trong các phần sau của TCVN 11817:2017 (ISO/IEC 9798). Các phương pháp khác đảm bảo cho xác thực khóa công khai bao gồm các lược đồ chữ ký dựa trên định danh chẳng hạn như được quy định trong tiêu chuẩn ISO/IEC 14888-2.

THƯ MỤC TÀI LIỆU THAM KHẢO

[1] ISO/IEC 7498-1:1994, Information technology - Open Systems Interconnection - Basic Reference Model: The Basic Model

[2] ISO 7498-2:1989, Information processing systems - Open Systems Interconnection - Basic Reference Model - Part 2: Security Architecture

[3] ISO/IEC 8825-1:2002, Information technology - ASN.1 encoding rules: Specification of Basic Encoding Rules (BER), Canonical Encoding Rules (CER) and Distinguished Encoding Rules (DER)

[4] ISO/IEC 9594-8:2005, Information technology - Open Systems Interconnection - The Directory: Public-key and attribute certificate frameworks

[5] ISO/IEC 9796-2:2002, Information technology - Security techniques - Digital signature schemes giving message recovery - Part 2: Integer factorization based mechanisms

[6] ISO/IEC 10181-1:1996, Information technology - Open Systems Interconnection - Security frameworks for open systems: Overview

[7] ISO/IEC 10181-2:1996, Information technology - Open Systems Interconnection - Security frameworks for open systems: Authentication Framework

[8] ISO/IEC 11770-1:1996, Information technology - Security techniques - Key management - Part 1: Framework

[9] ISO/IEC 11770-2:2008, Information technology - Security techniques - Key management -Part 2: Mechanisms using symmetric techniques

[10] ISO/IEC 11770-3:2008, Information technology - Security techniques - Key management -Part 3: Mechanisms using asymmetric techniques

[11] ISO/IEC 13888-1:2009, Information technology - Security techniques - Non-repudiation - Part 1: General

[12] ISO/IEC 14888-1:2008, Information technology - Security techniques - Digital signatures with appendix - Part 1: General

[13] ISO/IEC 14888-2:2008, Information technology - Security techniques - Digital signatures with appendix - Part 2: Integer factorization based mechanisms

[14] ISO/IEC 14888-3:2006, Information technology - Security techniques - Digital signatures with appendix - Part 3: Discrete logarithm based mechanisms

[15] ISO/IEC 18031:2005, Information technology - Security techniques - Random bit generation

MỤC LỤC

Lời nói đầu

Giới thiệu

1 Phạm vi áp dụng

2 Tài liệu viện dẫn

3 Thuật ngữ và định nghĩa

4 Ký hiệu và thuật ngữ viết tắt

5 Mô hình xác thực

6 Các yêu cầu chung

Phụ lục A (Tham khảo) Sử dụng trường văn bản

Phụ lục B (Tham khảo) Tham số biến thiên theo thời gian

Phụ lục C (Tham khảo) Chứng thư

Thư mục tài liệu tham khảo

Bạn chưa Đăng nhập thành viên.

Đây là tiện ích dành cho tài khoản thành viên. Vui lòng Đăng nhập để xem chi tiết. Nếu chưa có tài khoản, vui lòng Đăng ký tại đây!

Tiêu chuẩn Việt Nam TCVN 11817-1:2017 PDF (Bản có dấu đỏ)

Tiêu chuẩn Việt Nam TCVN 11817-1:2017 PDF (Bản có dấu đỏ) Tiêu chuẩn Việt Nam TCVN 11817-1:2017 DOC (Bản Word)

Tiêu chuẩn Việt Nam TCVN 11817-1:2017 DOC (Bản Word)