- Tổng quan

- Nội dung

- Tiêu chuẩn liên quan

- Lược đồ

- Tải về

Tiêu chuẩn TCVN 11780:2017 Hướng dẫn về an toàn không gian mạng

| Số hiệu: | TCVN 11780:2017 | Loại văn bản: | Tiêu chuẩn Việt Nam |

| Cơ quan ban hành: | Bộ Khoa học và Công nghệ | Lĩnh vực: | Thông tin-Truyền thông , Khoa học-Công nghệ |

|

Ngày ban hành:

Ngày ban hành là ngày, tháng, năm văn bản được thông qua hoặc ký ban hành.

|

2017 |

Hiệu lực:

|

Đã biết

|

| Người ký: | Đang cập nhật |

Tình trạng hiệu lực:

Cho biết trạng thái hiệu lực của văn bản đang tra cứu: Chưa áp dụng, Còn hiệu lực, Hết hiệu lực, Hết hiệu lực 1 phần; Đã sửa đổi, Đính chính hay Không còn phù hợp,...

|

Đã biết

|

TÓM TẮT TIÊU CHUẨN VIỆT NAM TCVN 11780:2017

Nội dung tóm tắt đang được cập nhật, Quý khách vui lòng quay lại sau!

Tải tiêu chuẩn Việt Nam TCVN 11780:2017

TIÊU CHUẨN QUỐC GIA

TCVN 11780:2017

ISO/IEC 27032:2012

CÔNG NGHỆ THÔNG TIN - CÁC KỸ THUẬT AN TOÀN - HƯỚNG DẪN VỀ AN TOÀN KHÔNG GIAN MẠNG

Information technology - Security techniques - Guidelines for cybersecurity

Lời nói đầu

TCVN 11780:2017 hoàn toàn tương đương tiêu chuẩn ISO/IEC 27032:2012 Information technology - Security techniques - Guidelines for cybersecurity.

TCVN 11780:2017 do Học viện Công nghệ Bưu chính Viễn thông biên soạn, Bộ Thông tin và Truyền thông đề nghị, Tổng cục Tiêu chuẩn Đo lường Chất lượng thẩm định, Bộ Khoa học và Công nghệ công bố.

Lời giới thiệu

Không gian mạng là một môi trường phức tạp, là kết quả của sự tương tác giữa con người, phần mềm và dịch vụ với nhau trên Internet, được hỗ trợ bởi các thiết bị và mạng lưới công nghệ thông tin và truyền thông trên toàn thế giới. Tuy nhiên vẫn có những vấn đề an toàn mà an toàn thông tin, an toàn Internet, an toàn mạng và an toàn ICT hiện tại không đề cập đến, như là các kẽ hở giữa các miền này, cũng như việc thiếu trao đổi thông tin liên lạc giữa các tổ chức và các nhà cung cấp trong không gian mạng. Đó là do các kết nối mạng, các thiết bị hỗ trợ trong không gian mạng có rất nhiều chủ thể. Mỗi chủ thể có những mối quan tâm khác nhau về quản lý, điều hành và các nghiệp vụ khác nhau. Không chỉ các tổ chức hay các nhà cung cấp dịch vụ chia sẻ ít hoặc không chia sẻ thông tin đầu vào, mà mỗi đối tượng còn có một sự tập trung khác nhau khi giải quyết vấn đề an toàn không gian mạng. Tình trạng như vậy sẽ dẫn đến việc phân mảnh an toàn trong không gian mạng.

Như vậy, trọng tâm đầu tiên của tiêu chuẩn này là tập trung giải quyết những vấn đề về an toàn không gian mạng hoặc các vấn đề về an ninh mạng nhằm lấp các kẽ hở giữa các miền an toàn khác nhau trong không gian mạng. Trong phần này, tiêu chuẩn đưa ra các hướng dẫn kĩ thuật để giải quyết các rủi ro an toàn không gian mạng phổ biến, bao gồm:

- Các tấn công sử dụng kỹ thuật xã hội;

- Xâm nhập (hacking);

- Sự gia tăng của các phần mềm độc hại (malware);

- Phần mềm gián điệp;

- Các phần mềm không mong muốn tiềm ẩn khác.

Các hướng dẫn kĩ thuật này cung cấp các biện pháp kiểm soát để giải quyết các rủi ro, bao gồm:

- Chuẩn bị cho các cuộc tấn công gây bởi phần mềm độc hại, tội phạm cá nhân hoặc tổ chức tội phạm trên Internet;

- Phát hiện và giám sát các cuộc tấn công;

- Đối phó với các cuộc tấn công.

Khu vực tập trung thứ hai của tiêu chuẩn này là sự hợp tác, như một sự cần thiết để chia sẻ phối hợp thông tin và xử lý sự cố hiệu quả và năng suất giữa các bên liên quan trong không gian mạng. Sự hợp tác này không những phải an toàn và đáng tin cậy mà còn bảo vệ sự riêng tư của các cá nhân có liên quan. Các bên liên quan có thể nằm trong khu vực địa lý và múi giờ khác nhau và có thể sẽ được quản lý bởi nhiều yêu cầu khác nhau. Các bên liên quan bao gồm:

Người dùng, có thể là các tổ chức hoặc cá nhân;

Các nhà cung cấp, bao gồm cả các nhà cung cấp dịch vụ.

Vì vậy, tiêu chuẩn này cung cấp một khung cho

- Chia sẻ thông tin;

- Phối hợp;

- Giải quyết các sự cố.

Bộ khung bao gồm

- Các yếu tố chính trong việc xem xét các thiết lập tin tưởng,

- Các quy trình cần thiết cho sự hợp tác và trao đổi, chia sẻ thông tin,

- Các yêu cầu kĩ thuật cho việc tích hợp và tương tác hệ thống giữa các bên liên quan khác nhau.

Do phạm vi của tiêu chuẩn này, các biện pháp kiểm soát được cung cấp cần thiết phải ở mức cao. Chi tiết tiêu chuẩn đặc tả kỹ thuật và hướng dẫn phù hợp đối với từng phần được tham chiếu trong tiêu chuẩn này.

CÔNG NGHỆ THÔNG TIN - CÁC KỸ THUẬT AN TOÀN - HƯỚNG DẪN VỀ AN TOÀN KHÔNG GIAN MẠNG

Information technology - Security techniques - Guidelines for cybersecurity

1 Phạm vi áp dụng

Tiêu chuẩn này đưa ra hướng dẫn để tăng cường trạng thái an toàn không gian mạng, phác thảo những khía cạnh đặc thù về hoạt động đó (tăng cường an toàn không gian mạng) và các phụ thuộc của hoạt động này trên các miền an toàn khác cụ thể là:

- an toàn thông tin,

- an toàn mạng,

- an toàn Internet,

- bảo vệ hạ tầng thông tin trọng yếu (CIIP).

Tiêu chuẩn này bao gồm các thực hành an toàn cơ bản cho các bên liên quan trong không gian mạng. Tiêu chuẩn này cung cấp:

- tổng quan về an toàn không gian mạng,

- giải thích rõ mối quan hệ giữa an toàn không gian mạng và các loại an toàn khác,

- định nghĩa về các bên liên quan và mô tả vai trò của họ trong an toàn không gian mạng,

- hướng dẫn về giải quyết các vấn đề phổ biến trong an toàn không gian mạng,

- bộ khung cho phép các bên liên quan hợp tác giải quyết vấn đề an toàn không gian mạng.

2 Khả năng áp dụng

2.1 Đối tượng sử dụng

Tiêu chuẩn này được áp dụng cho các nhà cung cấp các dịch vụ trong không gian mạng, bao gồm cả người dùng sử dụng các dịch vụ đó. Trường hợp các tổ chức cung cấp dịch vụ trong không gian mạng cho người sử dụng tại nhà hay tại các tổ chức khác, họ có thể cần chuẩn bị các hướng dẫn dựa trên tiêu chuẩn này, bao gồm các giải thích bổ sung hay các ví dụ để giúp người dùng hiểu và làm theo.

2.2 Giới hạn

Tiêu chuẩn này không giải quyết:

- Điều kiện an toàn không gian mạng,

- Tội phạm không gian mạng,

- Bảo vệ hạ tầng thông tin trọng yếu (CIIP),

- Điều kiện an toàn Internet (Internet safety),

- Tội phạm liên quan tới Internet.

Tiêu chuẩn này thừa nhận mối quan hệ tồn tại giữa các miền được đề cập với an toàn không gian mạng. Tuy nhiên, việc giải quyết các mối quan hệ đó và sự chia sẻ các biện pháp kiểm soát giữa các miền vượt quá phạm vi của tiêu chuẩn này.

Điều quan trọng cần lưu ý là khái niệm về tội phạm không gian mạng, mặc dù được đề cập tới nhưng không được giải quyết ở tiêu chuẩn này. Tiêu chuẩn này không cung cấp hướng dẫn về các khía cạnh pháp luật liên quan tới không gian mạng, hay các quy định của an toàn không gian mạng.

Hướng dẫn trong tiêu chuẩn này giới hạn thực hiện trong không gian mạng trên Internet, bao gồm cả các thiết bị đầu cuối. Tuy nhiên, việc mở rộng không gian mạng để đại diện cho các không gian khác thông qua các nền tảng và phương tiện truyền thông, cũng như các khía cạnh an toàn vật lý của chúng không được giải quyết ở đây.

VÍ DỤ 1 Việc bảo vệ các yếu tố hạ tầng, như vật mang thông tin truyền thông không được giải quyết ở đây.

VÍ DỤ 2 Việc an toàn vật lý cho điện thoại di động kết nối vào không gian mạng để tải về và/hoặc thao tác nội dung không được giải quyết ở đây.

VÍ DỤ 3 Chức năng nhắn tin văn bản và tán gẫu bằng giọng nói (voice Chat) của điện thoại không được giải quyết ở đây.

3 Tài liệu viện dẫn

Các tài liệu viện dẫn dưới đây là cần thiết để áp dụng tiêu chuẩn này. Đối với các tài liệu viện dẫn ghi năm công bố thì áp dụng bản được nêu. Đối với các tài liệu viện dẫn không ghi năm công bố thì áp dụng phiên bản mới nhất, bao gồm cả các sửa đổi, bổ sung (nếu có).

TCVN 11238 Công nghệ thông tin - Các kỹ thuật an toàn - Hệ thống quản lý an toàn thông tin - Tổng quan và từ vựng.

4 Thuật ngữ và định nghĩa

Tiêu chuẩn này áp dụng các thuật ngữ và định nghĩa sau đây trong TCVN 11238.

4.1

Phần mềm quảng cáo (Adware)

Ứng dụng đẩy các quảng cáo tới người dùng và/hoặc thu thập các hành vi trực tuyến của người dùng.

CHÚ THÍCH Ứng dụng này có thể được cài đặt hoặc không được cài đặt tùy theo hiểu biết hay sự cho phép của người dùng hoặc bị ép buộc thông qua điều khoản cấp phép cho các phần mềm khác.

4.2

Ứng dụng (Application)

Giải pháp công nghệ thông tin, bao gồm cả các phần mềm ứng dụng, dữ liệu và thủ tục ứng dụng, được thiết kế để giúp người dùng của tổ chức thực hiện các nhiệm vụ đặc thù hay giải quyết các kiểu vấn đề đặc thù về công nghệ thông tin bằng cách tự động hóa chức năng và quy trình nghiệp vụ. [ISO/IEC 27304-1:2011]

4.3

Nhà cung cấp dịch vụ ứng dụng (Application service provider)

Các nhà điều hành cung cấp các giải pháp phần mềm lưu trữ, cung cấp các dịch vụ ứng dụng, bao gồm các mô hình cung cấp dựa trên nền web hay máy trạm-chủ.

VÍ DỤ Các nhà điều hành game trực tuyến, các nhà cung cấp ứng dụng văn phòng và các nhà cung cấp kho lưu trữ trực tuyến.

4.4

Dịch vụ ứng dụng (Application services)

Phần mềm với chức năng cung cấp theo yêu cầu tới các thuê bao thông qua mô hình trực tuyến, bao gồm cả ứng dụng dựa trên nền web hay máy trạm-chủ.

4.5

Phần mềm ứng dụng (Application software)

Phần mềm thiết kế để giúp người sử dụng thực hiện các nhiệm vụ hay giải quyết các vấn đề cụ thể, khác biệt với các phần mềm giúp kiểm soát chính bản thân máy tính.

[ISO/IEC 18019]

4.6

Tài sản (Asset)

Là bất kỳ thứ gì có giá trị cho một cá nhân, tổ chức hay chính phủ.

CHÚ THÍCH Chấp nhận theo TCVN 11238:2015 cho phù hợp để tạo điều khoản cho các cá nhân, tách biệt chính phủ khỏi các tổ chức (4.37).

4.7

Hình đại diện (Avatar)

Thể hiện của một cá nhân tham gia vào không gian mạng.

CHÚ THÍCH 1 Một hình đại diện có thể liên quan đến bản thân của người đó.

CHÚ THÍCH 2 Một hình đại diện có thể là một "đối tượng" đại diện cho hiện thân của người sử dụng.

4.8

Tấn công (Attack)

Cố gắng phá hủy, làm lộ, thay đổi, vô hiệu hóa, đánh cắp, giành quyền truy cập trái phép hay thực thi việc sử dụng trái phép một tài sản.

[TCVN 11238:2015]

4.9

Khả năng tấn công (Attack potential)

Khả năng nhận biết cho sự thành công của một cuộc tấn công, nếu cuộc tấn công xảy ra, thì được thể hiện qua chuyên môn, tài nguyên và động cơ của đối tượng tấn công.

[TCVN 8709-1:2011]

4.10

Véc-tơ tấn công (Attack vector)

Là con đường hay cách thức mà đối tượng tấn công có thể truy cập vào một máy tính hay máy chủ mạng để chuyển các phần mềm độc hại vào.

4.11

Tấn công hỗn hợp (Blended attack)

Là cuộc tấn công kết hợp nhiều phương thức tấn công nhằm gây mức độ thiệt hại và tốc độ lây lan cao nhất.

4.12

Chương trình phần mềm tự động (Bot, robot)

Là các chương trình phần mềm tự động thực hiện các nhiệm vụ cụ thể.

CHÚ THÍCH 1 Thuật ngữ này thường được dùng để mô tả các chương trình chạy trên một máy chủ, tự động hóa các tác vụ như chuyển tiếp hay phân loại thư điện tử.

CHÚ THÍCH 2 Một chương trình phần mềm tự động (bot) cũng được mô tả như một chương trình hoạt động như một tác nhân người dùng hay chương trình khác hay mô phỏng hoạt động của con người. Trên internet, các chương trình phần mềm tự động (bot) phổ biến nhất là các chương trình truy cập vào các trang web, thu thập nội dung cho các chỉ số công cụ tìm kiếm (spider hay crawler).

4.13

Mạng máy tính ma (Botnet)

Là phần mềm kiểm soát từ xa, tập hợp các chương trình phần mềm độc hại, tự động chạy và chạy độc lập trên các máy tính bị xâm hại.

4.14

Cookie

<Kiểm soát truy cập> Khả năng hay thẻ trong hệ thống kiểm soát truy cập.

4.15

Cookie

<IPsec> Dữ liệu trao đổi bằng ISAKMP để ngăn chặn tấn công từ chối dịch vụ DoS trong quá trình thiết lập một liên kết an toàn.

4.16

Cookie

<HTTP> Dữ liệu trao đổi giữa một máy chủ HTTP và một trình duyệt để lưu trữ thông tin trạng thái bên phía máy khách và có thể lấy lại sau đó để máy chủ sử dụng.

CHÚ THÍCH Một trình duyệt web có thể nằm trên một máy khách hoặc một máy chủ.

4.17

Biện pháp kiểm soát (Control)

Biện pháp đối phó (Countermeasure)

Biện pháp quản lý các rủi ro, bao gồm các chính sách, các thủ tục, hướng dẫn, thực hành hay cơ cấu tổ chức, có thể mang tính kĩ thuật, quản lý, pháp lý hay tính chất hành chính.

[TCVN 11238:2015]

CHÚ THÍCH TCVN 9788:2013 (ISO Guide 73:2009) định nghĩa biện pháp kiểm soát đơn giản là một biện pháp để điều chỉnh rủi ro.

4.18

Tội phạm không gian mạng (Cybercrime)

Các hoạt động phạm tội mà trong đó coi các ứng dụng và dịch vụ trong không gian mạng được sử dụng hay là mục tiêu của tội phạm, hoặc coi không gian mạng là tài nguyên, công cụ, mục tiêu hay địa điểm của tội phạm.

4.19

Điều kiện an toàn không gian mạng (Cybersafety)

Điều kiện được bảo vệ chống lại tác nhân vật lý, xã hội, tôn giáo, tài chính, chính trị, tình cảm, nghề nghiệp, tâm lý, giáo dục hoặc các tác nhân khác hoặc hậu quả của thất bại, hư hỏng, lỗi, tai nạn, thiệt hại hay bất cứ sự kiện nào khác trong không gian mạng không mong muốn.

CHÚ THÍCH 1 Điều này có thể mang hình thức được bảo vệ khỏi các sự kiện hay việc làm lộ thông tin gây mất mát về sức khỏe và kinh tế. Nó có thể bao gồm cả việc bảo vệ con người và tài sản.

CHÚ THÍCH 2 Tổng quát, điều kiện an toàn cũng được định nghĩa là trạng thái chắc chắn rằng một vài tác nhân trong các điều kiện xác định sẽ không thể gây ảnh hưởng bất lợi.

4.20

An toàn không gian mạng (Cybersecurity - Cyberspace security)

Bảo toàn tính bí mật, tính toàn vẹn và tính sẵn sàng của thông tin trong không gian mạng.

CHÚ THÍCH 1 Ngoài ra, các đặc tính khác, như tính xác thực, kiểm soát, chống chối bỏ và độ tin cậy cũng có thể liên quan.

CHÚ THÍCH 2 Chấp nhận theo định nghĩa về an toàn thông tin trong TCVN 11238:2015.

4.21

Không gian mạng (the Cyberspace)

Là một môi trường phức tạp, là tập hợp sự tương tác giữa con người, phần mềm và dịch vụ trên Internet với nhau, bằng các thiết bị công nghệ và mạng lưới kết nối với nó, không có bất cứ yếu tố vật lý nào.

4.22

Các dịch vụ ứng dụng không gian mạng (Cyberspace application services)

Các dịch vụ ứng dụng (4.4) cung cấp qua không gian mạng.

4.23

Bên chiếm giữ không gian mạng (Cyber-squatter)

Là các cá nhân hay các tổ chức đăng kí và giữ các URL giống với tham chiếu hay tên của các tổ chức khác trong thế giới thực hay trong không gian mạng.

4.24

Phần mềm lừa đảo (Deceptive software)

Là phần mềm thực hiện các hoạt động trên máy tính người dùng mà không thông báo trước cho người dùng về chính xác những điều mà phần mềm sẽ làm trên máy tính hoặc không hỏi người dùng về việc cho phép các hành động này.

VÍ DỤ 1 Một chương trình ngăn chặn việc cấu hình của người dùng.

VÍ DỤ 2 Một chương trình tạo ra các quảng cáo bật ra liên tục không ngừng, người dùng rất khó để có thể tắt được nó.

VÍ DỤ 3 Phần mềm quảng cáo và phần mềm gián điệp.

4.25

Xâm nhập (Hacking)

Cố ý truy cập vào hệ thống máy tính mà không có sự cho phép của người dùng hoặc chủ nhân của nó.

4.26

Tin tặc (Hactivism)

Là xâm nhập (hacking) với động cơ chính trị hay xã hội.

4.27

Tài sản thông tin (Information asset)

Là kiến thức hay dữ liệu có giá trị đối với cá nhân hay tổ chức.

CHÚ THÍCH Chấp nhận theo TCVN 11238:2015.

4.28

Liên mạng (internet - internetwork)

Tập hợp các mạng máy tính liên kết với nhau.

CHÚ THÍCH 1 Được chấp nhận theo TCVN 9801-1:2013

CHÚ THÍCH 2 Trong ngữ cảnh này, nó được gọi là “an internet". Định nghĩa “an internet" và “the internet" là khác nhau.

4.29

Mạng Internet (the Internet)

Hệ thống mạng máy tính liên kết toàn cầu trong miền công khai.

[TCVN 9801-1:2013]

CHÚ THÍCH "Mạng Internet" và “Liên mạng" là khác nhau.

4.30

Tội phạm Internet (Internet crime)

Các hoạt động phạm tội tại nơi mà các dịch vụ hoặc các ứng dụng trên mạng Internet được sử dụng hoặc là mục tiêu của tội phạm hoặc tại nơi mà Internet là nguồn gốc, công cụ, mục tiêu hoặc vị trí của tội phạm.

4.31

Điều kiện an toàn Internet (Internet Safety)

Điều kiện được bảo vệ chống lại tác nhân vật lý, xã hội, tôn giáo, tài chính, chính trị, tình cảm, nghề nghiệp, tâm lý, giáo dục hay các tác nhân khác hoặc hậu quả của thất bại, hư hỏng, lỗi, tai nạn, thiệt hại hoặc bất cứ sự kiện nào khác trong Internet mà được coi là không mong muốn.

4.32

An toàn Internet (Internet Security)

Bảo toàn tính bí mật, tính toàn vẹn và tính sẵn sàng của thông tin trên Internet.

4.33

Dịch vụ Internet (Internet Services)

Dịch vụ cung cấp cho người sử dụng để cho phép truy cập vào Internet thông qua một địa chỉ IP, bao gồm cả xác thực, cấp quyền và dịch vụ tên miền.

4.34

Nhà cung cấp dịch vụ Internet (Internet Service Provider)

Các tổ chức cung cấp dịch vụ Internet cho người sử dụng và cho phép khách hàng truy cập vào Internet.

CHÚ THÍCH Ngoài ra đôi khi được gọi là một nhà cung cấp truy cập Internet.

4.35

Phần mềm độc hại (Malicious software)

Phần mềm được thiết kế với mục đích gây hại, chứa các tính năng hoặc khả năng có thể gây ra thiệt hại trực tiếp hoặc gián tiếp cho người sử dụng và/hoặc hệ thống máy tính.

VÍ DỤ Virus, sâu, trojan.

4.36

Nội dung độc hại (Malicious contents)

Các ứng dụng, tài liệu, tập tin, dữ liệu hoặc các nguồn tài nguyên khác có các tính năng độc hại được nhúng vào, ngụy trang hoặc ẩn trong chúng.

4.37

Tổ chức (Organization)

Nhóm người và cơ sở vật chất cùng một thỏa thuận về trách nhiệm, quyền hạn và mối quan hệ.

[TCVN ISO 9000: 2007]

CHÚ THÍCH 1 Trong ngữ cảnh của tiêu chuẩn này, một cá nhân khác với một tổ chức.

CHÚ THÍCH 2 Tổng quát, một chính phủ cũng được coi như một tổ chức. Trong ngữ cảnh của tiêu chuẩn này, Chính phủ có thể được xem xét một cách riêng biệt với các tổ chức khác một cách rõ ràng.

4.38

Tấn công giả mạo (Phishing)

Quá trình gian lận để cố gắng có được thông tin riêng tư hay bí mật bằng cách giả mạo như là một thực thể đáng tin cậy trong truyền thông điện tử.

CHÚ THÍCH Tấn công giả mạo có thể được thực hiện bằng cách sử dụng các kỹ thuật xã hội hoặc lừa đảo kỹ thuật

4.39

Tài sản vật lý (Physical asset)

Tài sản hữu hình hoặc vật chất đang tồn tại.

CHÚ THÍCH Tài sản vật lý thường nhắc đến tiền mặt, thiết bị, hàng hóa và tài sản thuộc sở hữu của cá nhân, tổ chức. Phần mềm được coi là một tài sản vô hình hoặc một tài sản phi vật chất.

4.40

Các phần mềm không mong muốn tiềm ẩn (Potentially unwanted software)

Phần mềm lừa đảo, bao gồm cả phần mềm độc hại và không độc hại, thể hiện các đặc tính của phần mềm lừa đảo.

4.41

Lừa đảo (Scam)

Gian lận hoặc lừa dối tính bí mật.

4.42

Thư rác (Spam)

Lạm dụng hệ thống nhắn tin điện tử để gửi thư điện tử số lượng cực lớn bất hợp pháp và/hoặc không mong muốn.

CHÚ THÍCH Trong khi loại phổ biến nhất của spam là thư điện tử rác, thuật ngữ này cũng được áp dụng đối với các lạm dụng tương tự trong các phương tiện truyền thông khác: tin nhắn tức thời rác, diễn đàn thảo luận thông tin toàn cầu (Usernet newsgroup) rác, công cụ tìm kiếm web rác, thư rác trong blogs, bách khoa toàn thư tự do (wiki) rác, tin nhắn di động rác, thư rác trong các diễn đàn Internet thư rác trong fax.

4.43

Phần mềm gián điệp (Spyware)

Phần mềm lừa đảo thu thập thông tin cá nhân hoặc bí mật từ một người sử dụng máy tính.

CHÚ THÍCH Các thông tin có thể bao gồm các nội dung như các trang web thường xuyên truy cập hoặc các thông tin nhạy cảm chẳng hạn như mật khẩu.

4.44

Bên liên quan (Stakeholder)

<Quản lý rủi ro> người hoặc tổ chức có thể gây ảnh hưởng, bị ảnh hưởng hoặc tự cảm thấy mình bị ảnh hưởng bởi một quyết định hoặc hoạt động.

[TCVN 9788:2013 (ISO Guide 73:2009)]

4.45

Bên liên quan (Stakeholder)

<Hệ thống> cá nhân hoặc tổ chức có quyền, chia sẻ, yêu cầu hoặc quan tâm đến một hệ thống hoặc sở hữu các đặc tính đáp ứng nhu cầu và mong đợi của họ [ISO/IEC 12207:2008]

4.46

Mối đe dọa (Threat)

Nguyên nhân tiềm ẩn của một sự cố không mong muốn, có thể gây hại cho hệ thống cá nhân hoặc tổ chức.

CHÚ THÍCH Chấp nhận theo TCVN 11238:2015.

4.47

Mã Trojan (Trojan - Trojan horse)

Là phần mềm độc hại ẩn mình dưới dạng một chương trình hữu ích có những chức năng mong muốn.

4.48

Thư điện tử không mong muốn (Unsolicited email)

Thư điện tử không được chào đón hoặc không được yêu cầu hoặc được mời.

4.49

Tài sản ảo (Virtual asset)

Đại diện của một tài sản trong không gian mạng

CHÚ THÍCH Trong ngữ cảnh này, tiền tệ có thể được xác định là một phương tiện trao đổi hoặc một tài sản có giá trị trong một môi trường cụ thể, chẳng hạn như một trò chơi video hoặc một bài tập mô phỏng giao dịch tài chính.

4.50

Tiền ảo (Virtual currency)

Tài sản ảo tiền tệ.

4.51

Thế giới ảo (Virtual world)

Môi trường mô phỏng truy cập bởi nhiều người dùng thông qua một giao diện trực tuyến.

CHÚ THÍCH 1 Các môi trường mô phỏng thường tương tác với nhau.

CHÚ THÍCH 2 Thế giới vật chất nơi mọi người sống và các đặc tính liên quan, sẽ được gọi là “thế giới thực" để phân biệt nó với thế giới ảo.

4.52

Điểm yếu (Vulnerability)

Yếu điểm của tài sản hoặc biện pháp kiểm soát dẫn đến việc có thể bị khai thác bởi một mối đe dọa [TCVN 11238:2015]

4.53

Máy tính ma (Zombie - Zombie computer - Drone)

Máy tính có chứa phần mềm ẩn mà cho phép kiểm soát từ xa máy tính đó, thường là để thực hiện một cuộc tấn công vào một máy tính khác.

CHÚ THÍCH Nói chung, một máy bị xâm hại chỉ là một trong nhiều máy trong mạng máy tính ma (botnet) và sẽ được sử dụng để thực hiện các hoạt động độc hại theo chỉ đạo từ xa.

5 Thuật ngữ viết tắt

Các thuật ngữ viết tắt dưới đây được sử dụng trong tiêu chuẩn này.

| AS | Autonomous System | Hệ thống tự quản |

| AP | Access Point | Điểm truy cập |

| CBT | Computer Based Training | Đào tạo dựa trên máy tính |

| CERT | Computer Emergency Response Team | Trung tâm ứng cứu khẩn cấp máy tính |

| CIRT | Computer Incident Response Team | Trung tâm ứng cứu sự cố máy tính |

| CSIRT | Computer Security Incident Response | Trung tâm ứng cứu sự cố an toàn máy tính |

| CIIp | Critical Information Infrastructure Protection | Bảo vệ hạ tầng thông tin trọng yếu |

| DoS | Denial-of-Service | Từ chối dịch vụ |

| DDoS | Distributed Denial-of-Service | Từ chối dịch vụ phân tán |

| HIDS | Host-based Intrusion Detection System | Hệ thống phát hiện xâm nhập máy chủ |

| IAP | Independent Application Provider | Nhà cung cấp ứng dụng độc lập |

| ICMP | Internet Control Message Protocol | Giao thức bản tin điều khiển Internet |

| ICT | Information and Communications Technology | Công nghệ thông tin và Truyền thông |

| IDS | Intrusion Detection System | Hệ thống phát hiện xâm nhập |

| IP | Internet Protocol | Giao thức Internet |

| IPO | Information Providing Organization | Tổ chức cung cấp thông tin |

| IPS | Intrusion Prevention System | Hệ thống ngăn chặn xâm nhập |

| IRO | Information Receiving Organization | Tổ chức tiếp nhận thông tin |

| ISP | Internet Service Provider | Nhà cung cấp dịch vụ Internet |

| ISV | Independent Software Vendor | Nhà cung cấp phần mềm độc lập |

| IT | Information Technology | Công nghệ thông tin |

| MMORPG | Massively Multiplayer Online Role- Playing Game | Trò chơi nhập vai trực tuyến nhiều người chơi |

| NDA | Non-Disclosure Agreement | Thỏa thuận không tiết lộ |

| SDLC | Software Development Life-cycle | Vòng đời phát triển phần mềm |

| SSID | Service Set Identifier | Định danh tập dịch vụ |

| TCP | Transmission Control Protocol | Giao thức điều khiển giao vận |

| UDP | User Datagram Protocol | Giao thức dữ liệu người dùng |

| URI | Uniform Resource Identifier | Định danh tài nguyên thống nhất |

| URL | Uniform Resource Locator | Định vị tài nguyên thống nhất |

6 Tổng quan

6.1 Giới thiệu

An toàn trên Internet và trong không gian mạng là một chủ đề ngày càng được quan tâm. Các bên liên quan đã thiết lập đại diện của họ trong không gian mạng thông qua các trang web và bây giờ đang cố gắng để tiếp tục tận dụng thế giới ảo đó.

VÍ DỤ Các bên liên quan cố gắng tăng số lượng các cá nhân sử dụng ngày càng nhiều thời gian cùng đại diện ảo của họ cho các trò chơi nhập vai trực tuyến nhiều người chơi MMORPG.

Trong khi một số người rất cẩn thận trong việc quản lý định danh trực tuyến của họ, hầu hết mọi người đều tải lên chi tiết hồ sơ cá nhân của mình để chia sẻ với người khác. Các hồ sơ trên nhiều trang web, đặc biệt là các trang web mạng xã hội và các phòng Chat, có thể được tải về và lưu trữ bởi các thành viên khác. Điều này có thể dẫn đến việc tạo ra một hồ sơ kỹ thuật số các dữ liệu cá nhân, có thể bị lợi dụng, tiết lộ cho các bên khác hoặc sử dụng để thu thập dữ liệu thứ cấp. Trong khi tính chính xác và toàn vẹn của dữ liệu này vẫn là một câu hỏi, họ tạo ra các liên kết đến các cá nhân và tổ chức, các liên kết này thường không thể xóa hoàn toàn. Sự phát triển trong truyền thông, giải trí, vận chuyển, mua sắm, tài chính, bảo hiểm, chăm sóc sức khỏe và các lĩnh vực khác tạo ra những rủi ro mới tới các bên liên quan trong không gian mạng. Rủi ro có thể liên quan với việc mất tính riêng tư.

Sự hội tụ của công nghệ thông tin và truyền thông, sự dễ dàng đi vào không gian mạng và thu hẹp không gian cá nhân giữa các cá nhân đang tạo nên sự chú ý tới các tội phạm cá nhân và tổ chức tội phạm. Những thành phần này đang sử dụng các cách hiện có, chẳng hạn như tấn công giả mạo, thư rác và phần mềm gián điệp, cũng như phát triển các kỹ thuật tấn công mới để khai thác những điểm yếu mà chúng phát hiện ra trong không gian mạng. Trong những năm gần đây, các cuộc tấn công an toàn không gian mạng đã phát triển từ việc xâm nhập (hacking) vì sự nổi tiếng cá nhân thành phạm tội có tổ chức hay tội phạm không gian mạng. Hiện nay, rất nhiều công cụ và quy trình xuất hiện trước đó trong các sự cố an toàn không gian mạng đang được sử dụng kết hợp với nhau trong các cuộc tấn công đa hỗn hợp, nhằm đạt mục tiêu độc hại xa hơn. Các mục tiêu này trải từ các cuộc tấn công cá nhân, trộm cắp định danh, gian lận hay trộm cắp tài chính, đến các cuộc xâm nhập vì mục đích chính trị, xã hội. Các diễn đàn chuyên biệt giúp làm nổi bật các vấn đề bảo mật tiềm ẩn và cũng chỉ ra các kỹ thuật tấn công và cơ hội phạm tội.

Các hình thức giao dịch nghiệp vụ đa dạng được thực hiện trong không gian mạng đang trở thành mục tiêu của tổ chức tội phạm không gian mạng. Trong các dịch vụ từ doanh nghiệp tới doanh nghiệp, doanh nghiệp tới người dùng, người dùng tới người dùng, những rủi ro đều rất phức tạp. Những khái niệm như là những thứ tạo ra một giao dịch hoặc một thỏa thuận phụ thuộc vào sự diễn giải của pháp luật và làm thế nào để mỗi bên quản lý trách nhiệm của họ. Thông thường, các vấn đề trong việc sử dụng số liệu thu thập được trong quá trình giao dịch hay mối quan hệ không được giải quyết thỏa đáng. Điều này có thể dẫn đến các vấn đề an toàn chẳng hạn như rò rỉ thông tin.

Những thách thức về pháp luật và kỹ thuật gây ra bởi các vấn đề an toàn không gian mạng mang tính sâu rộng và toàn cầu. Những thách thức này chỉ có thể được giải quyết bằng cộng đồng công nghệ an toàn thông tin, cộng đồng pháp lý, các quốc gia và cộng đồng các quốc gia kết hợp với nhau theo một chiến lược thống nhất. Chiến lược này phải tính đến vai trò của mỗi bên liên quan và các sáng kiến hiện có trong khung hợp tác quốc tế.

VÍ DỤ Một ví dụ về một thách thức từ thực tế là các không gian mạng vẫn cho phép các cuộc tấn công lén lút và nặc danh làm cho việc phát hiện hết sức khó khăn. Điều này ngày càng gây khó khăn cho các cá nhân và tổ chức khi tạo dựng sự tin tưởng và giao dịch, cũng như cho các cơ quan thực thi pháp luật khi thực thi các chính sách có liên quan. Ngay cả khi nguồn gốc của cuộc tấn công có thể được xác định, vấn đề biên giới pháp lý cũng thường xuyên ngăn chặn các cuộc điều tra.

Các vấn đề an toàn không gian mạng ngày càng gia tăng và phát triển và việc tiến hành giải quyết những thách thức này hiện tại đang bị cản trở bởi nhiều vấn đề. Có rất nhiều các mối đe dọa an toàn không gian mạng, và cũng có rất nhiều cách để chống lại chúng mặc dù không được chuẩn hóa. Tiêu chuẩn này tập trung vào các vấn đề chính sau đây:

- các cuộc tấn công bởi phần mềm độc hại và không mong muốn tiềm ẩn;

- các cuộc tấn công khai thác thông tin xã hội;

- phối hợp và chia sẻ thông tin.

Ngoài ra, một số công cụ an toàn không gian mạng cũng sẽ được thảo luận ngắn gọn trong tiêu chuẩn này. Những công cụ này và các khu vực liên quan chặt chẽ tới việc ngăn chặn, phát hiện, đối phó và điều tra tội phạm không gian mạng. Thông tin chi tiết có thể được tìm thấy trong phụ lục A.

6.2 Bản chất của không gian mạng

Không gian mạng có thể được mô tả như một môi trường ảo, không tồn tại bất kỳ hình thức vật lý nào, đúng hơn nữa, là một môi trường hoặc không gian phức tạp hình thành lên do sự xuất hiện của Internet, cùng với con người, các tổ chức và các hoạt động trên tất cả các thiết bị công nghệ và mạng lưới kết nối tới nó. An toàn của không gian mạng, hay an toàn không gian mạng là nói về an toàn của thế giới ảo này.

Nhiều thế giới ảo có một loại tiền ảo, chẳng hạn như sử dụng để mua vật phẩm trong trò chơi. Có sự liên quan về giá trị trong thế giới thực với đồng tiền ảo và thậm chí với cả các vật phẩm trong trò chơi. Những vật phẩm ảo thường được giao dịch với tiền thật trên các trang web đấu giá trực tuyến và một số trò chơi thậm chí còn có một kênh chính thức công bố tỷ giá trao đổi tiền ảo với tiền thật cho các vật phẩm ảo. Đó là những kênh lưu hành tiền tệ, làm cho thế giới ảo này trở thành mục tiêu của tấn công, thường là tấn công giả mạo hoặc dùng các kỹ thuật khác để ăn cắp thông tin tài khoản.

6.3 Bản chất của an toàn không gian mạng

Các bên liên quan trong không gian mạng ngoài việc bảo vệ tài sản của mình, phải đóng một vai trò tích cực để phát huy tính hữu ích của không gian mạng. Các ứng dụng trong không gian mạng đang mở rộng, từ các mô hình doanh nghiệp đến người dùng và từ người dùng đến người dùng, trở thành một mô hình tương tác và giao dịch nhiều - nhiều. Các yêu cầu mở rộng cho các cá nhân và các tổ chức được chuẩn bị để giải quyết các rủi ro và thách thức an toàn đang nổi lên, để ngăn chặn và đối phó hiệu quả với việc lạm dụng và việc khai thác của tội phạm.

An toàn không gian mạng liên quan đến các hành động mà các bên liên quan dùng để thiết lập và duy trì an toàn trong không gian mạng.

An toàn không gian mạng dựa trên cơ sở của an toàn thông tin, an toàn ứng dụng, an toàn mạng và an toàn Internet. An toàn không gian mạng là một trong những hoạt động cần thiết cho CIIp, đồng thời, việc bảo vệ đầy đủ các dịch vụ hạ tầng trọng yếu góp phần vào các nhu cầu an toàn cơ bản (ví dụ, tính bảo mật, độ tin cậy và tính sẵn sàng của hạ tầng trọng yếu) để đạt được các mục tiêu của an toàn không gian mạng.

Tuy nhiên, an toàn không gian mạng không đồng nghĩa với an toàn Internet, an toàn mạng, an toàn ứng dụng, an toàn thông tin hoặc CIIp. Nó có một phạm vi duy nhất yêu cầu các bên liên quan đóng một vai trò tích cực để duy trì, cải thiện tính hữu ích và đáng tin cậy của không gian mạng. Tiêu chuẩn này phân biệt an toàn không gian mạng với các miền an toàn khác như sau:

- An toàn thông tin liên quan đến việc bảo vệ tính bí mật, tính toàn vẹn và tính sẵn sàng của thông tin nói chung, phục vụ nhu cầu của người sử dụng thông tin.

- An toàn ứng dụng là một quy trình thực hiện để áp dụng các biện pháp kiểm soát và đo lường tới các ứng dụng của tổ chức để quản lý rủi ro khi sử dụng chúng. Các biện pháp kiểm soát và đo lường có thể được áp dụng cho chính bản thân các ứng dụng (các quy trình, các thành phần, phần mềm và kết quả của nó), cho dữ liệu của nó (dữ liệu cấu hình, dữ liệu người dùng, dữ liệu tổ chức) và cho tất cả các công nghệ, quy trình và các yếu tố liên quan trong vòng đời ứng dụng.

- An toàn mạng liên quan đến việc thiết kế, triển khai và vận hành của mạng để đạt được các mục đích an toàn thông tin trên mạng trong các tổ chức, giữa các tổ chức, giữa tổ chức và người dùng.

- An toàn Internet liên quan đến việc bảo vệ các dịch vụ liên quan đến Internet, các hệ thống và mạng ICT liên quan như một phần mở rộng của an toàn mạng trong các tổ chức và hộ gia đình, để đạt được mục đích an toàn. An toàn Internet cũng đảm bảo tính sẵn sàng và độ tin cậy của các dịch vụ Internet.

- CIIp liên quan đến việc bảo vệ các hệ thống được cung cấp hoặc được vận hành bởi các nhà cung cấp hạ tầng trọng yếu, chẳng hạn như các ban ngành năng lượng, viễn thông và nước. CIIP đảm bảo rằng các hệ thống và mạng lưới được bảo vệ và chống lại các rủi ro an toàn thông tin, rủi ro an toàn mạng, rủi ro an toàn Internet, cũng như rủi ro an toàn không gian mạng.

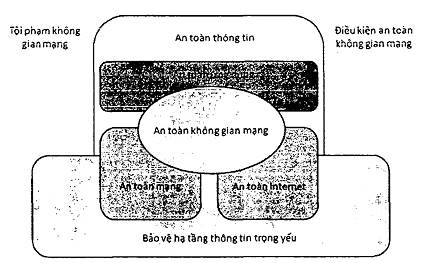

Hình 1 tổng kết các mối quan hệ giữa an toàn không gian mạng và các miền an toàn khác. Mối quan hệ giữa các miền an toàn và an toàn không gian mạng là rất phức tạp. Một số dịch vụ hạ tầng trọng yếu, ví dụ như nước và giao thông vận tải, cần không tác động trực tiếp hoặc tác động không đáng kể đến tình trạng an toàn không gian mạng. Tuy nhiên, việc thiếu an toàn không gian mạng có thể có tác động tiêu cực tới tính sẵn sàng của hệ thống hạ tầng thông tin trọng yếu được cung cấp bởi các nhà cung cấp hạ tầng trọng yếu.

Hình 1 - Mối quan hệ giữa an toàn không gian mạng và các miền an toàn khác

Mặt khác, tính sẵn sàng và độ tin cậy của không gian mạng đều dựa vào tính sẵn sàng và độ tin cậy của các dịch vụ hạ tầng trọng yếu liên quan, chẳng hạn như hạ tầng mạng lưới viễn thông. An toàn không gian mạng cũng liên quan chặt chẽ đến an toàn Internet và an toàn thông tin mạng doanh nghiệp/ hộ gia đình nói chung, cần lưu ý rằng các miền an toàn được xác định trong phần này có mục tiêu và phạm vi tập trung của riêng nó. Để giải quyết các vấn đề an toàn không gian mạng, cần đòi hỏi sự phối hợp và truyền thông thực chất giữa các đơn vị cá nhân và cộng đồng từ các tổ chức và các nước khác nhau. Các dịch vụ hạ tầng trọng yếu được quan tâm bởi một số chính phủ, như các dịch vụ liên quan đến an toàn quốc gia, có thể không được thảo luận hoặc tiết lộ công khai. Hơn nữa, kiến thức về các điểm yếu của hạ tầng trọng yếu, nếu không được sử dụng một cách thích hợp có thể ảnh hưởng trực tiếp đến an toàn quốc gia. Do đó, bộ khung cơ sở để ban hành, chia sẻ thông tin hoặc phối hợp sự cố là cần thiết để thu hẹp khoảng cách và đảm bảo an toàn cho các bên liên quan trong không gian mạng.

6.4 Mô hình chung

6.4.1 Giới thiệu

Điều này giới thiệu một mô hình chung được dùng xuyên suốt trong tiêu chuẩn này. Nó cũng thừa nhận một số kiến thức về an toàn nhưng không phải với mục đích như một hướng dẫn trong Điều này. Tiêu chuẩn này thảo luận về an toàn sử dụng một tập hợp các khái niệm và thuật ngữ an toàn. Việc hiểu các khái niệm và thuật ngữ là một điều kiện tiên quyết để sử dụng có hiệu quả tiêu chuẩn này. Tuy nhiên, các khái niệm bản thân nó cũng khá tổng quát và không nhằm mục đích hạn chế các vấn đề về an toàn công nghệ thông tin mà tiêu chuẩn này áp dụng.

6.4.2 Ngữ cảnh an toàn chung

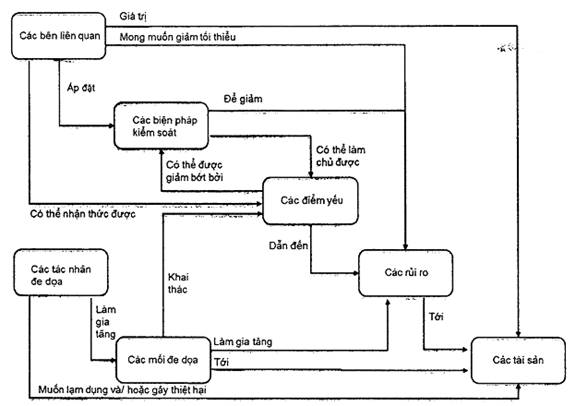

An toàn liên quan đến việc bảo vệ tài sản khỏi các mối đe dọa, các mối đe dọa được phân loại theo khả năng lạm dụng các tài sản được bảo vệ. Tất cả các loại mối đe dọa nên được xem xét; tuy nhiên, trong miền an toàn cần chú ý nhiều hơn tới những mối đe dọa liên quan đến hành động của những người có ý đồ xấu. Hình 2 minh họa những khái niệm và mối quan hệ ở mức cao.

CHÚ THÍCH Hình 2 chấp nhận theo theo TCVN 8709-1:2011, Công nghệ thông tin - Các kỹ thuật an toàn - Các tiêu chí đánh giá về an toàn Công nghệ Thông tin - Phần 1: Giới thiệu và mô hình tổng quát.

Hình 2 - Các mối quan hệ và khái niệm an toàn

Việc quan tâm bảo vệ tài sản là trách nhiệm của các bên liên quan, những người đặt giá trị của họ trên các tài sản đó. Thực tế là các tác nhân đe dọa cũng có thể đặt giá trị lên trên tài sản đó và tìm cách lợi dụng tài sản đó trái với lợi ích của các bên liên quan. Các bên liên quan sẽ nhận thấy được các mối đe dọa khi tài sản của họ bị suy giảm. Các hư hại đặc trưng về an toàn thường bao gồm, nhưng không giới hạn, thiệt hại về tiết lộ các tài sản cho người nhận trái phép (mất tính bí mật), thiệt hại tài sản qua sửa đổi trái phép (mất tính toàn vẹn) hoặc cướp quyền truy cập vào tài sản (mất tính sẵn sàng).

Các bên liên quan đánh giá các rủi ro liên quan tới tài sản của họ. Phân tích này có thể hỗ trợ việc lựa chọn các biện pháp kiểm soát để chống lại những rủi ro và giảm bớt nó tới mức chấp nhận được.

Các biện pháp kiểm soát được áp đặt để giảm bớt các điểm yếu hoặc các tác động và để đáp ứng yêu cầu an toàn của các bên liên quan (trực tiếp hoặc gián tiếp bằng cách cung cấp trực tiếp cho các bên khác). Sau khi áp đặt các biện pháp kiểm soát, một số điểm yếu có thể vẫn còn. Các điểm yếu này có thể bị khai thác bởi các tác nhân đe dọa tới các tài sản. Các bên liên quan sẽ tìm cách để giảm thiểu nguy cơ tạo bởi những ràng buộc khác.

Các bên liên quan sẽ cần phải chắc chắn rằng các biện pháp kiểm soát là đủ để chống lại các mối đe dọa đến tài sản trước khi họ cho phép các mối đe dọa cụ thể tiếp xúc với các tài sản đó. Bản thân các bên liên quan có thể không có khả năng đánh giá tất cả các khía cạnh của các biện pháp kiểm soát và có thể tìm được các đánh giá về các biện pháp kiểm soát từ các tổ chức bên ngoài.

6.5 Phương pháp tiếp cận

Một cách hiệu quả để đối đầu với những rủi ro an toàn không gian mạng là kết hợp nhiều chiến lược, thu hút sự quan tâm của các bên liên quan. Những chiến lược này bao gồm:

- Những thực tiễn triển khai tối ưu, cùng sự hợp tác của tất cả các bên liên quan để xác định và giải quyết vấn đề và rủi ro an toàn không gian mạng;

- Đào tạo đại trà cho người dùng và nhân viên, đưa ra một nguồn tài nguyên được tin cậy để làm thế nào nhận diện và giải quyết rủi ro an toàn không gian mạng cụ thể trong tổ chức cũng như trong không gian mạng;

- Cải tiến các giải pháp công nghệ để giúp bảo vệ người dùng khỏi các cuộc tấn công an toàn không gian mạng đã biết và chuẩn bị chống lại kiểu khai thác mới.

Hướng dẫn này tập trung vào việc cung cấp những thực tiễn triển khai tối ưu và giáo dục đại trà cho người dùng và nhân viên để hỗ trợ các bên liên quan trong không gian mạng trong việc đóng vai trò tích cực để giải quyết những thách thức an toàn không gian mạng. Nó bao gồm các hướng dẫn về:

- Vai trò;

- Chính sách;

- Phương pháp;

- Quy trình;

- Các kiểm soát kĩ thuật có thể áp dụng.

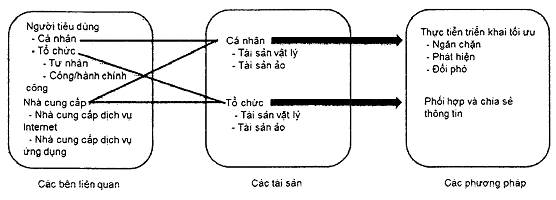

Hình 3 đưa ra tổng quan về những điểm nổi bật trong phương pháp tiếp cận đã đề cập trong tiêu chuẩn này. Tiêu chuẩn này không có ý định được sử dụng trực tiếp để cung cấp giáo dục đại trà cho người dùng. Thay vào đó, tiêu chuẩn này có ý định được sử dụng bởi các nhà cung cấp dịch vụ trong không gian mạng, cũng như các tổ chức cung cấp giáo dục không gian mạng liên quan đến việc giáo dục cho người dùng, để chuẩn bị cơ sở vật chất cho việc giáo dục đại trà người dùng.

Hình 3 - Tổng quan về phương pháp tiếp cận

7 Các bên liên quan trong không gian mạng

7.1 Tổng quan

Không gian mạng không thuộc bất cứ ai; tất cả mọi người đều có thể tham gia và là một phần trong đó.

Theo mục đích của tiêu chuẩn này, các bên liên quan trong không gian mạng được phân chia thành các nhóm sau:

- người tiêu dùng, bao gồm:

ₒ cá nhân;

ₒ các tổ chức tư nhân và tổ chức hành chính công;

- các nhà cung cấp, bao gồm nhưng không giới hạn là:

ₒ các nhà cung cấp dịch vụ internet;

ₒ các nhà cung cấp dịch vụ ứng dụng.

7.2 Người dùng

Như mô tả trong hình 3, người dùng liên quan tới các người dùng cá nhân cũng như các tổ chức tư nhân và tổ chức hành chính công. Các tổ chức tư nhân bao gồm các doanh nghiệp vừa và nhỏ (SMEs), cũng như các doanh nghiệp lớn. Chính phủ và các cơ quan hành chính công khác được gọi chung là các tổ chức hành chính công. Một cá nhân hoặc một tổ chức trở thành người dùng khi họ truy cập vào không gian mạng hoặc vào bất kỳ dịch vụ nào sẵn có trong không gian mạng.

Một người dùng cũng có thể là một nhà cung cấp nếu họ cung cấp một dịch vụ trong không gian mạng hoặc cho phép người dùng khác truy cập vào không gian mạng. Một người dùng sử dụng dịch vụ thế giới ảo có thể trở thành một nhà cung cấp bằng cách tạo ra các sản phẩm và dịch vụ ảo sẵn có cho người dùng khác.

7.3 Nhà cung cấp

Các nhà cung cấp liên quan tới các nhà cung cấp dịch vụ trong không gian mạng, cũng như các nhà cung cấp dịch vụ Internet cho phép người dùng truy cập vào không gian mạng và các dịch vụ khác nhau sẵn có trong không gian mạng.

Các nhà cung cấp cũng có thể được hiểu như là nhà vận chuyển hoặc nhà bán buôn, trái ngược với các nhà phân phối và nhà bán lẻ dịch vụ truy cập. Sự khác biệt này là rất quan trọng trong an toàn và đặc biệt là trong quan điểm thực thi pháp luật, bởi vì, trong trường hợp một nhà phân phối hoặc bán lẻ không thể cung cấp an toàn đầy đủ hoặc truy cập hợp pháp, các dịch vụ hỗ trợ mặc định sẽ trở lại nhà vận chuyển hoặc nhà bán buôn. Hiểu được bản chất của một nhà cung cấp dịch vụ là một yếu tố hữu ích trong việc quản lý rủi ro không gian mạng.

Các nhà cung cấp dịch vụ ứng dụng tạo ra các dịch vụ sẵn sàng cho người tiêu dùng thông qua phần mềm của họ. Những dịch vụ này có nhiều hình thức, bao gồm sự kết hợp của danh sách không đầy đủ như sau:

- việc chỉnh sửa, lưu trữ, phân phối tài liệu;

- môi trường ảo trực tuyến cho việc giải trí, truyền thông và tương tác giữa người sử dụng với nhau;

- kho phương tiện số trực tuyến cho các dịch vụ tổng hợp, lập chỉ mục, tìm kiếm, lưu trước, catalô, mua sắm và thanh toán;

- chức năng quản lý nguồn lực doanh nghiệp như nguồn nhân lực, tài chính và bảng lương, quản lý chuỗi cung ứng, mối quan hệ khách hàng, hóa đơn.

8 Tài sản trong không gian mạng

8.1 Tổng quan

Tài sản là bất cứ thứ gì có giá trị đối với cá nhân hoặc tổ chức. Có nhiều loại tài sản, danh sách chưa đầy đủ bao gồm:

a) Thông tin;

b) Phần mềm, ví dụ như một chương trình máy tính;

c) Tài sản vật lý, ví dụ như một máy tính;

d) Dịch vụ;

e) Con người, bao gồm năng lực, kỹ năng và kinh nghiệm của người đó;

f) Tài sản vô hình, ví dụ như danh tiếng và hình ảnh.

CHÚ THÍCH 1 Tài sản thường được coi đơn giản như là tài nguyên hay thông tin.

CHÚ THÍCH 2 Tiêu chuẩn TCVN 8709-1:2011 xác định một tài sản như thông tin hay tài nguyên được bảo vệ bởi các biện pháp kiểm soát của một TOE (mục tiêu đánh giá).

CHÚ THÍCH 3 Tiêu chuẩn ISO/IEC 19770-1 cho phép một tổ chức chứng minh rằng nó thực hiện quản lý tài sản phần mềm (SAM) tới tiêu chuẩn đủ để đáp ứng yêu cầu quản trị doanh nghiệp và đảm bảo hỗ trợ hiệu quả cho việc quản lý dịch vụ IT nói chung. ISO/IEC 19770 được thiết kế để gắn kết chặt chẽ và hỗ trợ ISO/IEC 20000.

CHÚ THÍCH 4 Tiêu chuẩn ISO/IEC 20000-1 khuyến khích việc chấp nhận một phương pháp tiếp cận quy trình tích hợp khi tiến hành thiết lập, triển khai, vận hành, giám sát, đo lường, đánh giá và cải thiện một hệ thống quản lý dịch vụ (SMS) để thiết kế và cung cấp các dịch vụ đáp ứng nhu cầu nghiệp vụ và yêu cầu khách hàng.

Với mục đích của tiêu chuẩn này, tài sản trong không gian mạng được phân thành các lớp sau đây:

- cá nhân; tổ chức.

Đối với cả hai lớp, một tài sản cũng có thể được phân loại thành

- tài sản vật chất, dạng hình thức tồn tại trong thế giới thực,

- tài sản ảo, chỉ tồn tại trong không gian mạng và không thể nhìn thấy hay chạm vào trong thế giới thực.

8.2 Tài sản cá nhân

Một trong các tài sản ảo chính là định danh cá nhân trực tuyến của người tiêu dùng và thông tin thẻ tín dụng trực tuyến của họ. Định danh trực tuyến được coi như là một tài sản, vì nó là định danh quan trọng đối với bất kỳ người tiêu dùng cá nhân nào trong không gian mạng.

Tài sản ảo khác của người tiêu dùng cá nhân cũng được tham chiếu trong thế giới ảo. Trong thế giới ảo, các thành viên thường sử dụng hình đại diện ảo để đại diện cho định danh của họ. Thông thường, tiền ảo được sử dụng cho các giao dịch ảo. Các hình đại diện và tiền tệ có thể được coi là tài sản của người tiêu dùng cá nhân.

VÍ DỤ Một số ngân hàng hoạt động trong thế giới ảo sử dụng tiền trong thế giới ảo như một loại tiền chính thức.

Phần cứng và phần mềm công nghệ thông tin, cũng như các thiết bị kỹ thuật số cá nhân hoặc thiết bị đầu cuối, cho phép người tiêu dùng kết nối và giao tiếp trong không gian mạng, cũng được coi là tài sản trong ngữ cảnh của tiêu chuẩn này.

8.3 Tài sản tổ chức

Một khía cạnh quan trọng của không gian mạng là hạ tầng tạo lên nó. Hạ tầng này là một mạng lưới kết nối của các mạng, máy chủ và ứng dụng, thuộc nhiều nhà cung cấp dịch vụ. Tuy nhiên, độ tin cậy và tính sẵn sàng của hạ tầng là rất quan trọng trong việc đảm bảo các dịch vụ và ứng dụng không gian mạng luôn sẵn sàng cho bất cứ ai trong không gian mạng. Trong khi bất kỳ hạ tầng nào, được coi là một tài sản vật lý, cũng cho phép bất kỳ người dùng kết nối với không gian mạng hoặc truy cập các dịch vụ trong không gian mạng, thì có thể có sự chồng chéo với các biện pháp an toàn được đề xuất, như CIIP, an toàn Internet và an toàn mạng. Tuy nhiên, tiêu chuẩn này tập trung về việc đảm bảo rằng các vấn đề an toàn mà có thể ảnh hưởng đến các tài sản của tổ chức được giải quyết thích hợp mà không cần quá nhấn mạnh đến các vấn đề khác không nằm trong phạm vi của tiêu chuẩn này.

Bên cạnh tài sản vật chất, tài sản ảo của tổ chức cũng ngày càng đa dạng hơn. Các nhãn hiệu trực tuyến và các đại diện khác của tổ chức trong không gian mạng xác định duy nhất được tổ chức trong không gian mạng, cũng quan trọng như gạch và vữa của tổ chức đó.

VÍ DỤ 1 Thông tin website và URL của một tổ chức là tài sản.

VÍ DỤ 2 Các nước thậm chí còn thiết lập đại sứ quán trong một thế giới ảo chủ yếu để bảo vệ đại diện của đất nước.

Tài sản tổ chức khác bị lộ qua các điểm yếu trong không gian mạng bao gồm sở hữu trí tuệ (công thức, quy trình độc quyền, bằng sáng chế, kết quả nghiên cứu), kế hoạch và chiến lược nghiệp vụ (chiến lược giới thiệu và tiếp thị sản phẩm, thông tin cạnh tranh, thông tin tài chính và dữ liệu báo cáo).

9 Các mối đe dọa đối với an toàn không gian mạng

9.1 Các mối đe dọa

9.1.1 Tổng quan

Các mối đe dọa tồn tại trong không gian mạng được thảo luận liên quan tới tài sản trong không gian mạng.

Các mối đe dọa đến không gian mạng có thể được chia thành:

- các mối đe dọa đến tài sản cá nhân:

- các mối đe dọa đến tài sản tổ chức;

9.1.2 Các mối đe dọa đến tài sản cá nhân

Mối đe dọa đến tài sản cá nhân tập trung chủ yếu về các vấn đề định danh, bị công khai do rò rỉ hoặc bị đánh cắp thông tin cá nhân.

VÍ DỤ 1 Thông tin tín dụng có thể bị bán trên thị trường chợ đen, nơi có thể dễ dàng đánh cắp định danh trực tuyến.

Nếu một định danh trực tuyến của một người bị đánh cắp hoặc giả mạo, người đó có thể bị tước quyền truy cập dịch vụ và ứng dụng. Nghiêm trọng hơn, những hậu quả có thể trải dài từ các sự cố cấp tài chính tới các sự cố cấp quốc gia.

Truy cập trái phép vào thông tin tài chính của một người cũng tạo ra nguy cơ trộm cắp và gian lận tiền của người đó.

Mối đe dọa khác là các thiết bị đầu cuối có khả năng bị biến thành các máy tính ma (zombie) hoặc các chương trình phần mềm tự động (bot). Các thiết bị máy tính cá nhân có thể bị xâm hại và trở thành một phần của mạng máy tính ma (botnet) lớn hơn.

Bên cạnh đó, các tài sản ảo khác đang bị nhắm tới là các tài sản cá nhân trong thế giới ảo và trò chơi trực tuyến. Tài sản trong thế giới ảo hay thế giới của trò chơi trực tuyến có thể là mục tiêu tấn công và khai thác rất tốt.

VÍ DỤ 2 Trong một số trường hợp, chi tiết hình đại diện và tiền ảo sẽ là mục tiêu hàng đầu, có thể bị truy vết và chuyển đổi trở lại thế giới thực.

Trộm ảo và cướp ảo là một số thuật ngữ được tạo mới dành cho kiểu tấn công này. Trong trường hợp này, an toàn sẽ phụ thuộc vào việc bao nhiêu thông tin thế giới thực có thể bị truy cập, cũng như bản thân bộ khung an toàn của thế giới ảo được người quản trị xác định và triển khai đến đâu.

Các quy tắc và quy định về việc bảo vệ các tài sản vật chất thực tế có liên quan đến không gian mạng vẫn đang được viết, những vấn đề liên quan đến tài sản ảo hầu như không được đề cập. Phải thật cẩn thận và thận trọng bằng cách tiến hành khảo sát để đảm bảo việc bảo vệ thích hợp tài sản ảo của nó.

9.1.3 Các mối đe dọa đến tài sản của tổ chức

Các hình ảnh trực tuyến và các nghiệp vụ trực tuyến của tổ chức thường là mục tiêu của kẻ tội phạm có ý định xấu chứ không đơn thuần là nghịch ngợm.

VÍ D Ụ 1 Tổ chức tội phạm không gian mạng thường đe dọa các tổ chức rằng website của họ sẽ bị gở xuống hoặc website của họ sẽ phải chịu những hành động phá hoại khác như thay đổi nội dung website (deface).

VÍ DỤ 2 Nếu URL của một tổ chức bị đăng ký hoặc bị đánh cắp bởi những kẻ trung gian và bán cho tổ chức không liên quan trong thế giới thực, các tổ chức nạn nhân có thể mất đi sự tin tưởng trực tuyến của người dùng.

Trong trường hợp cuộc tấn công thành công, thông tin cá nhân của các nhân viên, khách hàng, đối tác hay nhà cung cấp có thể bị lộ và bị dùng để chống lại các tổ chức. Nếu nó đã được tìm thấy nhưng được quản lý, bảo vệ không đầy đủ, sẽ góp phần vào sự mất mát của tổ chức.

Các quy định về lưu trữ tài chính cũng có thể bị phá vỡ nếu kết quả tổ chức bị lộ một cách trái phép.

Chính phủ không chỉ giữ thông tin về các vấn đề an toàn quốc gia, chiến lược, quân sự, tình báo trong số rất nhiều yếu tố khác liên quan đến chính phủ và nhà nước, mà còn giữ một loạt các thông tin về cá nhân, tổ chức và xã hội.

Chính phủ phải bảo vệ thông tin và hạ tầng của họ khỏi các truy cập và khai thác trái phép. Cùng với sự phát triển và mở rộng xu hướng cung cấp dịch vụ chính phủ điện tử qua không gian mạng, đây cũng là một kênh mới để phát động các cuộc tấn công và truy cập các thông tin trên, nếu thành công, có thể dẫn đến những rủi ro nghiêm trọng đối với quốc gia, Chính phủ và xã hội của đất nước đó.

Trên một quy mô lớn hơn, hạ tầng hỗ trợ Internet, không gian mạng có thể là đích nhắm rất tốt của kẻ có ý đồ xấu. Điều này sẽ không ảnh hưởng đến các chức năng của không gian mạng vĩnh viễn, nhưng nó sẽ ảnh hưởng đến độ tin cậy và tính sẵn sàng của hạ tầng, thành phần góp phần vào sự an toàn của không gian mạng.

Ở cấp độ quốc gia hoặc quốc tế, không gian mạng là một vùng màu xám, nơi có chủ nghĩa khủng bố phát triển mạnh. Một trong những lý do đó là sự truyền thông dễ dàng được cung cấp bởi không gian mạng. Do bản chất của không gian mạng, đặc biệt là những thách thức trong việc xác định ranh giới và biên giới, rất khó để điều chỉnh và kiểm soát cách thức mà nó có thể được sử dụng.

Các nhóm khủng bố có thể mua hợp pháp các ứng dụng, dịch vụ và tài nguyên tạo thuận lợi cho họ hoặc họ có thể dùng đến các phương tiện bất hợp pháp giúp bảo mật tài nguyên của họ tránh bị phát hiện và theo dõi, đó có thể bao gồm một số lượng máy tính lớn thông qua mạng máy tính ma.

9.2 Các tác nhân đe dọa

Một tác nhân đe dọa là một cá nhân hay một nhóm người có vai trò trong việc thực hiện hay hỗ trợ tấn công.

Việc hiểu rõ về động cơ (tôn giáo, chính trị, kinh tế,...), năng lực (kiến thức, nguồn tài trợ, quy mô,...) và ý định (vui vẻ, tội phạm, gián điệp,...) của họ là rất quan trọng trong việc đánh giá điểm yếu và rủi ro, cũng như trong việc phát triển và triển khai các biện pháp kiểm soát.

9.3 Các điểm yếu

Một điểm yếu là một yếu điểm của một tài sản hoặc biện pháp kiểm soát có thể bị khai thác bởi một hay nhiều mối đe dọa. Trong ngữ cảnh của một hệ thống thông tin, ISO/IEC TR 19791:2006 cũng xác định điểm yếu này là một lỗi, điểm yếu hay đặc tính của việc thiết kế hay triển khai một hệ thống thông tin (bao gồm cả biện pháp kiểm soát an toàn của nó) hoặc môi trường của nó, có thể là vô ý hay cố ý khai thác gây ảnh hưởng xấu đến tài sản hay hoạt động của tổ chức.

Việc đánh giá điểm yếu phải diễn ra liên tục. Khi hệ thống nhận được các bản vá lỗi, bản cập nhật hay các yếu tố mới được thêm vào, các điểm yếu mới có thể cũng được đề cập tới. Các bên liên quan cần phải có kiến thức và hiểu biết toàn diện về tài sản hoặc biện pháp kiểm soát, các tác nhân đe dọa và rủi ro liên quan, để thực hiện một đánh giá toàn diện.

CHÚ THÍCH TCVN 10295:2016 cung cấp hướng dẫn về việc xác định các điểm yếu.

Các điểm yếu đã biết, bao gồm tài sản hay biện pháp kiểm soát, nên được lưu giữ với các giao thức truy cập hạn chế và tách biệt, cả về vật lý và logic. Nếu xảy ra vi phạm truy cập và kho lưu trữ điểm yếu bị xâm hại, thì kho điểm yếu này sẽ là một trong những công cụ hiệu quả nhất mà các tác nhân đe dọa sử dụng để phát động cuộc tấn công.

Giải pháp khắc phục điểm yếu phải được tìm kiếm, triển khai và khi một giải pháp không thể thực hiện được, thì các biện pháp kiểm soát phải được đưa vào sử dụng. Phương pháp này nên áp dụng trên cơ sở ưu tiên để các điểm yếu có nguy cơ cao sẽ được giải quyết đầu tiên. Các thủ tục công bố thông tin điểm yếu có thể được thấy trong bộ khung về việc chia sẻ và phối hợp thông tin tại Điều 13 của tiêu chuẩn này.

CHÚ THÍCH Tiêu chuẩn ISO/IEC 29147 cung cấp hướng dẫn về việc phát hiện điểm yếu.

9.4 Cơ chế tấn công

9.4.1 Giới thiệu

Nhiều cuộc tấn công trong không gian mạng được thực hiện bằng cách sử dụng phần mềm độc hại, chẳng hạn như phần mềm gián điệp, sâu và virus. Thông tin thường được thu thập thông qua các kỹ thuật tấn công giả mạo. Tấn công có thể xảy ra như là một con đường tấn công đơn lẻ hoặc thực hiện như một cơ chế tấn công hỗn hợp. Những cuộc tấn công có thể được lan truyền qua các trang web đáng ngờ, dữ liệu tải về chưa được xác minh, thư rác, việc khai thác từ xa và thiết bị di động bị lây nhiễm.

Các cuộc tấn công được phân loại thành:

- Các cuộc tấn công từ bên trong mạng riêng;

- Các cuộc tấn công từ bên ngoài mạng riêng.

Có những trường hợp cuộc tấn công là kết hợp của cả hai tấn công từ bên trong và bên ngoài mạng riêng. Ngày càng có nhiều kĩ thuật khác tinh vi hơn được sử dụng để thực hiện các cuộc tấn công, như là dựa vào các trang web mạng xã hội và việc sử dụng các tập tin đã bị thay đổi trên các trang web hợp pháp.

Các cá nhân có xu hướng tin tưởng các thông điệp và nội dung nhận được từ những người liên lạc đã được chấp nhận trước đó trong hồ sơ của họ trên các trang web mạng xã hội của họ. Khi đối tượng tấn công đánh cắp được định danh, hắn có thể cải trang như một người liên lạc hợp pháp và tạo ra con đường mới để thực hiện nhiều kiểu tấn công.

Các trang web hợp pháp cũng có thể bị xâm nhập vào và một số tập tin của nó có thể bị thay đổi và sử dụng như một phương tiện để thực hiện các cuộc tấn công. Cá nhân có xu hướng tin tưởng các trang web thường truy cập, thường được đánh dấu trong các trình duyệt Internet của họ trong một thời gian dài và thậm chí còn sử dụng cơ chế an toàn như SSL (Secure Sockets Layer). Trong khi tính xác thực và tính toàn vẹn của thông tin được truyền đi hoặc nhận được vẫn còn ở đó, SSL không phân biệt giữa nội dung ban đầu và nội dung bị thay đổi mới được tạo bởi một đối tượng tấn công, do đó làm lộ thông tin người dùng của trang web bị tấn công.

Mặc dù biết được các kiểu tấn công, như trong các trường hợp ở trên, các cá nhân vẫn nên tuân theo các sự phòng ngừa nêu tại Điều 11 để bảo vệ tốt hơn cho mình.

9.4.2 Các cuộc tấn công từ bên trong mạng riêng

Những cuộc tấn công thường diễn ra bên trong mạng riêng của tổ chức, điển hình là mạng cục bộ, có thể khởi tạo bởi nhân viên hay người nào đó có quyền truy cập vào một máy tính hoặc mạng trong một tổ chức.

VÍ DỤ 1 Một trường hợp là người quản trị hệ thống có thể tận dụng các đặc quyền truy cập hệ thống mà họ nắm giữ, chẳng hạn như truy cập vào thông tin mật khẩu người dùng và sử dụng nó để khởi tạo một cuộc tấn công. Mặt khác, người quản trị hệ thống cũng có thể trở thành mục tiêu của một cuộc tấn công, trở thành phương tiện để những đối tượng tấn công có được thêm thông tin (tên người dùng, mật khẩu,...), trước khi tiến hành tấn công mục tiêu dự định ban đầu của chúng.

Đối tượng tấn công có thể sử dụng các kĩ thuật như phần mềm nghe lén gói tin để lấy được mật khẩu hoặc thông tin nhận dạng khác. Ngoài ra, đối tượng tấn công có thể giả mạo thành một thực thể có thẩm quyền và hoạt động như người đứng giữa (man-in-the-middle) để ăn cắp thông tin nhận dạng.

VÍ DỤ 2 Một ví dụ là việc sử dụng các điểm truy cập giả (AP) để ăn cắp định danh. Trong trường hợp này, đối tượng tấn công có thể ngồi trong một quán cà phê, sân bay hoặc một nơi công cộng khác có cung cấp truy cập Wi-Fi miễn phí ra Internet. Trong một số trường hợp, những đối tượng tấn công thậm chí có thể giả mạo thành chủ sở hữu hợp pháp của các điểm truy cập không dây bằng cách sử dụng các Định danh tập dịch vụ (SSID). Nếu người dùng truy cập vào AP giả mạo này, đối tượng tấn công có thể hành động như người ở giữa (man-in-the-middle) và có được thông tin định danh và mật khẩu có giá trị của người sử dụng, ví dụ như thông tin tài khoản và mật khẩu ngân hàng, thư điện tử,...

VÍ DỤ 3 Thông thường, chỉ cần ở gần một mạng Wi-Fi không được bảo vệ, chẳng hạn như ngồi trong một chiếc xe bên ngoài một ngôi nhà, là có thể ăn cắp thông tin trên mạng.

Bên cạnh các cuộc tấn công gây ra bởi con người, các máy tính bị lây nhiễm phần mềm độc hại cũng khởi động nhiều cuộc tấn công khác nhau bên trong mạng riêng.

VÍ DỤ 4 Nhiều phần mềm độc hại thường xuyên gửi các gói dữ liệu tới mạng riêng để tìm các máy tính xung quanh và sau đó cố gắng khai thác máy tính phát hiện ra.

VÍ DỤ 5 Một số phần mềm độc hại sử dụng chế độ hỗn độn của giao diện mạng của máy tính bị tiêm nhiễm để nghe lén lưu lượng truyền đi trong mạng riêng.

VÍ DỤ 6 Trình theo dõi thao tác bàn phím (key logger) là các ứng dụng phần cứng hoặc phần mềm sẽ bắt tất cả phím bấm trên hệ thống mục tiêu. Điều này có thể được thực hiện bí mật để theo dõi hành động của người dùng. Trình theo dõi thao tác bàn phím (key logger) thường được sử dụng để bắt thông tin xác thực từ các trang đăng nhập ứng dụng.

9.4.3 Các cuộc tấn công từ bên ngoài mạng riêng (ví dụ như Internet)

Có rất nhiều cuộc tấn công khác nhau có thể được thực hiện từ bên ngoài mạng riêng, bao gồm cả Internet.

Trong khi các cuộc tấn công ban đầu thường nhắm đến các hệ thống giao tiếp ra bên ngoài (ví dụ như bộ định tuyến, máy chủ, tường lửa, trang web,...), đối tượng tấn công cũng có thể tìm cách khai thác các tài sản trong mạng riêng.

Các phương pháp tấn công cũ liên tục được cải thiện và các phương pháp mới luôn được phát triển. Những đối tượng tấn công đang ngày càng khôn ngoan hơn, thường kết hợp các kỹ thuật và cơ chế tấn công khác nhau để tối đa hóa thành công của chúng, làm cho việc phát hiện tấn công và phòng ngừa ngày càng khó khăn hơn.

Các công cụ quét cổng là một trong những công cụ lâu đời nhất và vẫn còn rất hiệu quả thường được đối tượng tấn công sử dụng. Chúng quét tất cả các cổng hiện có trên máy chủ để xác nhận cổng nào đang “mở”. Đây thường là một trong những bước thực hiện đầu tiên khi đối tượng tấn công muốn tấn công vào hệ thống mục tiêu.

Những cuộc tấn công khai thác giao thức hoặc điểm yếu thiết kế của ứng dụng có thể biến thành nhiều cuộc tấn công DoS khác nhau vào các máy chủ ứng dụng hoặc thiết bị mạng khác.

VÍ DỤ Với sự giúp đỡ của mạng máy tính ma, một số lượng lớn các cuộc tấn công DoS có thể được thực hiện, có thể làm giảm mạnh lượng truy cập của quốc gia trong không gian mạng.

Với sự phát triển của các ứng dụng ngang hàng, thường được sử dụng để chia sẻ các tập tin như âm nhạc kỹ thuật số, video, hình ảnh những đối tượng tấn công đang trở nên ngày càng tinh vi hơn trong cách che giấu bản thân và mã độc hại của chúng bằng cách sử dụng các tập tin trao đổi như một mã Trojan cho các cuộc tấn công của chúng.

Tràn bộ đệm - buffer overflow là một phương pháp phổ biến khác về xâm hại các máy chủ trên Internet. Bằng cách khai thác các điểm yếu trong mã chương trình và gửi các chuỗi ký tự dài hơn so với thông thường, những đối tượng tấn công làm cho máy chủ hoạt động vượt quá môi trường (được kiểm soát) bình thường của nó, do đó thuận lợi cho việc chèn/thực hiện các mã độc hại.

Một kỹ thuật khác là giả mạo IP, những đối tượng tấn công sẽ ngụy trang địa chỉ IP liên quan tới tin nhắn của hắn như một nguồn đã biết đáng tin cậy, nhờ vậy có thể truy cập trái phép vào hệ thống.

10 Vai trò các bên liên quan trong an toàn không gian mạng

10.1 Tổng quan

Để cải thiện tình trạng an toàn không gian mạng, các bên liên quan trong không gian mạng cần phải đóng vai trò tích cực trong việc sử dụng và phát triển của Internet. Những vai trò này có thể trùng với vai trò cá nhân và tổ chức của họ trong mạng lưới cá nhân hay tổ chức của họ. Thuật ngữ mạng tổ chức đề cập về việc kết hợp mạng riêng (mạng intranet đặc thù), mạng riêng mở rộng (mạng extranet) và mạng mở công cộng của tổ chức. Với mục đích của tiêu chuẩn này, các mạng hiển thị công khai là những mạng tiếp xúc với Internet, ví dụ để lưu trữ một trang web. Vì sự trùng lặp này, các vai trò này có thể không có lợi ích trực tiếp hoặc không đáng kể đối với các cá nhân và tổ chức có liên quan. Tuy nhiên, chúng lại rất quan trọng để tăng cường an toàn không gian mạng khi mà tất cả các hành động đều liên quan tới nhau.

10.2 Vai trò của người dùng

10.2.1 Giới thiệu

Người dùng có thể xem hoặc thu thập thông tin, cũng như cung cấp thông tin cụ thể trong không gian ứng dụng của không gian mạng hoặc mở cho các thành viên hoặc nhóm giới hạn trong không gian của ứng dụng hoặc cộng đồng chung. Hành động của người dùng trong những vai trò này có thể là thụ động hay chủ động và có thể đóng góp trực tiếp và gián tiếp đến tình trạng an toàn không gian mạng.

10.2.2 Vai trò của các cá nhân

Người dùng cá nhân trong không gian mạng có thể có các vai trò khác nhau trong ngữ cảnh và ứng dụng khác nhau. Vai trò của người dùng có thể bao gồm, nhưng không giới hạn, những điều sau đây: Người dùng ứng dụng không gian mạng nói chung, hay người dùng nói chung, như là người chơi trò chơi trực tuyến, người sử dụng tin nhắn tức thời hoặc lướt web;

- Người mua/ bán, tham gia trong việc đặt hàng và dịch vụ trên các trang đấu giá hay chợ trực tuyến cho những người mua quan tâm và ngược lại;

- Người viết blog và những người đóng góp nội dung khác (ví dụ, tác giả của một bài viết trên wiki), trong đó thông tin văn bản và đa phương tiện (ví dụ, video clip) được công khai tới cộng đồng chung hoặc một số lượng hạn chế đối tượng;

- Nhà cung cấp ứng dụng độc lập (IAP) trong một ngữ cảnh ứng dụng (chẳng hạn như một trò chơi trực tuyến) hoặc không gian mạng nói chung;

- Thành viên của một tổ chức (như một nhân viên của một công ty hoặc các hình thức khác có liên kết với công ty);

- Các vai trò khác. Đó có thể là một người sử dụng bị chỉ định một vai trò không có chủ ý hoặc không có sự đồng ý của người đó.

VÍ DỤ Khi người dùng ghé thăm một trang web đòi hỏi xác nhận quyền và vô tình truy cập được, người dùng có thể bị coi là một kẻ xâm nhập.

Trong mỗi vai trò, các cá nhân có thể xem hoặc thu thập thông tin, cũng như cung cấp một số thông tin cụ thể trong không gian ứng dụng của không gian mạng hoặc mở cho các thành viên hoặc các nhóm giới hạn trong không gian của ứng dụng hoặc cộng đồng chung. Hành động của cá nhân trong những vai trò này có thể là thụ động hay chủ động và có thể đóng góp trực tiếp và gián tiếp đến tình trạng an toàn không gian mạng.

VÍ DỤ 1 Nếu một IAP cung cấp một ứng dụng có chứa điểm yếu an toàn, điểm yếu này có thể bị tội phạm không gian mạng lợi dụng như một kênh tiếp cận người dùng của ứng dụng.

VÍ DỤ 2 Những người viết blog hay người đóng góp nội dung khác có thể nhận được một yêu cầu trả lời các câu hỏi về nội dung của họ. Trong các trả lời ấy, họ có thể vô tình tiết lộ thêm thông tin cá nhân hoặc công ty nhiều hơn so với mong muốn.

VÍ DỤ 3 Một cá nhân, đóng vai trò là người mua hoặc người bán có thể vô tình tham gia vào các giao dịch tội phạm bán hàng hóa bị đánh cắp hoặc các hoạt động rửa tiền.

Do đó, như ở thế giới thực, mỗi cá nhân tiêu dùng cần sử dụng thận trọng trong từng vai trò và mọi vai trò họ đảm nhiệm trong không gian mạng.

10.2.3 Vai trò của các tổ chức

Các tổ chức thường xuyên sử dụng không gian mạng để quảng bá thông tin công ty, các thông tin liên quan, như thị trường sản phẩm và dịch vụ. Các tổ chức cũng sử dụng không gian mạng như một phần của mạng lưới của họ để gửi và nhận các thông điệp điện tử (ví dụ, thư điện tử) và các tài liệu khác (ví dụ, tập tin truyền đi).

Cùng các quy tắc để trở thành tập thể tốt, các tổ chức phải mở rộng trách nhiệm tập thể đến không gian mạng bằng các bảo đảm chủ động rằng sự chủ động và các hành động của họ trong không gian mạng không tạo ra các rủi ro an toàn trong tương lai ở trong không gian mạng. Một số biện pháp chủ động bao gồm:

- quản lý an toàn thông tin thích hợp bằng cách thực hiện và vận hành một hệ thống quản lý an toàn thông tin hiệu quả (ISMS);

CHÚ THÍCH 1 TCVN ISO/IEC 27001:2009 cung cấp các yêu cầu cho hệ thống quản lý an toàn thông tin.

- giám sát và phản ứng an toàn thích hợp;

- kết hợp an toàn như một phần của vòng đời phát triển phần mềm (SDLC), nơi mà mức độ an toàn được xây dựng trong các hệ thống cần phải được xác định dựa trên mức độ quan trọng của các dữ liệu của tổ chức;

- giáo dục an toàn thường xuyên cho người dùng trong tổ chức, liên tục cập nhật công nghệ và theo dõi sự phát triển công nghệ mới nhất;

- hiểu và sử dụng các kênh thích hợp để truyền thông với các đối tác và các nhà cung cấp dịch vụ về các vấn đề an toàn phát hiện ra trong quá trình sử dụng.

CHÚ THÍCH 2 Tiêu chuẩn ISO/IEC 29147 sẽ cung cấp các hướng dẫn về phát hiện điểm yếu.

CHÚ THÍCH 3 Tiêu chuẩn ISO/IEC 27031 cung cấp hướng dẫn về sự sẵn sàng ICT cho duy trì nghiệp vụ liên tục.

CHÚ THÍCH 4 ISO/LEC 27035 cung cấp hướng dẫn quản lý sự cố an toàn thông tin.

CHÚ THÍCH 5 Tiêu chuẩn ISO/IEC 27034-1 cung cấp hướng dẫn về an toàn ứng dụng.

Chính phủ, các cơ quan quản lý và thực thi pháp luật chính, có thể có vai trò quan trọng sau đây:

- tư vấn vai trò và trách nhiệm của các tổ chức trong không gian mạng;

- chia sẻ thông tin với các bên liên quan về các xu hướng và sự phát triển công nghệ mới nhất; chia sẻ thông tin với các bên liên quan về những rủi ro an toàn phổ biến hiện nay;

- là nơi tiếp nhận bất kỳ thông tin nào, dù đóng hay mở, liên quan đến những rủi ro an toàn cho không gian mạng;

- là người điều phối chính để phổ biến thông tin và sắp xếp các nguồn lực cần thiết, cả ở cấp quốc gia lẫn cấp độ doanh nghiệp, trong thời gian phát sinh khủng hoảng do một cuộc tấn công mạng quy mô lớn.

10.3 Vai trò của nhà cung cấp

Các tổ chức cung cấp dịch vụ có thể bao gồm:

- nhà cung cấp việc truy cập cho các nhân viên và đối tác tới không gian mạng,

- nhà cung cấp dịch vụ cho người dùng của không gian mạng hoặc cho một cộng đồng khép kín (ví dụ, người dùng đã đăng ký) hoặc cộng đồng chung, thông qua việc cung cấp các ứng dụng không gian mạng.

VÍ DỤ Các dịch vụ này có thể là chợ giao dịch trực tuyến; dịch vụ diễn đàn thảo luận nền tảng; dịch vụ viết blog, dịch vụ mạng xã hội.

Các nhà cung cấp dịch vụ cũng là các tổ chức tiêu dùng. Họ cũng được mong đợi sẽ thực hiện các vai trò và trách nhiệm giống như các tổ chức tiêu dùng. Là nhà cung cấp dịch vụ, họ có thêm trách nhiệm trong việc duy trì hoặc thậm chí tăng cường an toàn của không gian mạng bằng cách:

- cung cấp sản phẩm và dịch vụ an toàn và bảo mật;

- cung cấp hướng dẫn an toàn và bảo mật cho người dùng cuối;

- cung cấp đầu vào an toàn cho các nhà cung cấp khác và cho người dùng về các xu hướng và việc theo dõi lưu lượng truy cập trong mạng lưới và dịch vụ của họ.

11 Hướng dẫn cho các bên liên quan

11.1 Tổng quan

Điều này tập trung hướng dẫn vào ba miền chính:

- hướng dẫn an toàn cho người dùng;

- quản lý rủi ro an toàn thông tin nội bộ của một tổ chức;

- các yêu cầu an toàn mà các nhà cung cấp nên chỉ rõ cho người dùng thực hiện.

Các khuyến nghị được cấu trúc như sau:

a) giới thiệu về cách đánh giá và xử lý rủi ro;

b) các hướng dẫn cho người dùng;

c) các hướng dẫn cho các tổ chức, bao gồm cả các nhà cung cấp dịch vụ:

ₒ quản lý rủi ro an toàn thông tin trong nghiệp vụ;

ₒ các yêu cầu an toàn cho dịch vụ lưu trữ và các dịch vụ ứng dụng khác.

11.2 Đánh giá và xử lý rủi ro

TCVN 31000, Quản lý rủi ro - Các nguyên tắc và hướng dẫn, cung cấp các nguyên tắc và các hướng dẫn về quản lý rủi ro, trong khi tiêu chuẩn TCVN 10295, Công nghệ thông tin - Kỹ thuật an toàn - Quản lý rủi ro an toàn thông tin, cung cấp các hướng dẫn và quy trình quản lý rủi ro an toàn thông tin trong một tổ chức, hỗ trợ cho các yêu cầu của ISMS theo tiêu chuẩn TCVN ISO/IEC 27001. Những hướng dẫn và quy trình này được soát xét đủ để giải quyết vấn đề quản lý rủi ro trong ngữ cảnh của không gian mạng.

TCVN 10295:2016 không đưa ra bất kỳ một phương pháp cụ thể nào về quản lý rủi ro an toàn thông tin. Điều đó phụ thuộc vào việc người dùng và các nhà cung cấp xác định phương pháp tiếp cận của họ để quản lý rủi ro. Một số phương pháp hiện tại có thể được sử dụng theo bộ khung mô tả trong TCVN 10295 để triển khai các yêu cầu của một ISMS.

Khi xác định một phương pháp tiếp cận để quản lý rủi ro, cần chú ý đến các khía cạnh sau:

- Xác định các tài sản quan trọng: Việc kết nối đến hoặc sử dụng không gian mạng sẽ mở rộng phạm vi của việc xác định tài sản. Việc xác định các tài sản quan trọng không phải là cách hiệu quả để bảo vệ tất cả tài sản, nhưng là điều cần thiết vì các tài sản quan trọng cần được xác định để có những biện pháp bảo vệ chúng thích hợp hơn. Việc xác định nên được thực hiện trong ngữ cảnh nghiệp vụ, thông qua việc xem xét các tác động của việc mất mát hoặc suy giảm của một tài sản trong nghiệp vụ.

- Xác định các rủi ro: Các bên liên quan nên xem xét và giải quyết một cách thích hợp các rủi ro, các mối đe dọa và cuộc tấn công khi tham gia vào không gian mạng.

- Trách nhiệm: Khi tham gia vào không gian mạng, một bên liên quan phải chấp nhận thêm trách nhiệm đối với các bên liên quan khác. Điều này bao gồm:

ₒ Sự công nhận: Nhận thức được nguy cơ tiềm năng mà các bên liên quan tham gia có thể giới thiệu trong không gian mạng nói chung và đặc biệt là trong các hệ thống thông tin khác của các bên liên quan.

ₒ Báo cáo: Là cần thiết, bao gồm cả các báo cáo mà các bên liên quan bên ngoài tổ chức đưa ra, liên quan đến những rủi ro, sự cố và các mối đe dọa.

ₒ Chia sẻ thông tin: Cũng giống báo cáo, nó là cần thiết để chia sẻ thông tin có liên quan với các bên liên quan khác.

ₒ Đánh giá rủi ro: Nó là cần thiết để xác định phạm vi rủi ro mà hành động của một bên liên quan có thể gây ra cho các bên liên quan khác.

ₒ Quy định/ Lập pháp: Khi kết nối với không gian mạng, ranh giới pháp lý trở nên khó phân biệt, hơn nữa đôi khi còn gây mâu thuẫn, các yêu cầu cần được áp dụng.

- Chấm dứt hoạt động hệ thống hoặc dịch vụ: Khi một hệ thống hoặc dịch vụ không còn cần thiết, chúng cần được chấm dứt hoạt động mà vẫn đảm bảo rằng các dịch vụ hoặc các giao diện có liên quan không bị ảnh hưởng. Mọi thông tin liên quan đến an toàn phải được chấm dứt hiệu lực để đảm bảo rằng hệ thống mà nó giao tiếp hoặc có liên quan không bị ảnh hưởng.

- Tính nhất quán: Các phương pháp quản lý rủi ro được áp dụng trên toàn bộ không gian mạng. Trong các phương pháp này, người dùng và các nhà cung cấp không gian mạng được phân công trách nhiệm các hoạt động cụ thể, chẳng hạn như lên kế hoạch dự phòng, khôi phục thảm họa, việc phát triển và triển khai các chương trình bảo vệ cho các hệ thống dưới các biện pháp kiểm soát của họ.

Nói chung, phương pháp quản lý rủi ro trong TCVN 10295 bao phủ toàn bộ vòng đời của một hệ thống nói chung, do đó rất hữu dụng cho các hệ thống an toàn mới cũng như cho các hệ thống kế thừa. Khi được gắn liền với việc xử lý hệ thống, nó rất phù hợp để áp dụng cho tất cả các mô hình nghiệp vụ. Các quy trình trong bộ khung này coi các hệ thống mạng và dịch vụ như một hệ thống nhúng, bao gồm các hệ thống con cung cấp dịch vụ công cộng và hệ thống con cá nhân cung cấp các dịch vụ nội bộ; hoặc coi mỗi dịch vụ cá nhân tách biệt với nhau (ví dụ, lưu trữ web) và mô tả các điều khoản trong các hệ thống tương tác riêng biệt. Nó có thể có lợi thế là xem xét tất cả mọi thứ cần thiết để hỗ trợ cho các dịch vụ của nhà cung cấp như việc một hệ thống lớn có thể được chia thành các hệ thống nhỏ hơn, mỗi trong số đó cung cấp dịch vụ thị trường hoặc một phần của hạ tầng.

Các khía cạnh quan trọng cần nhớ khi xem xét các mục tiêu, mục đích của an toàn không gian mạng là:

a) bảo vệ an toàn tổng thể của không gian mạng;

b) lên kế hoạch cho các trường hợp khẩn cấp và khủng hoảng qua việc thực hành, cập nhật các kế hoạch đối phó và kế hoạch cho vận hành liên tục;

c) giáo dục các bên liên quan về an toàn không gian mạng và thực hành quản lý rủi ro;

d) đảm bảo chia sẻ thông tin về các mối đe dọa kịp thời, phù hợp và chính xác giữa bên thực thi pháp luật, cộng đồng trí thức và những người có quyết định quan trọng liên quan đến không gian mạng;

e) Thiết lập sự phối hợp giữa các bên liên quan và liên ngành có hiệu quả để giải quyết các vấn đề phụ thuộc lẫn nhau quan trọng, bao gồm cả việc nhận thức tình huống sự cố và quản lý sự cố của các bên liên quan và liên ngành.

Mục đích và mục tiêu a) tới c) liên quan trực tiếp đến các nhà cung cấp dịch vụ, người chịu trách nhiệm cho các thiết bị và dịch vụ mà họ kiểm soát. Mục đích và mục tiêu d) và e) liên quan trực tiếp tới các nhà cung cấp dịch vụ tham gia tích cực vào hoạt động chia sẻ thông tin và phối hợp.

Mục tiêu của nhà cung cấp dịch vụ cụ thể, chẳng hạn như là các dịch vụ để cung cấp, liên quan tới ngữ cảnh nghiệp vụ.

11.3 Hướng dẫn cho người dùng

Tiêu chuẩn này không hướng tới các cá nhân cụ thể trong không gian mạng, mà tập trung vào các tổ chức cung cấp dịch vụ cho người dùng và các tổ chức yêu cầu nhân viên hay người dùng cuối của họ tập luyện sử dụng không gian mạng an toàn để quản lý rủi ro an toàn không gian mạng có hiệu quả. Trong ngữ cảnh về các chương trình đào tạo và nâng cao nhận thức và cung cấp dịch vụ cho người dùng, các hướng dẫn về các vai trò và an toàn của người dùng trong không gian mạng và cách làm thế nào để họ có ảnh hưởng tích cực đến tình trạng của an toàn không gian mạng được đưa ra như một hướng dẫn cho việc thiết kế và phát triển nội dung bởi các tổ chức này.

Như đã giải thích tại Điều 10.2, người dùng có thể xem hoặc thu thập thông tin, cũng như cung cấp thông tin cụ thể nhất định trong một không gian mạng hoặc mở cho một số lượng thành viên hay nhóm giới hạn trong không gian ứng dụng của không gian mạng hoặc cộng đồng chung. Hành động của người dùng trong vai trò này, có thể là thụ động hay chủ động, có thể đóng góp trực tiếp và gián tiếp đến tình trạng an toàn không gian mạng.

Ví dụ, như một IAP, nếu ứng dụng được cung cấp có chứa điểm yếu bảo mật, nó có thể bị khai thác bởi tội phạm không gian mạng và tận dụng nó như một kênh để tiếp cận tới người dùng vô tội của ứng dụng. Những người viết blog hoặc những người đóng góp nội dung khác, họ có thể nhận được một yêu cầu trả lời các câu hỏi tưởng như vô hại về nội dung của họ, khi đó họ có thể vô tình tiết lộ thêm thông tin cá nhân hoặc công ty nhiều hơn so với mong muốn. Là một người mua hoặc người bán, một người dùng có thể vô tình tham gia vào các giao dịch phạm tội bán hàng hóa bị đánh cắp hoặc các hoạt động rửa tiền. Do đó, cũng như trong thế giới vật chất, người dùng cần phải thận trọng trong từng vai trò của họ trong không gian mạng.

Nhìn chung, người dùng nên lưu ý hướng dẫn như sau:

a) Học và hiểu chính sách bảo mật và riêng tư của các trang web và ứng dụng liên quan, như trang web đó được công bố bởi nhà cung cấp nào.

b) Học và hiểu được rủi ro an toàn và riêng tư liên quan và xác định các biện pháp kiểm soát áp dụng thích hợp. Tham gia vào các diễn đàn thảo luận trực tuyến có liên quan hoặc hỏi những người biết thông tin về trang web hoặc ứng dụng trước khi cung cấp thông tin cá nhân hay tổ chức hoặc các thông tin tham gia và đóng góp cho các cuộc thảo luận đó.

c) Thiết lập và thực hiện một chính sách riêng tư cá nhân để bảo vệ định danh bằng cách xác định các loại thông tin cá nhân hiện có và chia sẻ các yếu tố liên quan đến thông tin đó.

d) Quản lý định danh trực tuyến. Sử dụng định danh khác nhau cho các ứng dụng web khác nhau và hạn chế tối đa việc chia sẻ thông tin cá nhân cho mỗi trang web hoặc ứng dụng yêu cầu thông tin đó Đăng ký định danh trực tuyến trên các trang web mạng xã hội phổ biến ngay cả khi tài khoản đó không hoạt động.

VÍ DỤ Đăng nhập một lần (SSO) là một hình thức quản lý định danh trực tuyến.

e) Báo cáo sự kiện hoặc cuộc gặp gỡ đáng ngờ với các cơ quan có thẩm quyền liên quan (xem Phụ lục B có ví dụ về danh sách địa chỉ liên lạc công khai).

f) Là một bên mua hoặc bên bán, việc đọc và hiểu chính sách an toàn và bảo mật các trang web mua bán trực tuyến và thực hiện các bước để xác minh tính xác thực của các bên liên quan tham gia là cần thiết. Không chia sẻ dữ liệu cá nhân, bao gồm cả thông tin ngân hàng, trừ khi có mối quan tâm thật về việc mua hay bán. Sử dụng một cơ chế thanh toán đáng tin cậy.

g) Là một IAP, thực hiện phát triển phần mềm an toàn và cung cấp một giá trị băm của mã trực tuyến để các đối tác nhận được có thể xác minh giá trị khi cần thiết, đảm bảo tính toàn vẹn của mã này. Cung cấp tài liệu về các chính sách riêng tư, an toàn cho mã, thực hiện và tôn trọng sự riêng tư của mã người dùng.

h) Là một người viết blog hay những người đóng góp nội dung khác (bao gồm cả người bảo trì trang web), đảm bảo rằng sự riêng tư của các bên liên quan và các thông tin nhạy cảm không bị tiết lộ qua các blog hoặc các ấn phẩm trực tuyến. Các ý kiến nhận xét và thông tin đăng trên trang web cần được đảm bảo rằng chúng không chứa bất kỳ nội dung độc hại nào như các liên kết đến các trang web giả mạo trực tuyến hay liên kết tải về các phần mềm độc hại.

i) Là một thành viên của một tổ chức, một người dùng cá nhân nên học và hiểu chính sách an toàn thông tin doanh nghiệp và đảm bảo rằng thông tin nhạy cảm không bị phát tán do cố ý hay do sự cố trên bất kỳ trang web nào trong không gian mạng, trừ khi có sự cho phép trước đó.