Trang /

Tiêu chuẩn Quốc gia TCVN 12819:2020 Hồ sơ bảo vệ cho thiết bị tường lửa lọc lưu lượng có trạng thái

- Thuộc tính

- Nội dung

- Tiêu chuẩn liên quan

- Lược đồ

- Tải về

Lưu

Theo dõi văn bản

Đây là tiện ích dành cho thành viên đăng ký phần mềm.

Quý khách vui lòng Đăng nhập tài khoản LuatVietnam và đăng ký sử dụng Phần mềm tra cứu văn bản.

Báo lỗi

Đang tải dữ liệu...

Đang tải dữ liệu...

Tiêu chuẩn Việt Nam TCVN 12819:2020

Tiêu chuẩn quốc gia TCVN 12819:2020 Công nghệ thông tin - Các kỹ thuật an toàn - Hồ sơ bảo vệ cho thiết bị tường lửa lọc lưu lượng có trạng thái

| Số hiệu: | TCVN 12819:2020 | Loại văn bản: | Tiêu chuẩn Việt Nam |

| Cơ quan ban hành: | Bộ Khoa học và Công nghệ | Lĩnh vực: | Khoa học-Công nghệ, Thông tin-Truyền thông |

| Ngày ban hành: | 15/04/2020 | Hiệu lực: | |

| Người ký: | Tình trạng hiệu lực: | Đã biết Vui lòng đăng nhập tài khoản gói Tiêu chuẩn hoặc Nâng cao để xem Tình trạng hiệu lực. Nếu chưa có tài khoản Quý khách đăng ký tại đây! | |

Tình trạng hiệu lực: Đã biết

Ghi chú: Thêm ghi chú cá nhân cho văn bản bạn đang xem.

Hiệu lực: Đã biết

Tình trạng: Đã biết

TIÊU CHUẨN QUỐC GIA

TCVN 12819:2020

CÔNG NGHỆ THÔNG TIN - CÁC KỸ THUẬT AN TOÀN - HỒ SƠ BẢO VỆ CHO THIẾT BỊ TƯỜNG LỬA LỌC LƯU LƯỢNG CÓ TRẠNG THÁI

Information technology - Security techniques - Protection profile for stateful traffic filter firewalls

Lời nói đầu

TCVN 12819:2020 được xây dựng dựa trên cơ sở tham khảo “collaborative Protection Profile for stateful Traffic Filter Firewalls” được phát triện bởi Cộng đồng kỹ thuật mạng quốc tế và được phê chuẩn bởi CCRA, phiên bản 1.0, ngày 27/02/2015.

TCVN 12819:2020 do Cục An toàn thông tin biên soạn, Bộ Thông tin và Truyền thông đề nghị, Tổng cục Tiêu chuẩn Đo lường Chất lượng thẩm định, Bộ Khoa học và Công nghệ công bố.

CÔNG NGHỆ THÔNG TIN - CÁC KỸ THUẬT AN TOÀN - HỒ SƠ BẢO VỆ CHO THIẾT BỊ TƯỜNG LỬA LỌC LƯU LƯỢNG CÓ TRẠNG THÁI

Information technology - Security techniques - Protection profile for stateful traffic filter firewalls

1 Phạm vi áp dụng

Tiêu chuẩn này quy định hồ sơ bảo vệ cho thiết bị tường lửa lọc lưu lượng có trạng thái, thể hiện các yêu cầu chức năng an toàn (SFR) và yêu cầu đảm bảo an toàn (SAR) đối với thiết bị tường lửa lọc lưu lượng có trạng thái. Các hoạt động đánh giá cụ thể mà tổ chức đánh giá thực hiện nhằm xác định xem một sản phẩm có đáp ứng hay không các SFR nêu trong tiêu chuẩn này được mô tả trong [SD-ND] và [SD-FW].

Tiêu chuẩn này áp dụng vào quá trình đánh giá an toàn thông tin đối với thiết bị tường lửa lọc lưu lượng có trạng thái theo các tiêu chí đánh giá được quy định trong TCVN 8709-1:2011 (ISO/IEC 15408-1:2009), TCVN 8709-2:2011 (ISO/IEC 15408-2:2008) và TCVN 8709-3:2011 (ISO/IEC 15408-3:2008).

2 Tài liệu viện dẫn

Các tài liệu viện dẫn sau đây là cần thiết để áp dụng đối với tiêu chuẩn này. Đối với tài liệu viện dẫn ghi năm công bố thì áp dụng phiên bản được nêu. Đối với tài liệu viện dẫn không ghi năm công bố thì áp dụng phiên bản mới nhất (bao gồm cả phiên bản sửa đổi, bổ sung).

TCVN 8709-1:2011 (ISO/IEC 15408-1:2009), “Công nghệ thông tin - Các kỹ thuật an toàn - Các tiêu chí đánh giá an toàn CNTT - Phần 1: Giới thiệu và mô hình tổng quát".

TCVN 8709-2:2011 (ISO/IEC 15408-2:2008), “Công nghệ thông tin - Các kỹ thuật an toàn - Các tiêu chí đánh giá an toàn CNTT - Phần 2: Các thành phần chức năng an toàn”.

TCVN 8709-3:2011 (ISO/IEC 15408-3:2008), “Công nghệ thông tin - Các kỹ thuật an toàn - Các tiêu chí đánh giá an toàn CNTT - Phần 3: Các thành phần đảm bảo an toàn".

TCVN 11386:2016 (ISO/IEC 18045:2008), “Công nghệ thông tin - Các kỹ thuật an toàn - Phương pháp đánh giá an toàn công nghệ thông tin” [CEM].

Evaluation Activities for stateful Traffic Filter Firewalls cPP (Các hoạt động đánh giá đối với hồ sơ bảo vệ cho tường lửa lọc lưu lượng có trạng thái), Phiên bản 1.0, 27/2/2015 [SD-FW],

Evaluation Activities for Network Device cPP (Các hoạt động đánh giá đối với hồ sơ bảo vệ cho thiết bị mạng), Phiên bản 1.0, 27/2/2015 [SD-ND].

3 Thuật ngữ và định nghĩa

Tiêu chuẩn này sử dụng các thuật ngữ và định nghĩa trong TCVN 8709-1:2011 và các thuật ngữ sau:

3.1

Quản trị viên (administrator)

Người dùng có quyền quản lý để cấu hình hoặc cập nhật TOE.

3.2

Bảo đảm (assurance)

Cơ sở để tin cậy rằng một TOE thỏa mãn các SFR [xem TCVN 8709-1:2011 ].

3.3

Chuỗi khóa (key chaining)

Phương pháp sử dụng nhiều lớp khóa mã hóa để bảo vệ dữ liệu. Khóa lớp trên mã hóa khóa lớp dưới, khóa lớp dưới mã hóa dữ liệu; số lượng các lớp khóa là bất kỳ.

3.4

Quản trị viên an toàn (security administrator)

Khái niệm quản trị viên an toàn và quản trị viên được sử dụng theo cách có thể hoán đổi nhau trong tiêu chuẩn này.

3.5

Đích đánh giá (Target of Evaluation - TOE)

Một tập phần mềm, phần sụn và/hoặc phần cứng cùng với tài liệu hướng dẫn nếu có [xem TCVN 8709-1:2011],

3.6

Chức năng an toàn của TOE (TOE Security Functionality - TSF)

Tính năng kết hợp tất cả phần cứng, phần mềm, và phần sụn của TOE mà dựa vào đó TOE mới thực thi được chính xác các SFR [xem TCVN 8709-1:2011].

3.7

Dữ liệu chức năng an toàn của TOE (TSF data)

Dữ liệu cho hoạt động của TSF làm cơ sở cho thực thi các yêu cầu.

4 Ký hiệu và thuật ngữ viết tắt

AEAD | Chuẩn mật mã hóa có xác thực với dữ liệu được liên kết | Authenticated Encryption with Associated Data |

AES | Chuẩn mã hóa nâng cao | Advanced Encryption Standard |

CA | Tổ chức chứng thực | Certificate Authority |

CNTT | Công nghệ thông tin | Information Technology |

CBC | Chuỗi mật mã khối | Cipher Block Chaining |

CRL | Danh sách các chứng thư bị thu hồi | Certificate Revocation List |

DH | Thuật toán/phương pháp trao đổi khóa Diffie-Hellman | Diffie-Hellman |

DSA | Thuật toán chữ ký số | Digital Signature Algorithm |

ECDH | Diffie-Hellman dựa trên đường cong elliptic | Elliptic Curve Diffie Heilman |

ECDSA | Thuật toán chữ ký số dựa trên đường cong elliptic | Elliptic Curve Digital Signature Algorithm |

EEPROM | Bộ nhớ chỉ đọc có thể lập trình xóa điện | Electrically Erasable Programmable Read-Only Memory |

FIPS | Các chuẩn xử lý thông tin liên bang | Federal Information Processing Standards |

GCM | Chế độ đếm Galois | Galois Counter Mode |

HMAC | Mã xác thực thông điệp hàm băm có khóa | Keyed-Hash Message Authentication Code |

HTTPS | Giao thức truyền dẫn siêu văn bản an toàn | HyperText Transfer Protocol Secure |

IP | Giao thức Internet | Internet Protocol |

IPsec | Giao thức Internet an toàn | Internet Protocol Security |

NIST | Viện tiêu chuẩn và công nghệ quốc gia (Hoa Kỳ) | National Institute of Standards and Technology |

OCSP | Giao thức kiểm tra trạng thái chứng thư trực tuyến | Online Certificate Status Protocol |

PP | Hồ sơ bảo vệ | Protection Profile |

RBG | Bộ sinh bit ngẫu nhiên | Random Bit Generator |

RSA | Thuật toán Rivest Shamir Adleman | Rivest Shamir Adleman Algorithm |

SAR | Yêu cầu bảo đảm an toàn | Security Assurance Requirement |

SD | Tài liệu hỗ trợ | SuPPorting Document |

SFR | Yêu cầu chức năng an toàn | Security Functional Requirement |

SHA | Thuật toán băm họ SHA | Secure Hash Algorithm |

SSH | Vỏ bọc an toàn | Secure Shell |

ST | Đích an toàn | Security Target |

TLS | An toàn tầng giao vận | Transport Layer Security |

TOE | Đích đánh giá | Target of Evaluation |

TSF | Chức năng an toàn TOE | TOE Security Functionality |

TSS | Đặc tả tóm tắt của TOE | TOE Summary Specification |

VPN | Mạng riêng ảo | Virtual Private Network |

XTS | Mật mã khối có thể tinh chỉnh | XEX (XOR Encrypt XOR) Tweakable Block Cipher with Ciphertext stealing |

5 Giới thiệu Hồ sơ bảo vệ

5.1 Tổng quan về TOE

Tiêu chuẩn này nêu rõ các yêu cầu để đánh giá các tường lửa lọc lưu lượng có trạng thái (sau đây gọi tắt là tường lửa). Các sản phẩm này là các thiết bị bảo vệ ranh giới như các tường lửa chuyên dụng, các bộ định tuyến, các thiết bị chuyển mạch được thiết kế để kiểm soát luồng thông tin giữa các mạng kết nối. Trong một số trường hợp, các tường lửa thực hiện các tính năng an toàn có chức năng tách biệt hai mạng riêng biệt - một mạng đáng tin cậy hoặc được bảo vệ và một mạng nội bộ hoặc bên ngoài không tin cậy như Internet - đó chỉ là một trong nhiều ứng dụng có thể có. Thường thì tường lửa có nhiều kết nối mạng vật lý khả dụng cho nhiều cấu hình cũng như các chính sách về luồng thông tin mạng.

Các TOE phân tán nằm ngoài phạm vi của tiêu chuẩn này và dự kiến sẽ được đưa vào trong phạm vi của phiên bản tiếp theo.

5.2 Các trường hợp sử dụng TOE

Tiêu chuẩn này đề cập tới tường lửa thực hiện lọc lưu lượng ở tầng mạng 3 và 4. Một tường lửa là một thiết bị bao gồm phần cứng và phần mềm được kết nối với hai hoặc nhiều mạng riêng biệt và có vai trò là cơ sở hạ tầng trong tổng thể mạng doanh nghiệp.

Lọc lưu lượng có trạng thái có ý tưởng là tường lửa sẽ theo dõi trạng thái của từng kết nối thông qua nó và có khả năng chặn các gói dữ liệu không thuộc về một luồng thông tin hợp lệ. Thông tin như số thứ tự TCP, các ACK, các tùy chọn IP cũng được lưu lại bằng cách lưu trữ các số liệu vào bảng trạng thái động. Các cân nhắc khác trong việc đưa ra quyết định chấp nhận, chặn, hoặc ghi nhật ký các gói tin là dựa vào các cổng và địa chỉ IP nguồn và đích hoặc khi các địa chỉ nguồn hoặc đích không phù hợp với các giao diện được định cấu hình.

Các phiên bản sau của tiêu chuẩn này sẽ được đưa vào chức năng tùy chọn (ví dụ: chế độ trong suốt). Các hồ sơ bảo vệ tường lửa tương lai sẽ được sử dụng để chỉ định các bộ chức năng bổ sung (ví dụ: lọc ứng dụng). Trong tiêu chuẩn này, các tính năng bổ sung như vậy được bỏ qua nhằm phục vụ cho mục đích đánh giá trừ khi chúng có thể có một số ảnh hưởng về các yêu cầu an toàn được nêu ở đây. Trong khi có nhiều thiết bị sẽ được đánh giá theo tiêu chuẩn này có khả năng thực hiện NAT hoặc PAT, sẽ không có yêu cầu nào quy định về khả năng này.

6 Các tuyên bổ tuân thủ

Như đã nêu trong tài liệu viện dẫn, tiêu chuẩn này:

- tuân thủ với TCVN 8709-1:2011; TCVN 8709-2:2011 và TCVN 8709-3:2011;

- là mở rộng Phần 2 (TCVN 8709-2:2011) và tuân thủ Phần 3 (TCVN 8709-3:2011);

- không tuyên bố tuân thủ với hồ sơ bảo vệ nào khác.

Phương pháp áp dụng để đánh giá hồ sơ bảo vệ được nêu trong [CEM]. Hồ sơ bảo vệ này đáp ứng các họ bảo đảm sau đây: APE_CCL.1, APE_ECD.1, APEJNT.1, APE_OBJ.1, APE_REQ.1 và APE_SPD.1.

Để phù hợp với tiêu chuẩn này, một TOE phải chứng minh sự tuân thủ chính xác. Sự tuân thủ chính xác, như là một tập con của sự tuân thủ nghiêm ngặt được nêu trong TCVN 8709, được định nghĩa là ST chứa tất cả các yêu cầu trong điều 9 (đây là những yêu cầu bắt buộc) của tiêu chuẩn này và các yêu cầu có thể có từ Phụ lục A (đây là những SFR tùy chọn) hoặc Phụ lục B (đây là các SFR dựa trên lựa chọn, một số sẽ là bắt buộc theo các lựa chọn được đưa ra trong các SFR khác) của tiêu chuẩn này. Trong khi phép lặp được cho phép, không có yêu cầu bổ sung nào (theo TCVN 8709-2:2011 hoặc 8709-3:2011, hoặc định nghĩa về các thành phần được mở rộng chưa có trong tiêu chuẩn này) được phép đưa vào ST. Hơn nữa, không có yêu cầu nào trong điều 9 của tiêu chuẩn này được phép bỏ qua.

7 Mô tả các vấn đề an toàn

Một tường lửa lọc lưu lượng có trạng thái (được xác định là một thiết bị lọc lưu lượng mạng các tầng 3 và 4 (IP và TCP/UDP) được tối ưu hóa thông qua kiểm tra gói tin có trạng thái) được sử dụng nhằm mục đích cung cấp một bộ các yêu cầu tối thiểu, cơ bản nhằm giảm thiểu các mối đe dọa đã được xác định và mô tả rõ ràng.

Tường lửa có khả năng đối sánh các gói tin tới một kết nối đã kích hoạt (và được phép) đã biết và cho phép các gói tin này, chặn các gói tin khác. Tường lửa thường có chức năng như là một thiết bị ranh giới giữa hai miền an toàn mạng riêng biệt, và do đó, phải cung cấp một bộ chức năng an toàn thông thường tối thiểu. Các yêu cầu chức năng này xác định rõ các giao tiếp được ủy quyền với tường lửa, các khả năng kiểm toán, các truy cập người dùng, các quá trình cập nhật, và các thủ tục tự kiểm tra cho các thành phần quan trọng.

7.1 Các mối đe dọa

Các mối đe dọa đối với tường lửa được phân nhóm theo các lĩnh vực chức năng của thiết bị trong các điều dưới đây.

7.1.1 Các giao tiếp với tường lửa

Một tường lửa kết nối với các thiết bị mạng và các thực thể mạng khác. Các điểm cuối của kết nối này có thể cách xa về mặt địa lý và logic và có thể đi qua một loạt các hệ thống khác. Các hệ thống trung gian có thể không đáng tin cậy tạo ra các cơ hội giao tiếp trái phép với tường lửa hoặc gây hại đến các giao tiếp được ủy quyền. Chức năng an toàn của tường lửa phải có khả năng bảo vệ bất kỳ lưu lượng mạng quan trọng nào (lưu lượng truy cập quản trị, lưu lượng xác thực, lưu lượng kiểm toán...). Việc giao tiếp với tường lửa chia thành hai loại: giao tiếp được ủy quyền và trái phép.

Giao tiếp được ủy quyền bao gồm lưu lượng mạng bình thường được cho phép theo chính sách được khởi nguồn và kết thúc từ tường lửa theo vốn dĩ của mục đích thiết kế. Điều này bao gồm lưu lượng mạng quan trọng, chẳng hạn như quản trị tường lửa và giao tiếp với một máy chủ xác thực hoặc đăng nhập kiểm toán, mà đòi hỏi một kênh an toàn để bảo vệ giao tiếp. Chức năng an toàn của tường lửa bao gồm khả năng đảm bảo chỉ cho phép các giao tiếp được ủy quyền và khả năng cung cấp một kênh an toàn cho lưu lượng mạng quan trọng. Bất kỳ giao tiếp khác với những điều trên được xem là giao tiếp trái phép.

Các mối đe dọa chính đối với các giao tiếp tường lửa được đề cập trong tiêu chuẩn này tập trung vào một thực thể bên ngoài, trái phép cố truy cập, sửa đổi hoặc tiết lộ lưu lượng mạng quan trọng. Việc sự lựa chọn các thuật toán mã hóa kém hoặc sử dụng các giao thức đường hầm không chuẩn hóa cũng như các ủy quyền quản trị yếu, chẳng hạn như dùng mật khẩu dễ đoán hoặc sử dụng mật khẩu mặc định, sẽ cho phép một tác nhân đe dọa truy cập trái phép vào tường lửa. Mã hóa yếu hay không có mã hóa hầu như không có hoặc có rất ít sự bảo vệ lưu lượng truy cập, cho phép tác nhân đe dọa đọc, thao tác và/hoặc kiểm soát các dữ liệu quan trọng một cách dễ dàng. Các giao thức đường hầm không chuẩn hóa không chỉ giới hạn khả năng tương tác của tường lửa mà còn thiếu sự đảm bảo và tiêu chuẩn hóa tin cậy.

7.1.1.1 T.UNAUTHORIZED_ADMINISTRATOR_ACCESS

Các tác nhân đe dọa có thể cố gắng lấy được quyền truy cập của quản trị viên để vào tường lửa bằng các cách thức bất chính như: giả mạo quản trị viên của tường lửa, giả dạng tường lửa đối với quản trị viên, phát lại phiên quản trị (toàn bộ hoặc các phần được chọn), hoặc thực hiện các cuộc tấn công trung gian, sẽ có được truy cập vào phiên quản trị, hoặc các phiên giữa tường lửa và một thiết bị mạng. Lấy được thành công quyền truy cập quản trị sẽ cho phép các hành động độc hại xâm hại đến các chức năng bảo mật của tường lửa và mạng mà nó cư trú.

7.1.1.2 T.WEAK_CRYPTOGRAPHY

Các tác nhân đe dọa có thể khai thác các thuật toán mã hóa yếu hoặc thực hiện tấn công vét cạn đối với không gian khóa. Các thuật toán mã hóa, chế độ và kích thước khóa được chọn kém sẽ cho phép kẻ tấn công phá được thuật toán hoặc tấn công vét cạn không gian khóa và cho phép chúng truy cập trái phép, đọc, thao tác và/hoặc kiểm soát lưu lượng với nỗ lực tối thiểu.

7.1.1.3 T.UNTRUSTED_COMMUNICATION_CHANNELS

Các tác nhân đe dọa có thể cố gắng nhắm mục tiêu vào các tường lửa không sử dụng các giao thức đường hầm an toàn được tiêu chuẩn hóa để bảo vệ lưu lượng mạng quan trọng. Kẻ tấn công có thể lợi dụng các giao thức được thiết kế kém hoặc quản lý khóa kém để thực hiện thành công các cuộc tấn công trung gian, phát lại các cuộc tấn công... Các cuộc tấn công thành công sẽ dẫn đến mất tính bảo mật và tính toàn vẹn của lưu lượng mạng quan trọng và có khả năng dẫn đến hư hại của chính tường lửa.

7.1.1.4 T.WEAK_AUTHENTICATION_ENDPOINTS

Các tác nhân đe dọa có thể lợi dụng các giao thức bảo mật sử dụng các phương thức yếu để xác thực các điểm cuối - ví dụ: mật khẩu được chia sẻ có thể đoán được hoặc được truyền tải dưới dạng bản rõ. Hậu quả cũng giống như một giao thức được thiết kế kém, kẻ tấn công có thể giả trang thành quản trị viên hoặc thiết bị khác và kẻ tấn công có thể tự chèn vào luồng mạng và thực hiện một cuộc tấn công trung gian. Kết quả là lưu lượng truy cập mạng quan trọng bị lộ và có thể mất tính bảo mật và tính toàn vẹn và có khả năng tường lửa có thể bị xâm phạm.

7.1.2 Các cập nhật hợp lệ

Cập nhật phần mềm và phần sụn tường lửa là rất cần thiết để đảm bảo duy trì chức năng an toàn của tường lửa. Nguồn và nội dung của bản cập nhật được áp dụng phải được xác nhận bằng các phương pháp mật mã; nếu không, một nguồn không hợp lệ có thể viết các cập nhật phần mềm hoặc phần sụn của chính nó làm phá vỡ chức năng an toàn của tường lửa. Các phương pháp xác nhận nguồn và nội dung của một bản cập nhật phần mềm hoặc phần sụn bằng phương pháp mật mã thường liên quan đến các lược đồ chữ ký mật mã trong đó các giá tri băm của các bản cập nhật được ký số.

Các phiên bản phần mềm hoặc phần sụn chưa được vá sẽ dễ khiến tường lửa dễ bị ảnh hưởng bởi các tác nhân đe dọa đang cố phá vỡ chức năng an toàn bằng cách sử dụng các lỗ hổng đã được biết đến. Các bản cập nhật không được xác nhận hoặc được xác nhận bằng cách sử dụng mật mã hóa không an toàn hoặc yếu sẽ khiến phần mềm hoặc phần sụn được cập nhật dễ bị ảnh hưởng bởi các tác nhân nguy hiểm đang cố sửa đổi phần mềm hoặc phần sụn cho lợi thế của họ.

7.1.2.1 T.UPDATE_COMPROMISE

Các tác nhân đe dọa có thể cố gắng cung cấp bản cập nhật bị xâm phạm của phần mềm hoặc chương trình cơ sở làm suy yếu chức năng bảo mật của thiết bị. Các bản cập nhật không được xác nhận hoặc được xác nhận bằng cách sử dụng mật mã không an toàn hoặc yếu khiến phần mềm cập nhật dễ bị thay đổi lén lút.

7.1.3 Hoạt động kiểm toán

Kiểm toán các hoạt động tường lửa là một công cụ có giá trị để các quản trị viên theo dõi tình trạng của thiết bị. Nó cung cấp phương tiện cho giải trình của quản trị viên, báo cáo hoạt động chức năng an toàn, tái thiết các sự kiện và phân tích vấn đề. Quá trình xử lý để đáp ứng các hoạt động của thiết bị có thể đưa ra các chỉ báo về sự thất bại hoặc hư hại của chức năng an toàn. Khi các chỉ báo về hoạt động có tác động đến chức năng an toàn không được tạo ra và không được giám sát thì có thể các hoạt động như vậy sẽ xảy ra mà quản trị viên không nhận thức được. Hơn nữa, nếu hồ sơ không được tạo lập hoặc giữ lại, thì việc tái thiết mạng và khả năng hiểu được phạm vi của tác động sẽ bị ảnh hưởng tiêu cực. Các mối quan tâm khác là bảo vệ dữ liệu kiểm toán đã được lập hồ sơ khỏi những thay đổi hoặc xỏa bỏ trái phép. Điều này có thể xảy ra trong nội bộ TOE, hoặc trong khi dữ liệu kiểm toán đang được chuyển sang thiết bị lưu trữ bên ngoài.

Lưu ý rằng tiêu chuẩn này yêu cầu tường lửa tạo ra dữ liệu kiểm toán và có khả năng gửi dữ liệu kiểm toán đến một thực thể mạng đáng tin cậy (ví dụ: máy chủ syslog).

7.1.3.1 T.UNDETECTED_ACTIVlTY

Các tác nhân đe dọa có thể cố gắng truy cập, thay đổi, và/hoặc sửa đổi các chức năng bảo mật của tường lửa mà quản trị viên không nhận thức được điều này. Điều này có thể dẫn đến kẻ tấn công tìm ra con đường (ví dụ: cấu hình sai, thiếu sót trong sản phẩm) để xâm nhập thiết bị và quản trị viên sẽ không biết được rằng thiết bị đã bị xâm nhập.

7.1.4 Các ủy nhiệm xác thực quản trị viên, tường lửa và dữ liệu

Tường lửa chứa dữ liệu và các ủy nhiệm xác thực mà các dữ liệu này phải được lưu trữ an toàn và phải hạn chế một cách hợp lý quyền truy cập dành cho các thực thể được ủy quyền. Ví dụ bao gồm cấu hình, phần sụn, phần mềm tường lửa, ủy nhiệm xác thực cho các kênh an toàn và ủy nhiệm xác thực của quản trị viên. Các khóa tường lửa và quản trị viên, các tài liệu quan trọng và ủy nhiệm xác thực cần được bảo vệ khỏi bị tiết lộ trái phép và sửa đổi. Hơn nữa, chức năng an toàn của tường lửa cần yêu cầu thay đổi các ủy quyền xác thực mặc định, chẳng hạn như mật khẩu quản trị viên.

Việc thiếu khả năng lưu trữ an toàn và xử lý không đúng các ủy nhiệm và dữ liệu, chẳng hạn như các ủy nhiệm không được mã hóa bên trong các tệp tin cấu hình hoặc truy cập vào các khóa phiên kênh an toàn, có thể cho phép kẻ tấn công không chỉ truy cập vào tường lửa mà còn làm ảnh hưởng tới tính an toàn của mạng lưới thông qua các sửa đổi được ủy quyền cho cấu hình hoặc các cuộc tấn công trung gian. Các cuộc tấn công này cho phép một thực thể trái phép truy cập và thực hiện các chức năng quản trị bằng các ủy nhiệm của quản trị viên được ủy quyền và ngăn chận tất cả các lưu lượng như là một điểm cuối được ủy quyền. Điều này dẫn đến khó khăn trong việc phát hiện các tác động có hại tới tính an toàn và tái thiết mạng, có khả năng cho phép truy cập trái phép vào dữ liệu của quản trị viên và tường lửa.

7.1.4.1 T.SECURITY_FUNCTIONALITY_COMPROMISE

Các tác nhân đe dọa có thể tác động các dữ liệu tường lửa và ủy nhiệm và cho phép tiếp tục truy cập vào tường lửa và dữ liệu quan trọng của nó. Các tác động đến ủy nhiệm bao gồm thay thế các ủy nhiệm hiện có bằng ủy nhiệm của kẻ tấn công, sửa đổi các ủy nhiệm hiện có hoặc có được các ủy nhiệm quan trọng của quản trị viên hoặc tường lửa để sử dụng.

7.1.4.2 T.PASSWORD_CRACKING

Các tác nhân đe dọa có thể tận dụng các mật khẩu quản trị yếu để truy cập đặc quyền vào tường lửa. Có quyền truy cập đặc quyền vào tường lửa sẽ giúp cho kẻ tấn công truy cập thoải mái vào lưu lượng mạng mà không bị khóa và có thể cho phép họ tận dụng các mối quan hệ tin cậy từ các thiết bị mạng khác.

7.1.5 Sự thất bại của các thành phần tường lửa

Cơ chế an toàn của tường lửa thường được xây dựng từ các gốc tin cậy tới các bộ cơ chế phức tạp hơn. Các thất bại có thể gây ra các tác động đến các chức năng an toàn của tường lửa. Một tường lửa tự kiểm tra các thành phần quan trọng về an toàn của nó ở cả khi khởi động và trong thời gian chạy sẽ đảm bảo độ tin cậy của chức năng an toàn của tường lửa.

7.1.5.1 T.SECURITY_FUNCTIONALITY_FAILURE

Một thành phần của tường lửa có thể thất bại trong quá trình khởi động hoặc trong quá trình hoạt động gây ra tác động hoặc thất bại trong chức năng an toàn của tường lửa, làm cho tường lửa dễ bị tấn công.

7.1.6 Tiết lộ thông tin trái phép

Các thiết bị trong một mạng được bảo vệ có thể chịu các mối đe dọa gây bởi thiết bị nằm ngoài mạng lưới bảo vệ, đang cố gắng thực hiện các hoạt động trái phép. Nếu các thiết bị bên ngoài độc hại đã biết có thể giao tiếp với các thiết bị trong mạng được bảo vệ hoặc nếu thiết bị trong mạng được bảo vệ có thể thiết lập giao tiếp với các thiết bị bên ngoài này thì những thiết bị bên trong này có thể dễ bị tiết lộ thông tin một cách trái phép.

Từ góc độ xâm nhập vào, các tường lửa có chức năng hạn chế quyền truy cập vào các địa chỉ mạng đích cụ thể và các cổng trong một mạng được bảo vệ. Với những hạn chế này, quá trình quét cổng mạng chung sẽ bị ngăn chặn không để tiếp cận tới các mạng hay các máy được bảo vệ cũng như việc truy cập thông tin trên mạng được bảo vệ có thể bị giới hạn ở các cổng được định cấu hình cụ thể trên các nút mạng đã được xác định (ví dụ các trang web từ một máy chủ web của công ty được chỉ định). Ngoài ra, truy cập có thể được giới hạn ở chỉ các địa chỉ và cổng nguồn cụ thể để các mạng hoặc nút mạng cụ thể có thể bị chặn truy cập vào mạng được bảo vệ do đó hạn chế hơn nữa khả năng tiết lộ thông tin.

Từ góc độ rò rỉ ra ngoài, các tường lửa có chức năng hạn chế làm thế nào các nút mạng hoạt động trên một mạng được bảo vệ có thể kết nối và giao tiếp với các mạng khác giới hạn cách thức và địa điểm phổ biến thông tin. Các mạng bên ngoài cụ thể có thể bị chặn hoàn toàn hoặc các đường đi ra có thể bị giới hạn ở các địa chỉ và/hoặc cổng cụ thể. Ngoài ra, các tùy chọn đi ra sẵn có cho các nút mạng trên mạng được bảo vệ có thể được bảo vệ để đảm bảo rằng các kết nối ra ngoài được định tuyến qua các proxy hoặc bộ lọc ủy quyền để giảm thiểu việc tiết lộ không thích hợp của dữ liệu được đẩy ra.

7.1.6.1 T.NETWORK_DISCLOSURE

Một kẻ tấn công có thể cố gắng "ánh xạ" một mạng con để xác định các máy nằm trên mạng, và lấy cắp địa chỉ IP của các máy, cũng như các dịch vụ (các cổng) mà các máy đó đang cung cấp. Thông tin này có thể được sử dụng để gắn các cuộc tấn công vào các máy đó thông qua các dịch vụ được xuất ra.

7.1.7 Tiếp cận không phù hợp tới các dịch vụ

Các thiết bị nằm bên ngoài mạng được bảo vệ có thể tìm cách thực hiện các dịch vụ nằm trên mạng được bảo vệ mà chỉ dành cho truy cập từ bên trong mạng được bảo vệ. Các thiết bị nằm ngoài mạng được bảo vệ cũng có thể cung cấp các dịch vụ không phù hợp cho truy cập từ bên trong mạng được bảo vệ.

Từ góc độ ngoài vào, tường lửa có thể được cấu hình để chỉ có những máy chủ mạng được thiết kế dành cho truy cập từ bên ngoài có thể truy cập được và chỉ thông qua các cổng chỉ định. Điều này giúp giảm thiểu khả năng các thực thể mạng bên ngoài một mạng được bảo vệ truy cập các máy chủ mạng hoặc dịch vụ chỉ dành cho sử dụng hoặc truy cập bên trong một mạng được bảo vệ.

Từ góc độ trong ra, các tường lửa có thể được định cấu hình để chỉ những dịch vụ bên ngoài cụ thể (ví dụ, dựa vào cổng đích) có thể được truy cập từ bên trong một mạng được bảo vệ. Ví dụ, việc truy cập vào các dịch vụ thư bên ngoài có thể bị chặn để thực thi các chính sách của công ty đối với việc truy cập các máy chủ email không kiểm soát được. Lưu ý rằng hiệu quả của một tường lửa khá hạn chế đối với vấn đề này vì các máy chủ bên ngoài có thể cung cấp dịch vụ trên các cổng thay thế - đây là nơi tường lửa lọc ứng dụng (APPlication Filter Firewall) cung cấp bảo vệ đáng tin cậy hơn.

7.1.7.1 T.NETWORK_ACCESS

Với kiến thức về các dịch vụ được xuất ra bởi các máy trên mạng con, kẻ tấn công có thể cố gắng khai thác các dịch vụ đó bằng cách gắn các tấn công vào các dịch vụ đó.

7.1.8 Sử dụng sai dịch vụ

Các thiết bị nằm ngoài một mạng "được bảo vệ", trong khi được phép truy cập các dịch vụ công cộng cụ thể được cung cấp bên trong mạng được bảo vệ, có thể cố thực hiện các hoạt động không phù hợp khi đang giao tiếp với các dịch vụ công cộng được phép. Một số dịch vụ nhất định được cung cấp trong mạng được bảo vệ cũng có thể chứa rủi ro khi truy cập từ bên ngoài mạng được bảo vệ. cần lưu ý rằng tường lửa chỉ đơn giản thực thi các quy tắc được cụ thể cho một giao diện mạng. Quan niệm về một mạng được bảo vệ hoặc đáng tin cậy là sự đúc rút rất hữu ích khi xây dựng bộ quy tắc.

Từ góc độ xâm nhập vào, người ta thường giả định rằng các thực thể hoạt động trên các mạng bên ngoài không bị ràng buộc bởi các chính sách sử dụng cho một mạng được bảo vệ nhất định. Tuy nhiên, các tường lửa có thể ghi lại hành vi vi phạm chính sách thể hiện sự vi phạm các tuyên bố sử dụng công khai cho các dịch vụ công cộng hiện có.

Từ góc độ rò rỉ ra ngoài, các tường lửa có thể được cấu hình để giúp thực thi và giám sát các chính sách sử dụng mạng được bảo vệ. Như đã giải thích trong các mối đe dọa khác, một tường lửa có thể hạn chế việc phổ biến dữ liệu, truy cập các máy chủ bên ngoài, và thậm chí là gián đoạn dịch vụ - tất cả những điều này có thể liên quan đến các chính sách sử dụng của một mạng được bảo vệ và như vậy là đối tượng của một số quan tâm về thực thi. Ngoài ra, tường lửa có thể được cấu hình để ghi lại các sử dụng mạng giữa mạng được bảo vệ và mạng bên ngoài và do đó có thể có tác dụng xác định các vi phạm chính sách sử dụng có thể có.

7.1.8.1 T.NETWORK_MISUSE

Kẻ tấn công có thể cố sử dụng các dịch vụ được xuất bởi các máy theo cách thức không được chú ý bởi các chính sách an toàn của một site. Ví dụ, một kẻ tấn công có thể sử dụng một dịch vụ để "ẩn danh" máy của kẻ tấn công khi họ tấn công các máy khác.

7.1.9 Lưu lượng độc hại

Một tường lửa cũng cung cấp bảo vệ chống lại các gói dữ liệu độc hại hoặc bị thay đổi. Nó sẽ bảo vệ chống lại các cuộc tấn công như sửa đổi thông tin trạng thái kết nối và các cuộc tấn công lặp lại. Các cuộc tấn công này có thể khiến tường lửa, hoặc các thiết bị mà nó bảo vệ, cấp quyền truy cập trái phép hoặc thậm chí là tạo lập Từ chối dịch vụ.

7.1.9.1 T.MALICIOUS_TRAFFIC

Kẻ tấn công có thể cố gắng gửi các gói thông tin không đúng định dạng tới một máy tính với hy vọng gây ra tình trạng ngăn xếp mạng hoặc các dịch vụ đang lắng nghe trên các cổng UDP/TCP của máy đích bị sự cố.

7.2 Các giả định

Điều này mô tả các giả định được thực hiện trong việc xác định các mối đe dọa và yêu cầu an toàn đối với tường lửa. Tường lửa không được kỳ vọng cung cấp đảm bảo trong bất kỳ khu vực nào, và do đó, không đưa ra các yêu cầu để giảm thiểu các mối đe dọa liên quan này.

7.2.1 A.PHYSICAL_PROTECTION

Tường lửa được giả định là được bảo vệ về mặt vật lý trong môi trường hoạt động của nó và không bị các cuộc tấn công làm ảnh hưởng đến an toàn và/hoặc can thiệp vào các kết nối vật lý cũng như vận hành chính xác của tường lửa. Bảo vệ này được giả định là đủ để bảo vệ tường lửa và dữ liệu nó chứa. Do đó, PP này sẽ không đưa vào bất kỳ yêu cầu nào về bảo vệ chống trộm cắp hoặc các biện pháp giảm thiểu tấn công vật lý khác, PP này sẽ không mong đợi sản phẩm bảo vệ ngăn các truy cập vào tường lửa cho phép các thực thể trái phép trích xuất dữ liệu, vượt qua các kiểm soát khác, hoặc thao tác với tường lửa.

[OE.PHYSICAL]

7.2.2 A.LIMITED_FUNCTIONALITY

Tường lửa được giả định là cung cấp chức năng kết nối mạng và lọc làm chức năng cốt lõi và không cung cấp các chức năng/dịch vụ có thể được coi là tính toán mục đích chung. Ví dụ, tường lửa không nên cung cấp nền tảng tính toán cho các ứng dụng mục đích chung (không liên quan đến chức năng kết nối mạng/lọc).

[OE.NO_GENERAL_PURPOSE]

7.2.3 A.TRUSTED_ADMINSTRATOR

Các quản trị viên được ủy quyền cho tường lửa được giả định là đáng tin cậy và hành động vì lợi ích cao nhất về an toàn cho tổ chức. Điều này bao gồm đào tạo phù hợp, tuân thủ chính sách, và bám sát các tài liệu hướng dẫn. Quản trị viên phải đáng tin cậy để đảm bảo mật khẩu/ủy nhiệm đủ mạnh và entropy và không có ý định gây độc hại khi quản trị tường lửa. Tường lửa không kỳ vọng có khả năng chống lại quản trị viên giả mạo thực hiện việc chủ động vượt qua hoặc làm ảnh hưởng đến tính an toàn của nó.

[OE.TRUSTED_ADMIN]

7.2.4 A.REGULAR_UPDATES

Phần mềm và phần sụn tường lửa được giả định được quản trị viên cập nhật thường xuyên các bản cập nhật đã phát hành khi lỗ hổng đã được phát hiện.

[OE.UPDATES]

7.2.5 A.ADMIN_CREDENTIALS_SECURE

Các ủy nhiệm của quản trị viên (khóa riêng) được sử dụng để truy cập vào tường lửa được bảo vệ bởi nền tảng máy chủ lưu trữ.

[OE.ADMIN_CREDENTIALS_SECURE]

7.3 Chính sách an toàn cửa tổ chức

Chính sách an toàn của tổ chức là một tập hợp các quy tắc, phương pháp và thủ tục do một tổ chức ban hành để đáp ứng nhu cầu an toàn. Để phục vụ cho các mục đích của tiêu chuẩn này, một chính sách duy nhất được mô tả trong các điều dưới đây.

7.3.1 P.ACCESS_BANNER

TOE sẽ hiển thị biểu ngữ ban đầu mô tả các hạn chế sử dụng, các thỏa thuận pháp lý hoặc bất kỳ thông tin thích hợp nào khác mà người dùng sẽ đồng ý khi truy cập vào TOE.

[FTA_TAB.1]

8 Các mục tiêu an toàn

8.1 Các mục tiêu an toàn cho môi trường hoạt động

Các điều dưới đây mô tả các mục tiêu cho môi trường hoạt động.

8.1.1 OE.PHYSICAL

An toàn vật lý, tương xứng với giá trị của TOE và dữ liệu mà nó chứa đựng, được cung cấp bởi môi trường.

8.1.2 OE.NO_GENERAL_PURPOSE

Không có khả năng tính toán mục đích chung (ví dụ, trình biên dịch hoặc các ứng dụng người dùng) có sẵn trên TOE, ngoài các dịch vụ cần thiết cho hoạt động, quản lý và hỗ trợ của TOE.

8.1.3 OE.TRUSTED_ADMIN

Quản trị viên TOE được tin cậy tuân thủ và áp dụng tất cả tài liệu hướng dẫn một cách đáng tin cậy.

8.1.4 OE.UPDATES

Phần sụn và phần mềm TOE được cập nhật thường xuyên bởi một quản trị viên để đáp ứng kịp thời với việc phát hành bản cập nhật sản phẩm do các lỗ hổng được biết đến.

8.1.5 OE.ADMIN_CREDENTIALS_SECURE

Các ủy nhiệm của quản trị viên (khóa bí mật) được sử dụng để truy cập vào TOE phải được bảo vệ trên bất kỳ nền tảng khác mà chúng lưu trú.

9 Các yêu cầu chức năng an toàn

Các yêu cầu chức năng an toàn được quy định trong các điều dưới đây. Các SFR trong điều này là các SFR bắt buộc mà bất kỳ TOE tuân thủ nào phải đáp ứng. Dựa trên các lựa chọn được đưa ra trong các SFR, việc đưa vào một số SFR dựa trên lựa chọn trong Phụ lục B cũng rất cần thiết. Các SFR tùy chọn bổ sung cũng có thể được áp dụng từ những yêu cầu được liệt kê trong Phụ lục A.

Các hoạt động đánh giá được định nghĩa trong [SD] mô tả những hành động nhà đánh giá sẽ thực hiện để xác định sự tuân thủ của một TOE cụ thể với các SFR. Do đó, nội dung của các hoạt động đánh giá này sẽ cung cấp nhiều thông tin chi tiết hơn về các sản phẩm cần thiết được yêu cầu từ các nhà phát triển TOE.

9.1 Các quy ước

Các quy ước được sử dụng để mô tả các SFR như sau:

- Chỉ định: được trình bày dưới dạng văn bản in nghiêng;

- Tinh chỉnh bởi tác giả PP: được trình bày in đậm và gạch ngang, nếu cần;

- Lựa chọn: được trình bày dưới dạng văn bản gạch chân:

- Chỉ định trong một lựa chọn: được trình bày dưới dạng văn bản in nghiêng và gạch chân;

- Lặp lại: được thể hiện bằng cách viết thêm số lần lặp trong ngoặc đơn, ví dụ, (1), (2), (3) và/hoặc bằng cách thêm một chuỗi bắt đầu bằng “I”.

Các SFR mở rộng được xác định bằng cách đặt một nhãn 'EXT' ở cuối tên SFR.

9.2 Cấu trúc SFR

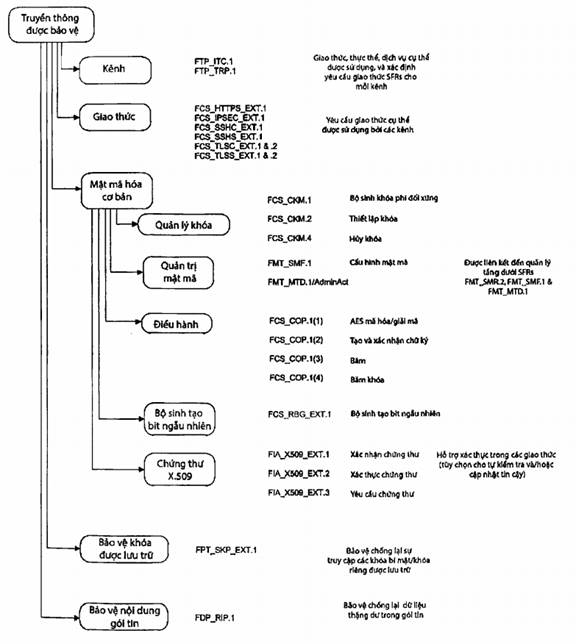

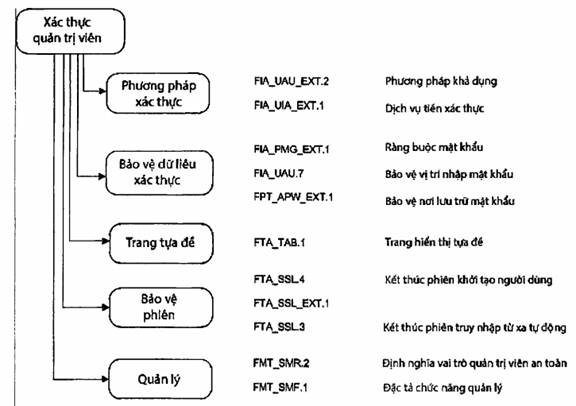

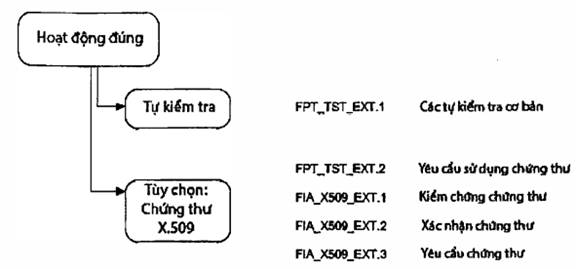

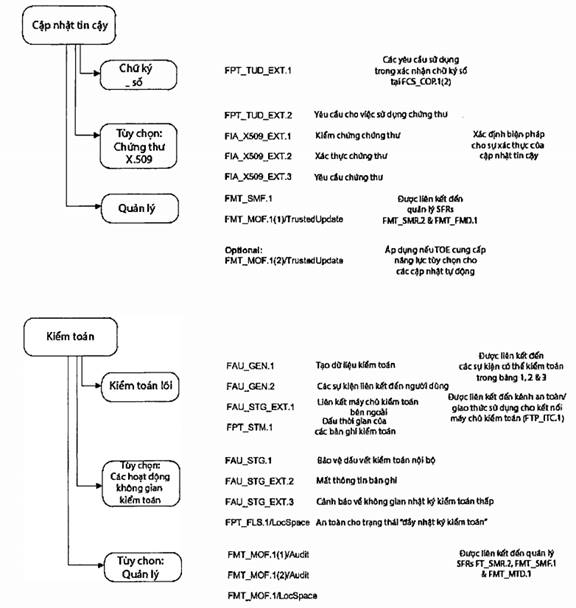

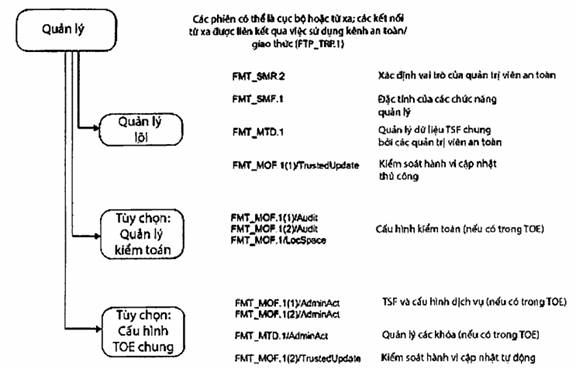

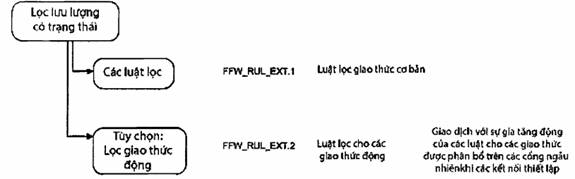

Hình 1, Hình 2, Hình 3, Hình 4, Hình 5 và Hình 6 thể hiện liên kết giữa các yêu cầu chức năng an toàn (SFR) trong điều 9.3 - 9.11, Phụ lục A và Phụ lục B, và các khu chức năng cơ bản cũng như các hoạt động mà TOE cung cấp. Các biểu đồ cung cấp một bối cảnh cho các SFR liên quan đến việc sử dụng chúng trong TOE, trong khi các điều khác xác định các SFR được nhóm bởi lớp trừu tượng và các họ (family) theo quy định TCVN 8709-2:2011.

Nhìn chung, các SFR từ Phụ lục B được yêu cầu bởi ST được xác định bởi các lựa chọn được thực hiện trong các SFR khác. Ví dụ: FTP_ITC.1 và FTP_TRP.1 (trong các điều 9.10.1.1 và 9.10.2.1) mỗi điều đều có các lựa chọn của một giao thức được sử dụng cho loại kênh an toàn được mô tả bởi SFR. Việc lựa chọn (các) giao thức ở đây quyết định các SFR cụ thể theo giao thức nào trong điều B.2.1 cũng được yêu cầu trong ST.

Các SFR trong Phụ lục A có thể được đưa vào ST nếu chúng được cung cấp bởi TOE, nhưng không bắt buộc để TOE xác nhận sự phù hợp với tiêu chuẩn này.

Hình 1 - Cấu trúc SFR trong các truyền thông được bảo vệ

Hình 2 - Cấu trúc SFR trong xác thực quản trị viên

Hình 3 - Cấu trúc SFR trong hoạt động chính xác

Hình 4 - Cấu trúc SFR trong kiểm toán và cập nhật tin cậy

Hình 5 - Cấu trúc SFR trong quản lý

Hình 6 - Cấu trúc SRF trong quy tắc tường lửa

9.3 Kiểm toán an toàn (FAU)

9.3.1 Tạo dữ liệu kiểm toán an toàn (FAU_GEN)

Để đảm bảo rằng thông tin tồn tại cho phép các quản trị viên phát hiện các vấn đề cố ý và không chủ ý với cấu hình và/hoặc hoạt động của hệ thống, thì các TOE tuân thủ phải có khả năng tạo ra các dữ liệu kiểm toán nhằm mục đích phát hiện hoạt động đó. Việc kiểm toán các hoạt động quản trị cung cấp thông tin có thể được sử dụng để thúc đẩy hành động khắc phục nếu hệ thống không được cấu hình chính xác. Kiểm toán các sự kiện hệ thống đã chọn có thể cung cấp dấu hiệu của sự thất bại của các phần quan trọng của TOE (ví dụ như quá trình cung cấp mật mã không hoạt động) hoặc hoạt động bất thường đáng ngờ (ví dụ như thiết lập phiên quản trị vào một thời điểm đáng ngờ, các thất bại lặp lại trong việc thiết lập các phiên hoặc xác thực với hệ thống).

Trong một số trường hợp, có thể có một lượng lớn thông tin kiểm toán được sinh ra có thể áp đảo TOE hoặc các quản trị viên có trách nhiệm xem xét thông tin kiểm toán. TOE phải có khả năng gửi thông tin kiểm toán tới một thực thể tin cậy bên ngoài. Thông tin này phải có dấu thời gian (timestamp) đáng tin cậy, giúp sắp xếp thông tin khi gửi đến thiết bị bên ngoài.

Mất liên lạc với máy chủ kiểm toán là điều nguy hiểm. Mặc dù có nhiều cách để giảm thiểu nguy cơ này, nhưng tiêu chuẩn này không bắt buộc phải có hành động cụ thể; mức độ để hành động này bảo toàn thông tin kiểm toán và vẫn cho phép TOE đáp ứng các chức năng của nó sẽ quyết định về tính phù hợp của TOE trong một môi trường cụ thể.

9.3.1.1 FAU_GEN.1 Tạo dữ liệu kiểm toán

FAU_GEN.1.1 TSF phải tạo ra một hồ sơ kiểm toán cho các sự kiện kiểm toán sau:

a) Khởi động và đóng các chức năng kiểm toán;

b) Tất cả các sự kiện có thể kiểm toán được đối với mức kiểm toán không xác định; và

c) Tất cả các hành động quản trị bao gồm:

- Đăng nhập và đăng xuất (tên của tài khoản người dùng sẽ được đăng nhập nếu tài khoản người dùng cá nhân được yêu cầu cho quản trị viên).

- Thay đổi cấu hình liên quan đến an toàn (bên cạnh thông tin về một thay đổi đã xảy ra, thì những gì đã được thay đổi phải được ghi lại).

-Tạo ra/nhập vào, thay đổi, hoặc xóa các khóa mã hóa (bên cạnh các hành động, một tham chiếu khóa hay tên khóa phải được ghi lại.)

- Thiết lập lại mật khẩu (tên của tài khoản người dùng liên quan phải được ghi lại).

- Khởi động và dừng dịch vụ (nếu áp dụng)

- Lựa chọn: [không các hành động khác, chỉ định: [danh sách sử dụng các đặc quyền khác]];

d) Các sự kiện có thể kiểm toán được xác định cụ thể được nêu trong Bảng 1.

Chú thích áp dụng: Nếu danh sách của “các hành động quản trị” xuất hiện không hoàn chỉnh, thì chỉ định trong lựa chọn nên được sử dụng để liệt kê các hành động quản trị bổ sung được kiểm toán.

Tác giả ST thay thế tham chiếu chéo cho các bảng sự kiện kiểm toán với một tham chiếu chéo thích hợp cho ST. Điều này cũng phải bao gồm các phần có liên quan của Bảng 3 và Bảng 4 cho các SFR tùy chọn và các SFR dựa trên lựa chọn có trong ST.

Chú thích áp dụng: Tác giả ST có thể đưa các sự kiện có thể kiểm toán khác một cách trực tiếp vào trong bảng; không giới hạn trong danh sách trình bày.

TSS phải xác định thông tin nào được ghi lại để xác định khóa liên quan cho nhiệm vụ quản trị tạo ra/ nhập vào, thay đổi hoặc xóa các khóa mật mã.

Đối với FAU_GEN.1.1, thuật ngữ "dịch vụ" đề cập đến đường dẫn đáng tin cậy và giao tiếp kênh đáng tin cậy, tự kiểm tra theo yêu cầu, cập nhật tin cậy và các phiên quản trị viên (tồn tại theo đường dẫn đáng tin cậy) (ví dụ netconf).

FAU_GEN.1.2 TSF phải ghi lại trong từng hồ sơ kiểm toán ít nhất thông tin sau:

a) Ngày và giờ của sự kiện, loại sự kiện, chủ đề và kết quả (thành công hay thất bại) của sự kiện; và

b) Đối với từng loại sự kiện kiểm toán, dựa vào các định nghĩa các thành phần chức năng có trong PP/ST, thông tin ghi trong cột 3 Bảng 1.

Chú thích áp dụng: Tác giả ST thay thế tham chiếu chéo cho bảng các sự kiện kiểm toán với một tham chiếu chéo thích hợp cho ST. Điều này cũng phải bao gồm các phần có liên quan ở Bảng 3 và Bảng 4 cho các SFR tùy chọn và lựa chọn có trong ST.

Bảng 1 - SFR và các sự kiện có thể kiểm toán

Yêu cầu | Các sự kiện kiểm toán | Nội dung hồ sơ kiểm toán bổ sung |

FAU.GEN.1 | Không. | Không. |

FAUJ3EN.2 | Không. | Không. |

FAU_ST G_EXT. 1 | Không. | Không. |

FCS_CKM.1 | Không. | Không. |

FCS_CKM.2 | Không. | Không. |

FCS_CKM.4 | Không. | Không. |

FCS_COP.1(1) | Không. | Không. |

FCS_COP.1(2) | Không. | Không. |

FCS_COP.1(3) | Không. | Không. |

FCS_COP.1(4) | Không. | Không. |

FCS_RBG_EXT. 1 | Không. | Không. |

FDP_RIP.2 | Không. | Không. |

FIA_PMG_EXT.1 | Không. | Không. |

FIA_UIA_EXT.1 | Tất cả sử dụng cơ chế định danh và xác thực. | Định danh người dùng, nguồn gốc của nỗ lực (ví dụ, địa chỉ IP). |

FIA_UAU_EXT.2 | Tất cả sử dụng cơ chế định danh và xác thực. | Nguồn gốc của nỗ lực (ví dụ, địa chỉ IP). |

FIA_UAU.7 | Không. | Không. |

FIA_X509_EXT.1 | Xác thực chứng thư không thành công. | Lý do thất bại. |

FIA_X509_EXT.2 | Không. | Không. |

FIA_X509_EXT.3 | Không. | Không. |

FMT_MOF.1(1)/ Trustedllpdate | Nỗ lực khởi tạo một cập nhật thủ công. | Không. |

FMT_MTD.1 | Tất cả các hoạt động quản lý của dữ liệu TSF. | Không. |

FMT_SMF.1 | Không. | Không. |

FMT_SMR.2 | Không. | Không. |

FPT_SKP_EXT.1 | Không. | Không. |

FPT_APW_EXT.1 | Không. | Không. |

FPT_TST_EXT. 1 | Không. | Không. |

FPT_TUD_EXT.1 | Bắt đầu cập nhật; kết quả của nỗ lực cập nhật (thành công hay thất bại). | Không có thông tin bổ sung. |

FPT_STM.1 | Thay đổi thời gian. | Các giá trị cũ và mới cho thời gian. Nguồn gốc của nỗ lực thay đổi thời gian - thành công và thất bại (ví dụ: địa chỉ IP). |

FTA_SSL_EXT.1 | Nỗ lực mở khóa một phiên tương tác. | Không. |

FTA_SSL.3 | Kết thúc một phiên từ xa bằng cơ chế khóa phiên. | Không. |

FTA_SSL.4 | Kết thúc một phiên tương tác. | Không. |

FTA_TAB.1 | Không. | Không. |

FTP_ITC.1 | Khởi tạo kênh đáng tin cậy. Kết thúc kênh đáng tin cậy. Sự thất bại của các chức năng của kênh đáng tin cậy. | Xác định bộ khởi tạo và mục tiêu các nỗ lực thiết lập các kênh tin cậy bị thất bại. |

FTP_TRP.1 | Khởi tạo đường dẫn tin cậy. Kết thúc đường dẫn tin cậy. Sự thất bại của các chức năng đường dẫn tin cậy. | Xác định định danh người dùng đã xác nhận. |

FFW_RUL_EXT.1 | Áp dụng các qui tắc được cấu hình bằng thao tác “log”. | Địa chỉ nguồn và đích; Cổng nguồn và đích; Giao thức tầng giao vận; Giao diện TOE |

Thể hiện các gói tin bị giảm xuống do quá nhiều lưu lượng mạng. | Giao diện TOE không thể xử lý các gói tin; Bộ xác định quy tắc gây ra giảm gói tin. |

Chú thích áp dụng: Các sự kiện kiểm toán bổ sung sẽ áp dụng cho TOE tùy thuộc vào các yêu cầu tùy chọn và dựa trên lựa chọn từ Phụ lục A và Phụ lục B. Do đó, tác giả ST phải bao gồm các sự kiện bổ sung có liên quan được xác định trong Bảng 3 và Bảng 4.

Sự kiện kiểm toán đối với FIA_X509_EXT.1 dựa trên TOE không thể hoàn tất việc xác nhận chứng thư bằng cách đảm bảo những điều sau:

- Sự hiện diện của tiện ích mở rộng basicConstraint và CA flag được đặt thành TRUE cho tất cả các chứng thư CA;

- Xác minh chữ ký sổ của CA có phân cấp đáng tin cậy;

- Đọc/truy cập CRL hoặc truy cập máy chủ OCSP.

Nếu bất kỳ kiểm tra nào thất bại, thi một sự kiện kiểm toán với lỗi đó sẽ được ghi vào nhật ký kiểm toán.

9.3.1.2 FAU_GEN.2 Liên kết định danh người dùng

FAU_GEN.2.1 Đối với các sự kiện kiểm toán phát sinh từ các hành động của người dùng đã được xác định, TSF phải có thể liên kết mỗi sự kiện có thể kiểm toán được với định danh của người dùng tạo ra sự kiện.

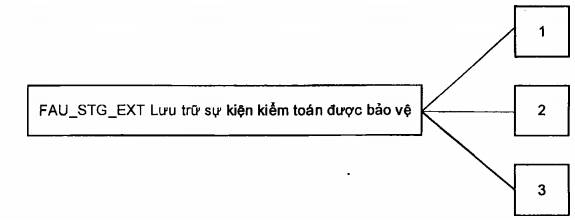

9.3.2 Lưu trữ sự kiện kiểm toán an toàn (Extended - FAU_STG_EXT)

Một thiết bị mạng TOE không được kỳ vọng phải chịu trách nhiệm đối với tất cả các lưu trữ kiểm toán. Mặc dù thiết bị được yêu cầu lưu trữ dữ liệu cục bộ tại thời điểm tạo ra dữ liệu kiểm toán, và phải thực hiện một số hành động thích hợp nếu dung lượng lưu trữ cục bộ bị vượt quá, TOE cũng phải có khả năng thiết lập một liên kết an toàn tới máy chủ kiểm toán độc lập để cho phép lưu trữ kiểm toán bên ngoài.

9.3.2.1 FAU_ STG_EXT.1 Lưu trữ sự kiện kiểm toán được bảo vệ

FAU_STG_EXT.1.1 TSF phải có thể truyền dữ liệu kiểm toán đã tạo sang một thực thể CNTT bên ngoài sử dụng một kênh tin cậy theo FTP_ITC.1.

Chú thích áp dụng: Để lựa chọn tùy chọn truyền dữ liệu kiểm toán đã được tạo sang một thực thể CNTT bên ngoài, TOE dựa vào một máy chủ kiểm toán không phải là TOE để lưu trữ và xem lại hồ sơ kiểm toán. Việc lưu trữ các hồ sơ kiểm toán này và khả năng cho phép quản trị viên xem lại hồ sơ kiểm toán được cung cấp bởi môi trường hoạt động trong trường hợp đó.

FAU_STG_EXT.1.2 TSF phải có thể lưu trữ dữ liệu kiểm toán đã tạo lên chính TOE.

FAU_STG_EXT.1.3 TSF phải [lựa chọn: loại bỏ dữ liệu kiểm toán mới, ghi đè các bản ghi kiểm toán trước đó theo quy tắc sau: [chỉ định: nguyên tắc ghi đè các bàn ghi kiểm toán trước đó], [chỉ định: hành động khác]] khi không gian lưu trữ cục bộ cho dữ liệu kiểm toán đã đầy.

Chú thích áp dụng: Máy chủ đăng nhập bên ngoài có thể được sử dụng làm không gian lưu trữ thay thế trong trường hợp không gian lưu trữ cục bộ đầy. Các “hành động khác” trong trường hợp này có thể được định nghĩa là “gửi ngày kiểm toán mới cho một thực thể CNTT bên ngoài”.

9.4 Hỗ trợ mã hóa (FCS)

9.4.1 Quản lý khóa mã hóa (FCS_CKM)

Điều này xác định các yêu cầu về mật mã làm nền tảng cho các thuộc tính bảo mật khác của TOE, bao gồm việc tạo khóa và tạo bit ngẫu nhiên, phương thức thiết lập khóa, hủy khóa và các thao tác mã hóa khác nhau để cung cấp mã hóa/giải mã AES, xác minh chữ ký, tạo giá trị băm, và tạo giá trị băm có khóa.

Các SFR này hỗ trợ việc thực hiện các SFR cấp giao thức dựa trên lựa chọn trong Phụ lục B.

9.4.1.1 FCS_CKM.1 Tạo khóa mã hóa (đã được tinh chỉnh)

FCS_CKM.1.1 TSF sẽ tạo các khóa mã hóa đối xứng theo thuật toán tạo khóa mã hóa cụ thể: [lựa chọn:

- Các cơ chế RSA sử dụng các kích thước khóa mã hóa 2048 bit hoặc lớn hơn đáp ứng tiêu chuẩn sau: FIPS PUB 188-4, “Tiêu chuẩn Chữ ký số (DSS)”, Phụ lục B3;

- Cơ chế ECC sử dụng “NIST curves" [Lựa chọn: P-256, P-384, P-521] đáp ứng tiêu chuẩn sau: FIPS PUB 186-4, “Tiêu chuẩn Chữ ký số (DSS)”, Phụ lục B.4;

- Cơ chế FFC sử dụng các kích thước khóa mã hóa 2048 bit hoặc lớn hơn đáp ứng tiêu chuẩn sau: FIPS PUB 186-4, “Tiêu chuẩn Chữ ký số (DSS)", Phụ lục B.1

] Và các kích thước mã hóa cụ thể [chỉ định: kích thước khóa-mã hóa] đáp ứng tiêu chuẩn sau: [chỉ định: danh sách các tiêu chuẩn].

Chú thích áp dụng: Tác giả ST chọn tất cả các cơ chế tạo khóa được sử dụng để thiết lập khóa và xác thực thiết bị. Khi tạo khóa được sử dụng để thiết lập khóa, các lược đồ trong FCS_CKM.2.1 và các giao thức mã hóa được chọn phải phù hợp với sự lựa chọn. Khi tạo khóa được sử dụng để xác thực thiết bị, khóa công khai dự kiến sẽ được liên kết với một chứng thư X.509v3.

Nếu TOE hoạt động như một đối tượng tiếp nhận trong lược đồ thiết lập khóa RSA, TOE không cần phải thực hiện việc tạo khóa RSA.

9.4.1.2 FCS_CKM.2 Thiết lập khóa mã hóa (đã được tinh chỉnh)

FCS_CKM.2.1 TSF sẽ thực hiện việc thiết lập khóa mã hóa theo một phương pháp thiết lập khóa mã hóa cụ thể: [lựa chọn:

- Các lược đồ thiết lập khóa dựa trên RSA đáp ứng các yêu cầu sau: NIST SP 800-56B, "Đề xuất dành cho các lược đồ lập khóa theo cặp sử dụng phương pháp tìm thừa số nguyên tố";

- Các lược đồ thiết lập khóa dựa trên đường cong Elliptic đáp ứng các yêu cầu sau: NIST SP 800-56A, "Đề xuất dành cho các lược đồ thiết lập khóa theo cặp sử dụng Thuật toán logarit rời rạc";

- Các lược đồ thiết lập khóa dựa trên trường xác định đáp ứng các yêu cầu sau: NIST SP 800-56A, "Đề xuất dành cho các lược đồ thiết lập khóa theo cặp sử dụng Thuật toán logarit rời rạc"

] đáp ứng nội dung sau: [chỉ định: danh sách các tiêu-chuẩn]

Chú thích áp dụng: Đây là SFR FCS_CKM.2 tinh chỉnh để giải quyết việc thiết lập khóa chứ không phải là phân phối khóa.

Tác giả ST chọn tất cả các lược đồ thiết lập khóa được sử dụng cho các giao thức mã hóa đã được chọn.

Các lược đồ thiết lập khóa dựa trên RSA được mô tả trong điều 9 của NIST SP 800-56B; tuy nhiên, điều 9 dựa vào việc thực hiện các điều khác trong SP 800-56B. Nếu TOE hoạt động như một bộ phận tiếp nhận trong lược đồ thiết lập khóa RSA, thì TOE không cần phải thực hiện việc tạo khóa RSA.

Các đường cong Elliptic được sử dụng cho lược đồ thiết lập khóa tương quan với các đường cong được xác định trong FCS_CKM.1.1.

Các thông số về tên miền được sử dụng cho lược đồ thiết lập khóa dựa trên trường xác định được quy định cụ thể bằng tạo khóa theo FCS_CKM.1.1.

9.4.1.3 FCS_CKM.4 Phá hủy khóa mã hóa

FCS_CKM.4.1 TSF phải phá hủy các khóa mã hóa theo một phương pháp phá hủy được xác định cụ thể [lựa chọn:

- Đối với bộ nhớ tạm thời, việc phá hủy khóa sẽ được thực hiện bằng cách ghi để trực tiếp [lựa chọn: bao gồm một mẫu (pattern) giả ngẫu nhiên sử dụng RBG của TSF, bao gồm các số không] và theo sau là một quá trình read-verify (đọc-xác minh).

o Nếu việc đọc-xác minh dữ liệu được ghi đè thất bại, thì quá trình sẽ được lặp lại.

- Đối với EEPROM điện tĩnh, sự phá hủy sẽ được thực hiện bằng cách ghi đè trực tiếp, bao gồm một mẫu giả ngẫu nhiên sử dụng RBG của TSF (như đã nêu trong FCS_RBG_EXT.1), sau đó là quá trình đọc- xác minh.

o Nếu việc đọc-xác minh dữ liệu được ghi đè thất bại, thì quá trình sẽ được lặp lại.

- Đối với bộ nhớ flash điện tĩnh, việc phá hủy khóa sẽ được thực hiện bằng cách [lựa chọn: ghi đè trực tiếp bao gồm các số không, xóa khối] và theo sau là một quá trình read-verify (đọc-xác minh).

o Nếu việc đọc-xác minh dữ liệu được ghi đè thất bại, thì quá trình sẽ được lặp lại.

- Đối với bộ nhớ điện tĩnh khác với EEPROM và bộ nhớ flash, việc phá hủy khóa sẽ được thực hiện bằng cách ghi đè lên ba lần hoặc nhiều lần bằng một mẫu ngẫu nhiên được thay đổi trước mỗi lần ghi.

]

Đáp ứng tiêu chuẩn sau: Không tiêu chuẩn.

9.4.2 Thao tác mã hóa (FCS_COP)

9.4.2.1 FCS_COP.1 Thao tác mã hóa

FCS_COP.1.1(1) TSF phải thực hiện mã hóa/giải mã theo một thuật toán mã hóa AES cụ thể được sử dụng trong chế độ [lựa chọn: CBC, GCM] và các kích thước khóa mã hóa [lựa chọn: 128 bit, 192 bit, * 256 bit] đáp ứng các tiêu chuẩn sau: AES theo qui định trong ISO 18033-3, [lựa chọn: CBC theo quy định của ISO 10116, GCM theo qui định trong ISO 19772].

Chú thích áp dụng: Đối với lựa chọn đầu tiên của FCS_COP.1.1 (1), tác giả ST nên chọn chế độ hoặc các chế độ có AES hoạt động. Đối với lựa chọn thứ hai, tác giả ST nên chọn các kích thước khóa được hỗ trợ bởi chức năng này. Các chế độ và kích thước khóa được chọn ở đây tương ứng với các lựa chọn của bộ giải mã được thực hiện theo các yêu cầu kênh đáng tin cậy.

FCS_COP.1.1(2) TSF phải thực hiện các dịch vụ chữ ký mã hóa (tạo và xác thực) theo thuật toán mã hóa cụ thể [lựa chọn:

- Thuật toán Chữ ký số RSA và các kích thước khóa mã hóa (mô-đun) [chỉ định: 2048 bit hoặc lớn hơn],

- Thuật toán Chữ ký số đường cong Elliptic và các kích thước khóa mã hóa [chỉ định: 256 bit hoặc lớn hơn]

]

Đáp ứng các tiêu chuẩn sau: [lựa chọn:

- Đối với các lược đồ RSA: FIPS PUB 186-4, “Tiêu chuẩn chữ ký số (DSS)", Điều 5.5, sử dụng PKCS #1 v2.1 Các lược đồ chữ ký RSASSA-PSS và/hoặc RSASSA- PKCS2v1J5; ISO/IEC 9796-2, Lược đồ chữ ký số 2 hoặc Lược đồ chữ ký số 3,

- Đối với lược đồ ECDSA: FIPS PUB 186-4, “Tiêu chuẩn chữ ký số (DSS)” Điều 6 và Phụ lục D, thực hiện “các đường cong NIST” P-256, P-384, và [lựa chọn: P- 521, không đường cong nào khác]; ISO/IEC 14888-3, Điều 6.4

].

Chú thích áp dụng: Tác giả ST nên chọn thuật toán đã được thực hiện để tạo chữ ký số. Đối với (các) thuật toán đã chọn, tác giả ST nên thực hiện các chỉ định/lựa chọn thích hợp để xác định các tham số được thực hiện cho thuật toán đó.

FCS_COP.1.1(3) TSF phải thực hiện các dịch vụ băm mã hóa theo một thuật toán mã hóa cụ thể [lựa chọn: SHA-1, SHA-256, SHA-384, SHA-512, không có các thuật toán khác] và các kích thước khóa mã hóa [chỉ định: các kích thước khóa mã hóa] đáp ứng tiêu chuẩn sau: ISO/IEC 10118-3:2004.

Chú thích áp dụng: Các nhà cung cấp được khuyến khích thực hiện các giao thức cập nhật hỗ trợ hệ SHA-2; cho đến khi các giao thức được cập nhật được hỗ trợ, tiêu chuẩn này cho phép hỗ trợ cho việc triển khai SHA-1 phù hợp với SP 800-131A.

Lựa chọn băm phải phù hợp với sức mạnh tổng thể của thuật toán được sử dụng cho FCS_COP.1 (1) và FCS_COP.1 (2) (ví dụ: SHA 256 cho các khóa 128-bit).

FCS_COP.1.1(4) TSF phải thực hiện xác thực tin báo băm-đã khóa theo một thuật toán mã hóa xác định [lựa chọn: HMAC-SHA-1, HMAC-SHA-256, HMAC-SHA-384, HMAC-SHA-512] và các kích thước khóa mã hóa [chỉ định: kích thước khóa (theo bit) được sử dụng trong HMAC] và kích cỡ tóm lược tin báo [lựa chọn: 160, 256, 384, 512] bit đáp ứng các tiêu chuẩn sau đây: ISO/IEC 9797-2: 2011, điều 7 "Thuật toán MAC 2".

Chú thích áp dụng: Kích thước khóa [k] trong chỉ định rơi vào khoảng giữa L1 và L2 (được xác định trong ISO/IEC 10118 cho hàm băm thích hợp). Ví dụ: đối với SHA-256, L1 = 512, L2 = 256, trong đó L2 <= k <= L1.

9.4.3 Bộ sinh bit ngẫu nhiên (Extended - FCS_RBG_EXT)

9.4.3.1 FCS_RBG_EXT.1 Bộ sinh bit ngẫu nhiên

FCS_RBG_EXT.1.1 TSF phải thực hiện các dịch vụ tạo bit ngẫu nhiên theo ISO/IEC 18031:2011 sử dụng [lựa chọn: Hash_DRBG (bất kỳ), HMACJDRBG (bất kỳ), CTR_DRBG (AES)].

FCS_RBG_EXT.1.2 RBG xác định sẽ được gieo (seeded) bởi ít nhất một nguồn entropy mà tích lũy entropy từ [lựa chọn: [chỉ định: số lượng nguồn dựa trên phần mềm] nguồn nhiễu dựa trên phần mềm, [chỉ định: số lượng nguồn dựa trên phần cứng] nguồn nhiễu dựa trên phần cứng] với mức tối thiểu là [lựa chọn 128 bit, 192 bit, 256 bit] của entropy tối thiểu bằng độ với độ mạnh an toàn lớn nhất, theo ISO/IEC 18031: 2011 Bảng C.1 "Bảng Độ mạnh an toàn cho hàm băm", của các khóa và băm mà nó sẽ tạo ra.

Chú thích áp dụng: Đối với lựa chọn đầu tiên trong FCS_RBG_EXT.1.2, ST chọn ít nhất một trong số các loại nguồn nhiễu. Nếu TOE chứa nhiều nguồn nhiễu cùng loại, thì tác giả ST sẽ cho vào chỉ định với số lượng thích hợp cho từng loại nguồn (ví dụ: 2 nguồn nhiễu dựa trên phần mềm, 1 nguồn nhiễu dựa trên phần cứng). Các tài liệu và các bài thử nghiệm được yêu cầu trong hoạt động đánh giá cho thành phần này nhất thiết phải bao gồm mỗi nguồn được chỉ định trong ST.

ISO/IEC 18031:2011 chứa ba phương pháp tạo các số ngẫu nhiên khác nhau; mỗi một phương pháp phụ thuộc vào các cryptographic primitive (mã hóa nguyên thủy) cơ bản (các hàm băm/mật mã). Tác giả ST sẽ chọn hàm được sử dụng, và đưa các cryptographic primitive cơ bản được sử dụng trong yêu cầu. Mặc dù các hàm băm đã xác định (SHA-1, SHA-224, SHA-256, SHA-384, SHA-512) được cho phép đối với Hash_DRBG hoặc HMAC_DRBG, nhưng chỉ các triển khai dựa trên AES đối với CTR_DRBG là được phép.

Nếu chiều dài khóa cho việc triển khai AES được sử dụng ở đây khác với chiều dài được sử dụng để mã hóa dữ liệu người dùng thì FCS_COP.1 có thể phải được điều chỉnh hoặc lặp lại để phản ánh độ dài khóa khác nhau. Đối với việc lựa chọn trong FCS_RBG_EXT.1.2, tác giả ST chọn số bit tối thiểu của entropy được sử dụng để gieo (seed) RBG.

9.5 Bảo vệ dữ liệu người dùng (FDP)

Điều này yêu cầu TOE đảm bảo rằng nó không sử dụng lại gói thông tin cũ khi truyền gói mới.

9.5.1 Bảo vệ thông tin dư thừa (FDP_RIP)

9.5.1.1 FDP_RIP.2 Bảo vệ thông tin dư thừa hoàn toàn

FDP_RIP.2.1 TSF phải đảm bảo rằng bất kỳ nội dung thông tin trước đó của một tài nguyên sẽ không còn khả dụng khi [lựa chọn: phân bổ tài nguyên tới, giải phóng tài nguyên đã cấp cho] tất cả các đối tượng.

Chú thích áp dụng: "Tài nguyên" trong bối cảnh của yêu cầu này là các gói tin mạng được gửi qua TOE (trái ngược với "đến", như trường hợp khi một quản trị viên an toàn kết nối với TOE). Mối quan tâm ở đây là khi một gói tin mạng được gửi đi, bộ đệm hoặc vùng bộ nhớ được gói tin sử dụng vẫn chứa dữ liệu từ gói đó, và nếu bộ đệm đó được sử dụng lại thì những dữ liệu đó có thể vẫn còn và đi vào một gói tin mới.

9.6 Định danh và xác thực (FIA)

Để cung cấp một phương tiện đáng tin cậy cho các quản trị viên tương tác với TOE, TOE cung cấp cơ chế đăng nhập dựa trên mật khẩu. Quản trị viên phải có khả năng soạn một mật khẩu mạnh và có các cơ chế để mật khẩu phải được thay đổi thường xuyên. Để tránh các cuộc tấn công mà kẻ tấn công có thể quan sát được khi quản trị viên đang gõ mật khẩu, mật khẩu phải được che khuất trong quá trình đăng nhập. Khóa hoặc kết thúc phiên cũng phải được thực hiện để giảm thiểu nguy cơ một tài khoản đang được sử dụng bất hợp pháp. Mật khẩu phải được lưu trữ dưới dạng bị che khuất và không có giao thức nào được cung cấp để đọc mật khẩu hoặc tệp mật khẩu khi hiển thị dưới dạng bản rõ.

9.6.1 Quản lý mật khẩu (Extended - FIA_PMG_EXT)

9.6.1.1 FIA_PMG_EXT.1 Quản lý mật khẩu

FIA_PMG_EXT.1.1 TSF phải cung cấp các khả năng quản lý mật khẩu dưới đây dành cho các mật khẩu của quản trị viên:

a) Mật khẩu có thể bao gồm các kết hợp từ các chữ hoa và chữ thường, số và các ký tự đặc biệt sau đây: [chọn: "!", “@”, “#”, “$”, “%”, “^”, “&”, “*”, “(“, “)”, [chỉ định: các ký tự khác]];

b) Chiều dài mật khẩu tối thiểu phải được quản trị viên an toàn xác định và phải hỗ trợ mật khẩu từ 15 ký tự trở lên.

Chú thích áp dụng: Tác giả ST chọn các ký tự đặc biệt được hỗ trợ bởi TOE; họ có thể tùy ý liệt kê các ký tự đặc biệt bổ sung được hỗ trợ bằng cách sử dụng chỉ định. "Mật khẩu quản trị" đề cập đến các mật khẩu được quản trị viên sử dụng tại bảng điều khiển cục bộ, qua các giao thức hỗ trợ mật khẩu, chẳng hạn như SSH và HTTPS, hoặc cấp dữ liệu cấu hình hỗ trợ các SFR khác trong ST.

9.6.2 Định danh và xác thực người dùng (Extended - FIA_UIA_EXT)

9.6.2.1 FIA_UIA_EXT.1 Định danh và xác thực người dùng

FIA_UIA_EXT.1.1 TSF phải cho phép các hành động sau đây trước khi yêu cầu các thực thể không phải là TOE khởi tạo quá trình định danh và xác thực:

- Hiển thị banner cảnh báo theo FTA_TAB.1;

- [lựa chọn: không các hành động khác, [chỉ định: danh sách các dịch vụ, các hành động được thực hiện bởi TSF để đáp ứng các yêu cầu không phải TOE.]

FIA_UIA_EXT.1.2 TSF phải yêu cầu mỗi người dùng quản trị được định danh và xác thực thành công trước khi cho phép bất kỳ hành động nào làm TSF trung gian thay mặt cho người dùng quản trị đó.

Chú thích áp dụng: Yêu cầu này áp dụng cho người dùng (các quản trị viên và các đơn vị CNTT bên ngoài) các dịch vụ có sẵn trực tiếp từ TOE, và không phải các dịch vụ có sẵn bằng cách kết nối thông qua TOE. Trong trường hợp có ít hoặc không có dịch vụ nào có sẵn cho các đơn vị bên ngoài trước khi định danh và xác thực, nếu có một số có sẵn (có thể là ICMP echo), thì chúng phải được liệt kê trong câu lệnh chỉ định; nếu không "không có hành động khác" được lựa chọn.

Xác thực có thể dựa trên mật khẩu thông qua bảng điều khiển cục bộ hoặc thông qua giao thức hỗ trợ mật khẩu (như SSH) hoặc dựa trên chứng thư (như SSH, TLS).

Đối với các giao tiếp với các thực thể CNTT bên ngoài (ví dụ: máy chủ kiểm toán hoặc máy chủ NTP), các kết nối như vậy phải được thực hiện theo FTP_ITC.1, có giao thức thực hiện định danh và xác thực. Điều này có nghĩa là các giao tiếp như vậy (ví dụ, thiết lập kết nối IPsec tới máy chủ xác thực) sẽ không được xác định cụ thể trong chỉ định, do việc thiết lập kết nối "tăng số đếm" mỗi khi khởi động quá trình định danh và xác thực.

9.6.3 Xác thực người dùng (FIA_UAU) (Extended - FIA_UAU_EXT)

9.6.3.1 FIA_UAU_EXT.2 Cơ chế xác thực dựa trên mật khẩu

FIA_UAU_EXT.2.1 TSF phải cung cấp cơ chế xác thực dựa trên mật khẩu cục bộ, [lựa chọn: [chỉ định: cơ chế xác thực khác], không] để thực hiện xác thực người dùng quản trị.

Chú thích áp dụng: Chỉ định cần được sử dụng để xác định bất kỳ cơ chế xác thực cục bộ bổ sung nào được hỗ trợ. Các cơ chế xác thực cục bộ được định nghĩa là các cơ chế xác thực cục bộ xảy ra thông qua bảng điều khiển cục bộ; các phiên quản trị từ xa (và các cơ chế xác thực liên quan) được quy định trong FTP_TRP.1.

9.6.3.2 FIA_UAU.7 Phản hồi xác thực được bảo vệ

FIA_UAU.7.1 TSF chỉ cung cấp phản hồi bị che khuất cho người dùng quản trị trong khi quá trình xác thực đang được tiến hành tại bảng điều khiển cục bộ.

Chú thích áp dụng: “Phản hồi bị che khuất "có nghĩa là TSF không hiển thị bất kỳ dữ liệu xác thực nào được nhập bởi người dùng (ví dụ như phản hồi của mật khẩu) mặc dù chỉ báo về tiến độ xác thực có thể được cung cấp (như dấu hoa thị cho mỗi ký tự). Điều này cũng ngụ ý rằng TSF không phản hồi bất kỳ thông tin nào trong quá trình xác thực tới người dùng mà chỉ có thể cung cấp dấu hiệu về dữ liệu xác thực.

9.6.4 Xác thực sử dụng các chứng thư X.509 (Extended - FIA_X509_EXT)

9.6.4.1 FIA_X509_EXT.1 Xác nhận chứng thư X.509

FIA_X509_EXT.1.1 TSF phải xác nhận chứng thư theo các quy tắc sau

- Xác nhận chứng thư RFC 5280 và xác nhận đường dẫn chứng thư.

- Đường dẫn chứng thư phải kết thúc bằng một chứng thư CA tin cậy.

- TSF sẽ xác nhận đường dẫn chứng thư bằng cách đảm bảo sự hiện diện của phần mở rộng basicConstraints và flag CA được cài đặt thành TRUE cho tất cả các chứng thư CA.

- TSF sẽ xác nhận tình trạng thu hồi giấy chứng thư bằng cách sử dụng [lựa chọn: Giao thức trạng thái chứng thư trực tuyến (OCSP) theo quy định tại RFC 2560, một danh sách thu hồi chứng thư (CRL) như đã quy định trong RFC 5759].

- TSF sẽ xác nhận extendedKeyUsage theo các quy tắc sau:

o Các chứng thư được sử dụng cho các cập nhật tin cậy và xác minh tính hợp mã thực thi sẽ có mục đích Ký hiệu mã (id-kp 3 với OID 1.3.6.1.5.5.7.3.3) trong trường extendedKeyUsage.

o Các chứng thư máy chủ được trình bày cho TLS sẽ có mục đích Xác thực Máy chủ (id- kp 1 với OID 1.3.6.1.5.5.7.3.1) trong trường extendedKeyUsage.

o Các chứng thư máy khách được trình bày cho TLS phải có mục đích Xác thực Khách hàng (id-kp 2 với OID 1.3.6.1.5.5.7.3.2) trong trường extendedKeyUsage.

o Các chứng thư OCSP được trình bày cho các phản hồi của OCSP sẽ có mục đích Đăng ký OCSP (id-kp 9 với OID 1.3.6.1.5.5.7.3.9) trong trường extendedKeyUsage.

Chú thích áp dụng: FIA_X509_EXT.1.1 liệt kê các quy tắc để xác nhận chứng thư. Tác giả ST lựa chọn xem trạng thái thu hồi có được xác minh bằng cách sử dụng OCSP hay các CRL hay không. Các giao thức kênh/đường dẫn đáng tin cậy yêu cầu chứng thư được sử dụng; việc sử dụng này yêu cầu các quy tắc extendedKeyUsage được xác minh.

Việc xác nhận hợp lệ dự kiến sẽ kết thúc bằng một chứng thư CA gốc đáng tin cậy trong một nơi lưu trữ gốc được quản lý bởi nền tảng.

FIA_X509_EXT.1.2 TSF chỉ coi một chứng thư như là một chứng thư CA nếu basicConstraints và flag CA được cài đặt thành TRUE.

Chú thích áp dụng: Yêu cầu này áp dụng cho các chứng thư được TSF sử dụng và xử lý và hạn chế các chứng thư có thể được bổ sung làm chứng thư CA đáng tin cậy.

9.6.4.2 FIA_X509_EXT.2 Xác thực chứng thưX.509

FIA_X509_EXT.2.1 TSF phải sử dụng chứng thư X.509v3 theo định nghĩa bởi RFC 5280 để hỗ trợ xác thực cho [lựa chọn: IPsec, TLS, HTTPS, SSH] và [lựa chọn: code signing cho các bản cập nhật phần mềm hệ thống, code signing để xác minh tính toàn vẹn, [chỉ định: sử dụng khác], không sử dụng thêm].

Chú thích áp dụng: Sự lựa chọn của tác giả ST phù hợp với lựa chọn của FTP_ITC.1.1. Các chứng thư có thể được tùy chọn sử dụng cho các cập nhật phần mềm hệ thống (FPT_TUD_EXT.1) và để xác minh tính toàn vẹn (FPT_TST_EXT.2).

FILE_X509_EXT.2.2 Khi TSF không thể thiết lập kết nối để xác định tính hợp lệ của chứng thư, TSF sẽ [lựa chọn: cho phép quản trị viên chọn chấp nhận chứng thư trong các trường hợp này, chấp nhận chứng thư, không chấp nhận chứng thư].

Chú thích áp dụng: Thông thường một kết nối phải được thiết lập để kiểm tra tình trạng thu hồi của một chứng thư - kể cả tải một CRL hay thực hiện tra cứu bằng cách sử dụng OCSP. Lựa chọn được sử dụng để mô tả hành vi trong trường hợp không thể thiết lập kết nối như vậy (ví dụ do lỗi mạng). Nếu TOE đã xác định chứng thư hợp lệ theo tất cả các quy tắc khác trong FIA_X509_EXT.1, thì hành vi được thể hiện trong lựa chọn sẽ xác định tính hợp lệ. TOE không được chấp nhận chứng thư nếu nó không tuân thủ bất kỳ quy tắc xác nhận hợp lệ nào khác trong FIA_X509_EXT. 1. Nếu tùy chọn quản trị viên cấu hình được chọn bởi tác giả ST, thì tác giả ST cũng chọn chức năng tương ứng trong FMT_SMF.1.

9.6.4.3 FIA_X509_EXT.3 Yêu cầu chứng thư X.509

FIA_X509_EXT.3.1 TSF phải tạo ra một Thông báo yêu cầu chứng thư theo quy định của RFC 2986 và có thể cung cấp các thông tin sau trong yêu cầu: khóa công khai và [lựa chọn: thông tin về thiết bị cụ thể, Tên thường, Tổ chức, Đơn vị Tổ chức, Quốc gia].

Chú thích áp dụng: Khóa công khai là phần khóa công khai của cặp khóa công khai - khóa riêng được tạo ra bởi TOE như quy định trong FCS_CKM.1 (1).

FIA_X509_EXT.3.2 TSF phải xác nhận chuỗi chứng thư từ CA gốc khi nhận được Phản hồi chứng thư CA.

9.7 Quản lý an toàn (FMT)

Các chức năng quản lý được yêu cầu trong điều này mô tả các khả năng cần thiết để hỗ trợ vai trò quản trị viên an toàn và bộ các chức năng quản lý an toàn cơ bản để quản lý các khía cạnh có thể cấu hình có trong các SFR khác (FMT_SMF.1), quản lý chung dữ liệu TSF (FMT_MTD.1), và cho phép các cập nhật TOE (FMT_MOF.1 (1) / Cập nhật tin cậy).

Các yêu cầu quản lý cốt lõi này được bổ sung bởi các yêu cầu tùy chọn trong điều A.3 và các yêu cầu dựa trên lựa chọn trong điều B.4, theo các khả năng của TOE.

9.7.1 Quản lý các chức năng trong TSF (FMT_MOF)

9.7.1.1 FMT_MOF.1(1)/TrustedUpdate Quản lý hành vi các chức năng an toàn

FMT_MOF.1.1(1)/TrustedUpdate TSF phải hạn chế khả năng kích hoạt các chức năng cập nhật thủ công cho các quản trị viên an toàn.

Chú thích áp dụng: FMT_MOF.1(1)/TrustedUpdate hạn chế việc khởi tạo cập nhật thủ công bởi các quản trị viên an toàn.

9.7.2 Quản lý dữ liệu TSF (FMT_MTD)

9.7.2.1 FMT_MTD.1 Quản lý dữ liệu TSF

FMT_MTD.1.1 TSF phải giới hạn khả năng quản lý dữ liệu TSF cho các quản trị viên an toàn.

Chú thích áp dụng: Từ "quản lý" bao gồm nhưng không giới hạn trong việc tạo, khởi tạo, xem, thay đổi mặc định, sửa đổi, xóa, và nối thêm. SFR này bao gồm cả việc cài đặt lại mật khẩu người dùng bởi quản trị viên an toàn.

9.7.3 Đặc tả của các chức năng quản lý (FMT_SMF)

9.7.3.1 FMT_SMF.1 Đặc tả của các chức năng quản lý

FMT_SMF.1.1 TSF phải có khả năng thực hiện các chức năng quản lý sau:

- Khả năng quản lý TOE cục bộ và từ xa;

- Khả năng cấu hình các banner truy cập;

- Khả năng cấu hình thời gian không hoạt động của phiên trước khi kết thúc hoặc khóa phiên;

- Khả năng cập nhật TOE, và xác minh các bản cập nhật sử dụng khả năng chữ ký số trước khi cài đặt những bản cập nhật;

- Khả năng cấu hình các quy tắc tường lửa;

- [lựa chọn:

o Khả năng cấu hình hành vi kiểm toán;

o Khả năng cấu hình danh sách các dịch vụ TOE cung cấp sẵn có trước khi một thực thể được định danh và xác thực, như quy đinh trong FIA_UIA_EXT.1;

o Khả năng cấu hình các chức năng mã hóa;

o Không có khả năng khác.]

Chú thích áp dụng: TOE phải cung cấp chức năng cho cả quản trị cục bộ và từ xa, bao gồm khả năng định cấu hình biểu ngữ truy cập cho FTA_TAB.1 và thời gian không hoạt động của phiên cho FTA_SSL.3 & FTA_SSL.4. Điều "Khả năng cập nhật TOE, và xác minh các bản cập nhật sử dụng khả năng chữ ký số trước khi cài đặt những bản cập nhật" bao gồm các chức năng quản lý có liên quan từ FMT_MOF.1 (1) / TrustedUpdate, FMT_MOF.1 (2) / TrustedUpdate (nếu có trong ST), FIA_X509_EXT.2.2 và FPT_TUD_EXT.2.2 (nếu có trong ST và nếu chúng bao gồm hành động cấu hình của quản trị viên). Tương tự, lựa chọn "Khả năng cấu hình hành vi kiểm toán" bao gồm các chức năng quản lý có liên quan từ FMT_MOF.1 (1) / audit, FMT_MOF.1 (2) / audit, FMT_MOF.1.1 (1) / AdminAct, FMT_MOF.1.1 (2) / AdminAct và FMT_MOF.1 / LocSpace (đối với tất cả các SFR có trong ST). Nếu TOE cung cấp khả năng cho quản trị viên cấu hình hành vi kiểm toán, cấu hình các dịch vụ sẵn có trước khi định danh hoặc xác thực, hoặc nếu bất kỳ chức năng mã hóa nào trên TOE có thể được cấu hình, thì tác giả ST đưa ra lựa chọn hoặc các lựa chọn thích hợp trong phần lựa chọn thứ hai, nếu không thì chọn "Không có khả năng khác."

9.7.4 Vai trò quản lý an toàn (FMT_SMR)

9.7.4.1 FMT_SMR.2 Các giới hạn đối với các vai trò an toàn

FMT_SMR.2.1 The TSF phải duy trì các vai trò:

- Quản trị viên an toàn.

FMT_SMR.2.2 TSF phải có thể liên kết người dùng với vai trò.

FMT_SMR.2.3 TSF phải đảm bảo rằng các điều kiện

- Vai trò quản trị viên an toàn sẽ có thể quản lý TOE cục bộ;

- Vai trò quản trị viên an toàn sẽ có thể quản lý TOE từ xa;

được đáp ứng.

Chú thích áp dụng: FMT_SMR.2.3 yêu cầu quản trị viên an toàn có thể quản lý TOE thông qua bảng điều khiển cục bộ và thông qua cơ chế từ xa (IPsec, SSH, TLS, TLS / HTTPS).

9.8 Bảo vệ TSF (FPT)

Điều này xác định các yêu cầu cho TOE để bảo vệ các dữ liệu an toàn quan trọng như khóa và mật khẩu, cung cấp các tự kiểm tra để theo dõi hoạt động chính xác liên tục của TOE (bao gồm phát hiện các lỗi của phần sụn hoặc tính toàn vẹn phần mềm) và cung cấp các phương pháp đáng tin cậy cho các bản cập nhật cho phần mềm/phần sụn TOE. Ngoài ra, TOE được yêu cầu cung cấp dấu thời gian (timestamp) đáng tin cậy để hỗ trợ lưu hồ sơ kiểm toán chính xác theo họ FAU_GEN.

9.8.1 Bảo vệ dữ liệu TSF (Extended - FPT_SKP_EXT)

9.8.1.1 FPT_SKP_EXT.1 Bảo vệ dữ liệu TSF (để đọc tất cả khóa đối xứng)

FPT_SKP_EXT.1.1 TSF phải ngăn không cho đọc tất cả các khóa được chia sẻ trước, các khóa đối xứng và các khóa cá nhân.

Chú thích áp dụng: Mục đích của yêu cầu này là để thiết bị bảo vệ khóa, tài liệu quan trọng và các ủy nhiệm xác thực khỏi bị tiết lộ trái phép. Dữ liệu này chỉ nên được truy cập cho các mục đích liên quan đến chức năng an toàn được chỉ định và không cần phải được hiển thị/truy cập ở các thời điểm khác. Yêu cầu này không ngăn thiết bị có các chỉ báo về sự tồn tại, đang được sử dụng hoặc đang còn hiệu lực của các dữ liệu này.

9.8.2 Bảo vệ mật khẩu quản trị viên (Extended - FPT_APW_EXT)

9.8.2.1 FPT_APW_EXT. 1 Bảo vệ mật khẩu quản trị viên

FPT_APW_EXT.1.1 TSF phải lưu trữ mật khẩu ở dạng không phải là bản rõ.

FPT_APW_EXT.1.2 TSF phải ngăn chặn việc đọc các mật khẩu dạng bản rõ.

Chú thích áp dụng: Mục đích của yêu cầu là dữ liệu xác thực mật khẩu thô không được lưu trữ dưới dạng các thông tin rõ ràng, và không có người dùng hoặc quản trị viên nào có thể đọc được mật khẩu dạng bản rõ thông qua các giao thức "bình thường". Một quản trị viên nắm quyền quản trị cao nhất của quá trình tất nhiên có thể đọc trực tiếp bộ nhớ để lấy mật khẩu nhưng được tin tưởng là sẽ không làm như vậy.

9.8.3 Thử TSF (Extended - FPT_TST_EXT)

Để phát hiện một số lỗi của các cơ chế an toàn tiềm ẩn được sử dụng bởi TSF, TSF sẽ thực hiện tự kiểm tra. Mức độ tự kiểm tra này được dành cho nhà phát triển sản phẩm, tuy nhiên, một bộ tự kiểm tra toàn diện hơn sẽ tạo ra một nền tảng đáng tin cậy hơn để phát triển phần mềm Enterprise Architect.

(Đối với thành phần này, các yêu cầu dựa trên lựa chọn được trình bày ở Phụ lục B)

9.8.3.1 FPT_TST_EXT.1 Thử TSF (được mở rộng)

FPT_TST_EXT.1.1 TSF phải chạy một bộ tự kiểm tra: [lựa chọn: khi khởi động ban đầu (bật nguồn), định kỳ trong quá trình hoạt động bình thường, theo yêu cầu của người dùng được ủy quyền, tại các điều kiện [chỉ định: các điều kiện mà tự kiểm tra nên thực hiện]] để chứng minh hoạt động chính xác của TSF; [chỉ định: danh sách các bài tự kiểm tra do TSF thực hiện].

Chú thích áp dụng 1: Điều mong đợi là các bài tự kiểm tra được thực hiện trong quá trình khởi động ban đầu (khi bật nguồn). Các tùy chọn khác chỉ nên được sử dụng nếu nhà phát triển có thể giải thích lý do tại sao chúng không được thực hiện trong quá trình khởi động ban đầu. Các bài tự kiểm tra để xác minh tính toàn vẹn của phần mềm và phần sụn cũng như hoạt động chính xác của các hàm mã hóa cần thiết để đáp ứng các SFR được kỳ vọng ít nhất phải được thực hiện. Nếu không phải tất cả các bài tự kiểm tra được thực hiện trong thời gian khởi động thì cần lặp lại nhiều lần các SFR với các tùy chọn thích hợp được chọn. Trong các phiên bản sau này của tiêu chuẩn này, các tự kiểm tra sẽ được yêu cầu phải có ít nhất các cơ chế để khởi động có đo lường bao gồm các bài tự kiểm tra các thành phần có đo lường.

Chú thích áp dụng 2: Nếu chứng thư được sử dụng bởi cơ chế tự kiểm tra (ví dụ để xác minh chữ ký để xác minh tính toàn vẹn), các chứng thư sẽ được xác thực theo FIA_X509_EXT,1 và phải được chọn trong FIA_X509_EXT.2.1. Thêm vào đó, FPT_TST_EXT.2 phải được đưa vào ST.

9.8.4 Cập nhật tin cậy (FPT_TUD_EXT)

Quản trị viên không thể xác minh được các bản cập nhật cho hệ thống được tin cậy có thể dẫn đến làm hỏng toàn bộ hệ thống. Để tạo độ tin cậy vào nguồn cập nhật, hệ thống có thể cung cấp các cơ chế và thủ tục mã hóa để thu nhận bản cập nhật, kiểm tra bản cập nhật thông qua cơ chế chữ ký số được cung cấp bởi TOE và cài đặt bản cập nhật trên hệ thống. Mặc dù không có yêu cầu rằng quá trình này được tự động hoàn toàn, tuy nhiên, tài liệu hướng dẫn sẽ nêu chi tiết các thủ tục phải được thực hiện thủ công, cũng như cách thức quản trị viên bảo đảm được chữ ký trên bản cập nhật là hợp lệ.

(Đối với họ này, các yêu cầu dựa trên lựa chọn được trình bày ở Phụ lục B)

9.8.4.1 FPT_TUD_EXT.1 Cập nhật tin cậy

FPT_TUD_EXT.1.1 TSF phải cung cấp cho quản trị viên an toàn khả năng truy vấn phiên bản thực hiện hiện tại của phần mềm/phần sụn TOE cũng như phiên bản phần mềm/phần sụn TOE được cài đặt gần đây nhất

Chú thích áp dụng: Phiên bản hiện đang chạy (đang được thực thi) có thể không phải là phiên bản được cài đặt gần đây nhất. Ví dụ, có thể là bản cập nhật đã được cài đặt nhưng hệ thống yêu cầu khởi động lại (reboot) trước khi bản cập nhật này sẽ chạy. Do đó, cần rõ ràng rằng truy vấn nên thể hiện cả phiên bản được thực hiện gần đây nhất cũng như bản cập nhật được cài đặt gần đây nhất.

FPT_TUD_EXT.1.2 TSF phải cung cấp cho các quản trị viên an toàn khả năng tự khởi tạo các bản cập nhật cho phần mềm/phần sụn TOE một cách thủ công và [lựa chọn: hỗ trợ tự kiểm tra các cập nhật, hỗ trợ các cập nhật tự động, không có cơ chế cập nhật khác].

Chú thích áp dụng: Việc lựa chọn trong FPT_TUD_EXT.1.2 phân biệt sự hỗ trợ tự kiểm tra các cập nhật và hỗ trợ các cập nhật tự động. Tùy chọn đầu tiên đề cập đến một TOE kiểm tra xem có khả dụng một bản cập nhật mới hay không, thông báo cho quản trị viên (ví dụ, thông qua một tin nhắn trong phiên quản trị viên, thông qua tệp nhật ký) nhưng yêu cầu Quản trị viên đưa ra một số hành động để thực hiện cập nhật. Tùy chọn thứ hai đề cập đến một TOE kiểm tra các bản cập nhật và tự động cài đặt chúng khi có sẵn.

FPT_TUD_EXT.1.3 TSF phải cung cấp các phương tiện để xác thực bản cập nhật phần sụn/phần mềm cho TOE sử dụng [lựa chọn: cơ chế chữ ký số, băm công khai] trước khi cài đặt các bản cập nhật đó.

Chú thích áp dụng 1: Cơ chế chữ ký số được tham chiếu trong lựa chọn của FPT_TUD_EXT.1,3 là một trong những thuật toán được qui định trong FCS_COP.1(2). Hàm băm đã công bố được tham chiếu trong FPT_TUD_EXT.1.3 được tạo ra bởi một trong các hàm qui định trong FCS_COP.1(3). Tác giả ST phải lựa chọn cơ chế được thực hiện bởi TOE; có thể chấp thuận thực hiện cả hai cơ chế.

Chú thích áp dụng 2: Các phiên bản sau của tiêu chuẩn này sẽ yêu cầu sử dụng cơ chế chữ ký số cho các cập nhật tin cậy.

Chú thích áp dụng 3: Nếu các chứng thư được sử dụng trong cơ chế xác nhận cập nhật, các chứng thư được xác thực theo FIA_X509_EXT.1 và cần phải được lựa chọn từ FIA_X509_EXT.2.1. Ngoài ra, FPT_TUD_EXT.2 phải bao gồm trong ST.

Chú thích áp dụng 4: “Cập nhật” trong bối cảnh của SFR đề cập đến quá trình thay thế một thành phần phần mềm thường trú trên hệ thống, không khả biến bằng một phần mềm khác. Phần mềm cũ được gọi là hình ảnh NV, phần mềm sau là hình ảnh cập nhật. Mặc dù hình ảnh cập nhật thường mới hơn hình ảnh NV, tuy nhiên đây không phải là một yêu cầu bắt buộc. Có nhiều trường hợp hợp pháp chủ sở hữu hệ thống muốn chuyển một thành phần sang một phiên bản cũ hơn (ví dụ khi nhà sản xuất linh kiện phát hành bản cập nhật bị lỗi hoặc khi hệ thống dựa vào tính năng không còn có trong bản cập nhật). Tương tự như vậy, chủ sở hữu khác có thể muốn cập nhật với cùng một phiên bản với hình ảnh NV để phục hồi từ bộ nhớ bị lỗi.

Tất cả các thành phần phần mềm lẻ (ví dụ: ứng dụng, trình điều khiển, kernel, phần sụn) của TSF phải được ký số bởi nhà sản xuất tương ứng và sau đó được xác minh bởi cơ chế thực hiện cập nhật. Vì nó các thành phần được công nhận là có thể được ký bởi các nhà sản xuất khác nhau, nên quá trình cập nhật cần phải xác minh rằng cả bản cập nhật và bản hình ảnh NV đã được sản xuất bởi cùng một nhà sản xuất (ví dụ bằng cách so sánh các khóa công khai) hoặc được ký bởi các khóa ký hợp pháp (ví dụ: xác minh thành công các chứng thư khi sử dụng các chứng thư X.509).

9.8.5 Các dấu thời gian (FPT_STM)

9.8.5.1 FPT_STM.1 Dấu thời gian đáng tin cậy

FPT_STM.1.1 TSF có thể cung cấp các dấu thời gian đáng tin cậy.

Chú thích áp dụng: TSF không cung cấp thông tin đáng tin cậy về thời gian hiện tại tại vị trí của TOE, nhưng tùy theo thông tin về thời gian và ngày bên ngoài, sẽ được cung cấp nhân công bởi quản trị viên hoặc thông qua việc sử dụng một máy chủ NTP. Thuật ngữ "dấu thời gian đáng tin cậy" đề cập đến việc sử dụng nghiêm ngặt thông tin về thời gian và ngày, được cung cấp bên ngoài, và ghi lại tất cả các thay đổi về cài đặt thời gian bao gồm thông tin về thời gian cũ và mới. Với thông tin này, thời gian thực cho tất cả các dữ liệu kiểm toán có thể tính toán được.

9.9 Truy cập TOE (FTA)

Điều này quy định cụ thể các yêu cầu liên quan đến an toàn của các phiên quản trị được thực hiện trên TOE. Đặc biệt, cả phiên cục bộ và từ xa đều được giám sát vì không hoạt động và bị khóa hoặc chấm dứt khi đạt tới một khoảng thời gian ngưỡng. Quản trị viên cũng phải có khả năng chấm dứt các phiên tương tác của mình, và phải có một thông báo tư vấn được hiển thị vào đầu mỗi phiên.

9.9.1 Khóa phiên được TSF khởi tạo (Extended - FTA_SSL_EXT)

9.9.1.1 FTA_SSL_EXT.1 Khóa phiên được TSF khởi tạo

FTA_SSL_EXT.1.1 TSF phải, đối với các phiên tương tác cục bộ, [lựa chọn:

- Khóa phiên - vô hiệu hóa bất kỳ hoạt động nào của thiết bị truy cập /hiền thị dữ liệu người dùng ngoài việc mở khóa phiên và yêu cầu quản trị viên xác thực lại cho TSF trước khi mở khóa phiên;

- Kết thúc phiên]

Sau một giai đoạn thời gian không hoạt động qui định bởi Quản trị viên.

9.9.2 Kết thúc và khóa phiên (FTA_SSL)

9.9.2.1 FTA_SSL.3 Kết thúc được khởi tạo bởi TSF

FTA_SSL.3.1 Sàng lọc: TSF phải kết thúc một phiên tương tác từ xa sau một khoảng thời gian không hoạt động phiên được Quản trị viên cấu hình.

9.9.2.2 FTA_SSL.4 Kết thúc được khởi tạo bởi người dùng

FTA_SSL.4.1 Sàng lọc: TSF phải cho phép kết thúc phiên tương tác của chính Quản trị viên

9.9.3 Các banner truy cập TOE (FTA_TAB)

9.9.3.1 FTA_TAB.1 Các banner truy cập TOE mặc định

FTA_TAB.1.1 Sàng lọc: Trước khi thiết lập một phiên người dùng- quản trị viên, TSF phải hiển thị thông báo tư vấn được quản trị viên an toàn chỉ định và thông báo cảnh báo về sự chấp thuận liên quan đến việc sử dụng TOE.

Chú thích áp dụng: Yêu cầu này được áp dụng cho các phiên tương tác giữa người dùng và TOE. Các đơn vị CNTT thiết lập các kết nối hoặc các kết nối có lập trình (ví dụ, các cuộc gọi thủ tục từ xa qua mạng) không bắt buộc phải có yêu cầu này.

9.10 Các kênh/đường dẫn tin cậy (FTP)