- Tổng quan

- Nội dung

- Tiêu chuẩn liên quan

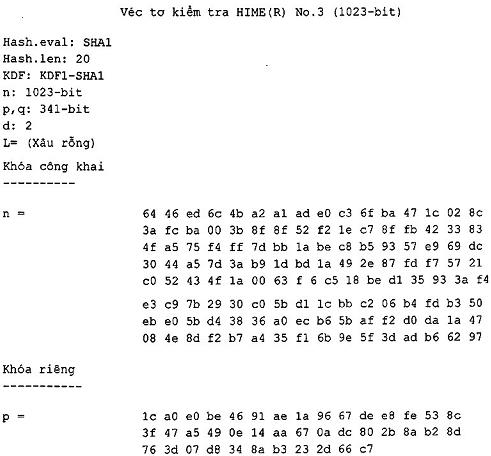

- Lược đồ

- Tải về

Tiêu chuẩn Quốc gia TCVN 11367-2:2016 ISO/IEC 18033-2:2006 Công nghệ thông tin-Các kỹ thuật an toàn-Thuật toán mật mã-Phần 2: Mật mã phi đối xứng

| Số hiệu: | TCVN 11367-2:2016 | Loại văn bản: | Tiêu chuẩn Việt Nam |

| Cơ quan ban hành: | Bộ Khoa học và Công nghệ | Lĩnh vực: | Thông tin-Truyền thông , Khoa học-Công nghệ |

|

Ngày ban hành:

Ngày ban hành là ngày, tháng, năm văn bản được thông qua hoặc ký ban hành.

|

07/07/2016 |

Hiệu lực:

|

Đã biết

|

| Người ký: | Đang cập nhật |

Tình trạng hiệu lực:

Cho biết trạng thái hiệu lực của văn bản đang tra cứu: Chưa áp dụng, Còn hiệu lực, Hết hiệu lực, Hết hiệu lực 1 phần; Đã sửa đổi, Đính chính hay Không còn phù hợp,...

|

Đã biết

|

TÓM TẮT TIÊU CHUẨN VIỆT NAM TCVN 11367-2:2016

Nội dung tóm tắt đang được cập nhật, Quý khách vui lòng quay lại sau!

Tải tiêu chuẩn Việt Nam TCVN 11367-2:2016

TIÊU CHUẨN QUỐC GIA

TCVN 11367-2:2016

ISO/IEC 18033-2:2006

CÔNG NGHỆ THÔNG TIN - CÁC KỸ THUẬT AN TOÀN - THUẬT TOÁN MẬT MÃ - PHẦN 2: MẬT MÃ PHI ĐỐI XỨNG

Information technology - Security techniques - Encryption algorithms - Part 2: Asymmetric ciphers

Lời nói đầu

TCVN 11367-2:2016 hoàn toàn tương đương với ISO/IEC 18033-2:2006.

TCVN 11367-2:2016 do Cục Quản lý mật mã dân sự và Kiểm định sản phẩm mật mã biên soạn, Ban Cơ yếu Chính phủ đề nghị, Tổng cục Tiêu chuẩn Đo lường Chất lượng thẩm định, Bộ Khoa học và Công nghệ công bố.

Bộ tiêu chuẩn TCVN 11367 Công nghệ thông tin - Các kỹ thuật an toàn - Thuật toán mật mã gồm 04 phần:

- TCVN 11367-1:2016 (ISO/IEC 18033-1:2015) Công nghệ thông tin - Các kỹ thuật an toàn - Thuật toán mật mã - Phần 1: Tổng quan.

- TCVN 11367-2:2016 (ISO/IEC 18033-2:2006) Công nghệ thông tin - Các kỹ thuật an toàn - Thuật toán mật mã - Phần 2: Mật mã phi đối xứng.

- TCVN 11367-3:2016 (ISO/IEC 18033-3:2010) Công nghệ thông tin - Các kỹ thuật an toàn - Thuật toán mật mã - Phần 3: Mã khối.

- TCVN 11367-4:2016 (ISO/IEC 18033-4:2011) Công nghệ thông tin - Các kỹ thuật an toàn - Thuật toán mật mã - Phần 4: Mã dòng.

Giới thiệu

Tổ chức tiêu chuẩn hóa quốc tế (ISO) và Ủy ban kỹ thuật điện quốc tế (IEC) hướng tới thực tế việc tuân thủ tiêu chuẩn này có thể liên quan tới việc sử dụng các bằng sáng chế

ISO và IEC không liên quan đến các bằng chứng, tính hợp lệ và phạm vi áp dụng của các bản quyền sáng chế này. Người sở hữu bản quyền sáng chế phải tự đảm bảo ISO và IEC rằng họ sẵn sàng đàm phán giấy phép theo các điều khoản và không phân biệt một cách hợp lý và các điều kiện với người yêu cầu trên toàn thế giới. Trong khía cạnh này, tuyên bố của người sáng chế phải được đăng ký với ISO và IEC. Thông tin có thể tìm được từ:

ISO/IEC JTC 1/SC 27 Standing Document 8 (SDH) “Patent Information''

Tài liệu hiện hành 8 (SD8) được công bố công khai tại: http://www.ni.din.de/sc27

Chú ý rằng khả năng một số yếu tố của tiêu chuẩn này có thể là đối tượng của bản quyền sáng chế khác với những điều đã xác định ở trên. ISO và IEC sẽ không chịu trách nhiệm xác định bất kỳ hoặc tất cả các bản quyền sáng chế như vậy.

CÔNG NGHỆ THÔNG TIN - CÁC KỸ THUẬT AN TOÀN - THUẬT TOÁN MẬT MÃ - PHẦN 2: MẬT MÃ PHI ĐỐI XỨNG

Information technology - Security techniques - Encryption algorithms - Part 2: Asymmetric ciphers

1. Phạm vi áp dụng

Tiêu chuẩn này đặc tả một số mật mã phi đối xứng. Các đặc tả này quy định các giao diện chức năng và các phương pháp đúng đắn sử dụng các mật mã loại này nói chung, cũng như chính xác hóa chức năng và định dạng bản mã cho một số mật mã phi đối xứng (mặc dù có thể chọn các hệ thống phù hợp và các định dạng khác để lưu trữ và truyền bản mã).

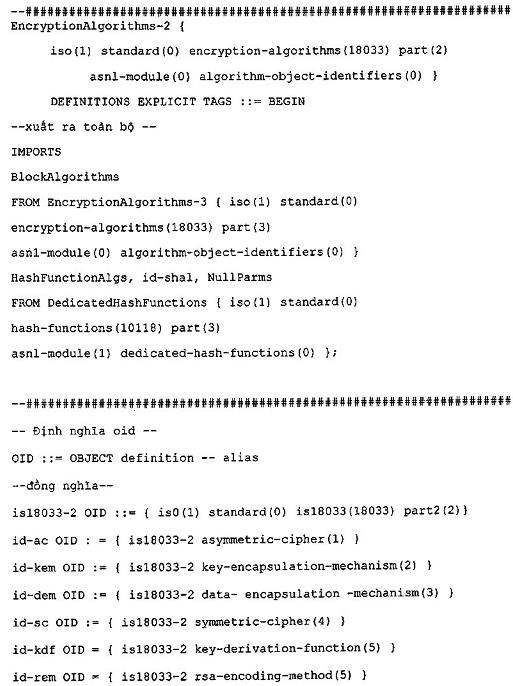

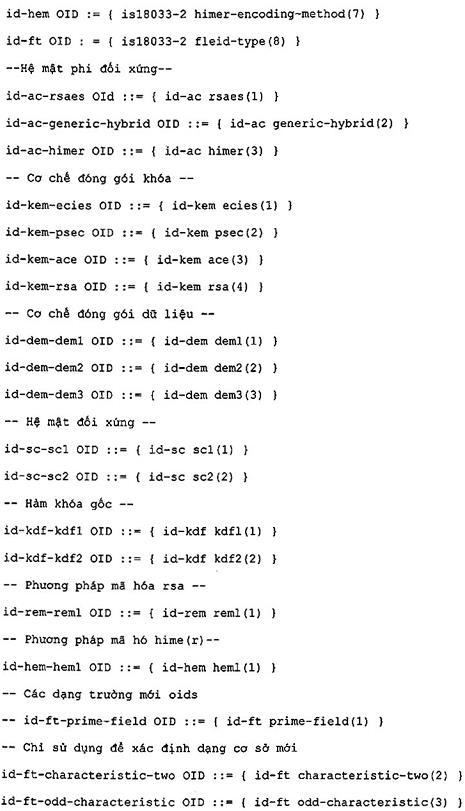

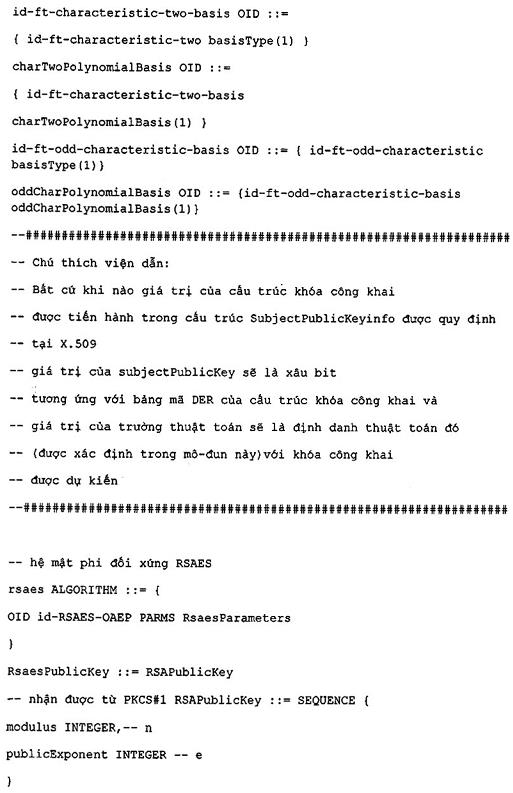

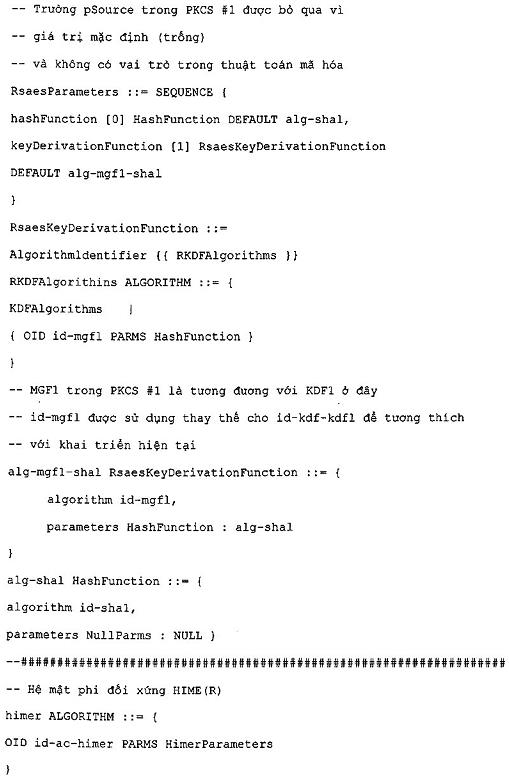

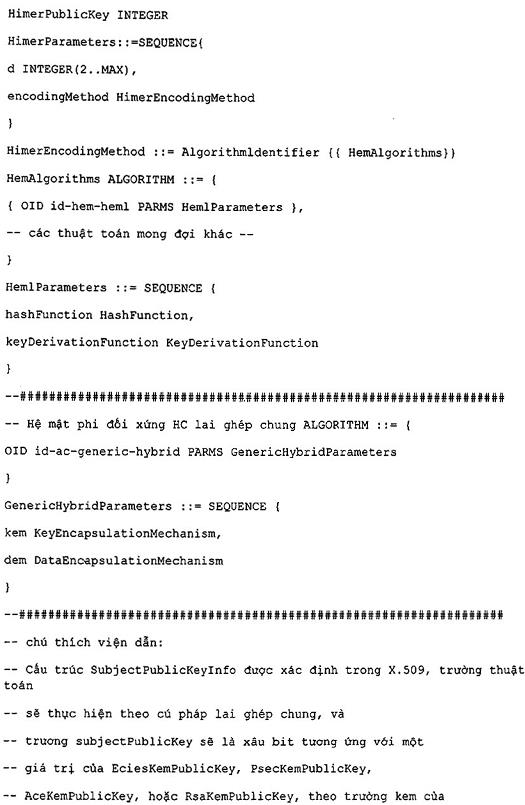

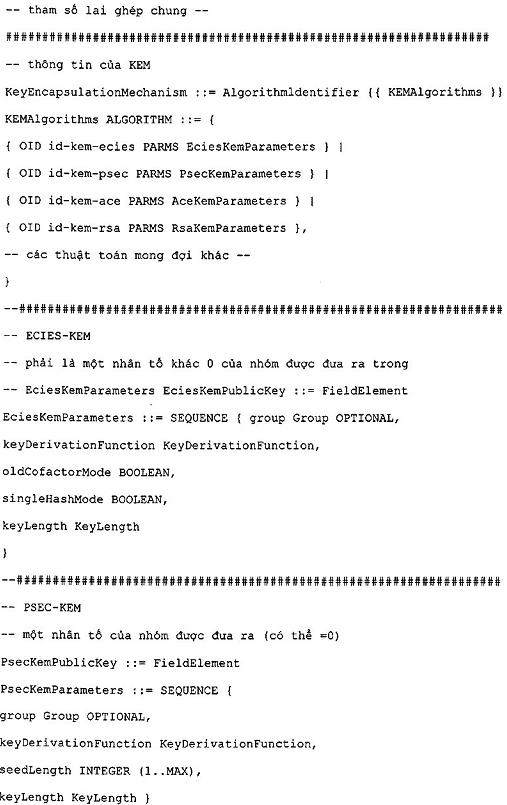

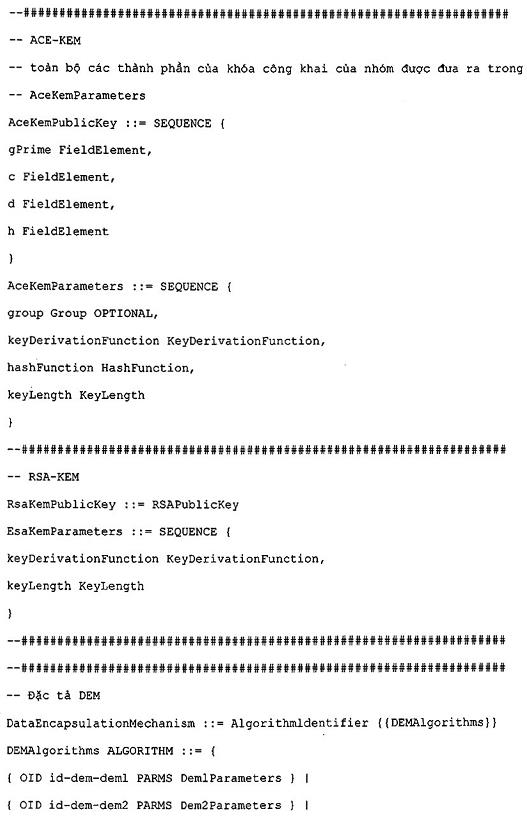

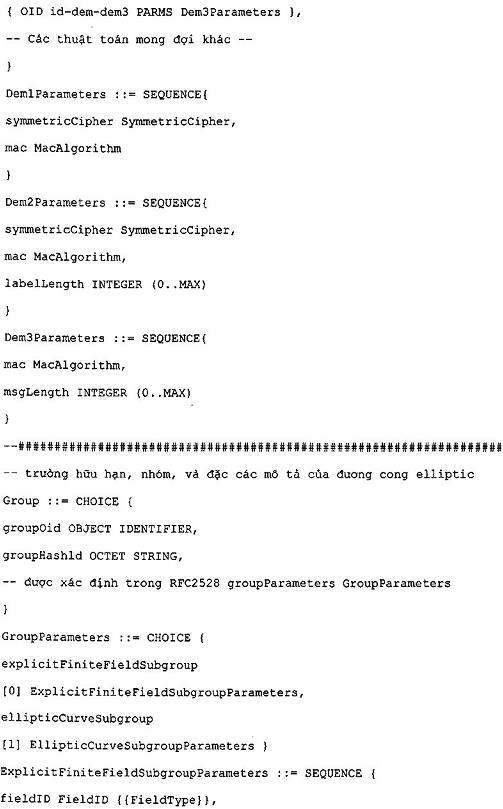

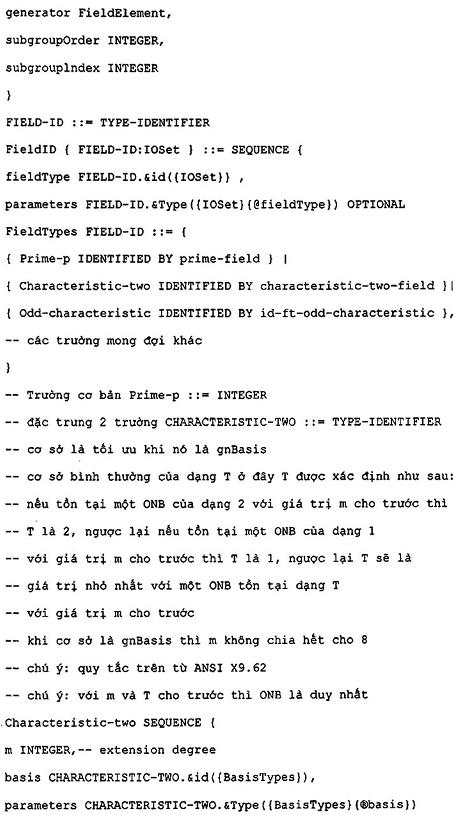

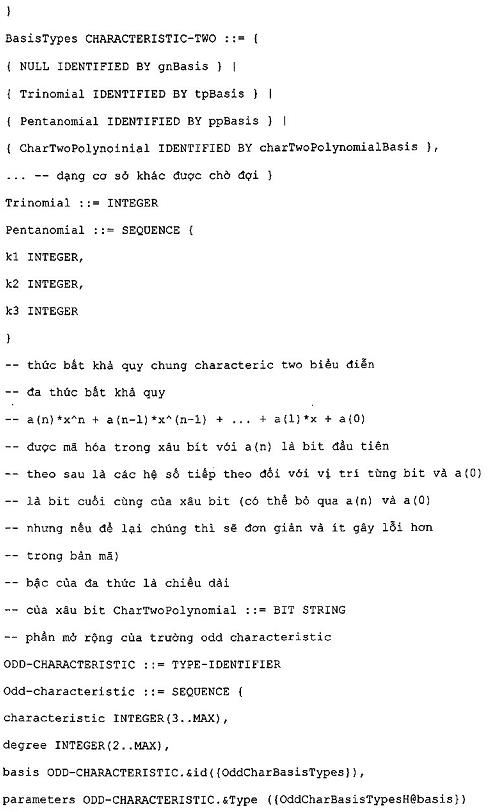

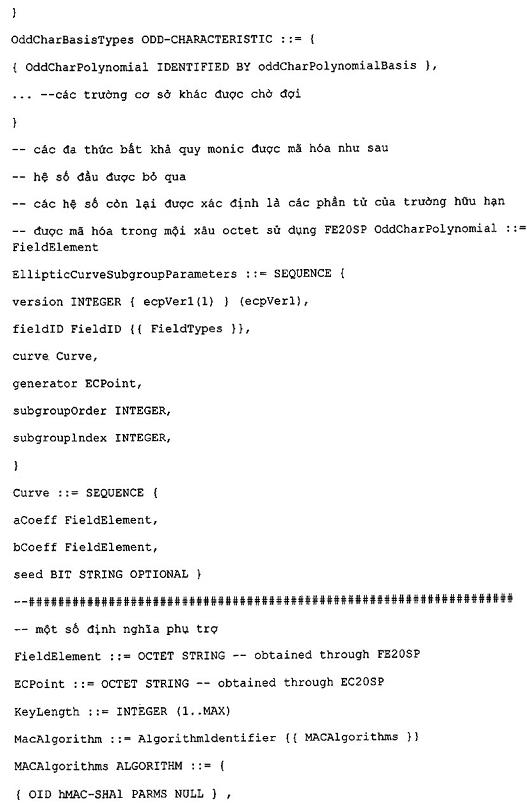

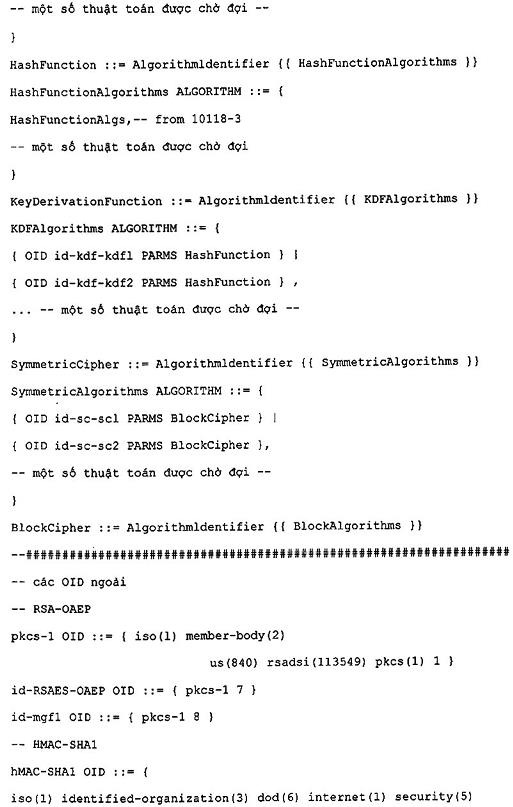

Phụ lục A cung cấp cú pháp ASN.1 cho các định danh đối tượng, các khóa công khai, và các cấu trúc tham số liên kết với thuật toán được đặc tả trong phần này của ISO/IEC 18033.

Tuy nhiên, các đặc tả này không quy định các giao thức thu được một cách tin cậy khóa công khai, để chứng minh việc sở hữu khóa mật, hay để xác nhận khóa công khai hoặc khóa mật; xem ISO/IEC 117700-3 hướng dẫn các vấn đề quản lý khóa.

Các mật mã phi đối xứng được đặc tả trong tiêu chuẩn này (của bộ TCVN 11367 (ISO/IEC 18033)) được chỉ ra tại Điều 7.6.

CHÚ THÍCH Một cách vắn tắt, mật mã phi đối xứng gồm:

- ECIES-HC; PSEC-HC; ACE-HC: Hệ mật lai ghép tổng quát dựa trên mật mã Elgamal;

- RSA-HC: Mật mã lai ghép dựa trên biến đổi RSA;

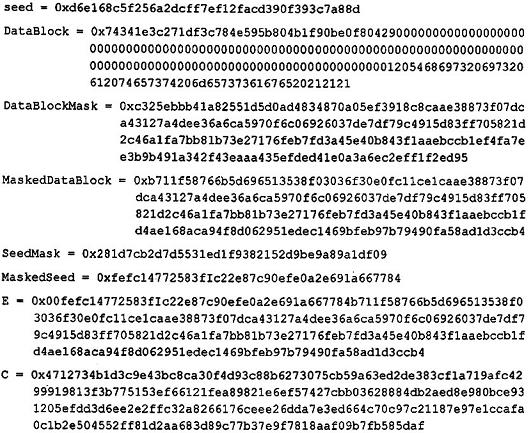

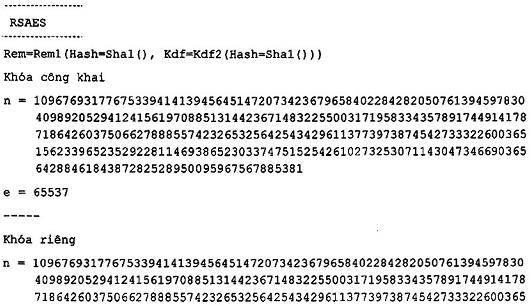

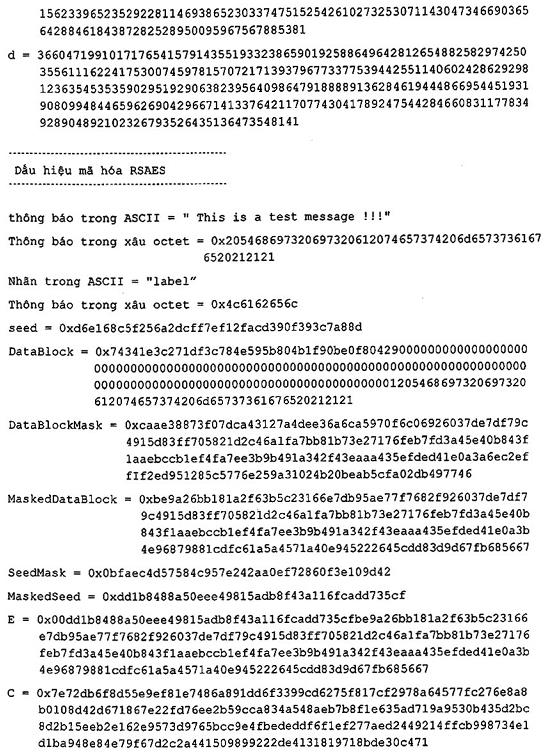

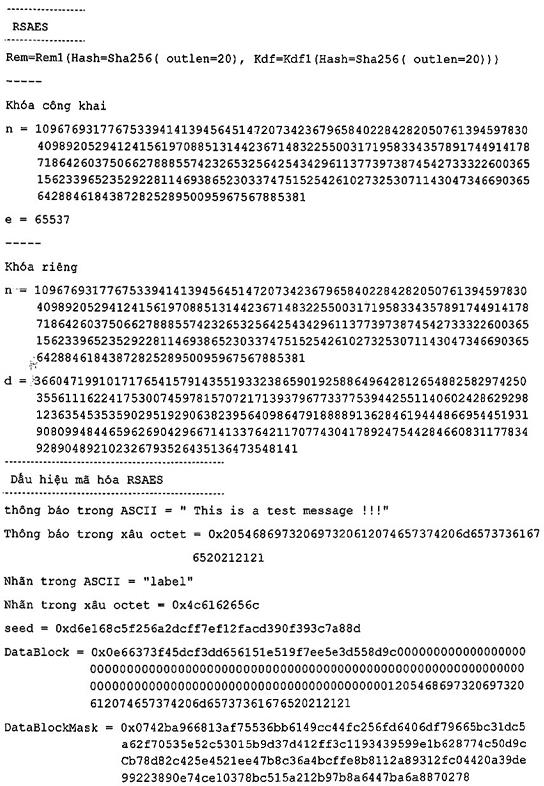

- RSAES: Lược đồ đệm OAEP dựa trên biến đổi RSA;

- HIME(R): Lược đồ dựa trên tính khó của bài toán phân tích số.

2. Tài liệu viện dẫn

Các tài liệu viện dẫn sau rất cần thiết cho việc áp dụng tiêu chuẩn này. Đối với các tài liệu viện dẫn ghi năm công bố thì áp dụng phiên bản được nêu. Đối với các tài liệu viện dẫn không ghi năm công bố thì áp dụng phiên bản mới nhất, bao gồm cả các sửa đổi, bổ sung (nếu có).

ISO/IEC 9797-1:1999, Information technology - Security techniques - Message Authentication Codes (MACs) - Part 1: Machanisms using a block cipher

ISO/IEC 9797-2:2002, Information technology - Security techniques - Message Authentication Codes (MACs) - Part 2: Machanisms using a dedicated hash functions

ISO/IEC 10118-2:2000, Information technology - Security techniques - Hash functions - Part 2: hash functions using an n-block cipher

ISO/IEC 10118-3:2004, Information technology - Security techniques - Hash functions - Part 3: dedicated hash functions

ISO/IEC 18033-3:2005, Information technology - Security techniques - Encryption algorithms - Part 3: blocks ciphers

3. Định nghĩa

Trong tiêu chuẩn này áp dụng các thuật ngữ và định nghĩa dưới đây:

CHÚ THÍCH Trong tiêu chuẩn này, ở những nơi phù hợp các tham chiếu tiếp theo được đưa ra trong các Điều mà chứa những định nghĩa và/hoặc soạn thảo chi tiết hơn.

3.1. Mật mã phi đối xứng (asymmetric cipher)

Hệ thống dựa vào các kỹ thuật mật mã phi đối xứng, ở đó phép biến đổi khóa công khai được sử dụng để mã hóa và phép biến đổi khóa riêng dùng để giải mã.

[ISO/IEC 9798-1:2010, 3.2]

CHÚ THÍCH Xem Điều 7.

3.2. Kỹ thuật mật mã phi đối xứng (asymmetric cryptigraphic technique)

Kỹ thuật mật mã phi đối xứng sử dụng hai phép biến đổi liên quan đến nhau, phép biến đổi công khai (được xác định bởi khóa công khai) và biến đổi mật (được xác định bởi khóa mật). Cả hai phép biến đổi này có tính chất là cho biết phép biến đổi công khai, về mặt tính toán không thể có khả năng xác định được phép biến đổi bí mật.

[ISO/IEC 11770-1:1996]

3.3. Cặp khóa phi đối xứng (asymmetric key pair)

Cặp khóa liên quan với nhau, khóa công khai và khóa bí mật, ở đây khóa công khai xác định phép biến đổi công khai, khóa bí mật xác định phép biến đổi bí mật

[ISO/IEC 9798-1:1977]

CHÚ THÍCH Xem Điều 7, 8.1.

3.4. Bit (bít)

Một trong hai ký hiệu ‘0’ và ‘1'

CHÚ THÍCH Xem Điều 5.2.1.

3.5. Xâu bit (bit string)

Dãy các bit

CHÚ THÍCH Xem Điều 5.2.1.

3.6. Khối (block)

Xâu bit có độ dài xác định

[ISO/IEC 18033-1]

CHÚ THÍCH Trong phần này của ISO/IEC 18033, khối được giới hạn là xâu bộ tám (được minh họa một cách tự nhiên như những xâu bit).

3.7. Mã khối (block cipher)

Mã đối xứng với tính chất là thuật toán mã hóa thao tác trên các khối của bản rõ, nghĩa là trên xâu bit có độ dài xác định, kết quả cho ra khối bản mã

[ISO/IEC 18033-1]

CHÚ THÍCH 1 Xem Điều 6.4.

CHÚ THÍCH 2 Trong phần này của ISO/IEC 18033, các khối của bản rõ/ bản mã chỉ giới hạn là các xâu bộ tám (được minh họa một cách tự nhiên như những xâu bit).

3.8. Mật mã (cipher)

Kỹ thuật mật mã dùng để bảo mật dữ liệu, bao gồm từ ba quá trình thành phần: thuật toán mã hóa, thuật toán giải mã, phương pháp tạo khóa

[ISO/IEC 18033-1]

3.9. Bản mã (cipher text)

Dữ liệu được biến đổi để che giấu nội dung thông tin trong đó

[ISO/IEC 10116:1997]

3.10. Nhóm cụ thể (concrete group)

Sự mô tả dưới dạng tường minh nhóm abel hữu hạn, cùng với các thuật toán để thực thi các phép toán trên nhóm và mã hóa, giải mã các phần tử nhóm dưới dạng xâu octet

CHÚ THÍCH Xem Điều 10.1.

3.11. Hàm băm mật mã (cryptographic hash function)

Hàm ánh xạ các xâu bộ tám có độ dài bất kỳ vào xâu bộ tám có độ dài cố định, sao cho bằng tính toán không thể tìm ra mối quan hệ giữa đầu vào và đầu ra, và sao cho, cho trước một phần đầu ra, nhưng không cho trước đầu vào, bằng tính toán không thể đoán được bất kỳ bit nào của phần đầu ra còn lại. Yêu cầu chính xác về độ an toàn phụ thuộc vào ứng dụng.

CHÚ THÍCH Xem Điều 6.1.

3.12. Cơ chế bọc dữ liệu (data encapsulation mechanism)

Cơ chế mật mã dựa trên kỹ thuật mật mã đối xứng, bảo vệ tính bí mật và tính toàn vẹn của dữ liệu

CHÚ THÍCH Xem Điều 8.2.

3.13. Giải mã (decryption)

Ngược với phép mã hóa tương ứng

[ISO/IEC 11770-1:1996]

3.14. Thuật toán giải mã (decryption algorithm)

Quá trình biến đổi bản mã thành bản rõ

[ISO/IEC 18033-1]

3.15. Mã hóa (encryption)

Phép biến đổi khả nghịch dữ liệu bằng thuật toán mật mã để tạo ra bản mã, nghĩa là che giấu nội dung thông tin của dữ liệu

[ISO/IEC 9797-1]

3.16. Trường hữu hạn cho dưới dạng tường minh (explicitly given finite field)

Trường hữu hạn được biểu diễn dưới dạng tường minh, theo thuật ngữ các đặc trưng của nó và một bảng phép nhân làm cơ sở trên một trường nguyên tố

CHÚ THÍCH Xem điều 5.3.

3.17. Thuật toán mã hóa (encryption algorithm)

Quá trình biến đổi bản rõ thành bản mã [ISO/IEC 18033-1]

3.18. Tùy chọn mã hóa (encryption option)

Tùy chọn sao cho có thể được chuyền đến thuật toán mã hóa của hệ mật phi đối xứng, hoặc của cơ chế bọc khóa, để kiểm soát việc định dạng bản mã đầu ra

CHÚ THÍCH Xem điều 7.8.1.

3.19. Trường (field)

Khái niệm toán học của trường, tức là một tập hợp các phần tử cùng với các phép toán hai ngôi là phép cộng và phép nhân trên tập đó, sao cho thỏa mãn các tiên đề về trường

3.20. Nhóm abel hữu hạn (finite abelian group)

Nhóm với tính chất là tập hợp cơ sở gồm hữu hạn phần tử và phép toán hai ngôi cơ sở trên đó có tính giao hoán

3.21. Trường hữu hạn (finite group)

Trường với tập hợp cơ sở của nó là hữu hạn

3.22. Nhóm (group)

Khái niệm toán học về nhóm, tức tập hợp các phần tử với phép toán nhị phân trên tập đó thỏa mãn các tiên đề thông thường về nhóm

3.23. Hệ mật lai ghép (hybird cipher)

Mật mã phi đối xứng kết hợp cả kỹ thuật mật mã phi đối xứng và đối xứng

3.24. Khóa (key)

Dãy các ký hiệu điều khiển hoạt động của phép biến đổi mật mã (ví dụ, phép mã hóa, giải mã)

[ISO/IEC 11770-1:1996]

3.25. Hàm dẫn xuất khóa (key derivation function)

Hàm ánh xạ xâu bộ tám có độ dài bất kỳ thành xâu bộ tám có độ dài xác định, sao cho bằng tính toán không thể tìm ra mối quan hệ giữa đầu vào và đầu ra và sao cho nếu biết một phần đầu ra, nhưng không biết đầu vào, hoàn toàn không có khả năng bằng tính toán, đoán được bất kỳ bit nào của phần đầu ra còn lại.

CHÚ THÍCH Xem Điều 6.2.

3.26. Cơ chế bọc khóa (key encapsulation mechanism)

Tương tự mật mã phi đối xứng, nhưng thuật toán mã hóa nhận đầu vào là khóa công khai, tạo ra khóa bí mật và mã hóa khóa bí mật đó

CHÚ THÍCH Xem Điều 8.1.

3.27. Thuật toán tạo khóa (key generation algorithm)

Phương pháp tạo cặp khóa phi đối xứng

CHÚ THÍCH Xem Điều 7, 8.1.

3.28. Nhãn (label)

Xâu bộ tám là đầu vào của cả thuật toán mã hóa và giải mã trong hệ mật phi đối xứng, và đầu vào của cơ chế đóng gói dữ liệu. Nhãn là thông tin công khai được gắn vào bản mã theo một cách không thể thay đổi được

CHÚ THÍCH Xem Điều 7, 8.2.

3.29. Độ dài (length)

Độ dài của xâu các chữ số hay biểu diễn một số nguyên

Cụ thể:

(1) Độ dài của xâu bit là số bit của xâu

CHÚ THÍCH Xem Điều 5.2.1.

(2) Độ dài của xâu bộ tám là số lượng octet của xâu

CHÚ THÍCH Xem Điều 5.2.2.

(3) Độ dài của số nguyên không âm n là số bit trong biểu diễn nhị phân của n, nghĩa là dlog2(n +1).

CHÚ THÍCH Xem Điều 5.2.4.

(4) Độ dài octet của số nguyên không âm n là số lượng chữ số trong biểu diễn của n theo cơ số 256, tức dlog256(n +1).

CHÚ THÍCH Xem Điều 5.2.4.

3.30. Mã xác thực thông báo (message authentication code) (MAC)

Xâu bit là đầu ra của thuật toán MAC

[ISO/IEC 9797-1]

CHÚ THÍCH 1 Xem Điều 6.3.

CHÚ THÍCH 2 Trong phần này của ISO/IEC 18033, MAC được hạn chế là xâu bộ tám (được minh họa một cách tự nhiên như một xâu bit).

3.31. Thuật toán MAC (MAC algorithm)

Thuật toán tính hàm là ánh xạ các xâu bit và khóa bí mật vào các xâu bit có độ dài cố định, thỏa mãn hai tính chất sau:

- Với khóa và xâu đầu vào bất kỳ, có thể tính hàm một cách hiệu quả;

- Với khóa cố định bất kỳ và không biết trước khóa, bằng tính toán không có khả năng tính được giá trị hàm tại bất kỳ xâu đầu vào mới nào và không biết trước khóa không thể tính được giá trị hàm tại bất kỳ xâu đầu vào mới nào, thậm chí cho biết tập hợp các xâu đầu vào và giá trị tương ứng của hàm, trong đó giá trị của đầu vào thứ i có thể chọn sau khi quan sát i -1 giá trị đầu vào của hàm.

[ISO/IEC 9797-1]

CHÚ THÍCH 1 Xem Điều 6.3.

CHÚ THÍCH 2 Trong phần này của ISO/IEC 18033, xâu đầu và đầu ra chỉ hạn chế là những xâu bộ tám (được minh họa một cách tự nhiên như những xâu bit).

3.32. Bộ tám (octet)

Xâu bit có độ dài bằng 8

CHÚ THÍCH Xem Điều 5.2.2.

3.33. Xâu bộ tám (octet string)

Dãy các octet

CHÚ THÍCH Xem Điều 5.2.2.

CHÚ THÍCH Khi cần, xâu bộ tám có thể được minh họa như một xâu bit bằng cách ghép tất cả các octet thành phần.

3.34. Bản rõ (plaintext)

Thông tin chưa được mã hóa

[ISO/IEC 10116:1997]

3.35. Tập hợp phi tiền tố (prefix free set)

Tập hợp S các xâu bit/octet sao cho không tồn tại các xâu x ≠ y Î S sao cho x là tiền tố của y

3.36. Hàm nguyên thủy [nguyên thủy] (primitive)

Hàm dùng để biến đổi lẫn nhau giữa các dạng dữ liệu

3.37. Khóa bí mật (private key)

Khóa thuộc cặp khóa phi đối xứng của thực thể chỉ được sử dụng bởi thực thể

[ISO/IEC 11770-1:1996]

CHÚ THÍCH xem Điều 7, 8.1.

3.38. Khóa công khai (public key)

Khóa thuộc cặp khóa phi đối xứng có thể được công khai

[ISO/IEC 11770-1:1996]

CHÚ THÍCH Xem Điều 7, 8.1.

3.39. Khóa bí mật (secret key)

Khóa được sử dụng trong kỹ thuật mật mã đối xứng bởi một tập hợp xác định các thực thể

[ISO/IEC 11770-3:1999]

3.40. Mật mã đối xứng (symmetric cipher)

Mật mã dựa trên kỹ thuật mật mã đối xứng, sử dụng cùng một khóa bí mật cho cả thuật toán mã hóa và giải mã

[ISO/IEC 18033-1]

3.41. Các tham số hệ thống (system parameters)

Sự lựa chọn tham số là chọn một lược đồ hoặc một hàm mật mã cụ thể từ một họ các lược đồ hoặc các hàm mật mã

4. Ký hiệu và khái niệm

Trong tiêu chuẩn này áp dụng các ký hiệu và khái niệm dưới đây.

CHÚ THÍCH Trong tiêu chuẩn này, ở những nơi phù hợp các tham chiếu tiếp theo được đưa ra trong các điều mà chứa những định nghĩa và/hoặc soạn thảo chi tiết hơn.

|

| Số nguyên lớn nhất nhỏ hơn hoặc bằng số thực x. Ví dụ:

|

|

| Số nguyên nhỏ nhất lớn hơn hoặc bằng số thực x. Ví dụ:

|

| [a..b] | Khoảng các số nguyên tử a đến b, tính cả a và b |

| [a..b) | Khoảng số nguyên tử a đến b, tính cả a nhưng không tính b |

| |X| | Là lực lượng của X, nếu X là tập hợp hữu hạn; là tập hợp phần tử cơ sở nếu X là nhóm abel hoặc trường hữu hạn; là giá trị tuyệt đối nếu X là số thực; là độ dài của xâu bit hoặc xâu bộ tám nếu X là xâu bit hay xâu bộ tám CHÚ THÍCH Xem Điều 5.2.1, 5.2.2. |

| x Å y | Phép cộng XOR, nếu x và y là xâu bit/octet có cùng độ dài CHÚ THÍCH Xem Điều 5.2.1, 5.2.2. |

| <x1,…,xl> | Xâu bit/octet độ dài l, ở đó x1,x2,….,xl là bit/octet CHÚ THÍCH Xem Điều 5.2.1, 5.2.2. |

| x||y | Phép ghép hai xâu bit/octet x và y, kết quả được xâu với phần đầu là x, phần kế sau là y CHÚ THÍCH Xem Điều 5.2.1 và 5.2.2. |

| gcd(a,b) | Ước số chung lớn nhất của hai số nguyên a và b, nghĩa là số nguyên dương lớn nhất chia hết cho cả a và b (hoặc 0 nếu a = b = 0) |

| a|b | Quan hệ giữa các số nguyên a và b sao cho a chia hết b, tức tồn tại số c để b = ac |

| a = b(mod n) | Quan hệ giữa hai số nguyên a và b sao cho a và b đồng dư theo modulo n, nghĩa là n|a - b., trong đó n là số nguyên khác 0 |

| amod n | Số nguyên duy nhất r Î [0,,…n) sao cho r = a(mod n) |

| a-1 mod n | Số nguyên duy nhất b b Î [0,…,n) sao cho ab = 1(mod n), trong đó a là số nguyên, n số nguyên dương |

| F* | Nhóm nhân các đơn vị của F, trong đó F là trường hữu hạn |

| 0F | Phần tử đồng nhất theo phép cộng (phần tử 0) của trường F. |

| 1F | Phần tử đồng nhất theo phép nhân của trường F. |

| BS2IP | Nguyên thủy biến đổi xâu bit thành số nguyên CHÚ THÍCH Xem Điều 5.2.5. |

| EC2OSP | Nguyên thủy biến đổi đường cong elliptic thành xâu bộ tám (xem Điều 5.4.3) |

| FE2OSP | Nguyên thủy biến đổi phần tử trường thành xâu bộ tám (xem Điều 5.3.1.) |

| FE2IP | Nguyên thủy biến đổi phần tử trường thành số nguyên (xem Điều 5.3.1.) |

| I2BSP | Nguyên thủy biến đổi số nguyên thành xâu bit (xem Điều 5.2.5.) |

| I2OSP | Nguyên thủy biến đổi số nguyên thành xâu bộ tám (xem Điều 5.2.5.) |

| OS2ECP | Nguyên thủy biến đổi xâu bộ tám thành đường cong elliptic (xem Điều 5 4.3) |

| OS2FEP | Nguyên thủy biến đổi xâu bộ tám thành phần tử trường (xem Điều 5.3.1.) |

| OS2IP | Nguyên thủy biến đổi xâu bộ tám thành số nguyên (xem Điều 5.2.5.) |

| Oct(m) | Bộ tám có giá trị nguyên bằng m (xem Điều 5.2.4.) |

| £(n) | Độ dài của số nguyên n tính bằng octet (xem Điều 5.2.5.) |

5. Cơ sở toán học

Điều này mô tả cơ sở toán học được sử dụng trong phần này của ISO/IEC 18033, bao gồm việc trình bày các đối tượng toán học và các nguyên thủy cho biến đổi các dạng dữ liệu.

5.1. Hàm và thuật toán biến đổi

Để tiện cho trình bày, các hàm và các hàm ngẫu nhiên (tức những hàm mà giá trị của nó không chỉ phụ thuộc vào giá trị đầu vào, mà còn vào việc chọn giá trị ngẫu nhiên bổ trợ), thường được xác định ở dạng thuật toán. Ngoại trừ những trường hợp sẽ được nói rõ, người thực thi có thể chọn để khai thác bất kỳ thuật toán tương đương nào (nghĩa là, chọn thuật toán dẫn đến cùng một hàm hoặc hàm ngẫu nhiên). Ngoài ra trong trường hợp hàm ngẫu nhiên, khi mà thuật toán mô tả hàm chỉ ra giá trị ngẫu nhiên, người thực thi có thể sử dụng bộ tạo ngẫu nhiên tương ứng để sinh ra giá trị đó (xem ISO/IEC 18031 với hướng dẫn chi tiết hơn về vấn đề này).

Trong mô tả hàm bằng ngôn ngữ thuật toán, quy ước sau đây được chấp nhận. Một thuật toán có thể tính toán cho ra được giá trị, hoặc ngược lại, có thể thất bại (tức không tính được giá trị). Theo quy ước, nếu thuật toán thất bại, thì trừ khi có ghi chú thêm, một thuật toán khác, sử dụng thuật toán này như một chương trình con, cũng sẽ thất bại.

CHÚ THÍCH Như vậy khái niệm thất bại cũng tương tự như khái niệm “đưa ra ngoại lệ“ (throwing an exception) trong nhiều ngôn ngữ lập trình. Tuy nhiên điều này cũng có thể coi như thuật toán trả về một giá trị đặc biệt, khác với tất cả các giá trị khác được thuật toán đưa ra khi nó không thất bại. Với cách cắt nghĩa như vậy về thất bại, thuật toán vẫn được coi là mô tả hàm. Chi tiết về việc, làm thế nào để thực thi hiệu quả khi thuật toán thất bại, không trình bày ở đây. Tuy nhiên, trong các thực thi thông thường, thuật toán có thể trả về một số dạng “mã lỗi“ cho môi trường thực thi của nó và như vậy nó chỉ ra nguyên nhân thất bại. Cũng cần lưu ý rằng trong một số trường hợp, vì lý do bảo mật, trong khi thực thi cần quan tâm để không để lộ lý do chính xác của một số dạng lỗi nhất định.

5.2. Xâu bit và xâu bộ tám

5.2.1. Bit và xâu bit

Bit là một trong hai ký hiệu ‘0’ và ‘1’.

Xâu bit là một dãy bit. Cho các bit x1,…,xl, <x1,…,xl> là ký hiệu xâu bit độ dài l, gồm các bit xếp theo thứ tự đã cho.

Với xâu bit x = <x1,…,xl>, độ dài l của x được ký hiệu là |x|, và nếu l > 0 thì x1 được gọi là bit đầu, xl được gọi là bit cuối của x.

Với hai xâu bít x và y, x||y ký hiệu kết quả ghép x và y, bởi vậy nếu x = <x1,…,xl>, y = <y1,…,ym> thì x||y = <x1,…,xl,y1,…,ym>

Nếu x và y là hai xâu bit có cùng độ dài l, thì x Å y ký hiệu phép cộng bit XOR của x và y.

Xâu bit có độ dài bằng 0 được gọi là xâu bit rỗng.

CHÚ THÍCH Không có một toán tử nào được định nghĩa dành riêng cho xâu bit, nên nếu x là xâu bit, thì xi không nhất thiết ký hiệu một bit cụ thể của x.

5.2.2. Bộ tám (octet) và xâu bộ tám (octet)

Bộ tám là xâu bit có độ dài bằng 8.

Xâu bộ tám là dãy các bộ tám.

Cho các octet x1,…,xl, thì <x1,…,xl> là ký hiệu xâu bộ tám độ dài l gồm các bộ tám x1,…,xl theo thứ tự đã cho.

Cho xâu bộ tám x = <x1,…,xl>, độ dài l của x được ký hiệu là |x|, nếu / > 0 thì x1 được gọi là bộ tám đầu, xl được gọi là bộ tám cuối của x.

Với hai xâu bộ tám x và y, x||y là ký hiệu kết quả ghép x và y, bởi vậy nếu x = <x1,…,xl>, y = <y1,…,yl> thì x||y = <x1,…,xl,y1,…,ym>

Nếu x và y là hai xâu bộ tám có cùng độ dài, thì x Å y ký hiệu phép cộng bit XOR của x và y.

Xâu bộ tám có độ dài bằng 0 được gọi là xâu bộ tám rỗng.

CHÚ THÍCH 1 Không có toán tử nào được xác định dành riêng cho tập các xâu octet. Do đó nếu x là xâu bộ tám, thi xi không nhất thiết ký hiệu một bộ tám cụ thể của x.

CHÚ THÍCH 2 Để ý rằng, vì bộ tám là xâu bit có độ dài bằng 8, nên nếu x và y là các bộ tám, thì x||y có độ dài bằng 16, nếu <x> và <y> mỗi xâu có độ dài bằng 1 thì <x> II <y> = <x,y> là xâu bộ tám độ dài bằng 2.

5.2.3. Chuyển đổi giữa xâu bit và xâu bộ tám

Các nguyên thủy OS2BSP và BS2OSP chuyển đổi giữa các xâu bit và xâu bộ tám được định nghĩa như sau:

Hàm OS2BSP(x): đầu vào là xâu bộ tám x = <x1,…,xl> và đầu ra là xâu bit y = x1||x2…||xl.

Hàm BS2OSP(y): đầu vào là xâu bit y với độ dài là bội số của 8, đầu ra là xâu bộ tám duy nhất X sao cho y = OS2BSP(x).

5.2.4. Chuyển đổi giữa xâu bit và số nguyên

Các nguyên thủy BS2IP và I2BSP thực hiện chuyển đổi giữa xâu bit và số nguyên được định nghĩa như sau.

Hàm BS2IP (x) ánh xạ xâu bit x vào giá trị nguyên x', như sau. Nếu x = <xl-1,…,x0>, ở đây x0,…xl-1 là các bit, khi đó giá trị x' bằng

![]()

Hàm I2BSP(m, l) nhận đầu vào là hai số nguyên không âm m và l, đầu ra là xâu bit duy nhất x độ dài l sao cho BS2IP(x) = m, nếu tồn tại X như vậy. Ngược lại, hàm thất bại.

Độ dài tính bằng bit của số nguyên không âm n là số bit trong biểu diễn nhị phân của nó, tức

![]()

Để tiện ký hiệu, đặt Oct(m) = I2BSP(m, 8).

CHÚ THÍCH Lưu ý rằng l2BSP(m,l) thất bại khi và chỉ khi độ dài của m tính bằng bít lớn hơn l.

5.2.5. Chuyển đổi giữa xâu bộ tám và số nguyên

Các phép biến đổi nguyên thủy OS2IP và I2OSP chuyển đổi giữa xâu bộ tám và số nguyên được xác định như sau.

Hàm OS2IP(x): đầu vào là xâu bộ tám, đầu ra là số nguyên BS2IP(OS2BSP(x)).

Hàm I2OSP(m,l): đầu vào là hai số nguyên không âm m, l, đầu ra là xâu bộ tám (octet) duy nhất x, độ dài l, thỏa mãn hệ thức OS2IP(x) = m, nếu số nguyên x như vậy tồn tại. Ngược lại, hàm thất bại.

Độ dài tính bằng octet của số nguyên không âm n là số chữ số trong biểu diễn cơ số 256, nghĩa là ![]() ; đại lượng này được ký hiệu là £(n).

; đại lượng này được ký hiệu là £(n).

CHÚ THÍCH Chú ý rằng I2OSP(m, l) thất bại khi và chỉ khi độ dài của m tính bằng bộ tám (octet) lớn hơn l.

5.3. Trường hữu hạn

Điều này mô tả một cấu trúc rất khái quát để mô tả các trường hữu hạn đặc biệt. Trường hữu hạn được xác định bằng cách này được gọi là trường hữu hạn được cho dưới dạng tường minh, và được xác định bởi dữ liệu hiện.

Với trường hữu hạn F có lực lượng q = pe, ở đây p là số nguyên tố và e ≥ 1, dữ liệu hiện của F bao gồm p và e, cùng với “bảng nhân” là ma trận T = (Tij)1≤i,j≤e, trong đó mỗi Tij là bộ e phần tử (e-tuple) từ tập hợp [0,…,p).

Tập hợp các phần tử của trường F là tập hợp tất cả các bộ e phần tử trên [0,…,p). Đầu vào của T được coi như các phần tử của F.

Phép cộng trong F được định nghĩa như sau:

Nếu

a = (a1,…,ae) Î F và b = (b1,…,be) Î F,

Khi đó a + b = c, với

c = (c1,…,ce) và ci = (ai + bi) mod p (1 ≤ i ≤ e).

Phép nhân vô hướng trong F (nhân một phần tử của F với một số thuộc [0,…,p)) như sau:

Nếu

a = (a1,…,ae) Î F và d Î [0…p),

Khi đó d.a = c với

c = (c1,…,ce) và ci = (d.ai) mod p (1 ≤ i ≤ e).

Phép nhân trên trường F được xác định thông qua bảng nhân T, như sau:

Nếu

a = (a1,…,ae) Î F và b = (b1,…,be) Î F,

thì ![]() ,

,

Trong công thức trên cách tích (aibj mod p)Tij được xác định theo quy tắc tích vô hướng đã nêu trên, và chúng được cộng lại theo quy tắc phép cộng trong F. Giả thiết là bảng nhân xác định một cấu trúc đại số thỏa mãn các tiên đề thông thường của trường; nói riêng, tồn tại các phần tử đồng nhất đối với phép cộng và phép nhân (tức phần tử trung hòa và đơn vị), mỗi phần tử của trường có phần tử nghịch đảo đối với phép cộng (phần tử đối) và phần tử nghịch đảo đối với phép nhân.

Nhận thấy rằng phần tử đồng nhất đối với phép cộng của F, ký hiệu là 0F, chính là bộ e phần tử gồm các phần tử 0 và phần tử đồng nhất đối với phép nhân được ký hiệu là 1F, là bộ e phần tử khác không với định dạng chính xác của 1F phụ thuộc vào T.

CHÚ THÍCH 1 Trường F là không gian véc tơ có số chiều là e, xác định trên trường nguyên tố F’, có lực lượng bằng p, với phép nhân vô hướng đã được định nghĩa trên đây. Số nguyên tố p được gọi là đặc số của trường F. Với 1 ≤ i ≤ e, ký hiệu qi là bộ e-phần tử (e-tuple) trên F' sao cho thành phần thứ i của nó là 1 và tất cả thành phần còn lại bằng 0. Các phần tử q1,..,qe tạo thành cơ sở của không gian véc tơ F trên F'. Lưu ý rằng với mọi 1 ≤ i, j ≤ e, ta có qiqj = Tij.

CHÚ THÍCH 2 Với e > 1, có hai kiểu cơ sở cùng được sử dụng trong thực thi các phép toán số học trên trường hữu hạn:

- q1,…qe được gọi là cơ sở đa thức cho F trên F' nếu tồn tại q thuộc F sao cho qi = qe-1 với mọi 1 ≤ i ≤ e. Rõ ràng ta có 1F = qe.

- q1,…qe được gọi cơ sở chuẩn tắc cho F trên F' nếu tồn tại q thuộc F sao cho ![]() với mọi 1 ≤ i ≤ e. Rõ ràng trong trường hợp này, ta có

với mọi 1 ≤ i ≤ e. Rõ ràng trong trường hợp này, ta có ![]() với c Î [1,..,p); Nếu p = 2, khi đó chỉ có một lựa chọn duy nhất cho c là 1; hơn nữa luôn luôn có thể chọn cơ sở chuẩn tắc với c = 1.

với c Î [1,..,p); Nếu p = 2, khi đó chỉ có một lựa chọn duy nhất cho c là 1; hơn nữa luôn luôn có thể chọn cơ sở chuẩn tắc với c = 1.

CHÚ THÍCH 3 Định nghĩa trường hữu hạn dưới dạng tường minh được trích dẫn từ [23].

5.3.1. Chuyển đổi giữa xâu bộ tám và số nguyên/trường hữu hạn

Các phép biến đổi nguyên thủy OS2FEPF và FE2OSPF giữa xâu bộ tám và các phần tử của trường hữu hạn được cho dưới dạng tường minh F, cũng như phép biến đổi nguyên thủy FE2IPF chuyển đổi các phần tử của F thành số nguyên, được định nghĩa như sau.

Hàm FE2IPF ánh xạ phần tử a Î F vào giá trị nguyên a', như sau. Nếu lực lượng của F là q = pe, ở đây p là số nguyên tố và e ≥ 1, khi đó phần tử a của trường F là bộ e phần tử (a1,…ae), ai Î [0,…,p), 1 ≤ i ≤ e và giá trị a' được xác định theo công thức:

![]()

Hàm FE2OSPF(a) nhận đầu vào là phần tử a của trường, đầu ra là xâu bộ tám I2OSP(a',l), a' = FE2OSPF(a) và l là độ dài tính bằng bộ tám của |F| - 1, nghĩa là ![]() . Như vậy đầu ra của FE2OSPF(a) luôn là xâu bộ tám có độ dài chính xác bằng

. Như vậy đầu ra của FE2OSPF(a) luôn là xâu bộ tám có độ dài chính xác bằng ![]() .

.

Hàm OS2FEPF(x) nhận đầu vào là xâu bộ tám x, đầu ra (duy nhất) là phần tử trường a Î F sao cho FE2OSPF(a) = x, nếu tồn tại a như thế, và ngược lại thì thất bại. Lưu ý rằng OS2FEPF(x) thất bại khi và chỉ khi hoặc x không có độ dài đúng bằng ![]() , hoặc OS2IP(x) ≥ |F|.

, hoặc OS2IP(x) ≥ |F|.

5.4. Đường cong elliptic

Đường cong elliptic trên trường hữu hạn dạng tường minh là tập hợp các điểm P = (x, y), ở đây x và y là các phần tử của trường F, thỏa mãn phương trình xác định, với "điểm tại vô cùng" được ký hiệu là ![]() . Trong phần này của tiêu chuẩn ISO/IEC-18033, đường cong elliptic E được xác định bởi hai phần tử của trường a,b Î F, các phần tử này được gọi là các hệ số của E.

. Trong phần này của tiêu chuẩn ISO/IEC-18033, đường cong elliptic E được xác định bởi hai phần tử của trường a,b Î F, các phần tử này được gọi là các hệ số của E.

Giả sử P là đặc trưng của trường F.

Nếu p > 3 thì a và b thỏa mãn điều kiện 4a3 + 27b2 ¹ 0F, và mỗi điểm P = (x,y) trên E (khác phần tử ![]() ) thỏa mãn phương trình

) thỏa mãn phương trình

y2 = x3 + ax + b.

Nếu p = 2, thì a và b thỏa mãn điều kiện b ¹ 0F, và mỗi điểm P = (x,y) trên E (khác phần tử ![]() ) thỏa mãn phương trình

) thỏa mãn phương trình

y2 + xy = x3 + ax2 + b.

Nếu p = 3, thì a và b thỏa mãn điều kiện a ¹ 0F và b ¹ 0F, và mỗi điểm P = (x,y) trên E (khác phần tử ![]() ) thỏa mãn phương trình

) thỏa mãn phương trình

y3 = x3 + ax2 + b.

Các điểm nằm trên đường cong elliptic tạo thành nhóm abel, với phần tử không ![]() của E là phần tử trung hòa. Tồn tại những thuật toán hiệu quả để thực thi các phép toán nhóm của đường cong elliptic, tuy nhiên việc thực thi các thuật toán này nằm ngoài phạm vi của phần này của ISO/IEC 18033.

của E là phần tử trung hòa. Tồn tại những thuật toán hiệu quả để thực thi các phép toán nhóm của đường cong elliptic, tuy nhiên việc thực thi các thuật toán này nằm ngoài phạm vi của phần này của ISO/IEC 18033.

CHÚ THÍCH Xem ISO/IEC 15946-1, cũng như [9], để biết thêm thông tin về cách thực thi hiệu quả phép toán nhóm trên đường cong elliptic.

5.4.1. Các điểm nén của đường cong elliptic

Giả sử E là đường cong elliptic trên trường hữu hạn dạng tường minh F, ở đây F có đặc trưng bằng p.

Điểm P ¹ ![]() có thể được biểu diễn dưới dạng nén, không nén và hoặc lai ghép.

có thể được biểu diễn dưới dạng nén, không nén và hoặc lai ghép.

Nếu P = (x,y), thì (x,y) là dạng không nén của P.

Giả sử P = (x,y) là điểm trên đường cong elliptic E. Dạng nén của P là cặp (x,ỹ), ở đây ỹ Î {0,1} được xác định như sau:

- Nếu p ¹ 2 và y = 0F, thì ỹ = 0.

- Nếu p ¹ 2 và y ¹ 0F, thì ỹ = ((y' / pf) mod p) mod 2, ở đây y' = FE2IPF(y) và f là số nguyên không âm lớn nhất sao cho pf|y'.

- Nếu p = 2 và x = 0F thì ỹ = 0.

- Nếu p = 2 và x ¹ 0F thì ỹ = ![]() mod 2, ở đây z = y/x và z' = FE2IPF(y) và f là số nguyên không âm nhỏ nhất thỏa mã điều kiện 2f chia hết FE2IPF(1F).

mod 2, ở đây z = y/x và z' = FE2IPF(y) và f là số nguyên không âm nhỏ nhất thỏa mã điều kiện 2f chia hết FE2IPF(1F).

Dạng lai ghép của P = (x,y) là bộ ba (x,ỹ,y) với ỹ được xác định như ở Điều trước.

5.4.2. Các thuật toán giải nén điểm

Tồn tại các thuật toán hiệu quả giải nén điểm, tức là tính ỹ từ (x, ỹ). Dưới đây sẽ mô tả vắn tắt các thuật toán đó.

- Giả sử p ¹ 2 và (x,ỹ) là dạng nén của (x,y). Điểm (x,y) thỏa mãn phương trình y2 = f(x) với f(x) là đa thức trên F. Nếu f(x) = 0F, thì chỉ có một khả năng chọn y, chính là y = 0F. Ngược lại, nếu f(x) ¹ 0 thì có hai khả năng chọn y, các khả năng này chỉ khác nhau về dấu, việc chọn đúng được xác định bởi ỹ. Có hai thuật toán tính căn bậc hai trên trường hữu hạn được biết đến nhiều, và do đó hai lựa chọn y dễ dàng tính được.

- Giả sử p = 2 và (x,ỹ) là dạng nén của (x,y). Các điểm (x,y) thỏa mãn phương trình y2 + xy = x3 + ax2 + b. Nếu x = 0F, khi đó y2 = b, từ đây y được tính toán dễ dàng và duy nhất. Ngược lại nếu x ¹ 0F khi đó đặt z = y/x, ta có z2 + z = g(x) ở đây g(x) = (x + a + bx-2). Giá trị của y được xác định một cách duy nhất và dễ dàng tính ra được từ các giá trị z và x, do đó chỉ cần tính z. Để tính z, ta lưu ý rằng với x cố định, nếu z là một trong các nghiệm của phương trình z2 + z = g(x), khi đó có đúng một nghiệm khác, chính là z + 1F. Dễ dàng tính được hai giá trị ứng cử viên của z và dễ thấy rằng việc chọn đúng z được xác định bởi ỹ.

5.4.3. Chuyển đổi giữa xâu bộ tám và đường cong elliptic

Các nguyên thủy EC2OSPE và OS2ECPE chuyển đổi giữa các điểm trên đường cong elliptic và xâu bộ tám được xác định như sau.

Giả sử E là đường cong elliptic trên trường hữu hạn được cho ở dạng hiện F.

Hàm EC2OSPE(P, fmt) nhận đầu vào là điểm P trên E và bộ định dạng fmt là một trong các giá trị ký hiệu được nén, không được nén, hoặc lai ghép. Đầu ra là xâu bộ tám EP, được tính như sau:

- Nếu P = ![]() thì EP =

thì EP = ![]() .

.

- Nếu P = (x,y) ¹ ![]() với dạng nén (x,ỹ), khi đó

với dạng nén (x,ỹ), khi đó

EP = ![]() ,

,

ở đây,

- H là bộ tám đơn có dạng Oct(4U + C.(2 + ỹ)), trong đó,

- U = 1 nếu fmt hoặc là dạng không nén hoặc dạng lai ghép, ngược lại U = 0;

- C = 1 nếu fmt hoặc dạng nén hoặc dạng lai ghép, ngược lại C = 0;

- X là xâu bộ tám FE2OSPF(x):

- Y là xâu bộ tám FE2OSPF(y), nếu fmt hoặc dạng không nén hoặc dạng lai ghép; ngược lại y là xâu bộ tám rỗng.

CHÚ THÍCH Nếu (biến) định dạng fmt không ở dạng nén, thi không cần tính giá trị ỹ .

Hàm OS2ECPE(EP) nhận đầu vào là xâu bộ tám EP. Nếu tồn tại điểm P trên đường cong elliptic E và (biến) định dạng fmt thỏa mãn EC2OSPE(P, fmt) = EP, khi đó đầu ra của hàm là P (ở dạng không nén), ngược lại-hàm thất bại. Lưu ý rằng điểm P, nếu tồn tại, được xác định duy nhất và do đó hàm OS2ECPE(EP) đã được xác định rõ.

6. Các biến đổi mật mã

Điều này mô tả một số phép biến đổi mật mã sẽ được tham chiếu ở các Điều tiếp theo. Các dạng biến đổi đó là: hàm băm mật mã, hàm dẫn xuất khóa, mã xác thực thông báo, mã khối, và mã đối xứng. Với mỗi dạng biến đổi sẽ đưa ra các đặc trưng đầu ra/đầu vào ngắn gọn, tiếp đó sẽ đặc tả các thực thi cụ thể các phép biến đổi này, chúng được phép sử dụng trong phần này của ISO/IEC18003.

6.1. Các hàm băm mật mã

Hàm băm mật mã là hàm ánh xạ các xâu bộ tám có độ dài thay đổi vào xâu bộ tám có độ dài cố định. Chính xác hơn, hàm băm (hash function) mật mã xác định

- số nguyên dương Hash.Len ký hiệu độ dài đầu ra của hàm băm,

- số nguyên dương Hash.MaxInputLen ký hiệu độ dài lớn nhất của đầu vào hàm băm,

- và hàm Hash.eval ký hiệu bản thân hàm băm, ánh xạ xâu bộ tám có độ dài lớn nhất Hash.MaxInputLen vào xâu bộ tám độ dài Hash.Len.

Việc gọi hàm Hash.eval thất bại khi và chỉ khi độ dài đầu ra vượt quá giá trị Hash.MaxInputLen.

6.1.1. Các hàm băm mật mã cho phép

Với mục đích của phần này của ISO/IEC 18033, các hàm băm mật mã là những hàm được mô tả trong ISO/IEC 10118-2 và ISO/IEC 10118-3 với những quy định sau đây:

- Hàm băm trong ISO/IEC 10118 ánh xạ xâu bit vào xâu bit, trong khi đó trong ISO/IEC 18033 hàm băm ánh xạ xâu bộ tám vào xâu bộ tám. Do đó hàm băm trong ISO/IEC 10118-2 và ISO/IEC 10118-3 được phép áp dụng vào phần này của tiêu chuẩn ISO/IEC 18033, chỉ khi độ dài tính bằng bit của đầu ra là bội số của 8, trong trường hợp này ánh xạ giữa các xâu bộ tám và xâu bit bị tác động bởi các hàm OS2BSP và BS2OSP.

- Ngược lại, nếu như hàm băm trong ISO/IEC 10118 không xác định đối với đầu vào vượt quá độ dài cho trước, thì hàm băm trong phần này của ISO/IEC 18033 được xác định là thất bại đối với những đầu vào như vậy.

6.2. Hàm dẫn xuất khóa

Hàm dẫn xuất khóa là hàm KDF(x,l), nhận đầu vào là xâu bộ tám x và số nguyên l ≥ 0, và đầu ra là xâu bộ tám độ dài l. Xâu x có độ dài bất kỳ, mặc dù trong khi thực thi có thể xác định độ dài cực đại (rất lớn) cho x là kích thước cực đại cho l và thất bại nếu các giới hạn này bị vượt qua.

CHÚ THÍCH Trong một số tài liệu và tiêu chuẩn khác, thuật ngữ “hàm tạo mặt nạ“ ("mask generation function") được sử dụng thay cho "hàm dẫn xuất khóa".

6.2.1. Hàm dẫn xuất khóa được phép

Các hàm dẫn xuất khóa được phép trong phần này của ISO/IEC 18033 là KDF1 được mô tả phía dưới, ở Điều 6.2.2 và KDF2 được mô tả ở Điều 6.2.3.

6.2.2. KDF1

6.2.2.1. Các tham số hệ thống

KDF1 là họ các hàm dẫn xuất khóa được tham số hóa bởi các tham số hệ thống sau đây:

- Hash: hàm băm mật mã được mô tả ở Điều 6.1.

6.2.2.2. Đặc tả

Với xâu bộ tám x và số nguyên không âm l, KDF1(x, l) được xác định cho l bộ tám đầu tiên của xâu Hash.eval (x||I2OSP(0,4)||...|| Hash.eval(x||I2OSP(k -1,4),

ở đây ![]()

CHÚ THÍCH Hàm này sẽ thất bại khi và chỉ khi k > 232 hoặc khi |x|+ 4 >Hash.MaxIputLen.

6.2.3. KDF2

6.2.3.1. Các tham số hệ thống

KDF2 là hộ các hàm dẫn xuất khóa, được tham số bởi các tham số hệ thống sau:

- Hash: hàm băm mật mã được mô tả tại Điều 6.1.

6.2.3.2. Đặc tả

Với xâu bộ tám x và số nguyên không âm l, KDF2 (x,l) được xác định như là bộ tám đầu tiên của xâu

Hash.eval (x||I2OSP(1,4)||...||Hash.eval(x||I2OSP(k,4)).

ở đây ![]()

CHÚ THÍCH 1 Hàm này sẽ thất bại khi và chỉ khi k > 232 hoặc |x|+4>Hash.MaxlnputLen.

CHÚ THÍCH 2 KDF2 cũng giống như KDF1, trừ việc tính từ 1 đến k thay vì từ 0 đến k -1.

6.3. Các thuật toán MAC

Thuật toán xác thực thông báo MA là lược đồ xác định hai số nguyên dương MA.KeyLen, MA. MACLen, cùng hàm MA.eval(k',T), hàm này nhận khóa mật k’ là xâu bộ tám độ dài bằng MA.KeyLen, và xâu bộ tám tùy ý T làm đầu vào và tính đầu ra là xâu bộ tám MAC độ dài MA.MACLen.

Việc thực thi có thể hạn chế giá trị cực đại cho độ dài của T và MA.eval(k',T) sẽ thất bại nếu giới hạn này bị vượt qua.

CHÚ THÍCH Tham khảo Phụ lục B.1 xem thảo luận về các tính chất bảo mật mong muốn của các thuật toán MAC.

6.3.1. Các thuật toán MAC được phép

Với mục đích của phần này của ISO/IEC 18033, các thuật toán MAC được phép được mô tả trong ISO/IEC 9797-1 và ISO/IEC 9797-2, với các quy định sau:

- Đối với các thuật toán MAC được mô tả trong ISO/IEC 9797-1 và ISO/IEC 9797-2, đầu ra là các xâu bit, khóa bí mật và đầu ra là những xâu có độ dài cố định. Bởi vậy, một thuật toán trong ISO/IEC 9797-1 hoặc ISO/IEC 9797-2 được phép áp dụng trong phần này của ISO/IEC 18033 chỉ khi độ dài tính bằng bit của MAC và khóa mật là bội số của 8, trong trường hợp này ánh xạ giữa các xâu bộ tám và các xâu bit bị ảnh hưởng bởi OS2BSP và BS2OSP.

- Nếu các thuật toán trong ISO/IEC 9797-1 và ISO/IEC 9797-2 không xác định đối với đầu vào vượt quá độ dài cho trước, thì thuật toán MAC trong phần này của ISO/IEC 18033, được xác định là thất bại đối với những đầu vào như vậy.

6.4. Mã khối

Mã khối BC đặc tả như sau:

- số nguyên dương BC.KeyLen, là độ dài của khóa mật tính bằng octet,

- số nguyên dương BC. BlockLen, là độ dài tính bằng octet của khối bản mã hoặc bản rõ,

- hàm BC.Encrypt(k,b), nhận đầu vào là khóa bí mật k, với k là xâu bộ tám, độ dài BC.KeyLen và khối bản rõ b là xâu bộ tám độ dài BC.BlockLen, và đầu ra là khối mã b' với b' là xâu bộ tám độ dài BC.BlockLen, và

- hàm BC.Decrypt(k,b'), nhận đầu vào là khóa bí mật là xâu bộ tám, độ dài BC.KeyLen, và khối bản mã b' là xâu bộ tám độ dài BC.BlockLen, và đầu ra là khối bản rõ là xâu bộ tám, độ dài BC.BlockLen.

Với khóa bí mật cố định bất kỳ k, hàm b →BC.Encrypt(k,b) tác động như một phép hoán vị trên tập các xâu bộ tám độ dài BC.BlockLen, và hàm b'→BC.Decrypt(k,b) tác động như một phép hoán vị nghịch đảo.

CHÚ THÍCH Xem thảo luận trong Phụ lục B.2 về tính chất bảo mật mong muốn của mã khối.

6.4.1. Mã khối được phép

Trong phần này của ISO/IEC 18033, mã khối được phép là những mã khối được mô tả trong ISO/IEC 18033-3, với các quy định sau:

- Trong ISO/IEC 18033-3, các khối bản rõ/bản mã và khóa bí mật là những xâu bit có độ dài cố định, còn trong phần này của ISO/IEC 18033, chúng là những xâu bộ tám có độ dài cố định. Bởi vậy, mã khối trong ISO/IEC 18033-3 được phép áp dụng trong phần này của ISO/IEC 18033 chỉ khi độ dài tính bằng bit của các khối bản rõ/bản mã và của khóa bí mật là bội số của 8, trong trường hợp này ánh xạ giữa các xâu bộ tám và xâu bị tác động bởi các hàm OS2OSP và BS2OSP.

6.5. Mã đối xứng

Mã đối xứng SC xác định độ dài khóa SC. KeyLen, cùng với các thuật toán mã hóa, giải mã:

- Thuật toán mã hóa SC.Encrypt(k,M) nhận đầu vào là khóa bí mật k, khóa này là xâu bộ tám độ dài SC.KeyLen và bản rõ M là xâu bộ tám độ dài bất kỳ, đầu ra là bản mã c là xâu bộ tám.

Thuật toán mật mã có thể thất bại, nếu độ dài của M vượt quá một giá trị lớn nào đó, được xác định bởi quá trình thực thi.

- Thuật toán giải mã SC.Decrypt(k,c) nhận đầu vào là khóa bí mật k, khóa này là xâu bộ tám độ dài SC.KeyLen, và bản mã c là xâu bộ tám độ dài bất kỳ, đầu ra là bản rõ M là xâu bộ tám.

Thuật toán giải mã có thể thất bại trong một số tình huống nào đó.

Các thuật toán mã hóa và giải mã là tất định. Đồng thời, đối với tất cả khóa bí mật k và tất cả bản rõ M, nếu M không vượt quá giới hạn độ dài của thuật toán mã hóa và nếu c = SC.Encryt(k,M), thì SC.Decrypt (k, c) không thất bại và SC.Decrypt (k,c) = M.

CHÚ THÍCH Xem thảo luận trong phụ lục B.3 về các tính chất bảo mật mong muốn của mã đối xứng.

6.5.1. Mật mã đối xứng được phép

Mật mã đối xứng được phép sử dụng trong phần này của ISO/IEC 18033 là:

- SC1, được mô tả tại Điều 6.5.2, và

- SC2, được mô tả tại Điều 6.5.3.

6.5.2. SC1

Mã khối đối xứng này đạt được bằng cách sử dụng mã khối ở chế độ CBC (cipher block chaining - xem ISO/IEC 10116), cùng với lược đồ đệm (padding) cụ thể, để bổ sung bản rõ sao cho độ dài của chúng là bội số của kích thước khối của mã khối cơ sở.

6.5.2.1. Các tham số hệ thống

SC1 là họ mã khối đối xứng được tham số hóa bằng các tham số hệ thống sau đây:

- BC: mã khối, được mô tả trong Điều 6.4.

Nói một cách chặt chẽ, cần hạn chế sao cho BC.BlockLen < 256. Và hạn chế này luôn được đáp ứng trên thực tế.

6.5.2.2. Đặc tả

SC1.KeyLen = BC.KeyLen.

Hàm SC1.Encrypt(K,M) làm việc như sau:

a) Đặt PadLen = BC.BlockLen - (|M| mod BC.BlockLen).

b) Giả sử P1 = Oct(padLen).

c) Giả sử P2 là xâu bộ tám được hình thành bằng cách lặp lại octet P1 với tổng số lần lặp bằng PadLen (bởi vậy |P2| = padLen).

d) Giả sử M’ = M||P2.

e) Tạo cú pháp cho M’: M' = ![]()

![]()

![]() , ở đây với 1 ≤ i ≤ l,

, ở đây với 1 ≤ i ≤ l,![]() là xâu bộ tám độ dài BC.BlockLen.

là xâu bộ tám độ dài BC.BlockLen.

f) Giả sử c0 là xâu bộ tám, bao gồm các bản sao BC.BlockLen của octet 0ct(0) và với 1 ≤ i ≤ l, đặt ci = BC. Encrypt(k,![]() Å ci-1).

Å ci-1).

g) Giả sử c = c1 ![]() cl.

cl.

h) Đưa ra c.

Hàm SC1. Decrypt(k,c) làm việc như sau:

a) Nếu |c| không phải là bội số khác không của BC.BlockLen, hàm sẽ thất bại.

b) Tạo cú pháp cho c, c = c1 ![]() cl với 1 ≤ i ≤ l là xâu bộ tám độ dài BC.BlockLen, đồng thời giả sử c0 là xâu bộ tám bao gồm các bản sao BC. BlockLen của Oct(0).

cl với 1 ≤ i ≤ l là xâu bộ tám độ dài BC.BlockLen, đồng thời giả sử c0 là xâu bộ tám bao gồm các bản sao BC. BlockLen của Oct(0).

c) Với 1 ≤ i < l, đặt ![]() = BC.Decrypt(k,ci) Å ci-1.

= BC.Decrypt(k,ci) Å ci-1.

d) Giả sử P1 là octet cuối cùng của ![]() , và giả sử padLen = BS2IP(P1).

, và giả sử padLen = BS2IP(P1).

e) Nếu padLen Ï [1..BC.BlockLen] thì sẽ thất bại.

f) Kiểm tra nếu bộ tám cuối cùng padLen của ![]() bằng hay không; nếu không bằng thì thất bại.

bằng hay không; nếu không bằng thì thất bại.

g) Giả sử M’’l là xâu bộ tám bao gồm từ những octet đầu tiên BC.BlockLen - padlen của ![]() .

.

h) Đặt M - ![]()

![]()

![]()

![]()

i) Đưa ra M.

6.5.3. SC2

6.5.3.1. Các tham số hệ thống

SC2 là họ các mã đối xứng, được tham số hóa bởi các tham số hệ thống sau đây:

- KDF Hàm dẫn xuất khóa được mô tả tại Điều 6.2;

- KeyLen: số nguyên dương.

6.5.3.2. Đặc tả

Giá trị của SC2. KeyLen bằng giá trị của tham số hệ thống KeyLen.

Hàm SC2.Encrypt(k,M) làm việc như sau;

a) Đặt mask = KDF(k,|M|).

b) Đặt c = mask Å M.

c) Đưa ra c

Hàm SC2.Decrypt(k,c) làm việc như sau:

d) Đặt mask = KDF(k, |c|).

e) Đặt M = mask Å c.

f) Đưa ra M.

7. Mật mã phi đối xứng

Mật mã phi đối xứng AC bao gồm từ ba thuật toán:

- Thuật toán tạo khóa AC.KeyGen(), với đầu ra là cặp khóa công khai/khóa bí mật (PK, pk). Cấu trúc của PK và pk phụ thuộc vào mật mã cụ thể.

- Thuật toán mã hóa AC.Encrypt (PK,L,M,opt), nhận đầu vào là khóa công khai, nhãn L, bản rõ M và tùy chọn opt, đầu ra là bản mã C. Lưu ý rằng L, M và C là các xâu bộ tám. Xem thêm Điều 7.2 phía dưới về nhãn. Xem Điều 7.4 để biết thêm về tùy chọn mật mã.

Thuật toán mã hóa có thể thất bại, nếu độ dài L hoặc M vượt quá giới hạn trong thực thi.

- Thuật toán giải mã AC.Decrypt(pk,L,C), nhận đầu vào là khóa riêng pk, nhãn L, bản mã C và đầu ra là bản rõ M.

Thuật toán giải mã có thể thất bại trong một số tình huống nào đấy.

Nhìn chung, các thuật toán tạo khóa, mã hóa là các thuật toán xác suất, còn thuật toán giải mã là thuật toán tất định.

CHÚ THÍCH 1 Mục đích của tất cả mật mã phí đối xứng trong phần này của ISO/IEC18033 là cung cấp độ an toàn thích hợp chống lại kiểu tấn công chọn bản mã thích hợp (được định nghĩa trong [30], và điều này tương đương với khái niệm “khả năng không bị uốn" (“non-malleability"), được định nghĩa trong [17]). Khái niệm an toàn này nhìn chung được cộng đồng nghiên cứu mật mã đánh giá như một hình thức an toàn phù hợp mà mật mã phi đối xứng cần cung cấp. Định nghĩa hình thức của khái niệm an toàn này được trình bày tại phụ lục B.4, và đã được điều chỉnh phù hợp với bản rõ có độ dài thay đổi và vai trò của nhãn; đồng thời cũng định nghĩa một khái niệm yếu hơn một ít về tính an toàn, được gọi là “dễ bị uốn nhẹ" (benign malleability). Khái niệm "dễ bị uốn thích hợp", nếu không phải với tất cả, thì cũng với đại đa số ứng dụng của mật mã phi đối xứng, và một số mật mã phi đối xứng trong phần này của ISO/IEC 18033 chỉ đạt được mức an toàn này.

CHÚ THÍCH 2 Yêu cầu cơ bản của bất kỳ mật mã phi đối xứng là tính đúng đắn: Với bất kỳ cặp khóa công khai/khóa riêng (PK, pk), với cặp bất kỳ nhãn/bản rõ (L,M) sao cho độ dài L, M không vượt quá giới hạn do thực thi quyết định, bất kỳ sự mã hóa bản rõ M với nhãn L và PK được giải mã bằng nhãn L và pk để nhận được bản rõ.

CHÚ THÍCH 3 Một ví dụ mật mã phi đối xứng chứng tỏ yêu cầu trên đây về tính đúng đắn không phải luôn luôn thỏa mãn là mật mã dựa trên RSA với n = pq, p và q là hai số nguyên tố. Thuật toán tạo khóa có thể sử dụng các thuật toán xác suất để kiểm tra liệu p và q có phải là các số nguyên tố không, và thuật toán này có thể đưa ra kết quả sai với xác suất không đáng kể. Nếu xảy ra điều đó, thì thuật toán giải mã có thể không phải là thuật toán nghịch đảo của thuật toán mã hóa.

7.1. Độ dài bản rõ

Một điều quan trọng cần chú ý là, bản rõ có thể có độ dài thay đổi và bất kỳ, mặc dù khi thực thi có thể áp đặt một giới hạn trên (thường là rất lớn) cho độ dài này.

Tuy vậy, có hai dạng mật mã phi đối xứng suy biến, được định nghĩa như sau:

- Mật mã phi đối xứng AC độ dài bản rõ cố định chỉ mã hóa những bản rõ có độ dài (tính bằng số bộ tám) bằng một giá trị cố định AC.MsgLen.

- Mật mã phi đối xứng AC độ dài bản rõ bị giới hạn chỉ mã hóa những bản rõ có độ dài (tính bằng bộ tám) nhỏ hơn hoặc bằng một giá trị cố định AC.MaxMsgLen(PK). Ở đây độ dài cực đại của bản rõ có thể phụ thuộc vào khóa công khai của bản mã.

CHÚ THÍCH Ngoại trừ mật mã phi đối xứng độ dài bản rõ cố định và độ dài bản rõ bị giới hạn, phép mã hóa bản rõ nói chung không che giấu được độ dài bản rõ. Bởi vậy khi áp dụng mật mã phi đối xứng, cần thiết phải đảm bảo, có thể bằng cách sử dụng lược đồ đệm bản rõ, để không một thông tin nhạy cảm nào được mã hóa ở dạng ẩn có độ dài bằng độ dài bản rõ.

7.2. Sử dụng nhãn

Nhãn là xâu bộ tám mà giá trị của nó được sử dụng bởi các thuật toán mã hóa và giải mã. Nhãn có thể chứa dữ liệu công khai được che giấu khỏi ngữ cảnh và không cần thiết được mã hóa, nhưng nó lại phải liên quan đến bản mã.

Nhãn là xâu bộ tám có nhiều ý nghĩa đối với các ứng dụng sử dụng mật mã phi đối xứng và độc lập với quá trình thực thi mật mã phi đối xứng.

Nhãn có thể tùy ý, có độ dài thay đổi, mặc dù với mật mã cụ thể có thể chọn giới hạn trên (rất lớn) cho độ dài của nó.

Dạng suy biến của mật mã phi đối xứng được định nghĩa như sau:

- Mật mã phi đối xứng với độ dài nhãn cố định là mật mã với các thuật toán mã hóa và giải mã chỉ chấp nhận nhãn có độ dài (tính bằng bộ tám) bằng một giá trị cố định AC.LabelLen.

CHÚ THÍCH 1 Khái niệm an toàn truyền thống chống lại tấn công chọn bản mã, được mở rộng trong phụ lục B.4, sao cho bằng trực giác, đối với mật mã phi đối xứng, thuật toán mã hóa cần gắn nhãn vào bản mã theo một kiểu phù hợp "không có khả năng uốn”.

CHÚ THÍCH 2 Ví dụ, có những giao thức trao đổi khóa, trong đó một phía, chẳng hạn A mã hóa khóa phiên bằng khóa công khai của phía thứ hai, chẳng hạn B. Để giao thức được an toàn, định danh của phía A (hoặc khóa công khai hoặc chứng thư số) phải “không có khả năng bị uốn“ đối với bản mã. Một cách để thực hiện điều này là, đơn giản chỉ cần gắn định danh vào bản rõ. Tuy vậy, điều này làm cho bản mã trở nên dài không cần thiết, vì thường thì A đã biết định danh của B theo ngữ cảnh cụ thể của giao thức. Việc thực thi tốt cơ chế dán nhãn sẽ mang lại cùng hiệu quả, mà không cần tăng kích thước bản mã.

7.3. Định dạng bản mã

Mật mã phi đối xứng được đề xuất trong phần này của ISO/IEC 18033 mô tả chính xác cách định dạng bản mã như một xâu bộ tám. Tuy vậy, việc thực thi có thể tiến hành độc lập với lưu trữ và/hoặc truyền bản bản mã trong định dạng đã lựa chọn để thay thế, nếu như điều đó là thuận tiện. Hơn nữa, quá trình mã hóa bản rõ và biến đổi bản mã thu được theo định dạng đã chọn, có thể suy biến thành một quá trình đơn tương đương về chức năng. Tương tự như thế quá trình biến đổi từ định dạng đã chọn và giải mã bản mã có thể suy biến thành một quá trình đơn, tương đương về chức năng. Như vậy, trong hệ thống cho trước, bản mã nhất thiết không được xuất hiện ở dạng đã quy định ở đây.

CHÚ THÍCH Bên cạnh việc tăng cường tính liên tác, việc quy định định dạng của bản mã là cần thiết để đưa ra các mệnh đề có ý nghĩa và lập luận cứ cho tính an toàn của mật mã phi đối xứng chống lại các tấn công chọn bản mã phù hợp.

7.4. Lựa chọn mật mã

Một số mật mã phi đối xứng cho phép một số dạng tùy chọn cụ thể ở dạng lược đồ để chuyển sang thuật toán mật mã, điều này cắt nghĩa vì sao biến tùy chọn mật mã bổ sung opt lại được cho phép trong giao diện trừu tượng cho mật mã phi đối xứng.

Một số mật mã phi đối xứng được trình bày ở đây, một cách tự nhiên có thể xem như không chứa bất kỳ tùy chọn mật mã, trong những trường hợp như thế mật mã được coi là không có tùy chọn.

Hệ thống có thể cung cấp giá trị “mặc định” của biến opt. Tuy vậy, vấn đề này nằm ngoài phạm vi của phần này.

CHÚ THÍCH Trong các mật mã phi đối xứng được mô tả trong phần này của ISO/IEC 18033, chỉ có mật mã dựa trên đường cong elliptic là sử dụng chế độ tùy chọn mật mã, chế độ này được sử dụng nhằm chỉ dẫn định dạng mong muốn để mã hóa các điểm trên đường cong elliptic.

7.5. Phương pháp vận hành mật mã phi đối xứng

Thông thường, thuật toán tạo khóa do một bên thực hiện, đó là chủ nhân của cặp khóa, hoặc là bên được tin cậy được chủ nhân ủy thác. Khóa công khai được tạo ra cho tất cả các bên, những người muốn gửi thông báo được mã hóa đến cho chủ nhân, nhưng khóa riêng thì không được tiết lộ cho bất kỳ bên nào trừ chủ nhân của nó. Về cơ chế và các giao thức tạo khóa công khai cho các bên khác nằm ngoài phạm vi của phần này. Về vấn đề này xem hướng dẫn tại ISO/IEC 11770.

Mỗi một mật mã phi đối xứng được trình bày ở phần này của ISO/IEC 18033 là thành phần của họ các mật mã phi đối xứng, ở đấy mật mã cụ thể được chọn từ họ mật mã bằng cách chọn giá trị cụ thể của các tham số hệ thống, các tham số này xác định họ các mật mã.

Đối với mỗi mật mã cụ thể được chọn từ họ mật mã, các giá trị cụ thể được chọn trước khi tạo khóa. Tùy vào các quy ước được sử dụng để mã hóa khóa công khai, một số lựa chọn của tham số hệ thống có thể được nhúng vào quá trình mã hóa khóa công khai. Những tham số hệ thống này sẽ được cố định suốt cả thời gian sống của khóa công khai.

CHÚ THÍCH Ví dụ, nếu mã phi đối xứng có thể được tham số hóa theo thuật ngữ của hàm băm mật mã, thì việc chọn hàm hash nên được cố định và nói chung tại một điểm nào đó trước khi tạo cặp khóa công khai/khóa riêng, và các thuật toán mã hóa, giải mã nên sử dụng để chọn hàm băm suốt thời gian sống của khóa công khai. Bỏ qua nguyên tắc này không chỉ làm chệch việc thực thi, mà còn làm mất ý nghĩa của việc phân tích tính an toàn của mật mã, và có thể trong một số trường hợp, đẩy việc thực thi vào những rủi ro nghiêm trọng.

7.6. Mật mã phi đối xứng được phép

Người dùng muốn khai thác mật mã phi đối xứng trong phần này của ISO/IEC 18033 sẽ chọn một trong số các mật mã sau đây:

- Mật mã kết hợp vạn năng, được chọn từ họ HC các mật mã lai ghép, được mô tả tại Điều 8.3;

- Mã phi đối xứng với độ dài bản mã giới hạn từ họ RSAES các mật mã, được mô tả tại Điều 11.4;

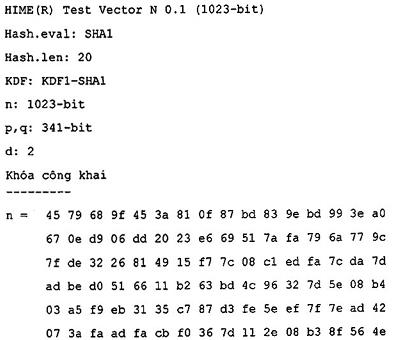

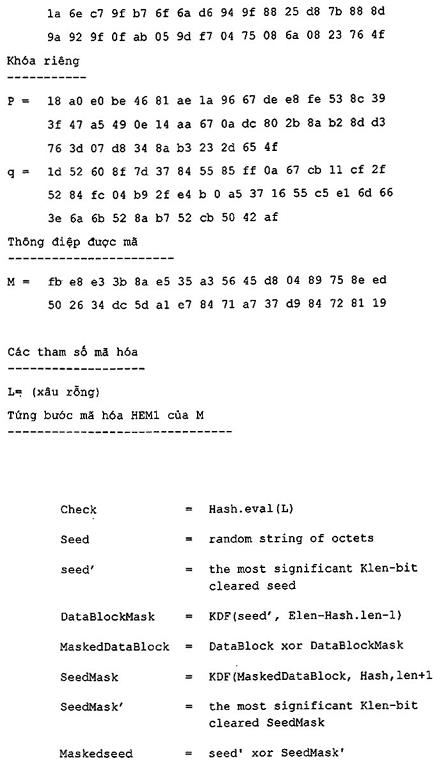

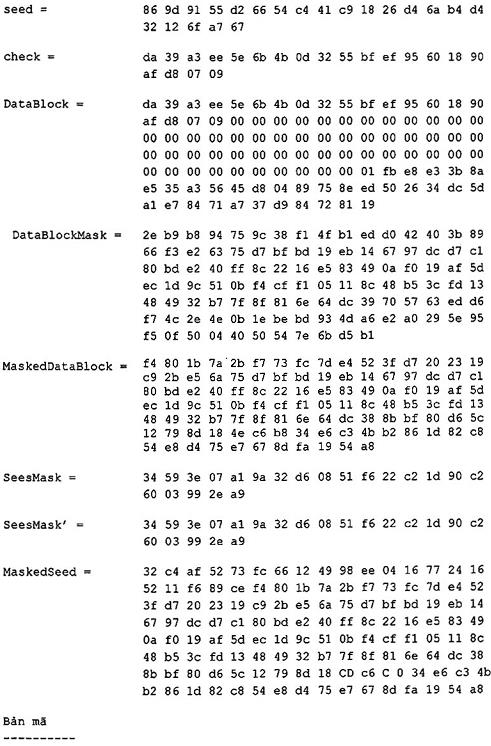

- Mã phi đối xứng với độ dài bản rõ bị giới hạn thuộc họ HIME(R) được mô tả tại Điều 12.3.

CHÚ THÍCH Vì HC, RSAES và HIME là họ mật mã được tham số hóa bởi các tham số hệ thống khác nhau, người dùng sẽ phải chọn các giá trị cụ thể của các tham số hệ thống từ tập các tham số hệ thống được phép, được xác định trong các Điều tương ứng, trong đó mỗi họ mật mã được mô tả.

8 . Mật mã lai ghép tổng quát

Khi thiết kế mật mã phi đối xứng hiệu quả, một cách tiếp cận hữu ích là thiết kế mật mã lai ghép, ở đó có thể sử dụng kỹ thuật mật mã phi đối xứng để mã hóa khóa bí mật, khóa bí mật này sau đó được sử dụng để mã thông báo, sử dụng kỹ thuật mật mã đối xứng. Điều này mô tả một dạng mật mã lai đặc biệt, được gọi là mật mã lai ghép tổng quát. Mật mã lai ghép tổng quát được xây dựng từ hai “khối kiến tạo" mức thấp hơn: cơ chế bọc khóa và cơ chế bọc dữ liệu. Điều 8.3 đặc tả chi tiết họ HC các mật mã lai ghép tổng quát.

8.1. Cơ chế bọc khóa

Cơ chế bọc khóa KEM bao gồm ba thuật toán:

- Thuật toán tạo khóa KEM.KeyGen(), với đầu ra là cặp khóa công khai/khóa riêng (PK,pk). Cấu trúc của PK và pk phụ thuộc vào lược đồ cụ thể.

- Thuật toán mã hóa KEM.Encrypt(PK,opt), nhận đầu vào là khóa công khai PK và tùy chọn mật mã opt, đầu ra là cặp khóa mật/bản mã (K, C0). K và C0 là các xâu bộ tám. Vai trò của opt ở đây cũng tương tự như trong mật mã phi đối xứng (xem Điều 7.4).

- Thuật toán giải mã KEM.Decrypt (pk,C0) với đầu vào là khóa riêng pk và bản mã C0, đầu ra là khóa bí mật K, K và C0 là các xâu bộ tám.

Thuật toán giải mã có thể thất bại trong một số bối cảnh nhất định.

Cơ chế bọc khóa cũng xác định một số nguyên dương KEM.KeyLen - độ dài khóa bí mật là đầu ra của KEM.Encrypt và KEM.Decrypt.

CHÚ THÍCH Cơ chế bọc khóa cần thỏa mãn tính đúng đắn, tương tự tính đúng đắn của mật mã phi đối xứng: với bất kỳ cặp khóa công khai/khóa riêng (PK,pk), bất kỳ đầu ra (K, C0) của thuật toán mã hóa với đầu vào (PK,opt), bản mã C0 có thể được giải mã nhờ pk để thu được K. Yêu cầu này có thể được giảm nhẹ, bởi vậy nói chung chỉ nó chỉ giữ một phần không đáng kể cặp khóa công khai/bí mật.

8.1.1. Tính chất phi tiền tố

Ngoài ra, cơ chế bọc khóa còn phải thỏa mãn tính chất sau đây. Tập hợp tất cả các đầu ra - các bản mã có thể - của thuật toán mã hóa là tập con của tập ứng cử viên các xâu bộ tám (có thể phụ thuộc vào khóa công khai), sao cho tập ứng cử viên này là phi tiền tố và các phần tử của tập này dễ dàng được nhận dạng (hoặc cho trước khóa công khai hoặc khóa riêng).

8.1.2. Các cơ chế bọc khóa được phép

Cơ chế bọc khóa được phép trong phần này của tiêu chuẩn ISO/IEC 18033 gồm:

- ECIES - KEM (được mô tả tại Điều 10.2),

- PSEC - KEM (được mô tả tại Điều 10.3),

- ACE - KEM (được mô tả tại Điều 10.4), và

- RSA - KEM (được mô tả tại Điều 11.5).

CHÚ THÍCH 1 Để thuận tiện, các mật mã lai ghép tổng quát tương ứng được xây dựng từ các cơ chế bọc khóa trên thông qua cấu trúc lai ghép tổng quát tại Điều 8.3 tương ứng được gọi là ECIES - HC, PSEC - HC, ACE - HC, và RSA - HC.

CHÚ THÍCH 2 Nói một cách đại thể, cơ chế bọc khóa làm việc tương tự như mật mã phi đối xứng, ngoại trừ một điều là thuật toán mã hóa không nhận đầu vào nào khác ngoài khóa công khai của người nhận: thay vì nhận đầu vào là thông báo và tạo ra bản mã, thuật toán mã hóa tạo ra cặp khóa bí mật/bản mã (K, C0), ở đây K là xâu bộ tám có độ dài xác định và C0 là mã hóa của K, như vậy thuật toán giải mã áp dụng vào C0 và đưa ra K.

CHÚ THÍCH 3 Luôn luôn có thể sử dụng mật mã phi đối xứng (với độ dài bản rõ cố định hay độ dài bản rõ bị giới hạn) để tạo ra xâu bộ tám ngẫu nhiên K và sau đó mã hóa nó bằng khóa công khai của người nhận (và tùy chọn nào đó để thu được C0). Tuy nhiên, cũng có thể thiết kế cơ chế bọc khóa theo cách khác hiệu quả hơn.

CHÚ THÍCH 4: Để xây dựng mật mã lai ghép tổng quát an toàn chống lại tấn công chọn bản mã phù hợp, tồn tại khái niệm an toàn tương ứng cho cơ chế bọc khóa. Điều này được thảo luận chi tiết tại Phụ lục B.5.

8.2. Các cơ chế bọc dữ liệu

Cơ chế bọc dữ liệu DEM xác định độ dài khóa DEM.KeyLen, và các thuật toán mã hóa và giải mã.

- Thuật toán mã hóa DEM.Encrypt(K,L,M) nhận đầu vào là khóa bí mật K, nhãn L và bản rõ M. Thuật toán cho đầu ra là bản mã C1. Ở đây K, L, M và C1 là các xâu bộ tám, trong đó L và M có thể có độ dài tùy ý, còn K có độ dài DEM.KeyLen.

Thuật toán mã hóa có thể bị thất bại, nếu độ dài L hoặc M vượt qua giới hạn (rất lớn) được xác định bởi quá trình thực thi.

- Thuật toán giải mã DEM.Decrypt(K,L,C1) nhận đầu vào là khóa bí mật K, nhãn L và bản mã C1 cho đầu ra là bản rõ M.

Thuật toán giải mã có thể thất bại trong một số bối cảnh nhất định.

CHÚ THÍCH Các thuật toán mã hóa và giải mã nên là thuật toán tất định, thỏa mãn yêu cầu sau đây về tính đúng đắn: với mọi khóa bí mật, tất cả L vá tất cả bản rõ, đều có độ dài L và M không vượt quá giới hạn được xác định bởi thực thi,

DEM.Decrypt(K,L,DEM.Encrypt(K,L,M)) = M.

8.2.1. Các dạng cơ chế bọc dữ liệu suy biến

Có hai dạng cơ chế bọc dữ liệu suy biến được xác định như sau:

- Cơ chế bọc dữ liệu với độ dài nhãn cố định là cơ chế mà thuật toán mã hóa và giải mã chỉ chấp nhận nhãn có độ dài bằng giá trị cố định DEM.LabelLen.

- Cơ chế bọc dữ liệu với độ dài bản rõ cố định là cơ chế mã thuật toán mã hóa chỉ chấp nhận các bản rõ có độ dài bằng giá trị cố định DEM.MsgLen.

8.2.2. Cơ chế bọc dữ liệu được phép

Cơ chế bọc dữ liệu trong phần này của tiêu chuẩn ISO/IEC 18033 được mô tả tại Điều 9.

CHÚ THÍCH 1 Nói đại thể, cơ chế bọc dữ liệu cung cấp “phong bì số", bảo vệ cả tính bí mật lẫn tính toàn vẹn của dữ liệu sử dụng kỹ thuật mật mã đối xứng. Nó đồng thời gắn dữ liệu vào nhãn công khai.

CHÚ THÍCH 2 Để xây dựng mã lai ghép tổng quát, chống được tấn công chọn bản mã, tồn tại khái niệm tương ứng về an toàn cho cơ chế bọc dữ liệu. Điều này được xem xét chi tiết tại Phụ lục B.6.

8.3. HC

8.3.1. Các tham số hệ thống

HC là họ mật mã phi đối xứng được tham số hóa như sau:

- KEM: cơ chế bọc khóa được mô tả tại Điều 8.1;

- DEM: cơ chế bọc khóa được mô tả tại Điều 8.2.

Mọi sự kết hợp giữa KEM và DEM đều có thể sử dụng, nếu đảm bảo điều kiện KEM.KeyLen = DEM.KeyLen.

CHÚ THÍCH 1 Nếu DEM là cơ chế bọc dữ liệu với độ dài nhãn cố định, trong đó độ dài nhãn bị hạn chế bởi DEM.LabelLen, thì HC là mã đối xứng với độ dài nhãn cố định và HC.LabelLen = DEM.KeyLen.

CHÚ THÍCH 2 Nếu DEM là cơ chế bọc dữ liệu với độ dài bản rõ cố định, trong đó bản rõ có độ dài hạn chế bởi DEM.MsgLen, thì HC là mã đối xứng với độ dài bản rõ cố định và HC.MsgLen = DEM.MsgLen.

CHÚ THÍCH 3 Với tất cả sự lựa chọn được phép của KEM, giá trị của KEM.KeyLen là tham số hệ thống có thể được chọn bằng DEM.KeyLen. Như vậy mọi sự kết hợp có thể của KEM và DEM có thể được thực hiện bằng cách chọn thích hợp các tham số hệ thống.

8.3.2. Tạo khóa

Thuật toán tạo khóa, khóa công khai và khóa riêng cho HC cũng như cho KEM; Tùy chọn mật mã của HC cũng như của KEM.

Giả sử (PK, pk) là cặp khóa công khai/khóa riêng.

8.3.3. Mã hóa

Thuật toán mã hóa HC.Encrypt nhận đầu vào là khóa công khai PK, nhãn L, bản rõ M và tùy chọn mật mã opt. Thuật toán này chạy như sau:

a) Tính (K,C0) = KEM.Encrypt(PK,opt).

b) Tính C1 = DEM.Encrypt(K,L,M).

c) Tạo C = C0 || C1.

d) Đưa ra C.

8.3.4. Giải mã

Thuật toán giải mã HC.Decrypt nhận đầu vào là khóa riêng pk, nhãn L và bản mã C. Thuật toán chạy như sau:

a) Sử dụng tính chất phi tiền tố của bản mã liên kết với KEM (xem Điều 8.1.1), tạo cú pháp C, C = C0||C1, ở đây C0 và C1 là các xâu bộ tám sao cho C0 là phần tử của tập hợp ứng cử viên của các bản mã có thể liên kết với KEM. Bước này sẽ thất bại nếu C không được tạo cú pháp.

b) Tính K = KEM.Decrypt(pk, C0).

c) Tính M = DEM.Decrypt (K, L, C1).

d) Đưa ra M.

CHÚ THÍCH độ an toàn của HC được xem xét tại phụ lục B.7. Tại đây lưu ý rằng chừng nào KEM và DEM thỏa mãn các tính chất an toàn tương ứng, thì HC sẽ là an toàn đối với tấn công chọn bản mã thích hợp.

9. Thiết kết các cơ chế bọc dữ liệu

Điều khoản này đưa ra các cơ chế bọc dữ liệu, gồm:

- DEM1, được mô tả trong Điều 9.1,

- DEM2, được mô tả trong Điều 9.2, và

- DEM3, được mô tả trong Điều 9.3.

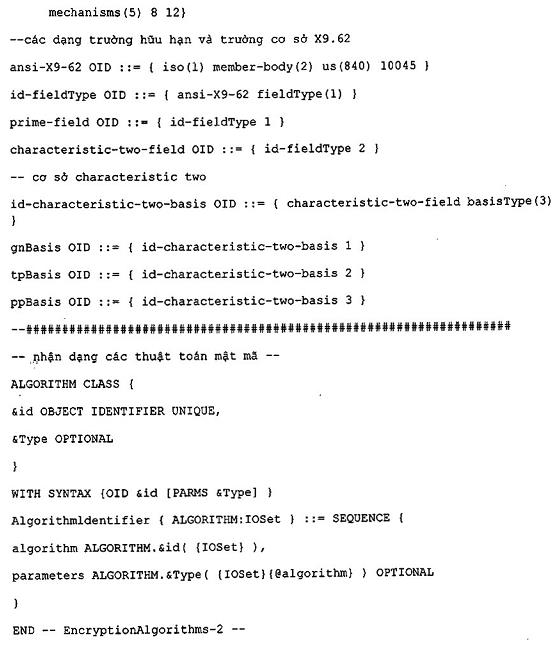

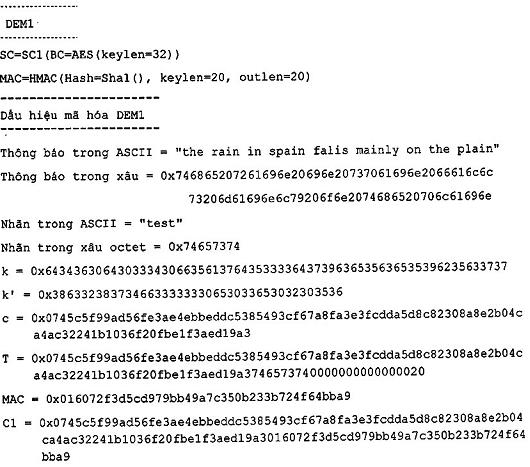

9.1. DEM1

9.1.1. Các tham số hệ thống

DEM1 là họ các cơ chế bọc dữ liệu, được tham số hóa bằng các tham số hệ thống sau:

- SC: mật mã đối xứng, được mô tả tại Điều 6.5;

- MA: thuật toán MAC được mô tả trong Điều 6.3.

Giá trị của DEM1.KeyLen được xác định như sau: DEM1.KeyLen = SC.KeyLen + MA. KeyLen.

9.1.2. Mã hóa

Thuật toán DEM1.Encrypt nhận đầu vào là khóa bí mật K, nhãn L, và bản rõ M. Thuật toán chạy như sau:

a) Tạo cú pháp K, K = ![]() , ở đây k và k' là các xâu bộ tám sao cho |k| = SC.KeyLen và |k'| = MA.KeyLen.

, ở đây k và k' là các xâu bộ tám sao cho |k| = SC.KeyLen và |k'| = MA.KeyLen.

b) Tính c = SC.Encrypt(k,M).

c) Giả sử T = ![]()

d) Tính MAC = MA.eval(k',T).

e) Thiết lập C1 = c || MAC.

f) Đưa ra C1.

9.1.3. Giải mã

Thuật toán DEM1.Decrypt nhận đầu vào là khóa bí mật K, nhãn L, và bản mã C1. Thuật toán chạy như sau:

a) Tạo cú pháp K,K = ![]() ở đấy k và k' là các xâu bộ tám với |k| = SC.KeyLen và |k'| = MA.KeyLen.

ở đấy k và k' là các xâu bộ tám với |k| = SC.KeyLen và |k'| = MA.KeyLen.

b) Nếu |C1| < MA.MACLen thì thất bại.

c) Tạo cú pháp C1 : C1 = ![]() , ở đây c và MAC là các xâu bộ tám với |MAC| = MA.MACLen.

, ở đây c và MAC là các xâu bộ tám với |MAC| = MA.MACLen.

d) Giả sử T = ![]()

e) Tính MAC' = MA.eval(k',T).

f) Nếu MAC ¹ MAC' thì thất bại.

g) Tính M = SC.Decrypt(k,c).

h) Đưa ra M.

CHÚ THÍCH Việc xem xét chi tiết tính an toàn của cấu trúc này được đưa ra trong Phụ lục B.6.1. Ở đây chỉ lưu ý là các SA và MA cơ sở được cung cấp thỏa mãn các yêu cầu tương ứng, sau đó là cả DEM1 cũng thỏa mãn các yêu cầu này.

9.2. DEM2

9.2.1. Các tham số hệ thống

DEM2 là họ các cơ chế bọc dữ liệu với độ dài nhãn cố định, được tham số hóa bằng các tham số hệ thống sau đây:

- SC: mã đối xứng được mô tả tại Điều 6.5;

- MA: thuật toán MAC, được mô tả tại Điều 6.3;

- LabelLen: số nguyên không âm.

Giá trị DEM2.LabelLen được xác định là bằng giá trị của tham số hệ thống LabelLen.

Giá trị DEM2.KeyLen được xác định bằng: DEM2.KeyLen = SC.KeyLen + MA.KeyLen.

9.2.2. Mã hóa

Thuật toán DEM2.Encrypt nhận đầu vào là khóa bí mật K, nhãn L độ dài LabelLen, bản rõ M. Thuật toán chạy như sau:

a) Tạo cú pháp K, K = ![]() ở đấy k và k' là các xâu bộ tám sao cho |k| = SC.KeyLen và |k'| = MA.KeyLen.

ở đấy k và k' là các xâu bộ tám sao cho |k| = SC.KeyLen và |k'| = MA.KeyLen.

b) Tính c = SC.Encrypt(k,M).

c) Đặt T = ![]() .

.

d) Tính MAC = MA.eval (k',T).

e) Thiết lập C1= c || MAC.

f) Đưa ra C1.

9.2.3. Giải mã

Thuật toán DEM2.Decrypt nhận đầu vào là khóa bí mật K, nhãn L độ dài LabelLen và bản mã C1. Thuật toán chạy như sau:

a) Tạo cú pháp K, K = ![]() ở đấy k và k’ là các xâu bộ tám sao cho |k| = SC.KeyLen và |k'| = MA. KeyLen.

ở đấy k và k’ là các xâu bộ tám sao cho |k| = SC.KeyLen và |k'| = MA. KeyLen.

b) Nếu |C1| < MA.MACLen thì thất bại.

c) Tạo cú pháp C1,C1 = ![]() , ở đây c và MAC là các xâu bộ tám sao cho |MAC| = MA.MACLen.

, ở đây c và MAC là các xâu bộ tám sao cho |MAC| = MA.MACLen.

d) Giả sử T = c || L.

e) Tính MAC' = MA.eval (k',T).

f) Nếu MAC' ¹ MAC thì thất bại.

g) Tính M = SC.Decrypt(k,c).

h) Đưa ra M.

CHÚ THÍCH 1 Việc xem xét chi tiết tính an toàn của thiết kế trên được trình bày trong Phụ lục B.6.1. Ở đây chỉ lưu ý là các SC và MA thỏa mãn các yêu cầu an toàn tương ứng, khi đó DEM2 cũng thỏa mãn các yêu cầu này.

CHÚ THÍCH 2 DEM2 được cung cấp chủ yếu để so sánh với các tiêu chuẩn khác.

9.3. DEM3

9.3.1. Các tham số hệ thống

DEM3 là họ các cơ chế bọc dữ liệu với độ dài bản rõ cố định, được tham số hóa bởi các tham số hệ thống sau đây:

- MA: thuật toán MAC được mô tả ở Điều 6.3;

- MsgLen: số nguyên dương.

Giá trị của DEM3.MsgLen được định nghĩa bằng giá trị của tham số hệ thống MsgLen.

Giá trị của DEM3.KeyLen được xác định bằng,

DEM3.KeyLen = MsgLen + MA.KeyLen.

9.3.2. Mã hóa

Thuật toán DEM3.Encrypt nhận đầu vào là khóa bí mật K, nhãn L, bản rõ M với độ dài MsgLen. Thuật toán chạy như sau:

a) Tạo cú pháp K, K = ![]() ở đấy k và k’ là các xâu bộ tám (octet) với |k| = MsgLen và |k'| = MA.KeyLen.

ở đấy k và k’ là các xâu bộ tám (octet) với |k| = MsgLen và |k'| = MA.KeyLen.

b) Tính c = k Å M.

c) Giả sử T = ![]() .

.

d) Tính MAC = MA.eval (k',T).

e) Đặt C1 = c || MAC.

f) Đưa ra C1.

9.3.3. Giải mã

Thuật toán DEM3.Decrypt nhận đầu vào là khóa bí mật K, nhãn L và bản mã C1. Thuật toán chạy như sau:

a) Tạo cú pháp cho K, K = ![]() ở đấy k và k’ là các xâu bộ tám với |k| = MsgLen và |k'| = MA.KeyLen.

ở đấy k và k’ là các xâu bộ tám với |k| = MsgLen và |k'| = MA.KeyLen.

b) Nếu C1 ¹ MsgLen + MA.MACLen thì thất bại.

c) Tạo cú pháp C1:C1 = ![]() , ở đây c và MAC là các xâu bộ tám với |c| = Msglen và |MAC| = MA.MACLen.

, ở đây c và MAC là các xâu bộ tám với |c| = Msglen và |MAC| = MA.MACLen.

d) Đặt T = ![]() .

.

e) Tính MAC’ = MA.eval (k',T).

f) Nếu MAC ¹ MAC' thì thất bại.

g) Tính M = k Å c.

h) Đưa ra M

CHÚ THÍCH 1 Việc xem xét chi tiết tính an toàn của thiết kế này được trình bày ở Phụ lục B.6.1. Cần lưu ý ở đây là nếu SC và MA thỏa mãn các yêu cầu an toàn tương ứng thì DEM3 cũng thỏa mãn các yêu cầu đó.

CHÚ THÍCH 2 DEM3 được cung cấp chủ yếu để so sánh với các tiêu chuẩn khác.

10. Cơ chế bọc khóa dựa vào EIGamal

Điều này mô tả một số cơ chế bọc khóa dựa trên bài toán logarit rời rạc:

- ECIES-KEM được mô tả trong Điều 10.2;

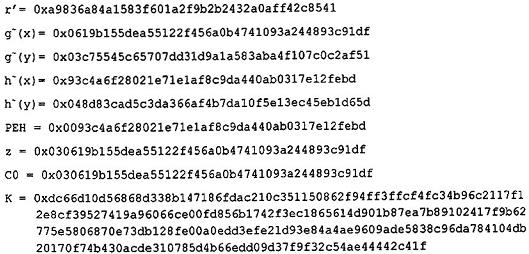

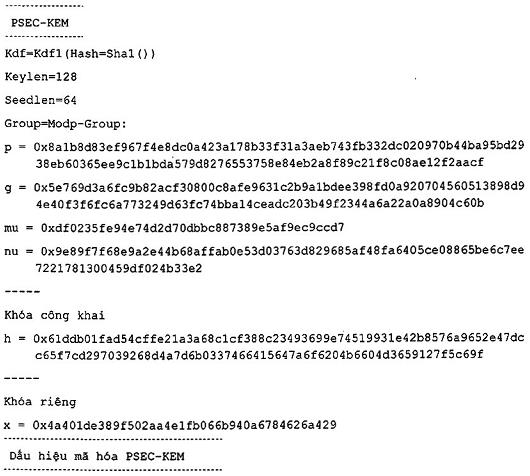

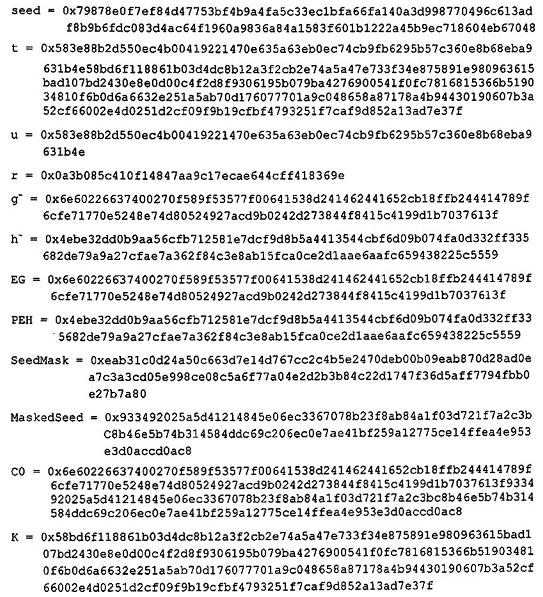

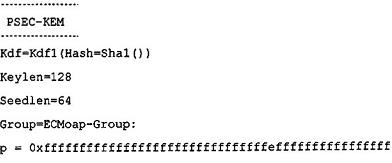

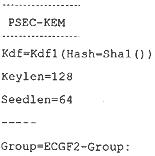

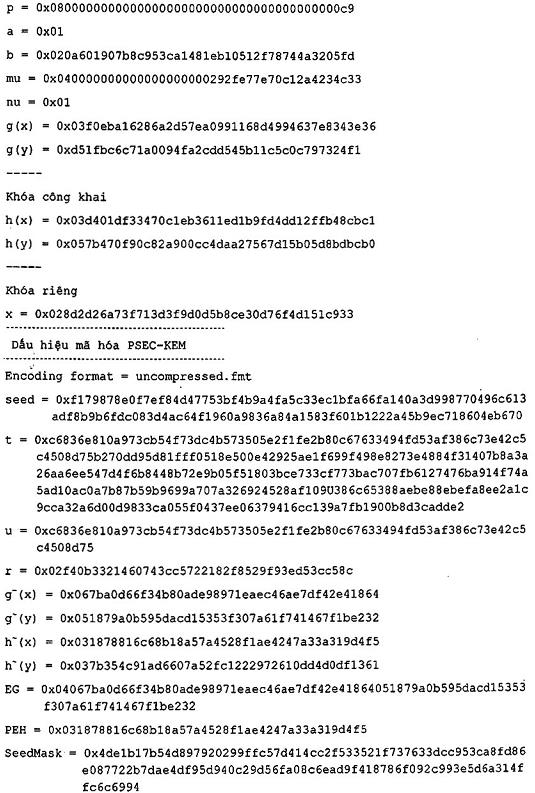

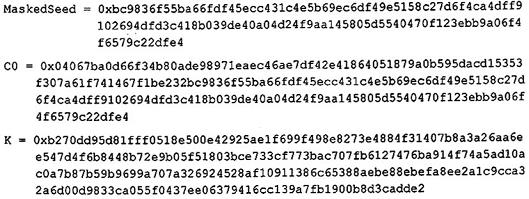

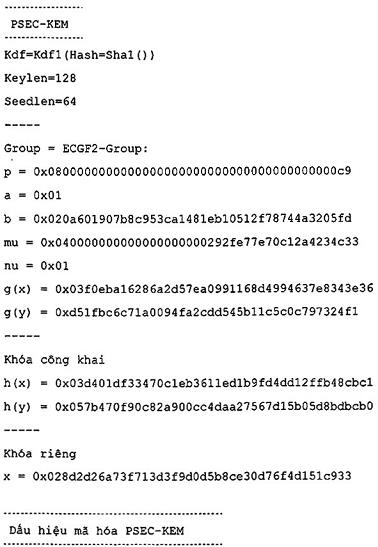

- PSEC-KEM được mô tả trong Điều 10.3;

- ACE-KEM được mô tả trong Điều 10.4.

CHÚ THÍCH Tất cả các lược đồ trên đều là những biến thể của lược đồ mật mã góc EIGamal [18].

10.1. Các nhóm cụ thể

Mật mã EIGamal dựa trên các phép toán số học trên nhóm hữu hạn. Để mô tả cơ chế bọc khóa dựa trên mật mã EIGamal, khái niệm nhóm được mô tả như một kiểu dữ liệu trừu tượng. Việc mô tả và phân tích các lược đồ dựa vào giao diện trừu tượng này, tuy nhiên trong phần này của tiêu chuẩn ISO/IEC 18033, chỉ cho phép sử dụng một số dạng nhóm nhất định bằng cách cụ thể hóa kiểu dữ liệu trừu tượng này.

Để tiện, khái niệm phép cộng luôn được sử dụng cho nhóm. Đồng thời các phần tử của nhóm sẽ được viết bằng chữ cái thường, đậm nét và 0 ký hiệu phần tử đồng nhất của nhóm.

Nhóm cụ thể G là bộ ![]()

- ![]() là nhóm Abel hữu hạn. Chú ý rằng nhóm không nhất thiết là tuần hoàn.

là nhóm Abel hữu hạn. Chú ý rằng nhóm không nhất thiết là tuần hoàn.

- ![]() là nhóm con tuần hoàn của

là nhóm con tuần hoàn của ![]()

- ![]() là phần tử sinh của

là phần tử sinh của ![]()

- μ là bậc của ![]() , và v là chỉ số của

, và v là chỉ số của ![]() trong

trong ![]() , nghĩa là v = |

, nghĩa là v = |![]() |/μ

|/μ

Ở đây đòi hỏi μ phải là số nguyên tố. Trong một số lược đồ mật mã, đòi hỏi thêm điều kiện gcd(μ,v) = 1.

- ε(a,fmt) là hàm “mã hóa" (encoding function), ánh xạ phần tử nhóm ![]() vào xâu bộ tám; biến thứ hai fmt là bộ định dạng, được sử dụng để chọn một trong số lượng nhỏ các định dạng có thể để mã hóa phần tử của nhóm. Các giá trị được phép của biến fmt phụ thuộc vào nhóm.

vào xâu bộ tám; biến thứ hai fmt là bộ định dạng, được sử dụng để chọn một trong số lượng nhỏ các định dạng có thể để mã hóa phần tử của nhóm. Các giá trị được phép của biến fmt phụ thuộc vào nhóm.

Các yêu cầu sau phải được thỏa mãn:

- Tập tất cả các đầu ra ε là tập phi tiền tố.

- Phần tử trung hòa được mã hóa (encoding) duy nhất, bởi vậy với tất cả các biến định dạng fmt, fmt’ ta có: ε(0,fmt) = ε(0,fmt’).

- Trừ phần tử trung hòa, hàm mã hóa là ánh xạ một-một, do đó với tất cả a và a’ ![]() và tất cả các biến định dạng fmt,fmt', nếu (a,fmt) ¹ (a',fmt') và nếu a ¹ 0 hoặc a’ ¹ 0, thì ε(a,fmt) ¹ ε(a',fmt').

và tất cả các biến định dạng fmt,fmt', nếu (a,fmt) ¹ (a',fmt') và nếu a ¹ 0 hoặc a’ ¹ 0, thì ε(a,fmt) ¹ ε(a',fmt').

Xâu bộ tám x được gọi là mã hợp lệ (valid encoding) của phần tử nhóm ![]() , nếu x = ε(a,fmt) với một biến định dạng fmt nào đó.

, nếu x = ε(a,fmt) với một biến định dạng fmt nào đó.

- D(x) là hàm sao cho nó sẽ trả về nếu x không phải là mã hợp lệ của phần tử thuộc ![]() , ngược lại, hàm hoàn lại phần tử nhóm duy nhất

, ngược lại, hàm hoàn lại phần tử nhóm duy nhất ![]() , sao cho ε(a,fmt) = x với một biến định dạng fmt nào đó.

, sao cho ε(a,fmt) = x với một biến định dạng fmt nào đó.

- ε'(a) là hàm "mã từng phần”, ánh xạ mỗi phần tử nhóm ![]() , vào xâu bộ tám.

, vào xâu bộ tám.

Điều này đòi hỏi tập hợp tất cả đầu ra của ε' là phi tiền tố.

Xâu bộ tám x được gọi là mã từng phần hợp lệ (valid partial encoding) của phần tử nhóm a nếu x = ε'(a).

- D'(x) là hàm sao cho hoặc là thất bại nếu x không phải là mã cụ thể của phần tử thuộc ![]() ; ngược lại, nó sẽ trả về một tập hợp chứa tất cả các phần tử nhóm

; ngược lại, nó sẽ trả về một tập hợp chứa tất cả các phần tử nhóm ![]() , sao cho ε'(a) = x. Giả thiết kích thước của tập hợp này bị giới hạn bởi một hằng số nhỏ.

, sao cho ε'(a) = x. Giả thiết kích thước của tập hợp này bị giới hạn bởi một hằng số nhỏ.

Giả thiết có thể thực hiện hiệu quả các phép toán số học trong ![]() . Đồng thời, tất cả các thuật toán trên đây đều được thực thi hiệu quả. Hàm D' sẽ không được sử dụng bởi bất kỳ lược đồ nào, nhưng sự tồn tại của hàm này là cần cho việc phân tích tính an toàn các lược đồ đó.

. Đồng thời, tất cả các thuật toán trên đây đều được thực thi hiệu quả. Hàm D' sẽ không được sử dụng bởi bất kỳ lược đồ nào, nhưng sự tồn tại của hàm này là cần cho việc phân tích tính an toàn các lược đồ đó.

Giả sử có thể kiểm tra hiệu quả, liệu một phần tử của ![]() có nằm trong nhóm con

có nằm trong nhóm con ![]() hay không. Lưu ý rằng nếu tất cả các phần tử của

hay không. Lưu ý rằng nếu tất cả các phần tử của ![]() , có bậc μ nằm trong

, có bậc μ nằm trong ![]() , thì có thể kiểm tra

, thì có thể kiểm tra ![]() bằng cách kiểm tra điều kiện μ.a = 0. Bởi vậy phép kiểm tra này có thể áp dụng được nếu bản thân

bằng cách kiểm tra điều kiện μ.a = 0. Bởi vậy phép kiểm tra này có thể áp dụng được nếu bản thân ![]() là nhóm tuần hoàn và gcd(μ,v) = 1. Với các nhóm cụ thể, có thể có các phép kiểm tra hiệu quả hơn về việc phần tử cho trước có thuộc nhóm con hay không.

là nhóm tuần hoàn và gcd(μ,v) = 1. Với các nhóm cụ thể, có thể có các phép kiểm tra hiệu quả hơn về việc phần tử cho trước có thuộc nhóm con hay không.

Tập hợp {ε(a1,fmt1),....,ε(am,fmtm)} các mã hợp lệ được gọi là tập bền vững, nếu mã (encodings) của các phần tử nhóm không phải là phần tử trung hòa sử dụng cùng một biến định dạng fmt; bởi vậy với mọi 1 ≤ i, j ≤ m, nếu ai ≠ 0, aj ≠ 0 thì fmti = fmtj. Với những giả thiết như trên có thể kiểm tra một cách hiệu quả một tập hợp các mã hợp lệ cho trước có bền vững hay không.

CHÚ THÍCH Các ứng dụng mật mã khác nhau sẽ đưa ra các giả thiết khác nhau về tính khó giải của nhóm. Những giả thiết này được xem xét tại Phụ lục B.8.

10.1.1. Các nhóm cụ thể được phép

Phần này của ISO/IEC 18033 chỉ cho phép hai họ nhóm cụ thể sau đây, được mô tả tại các Điều 10.1.2 va 10.1.3.

10.1.2. Nhóm con của các trường hữu hạn được cho dưới dạng tường minh

Giả sử F là trường hữu hạn dạng tường minh, được định nghĩa tại Điều 5.3 và F* là nhóm nhân các đơn vị của F. Giả sử ![]() là ký hiệu của F* và

là ký hiệu của F* và ![]() là nhóm con của F* có bậc nguyên tố, g là phần tử sinh của

là nhóm con của F* có bậc nguyên tố, g là phần tử sinh của ![]() . Đặt μ = |

. Đặt μ = |![]() | và v = (|F| - 1) /μ.

| và v = (|F| - 1) /μ.

Vì ![]() là nhóm tuần hoàn, suy ra

là nhóm tuần hoàn, suy ra ![]() chứa tất cả các phần tử của

chứa tất cả các phần tử của ![]() có bậc chia hết μ, thậm chí khi gcd (μ, v) ≠ 1. Như vậy, luôn luôn có thể kiểm tra phần tử

có bậc chia hết μ, thậm chí khi gcd (μ, v) ≠ 1. Như vậy, luôn luôn có thể kiểm tra phần tử ![]() có thuộc

có thuộc ![]() hay không bằng cách kiểm tra hệ thức μ.a = 0. Tuy nhiên, còn có thể có những phép kiểm tra hiệu quả hơn, ví dụ nếu F là trường hữu hạn nguyên tố và v = 2, thì phép kiểm tra này có thể thực hiện bằng cách tính ký hiệu Jacobi.

hay không bằng cách kiểm tra hệ thức μ.a = 0. Tuy nhiên, còn có thể có những phép kiểm tra hiệu quả hơn, ví dụ nếu F là trường hữu hạn nguyên tố và v = 2, thì phép kiểm tra này có thể thực hiện bằng cách tính ký hiệu Jacobi.

Ánh xạ mã hóa ε(encoding map) được thực thi bằng cách sử dụng hàm FE2OSPF, bởi vậy tất cả các phần tử nhóm được mã hóa dưới dạng các xâu bộ tám có độ dài ![]() .Chỉ cho phép một định dạng. Ánh xạ

.Chỉ cho phép một định dạng. Ánh xạ ![]() được thực thi bằng cách sử dụng OS2FEPF và thất bại nếu OS2FEPF thất bại hoặc đưa ra 0F. Hàm ε' cũng giống như ε và

được thực thi bằng cách sử dụng OS2FEPF và thất bại nếu OS2FEPF thất bại hoặc đưa ra 0F. Hàm ε' cũng giống như ε và ![]() cũng giống như

cũng giống như ![]()

10.1.3. Nhóm con của đường cong Elliptic

Giả sử E là đường cong elliptic trên trường hữu hạn dạng tường minh F, được mô tả tại Điều 5.4. Ký hiệu ![]() là nhóm các điểm trên E,

là nhóm các điểm trên E, ![]() là nhóm con bậc nguyên tố của

là nhóm con bậc nguyên tố của ![]() là phần tử sinh của

là phần tử sinh của ![]() ; giả sử μ là bậc của

; giả sử μ là bậc của ![]() , v là chỉ số của nó trong

, v là chỉ số của nó trong ![]() .

.

Ta thấy, nói chung ![]() không phải là nhóm tuần hoàn. Nếu gcd (μ,v) = 1 thì có thể kiểm tra phần tử

không phải là nhóm tuần hoàn. Nếu gcd (μ,v) = 1 thì có thể kiểm tra phần tử ![]() có nằm trong

có nằm trong ![]() hay không, bằng cách kiểm tra hệ thức μ.a = 0. Nếu gcd(μ, v) ≠ 1 khi đó yêu cầu phải có nhiều thông tin hơn về cấu trúc nhóm của E để xây dựng nên phép kiểm tra hiệu quả về việc phần tử thuộc

hay không, bằng cách kiểm tra hệ thức μ.a = 0. Nếu gcd(μ, v) ≠ 1 khi đó yêu cầu phải có nhiều thông tin hơn về cấu trúc nhóm của E để xây dựng nên phép kiểm tra hiệu quả về việc phần tử thuộc ![]() có nằm trong

có nằm trong ![]() hay không.

hay không.

Các ánh xạ mã hóa/ giải mã ε và …… được thực thi bằng cách sử dụng các hàm EC2OSPE và OS2ECPE. Như vậy mã hóa của điểm là xâu bộ tám có độ dài hoặc bằng 1 hoặc bằng ![]() , hoặc

, hoặc ![]() . Tập tất cả các biến định dạng được phép có thể được chọn là tập con không rỗng bất kỳ của tập {không nén, nén, lai ghép}. Như vậy nhóm cụ thể được xác định nhờ sử dụng đường cong elliptic, có thể, nhưng không nhất thiết, cho phép sử dụng các định dạng đa mã hóa.

. Tập tất cả các biến định dạng được phép có thể được chọn là tập con không rỗng bất kỳ của tập {không nén, nén, lai ghép}. Như vậy nhóm cụ thể được xác định nhờ sử dụng đường cong elliptic, có thể, nhưng không nhất thiết, cho phép sử dụng các định dạng đa mã hóa.

Ánh xạ mã hóa cụ thể ε' được xác định như sau: Cho điểm P trên E, nếu P = ![]() thì đầu ra là FE2OSPF(0F) và nếu P = (x,y) ≠

thì đầu ra là FE2OSPF(0F) và nếu P = (x,y) ≠ ![]() ,ở đấy x,y Î F, thì đầu ra là FE2OSPF(x). Như vậy đầu ra của ε' là xâu bộ tám độ dài

,ở đấy x,y Î F, thì đầu ra là FE2OSPF(x). Như vậy đầu ra của ε' là xâu bộ tám độ dài ![]()

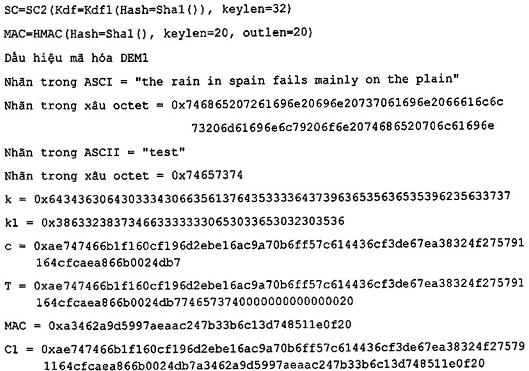

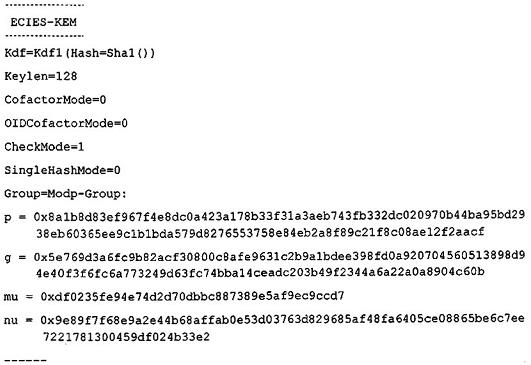

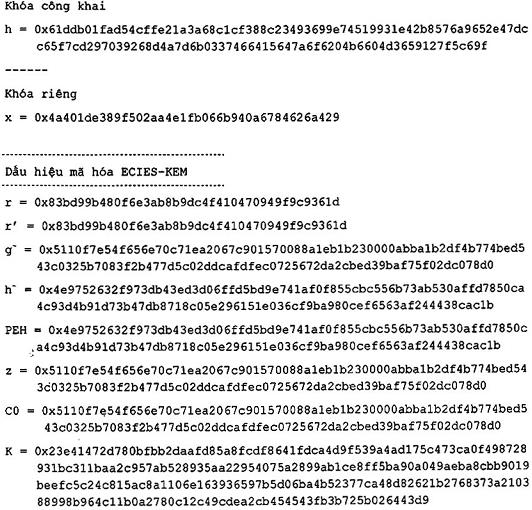

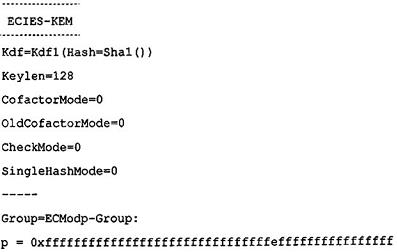

10.2. ECIES-KEM

Điều này mô tả cơ chế bọc khóa ECIES - KEM.

CHÚ THÍCH ECIES - KEM dựa trên công trình của Adballa, Bellare và Rogaway [1,2].

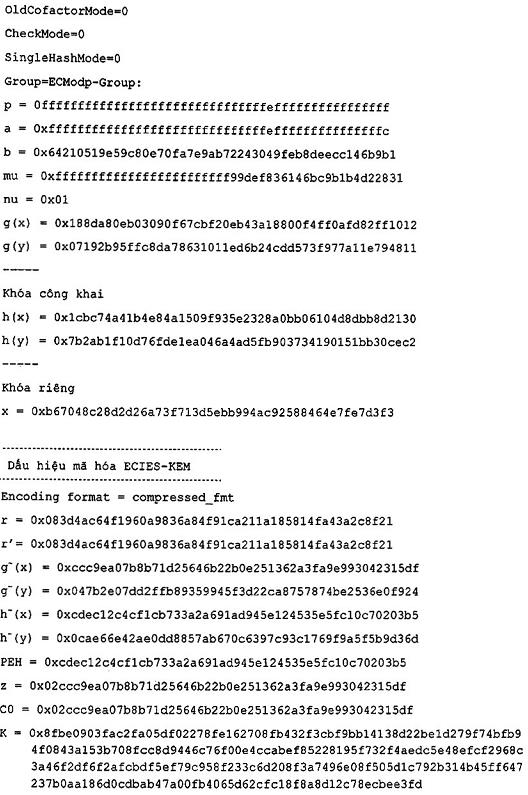

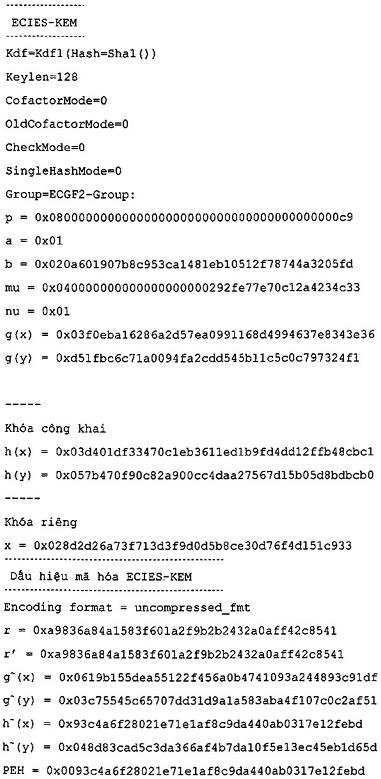

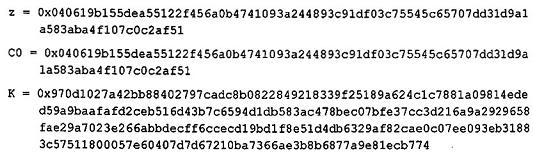

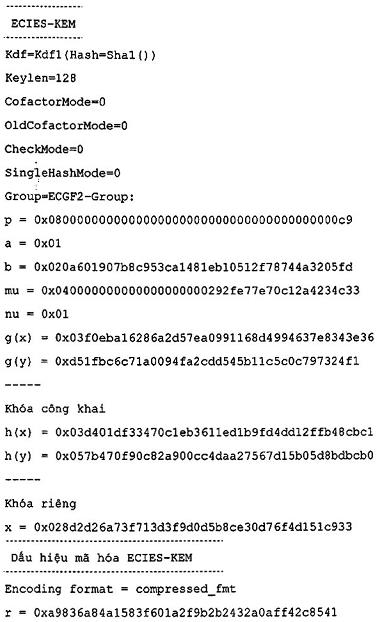

10.2.1. Các tham số hệ thống

ECIES - KEM là họ các cơ chế bọc khóa, được tham số hóa bởi các tham số hệ thống sau đây:

- G: nhóm cụ thể

![]()

như mô tả trong Điều 10.1;

- KDF: Hàm dẫn xuất khóa, như đã mô tả tại Điều 6.2;

- CofactorMode: một trong hai giá trị 0 hoặc 1.

- OldCofactorMode: một trong hai giá trị 0 hoặc 1.

- CheckMode:một trong hai giá trị 0 hoặc 1.

- SingleHashMode: một trong hai giá trị 0 hoặc 1.

- KeyLen: số nguyên.

Bất kỳ một tổ hợp nào các tham số hệ thống đều cho phép, trừ các hạn chế sau:

- Nhiều nhất một trong các tham số CofactorMode, OldCofactorMode và CheckMode có thể là 1.

- Nếu v > 1 và CheckMode = 0, khi đó phải có gcd(μ, v) = 1.

Giá trị ECIES - KEM.KeyLen được định nghĩa bằng giá trị của tham số hệ thống Keylen.

CHÚ THÍCH Các giá trị của CofactorMode và CheckMode chỉ được sử dụng bởi thuật toán giải mã.

10.2.2. Tạo khóa

Thuật toán tạo khóa ECIES - KEM.KeyGen không nhận đầu vào, và chạy như sau:

a) Tạo số ngẫu nhiên x Î [1 ...μ).

b) Tính h = x.g.

c) Đưa ra khóa công khai đầu ra:

- h: phần tử khác không của ![]()

d) Đưa ra khóa riêng đầu ra:

- x: số nguyên thuộc tập hợp [1,...,μ).

10.2.3. Mã hóa

Thuật toán ECIES - KEM.Encrypt nhận đầu vào là khóa công khai, gồm phần tử ![]() cùng với tùy chọn mật mã fmt xác định định dạng dùng để mã hóa các phần tử của nhóm. Thuật toán được thực hiện như sau:

cùng với tùy chọn mật mã fmt xác định định dạng dùng để mã hóa các phần tử của nhóm. Thuật toán được thực hiện như sau:

a) Tạo số ngẫu nhiên r Î [1,...,μ).

b) Nếu OldCofactorMode = 1 thì đặt r' = r.vmod μ, ngược lại thì đặt r’ = r.

c) Tính ![]() = r.g và

= r.g và ![]() = r'.h

= r'.h

d) Đặt C0 = ε{![]() ,fmt).

,fmt).