- Tổng quan

- Nội dung

- Tiêu chuẩn liên quan

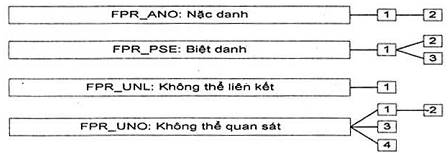

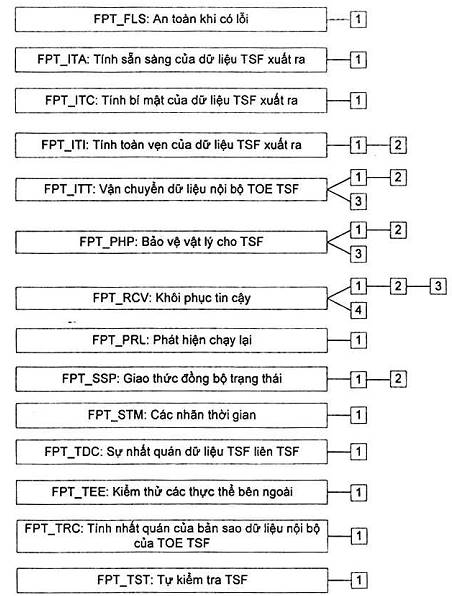

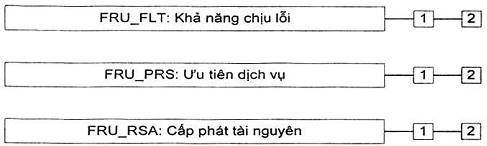

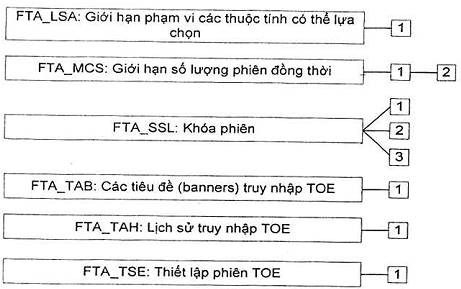

- Lược đồ

- Tải về

Tiêu chuẩn TCVN 8709-2:2011 Thành phần chức năng an toàn đánh giá an toàn CNTT

| Số hiệu: | TCVN 8709-2:2011 | Loại văn bản: | Tiêu chuẩn Việt Nam |

| Cơ quan ban hành: | Bộ Khoa học và Công nghệ | Lĩnh vực: | Thông tin-Truyền thông , Khoa học-Công nghệ |

|

Ngày ban hành:

Ngày ban hành là ngày, tháng, năm văn bản được thông qua hoặc ký ban hành.

|

2011 |

Hiệu lực:

|

Đã biết

|

| Người ký: | Đang cập nhật |

Tình trạng hiệu lực:

Cho biết trạng thái hiệu lực của văn bản đang tra cứu: Chưa áp dụng, Còn hiệu lực, Hết hiệu lực, Hết hiệu lực 1 phần; Đã sửa đổi, Đính chính hay Không còn phù hợp,...

|

Đã biết

|

TÓM TẮT TIÊU CHUẨN VIỆT NAM TCVN 8709-2:2011

Nội dung tóm tắt đang được cập nhật, Quý khách vui lòng quay lại sau!

Tải tiêu chuẩn Việt Nam TCVN 8709-2:2011

TIÊU CHUẨN QUỐC GIA

TCVN 8709-2:2011

ISO/IEC 15408-2:2008

CÔNG NGHỆ THÔNG TIN - CÁC KỸ THUẬT AN TOÀN - CÁC TIÊU CHÍ ĐÁNH GIÁ AN TOÀN CNTT - PHẦN 2: CÁC THÀNH PHẦN CHỨC NĂNG AN TOÀN

Information Technology - Security Techniques - Evaluation Criteria for IT Securtiy - Part 2: Security functional components

Lời nói đầu

TCVN 7809-2:2011 hoàn toàn tương đương ISO/IEC 15408-2:2008

TCVN 7809-2:2011 do Trung tâm Ứng cứu khẩn cấp máy tính Việt Nam biên soạn, Bộ Thông tin và Truyền thông đề nghị, Tổng cục Tiêu chuẩn Đo lường Chất lượng thẩm định, Bộ Khoa học và Công nghệ công bố.

Lời giới thiệu

Các thành phần chức năng an toàn định nghĩa trong tiêu chuẩn này (TCVN 7809-2) là cơ sở cho các yêu cầu chức năng an toàn biểu thị trong một Hồ sơ bảo vệ (PP) hoặc một Đích An toàn (ST). Các yêu cầu này mô tả các hành vi an toàn mong muốn dự kiến đối với một Đích đánh giá (TOE) và nhằm đáp ứng các mục tiêu an toàn đã tuyên bố trong một PP hoặc một ST. Các yêu cầu này mô tả các đặc tính an toàn mà người dùng có thể phát hiện ra thông qua tương tác trực tiếp (nghĩa là qua đầu vào, đầu ra) với công nghệ thông tin (CNTT) hoặc qua phản ứng của CNTT với các tương tác.

Các thành phần chức năng an toàn biểu thị các yêu cầu an toàn nhằm mục đích chống lại các mối đe dọa trong môi trường hoạt động chỉ định của TOE với các chính sách an toàn của tổ chức xác định và các giả thiết.

Đối tượng của phần 2 tiêu chuẩn TCVN 7809 bao gồm người tiêu thụ, nhà phát triển và các đánh giá viên cho các sản phẩm CNTT an toàn. Điều 5 của TCVN 7809-1 cung cấp thông tin bổ sung về các đối tượng mục tiêu của TCVN 7809, và về các nhóm đối tượng sử dụng TCVN 7809. Các nhóm đối tượng có thể sử dụng TCVN 7809-2 gồm:

a) Người tiêu thụ là người sử dụng TCVN 7809-2 khi chọn lựa các thành phần để biểu thị các yêu cầu chức năng nhằm thỏa mãn các mục tiêu an toàn đã thể hiện trong một PP hoặc ST. TCVN 7809-1 cung cấp thông tin chi tiết hơn về mối quan hệ giữa các mục tiêu an toàn và các yêu cầu an toàn.

b) Nhà phát triển là người phản ánh thực tế hoặc nhận thức các yêu cầu an toàn của người tiêu thụ trong việc kiến thiết ra TOE. Họ cũng có thể sử dụng nội dung trong TCVN 7809-2 làm cơ sở để xác định rõ hơn các chức năng an toàn của TOE và các cơ chế tuân thủ các yêu cầu đó.

c) Đánh giá viên là người sử dụng các yêu cầu chức năng nêu trong TCVN 7809-2 để thẩm tra các yêu cầu chức năng TOE đã thể hiện trong PP hoặc ST có thỏa mãn các mục tiêu an toàn CNTT không; và thẩm tra mọi mối liên thuộc đã được xem xét đến và được thỏa mãn. Các đánh giá viên cũng cần sử dụng TCVN 7809-2 để giúp xác định xem một TOE đã cho có thỏa mãn các yêu cầu đã được công bố hay không.

CÔNG NGHỆ THÔNG TIN - CÁC KỸ THUẬT AN TOÀN - CÁC TIÊU CHÍ ĐÁNH GIÁ AN TOÀN CNTT - PHẦN 2: CÁC THÀNH PHẦN CHỨC NĂNG AN TOÀN

Information Technology - Security Techniques - Evaluation Criteria for IT Securtiy - Part 2: Security functional components

1. Phạm vi áp dụng

Tiêu chuẩn này sẽ định nghĩa cấu trúc và nội dung cần thiết của các thành phần chức năng an toàn cho mục đích đánh giá an toàn. Tiêu chuẩn bao gồm danh mục các thành phần chức năng đáp ứng các yêu cầu chức năng an toàn chung cho nhiều sản phẩm CNTT.

2. Tài liệu viện dẫn

Các tài liệu sau đây không thể thiếu được đối với việc áp dụng tài liệu này:

TCVN 7809-1, Công nghệ thông tin - Các kỹ thuật an toàn - Các tiêu chí đánh giá an toàn CNTT - Phần 1: Giới thiệu và mô hình tổng quát

3. Thuật ngữ, định nghĩa, ký hiệu và các từ viết tắt

Các thuật ngữ, định nghĩa, Ký hiệu và các từ viết tắt được sử dụng như trong TCVN 7809-1

4. Tổng quan

TCVN 7809 và các yêu cầu chức năng an toàn liên quan được mô tả ở đây không phải là câu trả lời rõ ràng về mọi vấn đề an toàn CNTT. Đúng hơn, TCVN 7809 cung cấp một tập các yêu cầu chức năng an toàn dễ hiểu, có thể được sử dụng để tạo ra các hệ thống và sản phẩm tin cậy phản ánh sự cần thiết của thị trường. Các yêu cầu chức năng an toàn này biểu diễn trình độ hiện tại về đánh giá và đặc tả các yêu cầu này.

Phần này của TCVN 7809 không phải bao gồm tất cả các yêu cầu chức năng an toàn thông tin có thể có mà nó chỉ gồm các phần được biết đến và được chấp nhận bởi các tác giả biên soạn tiêu chuẩn tại thời điểm phát hành.

Bởi vì hiểu biết và nhu cầu của người tiêu dùng có thể thay đổi, các yêu cầu chức năng trong phần này của TCVN 7809 cần phải được cập nhật thường xuyên. Điều này có thể hiểu là một số tác giả PP/ST có thể thấy các thành phần yêu cầu chức năng trong phần này của TCVN 7809 (hiện tại) không bao hàm hết nhu cầu về an toàn. Trong trường hợp này, tác giả PP/ST có thể xem xét lựa chọn các yêu cầu chức năng không có trong TCVN 7809 (được xem như phần mở rộng), như được giải thích trong Phụ lục A và B của TCVN 7809-1.

4.1. Bố cục của tiêu chuẩn

Điều 5 mô tả mô hình sử dụng trong các yêu cầu chức năng an toàn trong phần này của TCVN 7809.

Điều 6 giới thiệu danh mục các thành phần chức năng trong phần này của TCVN 7809, còn điều 7 đến điều 17 mô tả các lớp chức năng.

Phụ lục A cung cấp thông tin giải thích cho người dùng tiềm năng của các thành phần chức năng bao gồm bảng tham chiếu chéo tổng hợp về sự phụ thuộc của các thành phần chức năng.

Phụ lục B đến Phụ lục M cung cấp thông tin giải thích về các lớp chức năng. Tài liệu này được xem như là các hướng dẫn bắt buộc về việc áp dụng các hoạt động phù hợp và lựa chọn quy trình kiểm toán hoặc thông tin tài liệu phù hợp. Việc sử dụng các trợ động từ nên hiểu là các chỉ dẫn được ưa chuộng nhất, các chỉ dẫn khác có thể được điều chỉnh phù hợp. Nếu có các tùy chọn khác, việc lựa chọn được dành cho tác giả PP/ST.

Tác giả của PP hoặc ST nên tham khảo điều 2 của TCVN 7809-1 để có các cấu trúc, quy tắc và hướng dẫn liên quan.

a) TCVN 7809-1, điều 3 định nghĩa các thuật ngữ sử dụng trong TCVN 7809.

b) TCVN 7809-1, Phụ lục A định nghĩa cấu trúc của ST.

c) TCVN 7809-1, Phụ lục B định nghĩa cấu trúc của PP.

5. Mô hình các yêu cầu chức năng

Điều này mô tả mô hình sử dụng trong các yêu cầu chức năng an toàn trong TCVN 7809-2. Các khái niệm chủ yếu được in đậm hoặc in nghiêng. Phần này sẽ không thay thế hoặc hủy bỏ các thuật ngữ có trong điều 3 của TCVN 7809-1.

Phần này của TCVN 7809 là danh mục các yêu cầu chức năng an toàn có thể được chỉ rõ cho một Đích đánh giá (TOE). Một TOE là một tập gồm phần mềm/phần sụn và/hoặc phần cứng có thể kèm theo tài liệu hướng dẫn người dùng và quản trị viên. Một TOE có thể chứa các tài nguyên như các phương tiện lưu trữ điện tử (ví dụ đĩa), các thiết bị ngoại vi (ví dụ máy in), và năng lực tính toán (ví dụ thời gian CPU) được sử dụng cho xử lý và lưu trữ thông tin, và là chủ thể cho đánh giá.

Đánh giá TOE chủ yếu liên quan tới việc đảm bảo rằng một tập các yêu cầu chức năng an toàn (SFR) xác định được thực thi trên các tài nguyên TOE. Các SFR định nghĩa các quy tắc mà TOE kiểm soát truy cập tài nguyên của nó cũng như các thông tin và dịch vụ được điều khiển bởi TOE.

Các SFR có thể định nghĩa nhiều Chính sách Chức năng An toàn (SFP) biểu thị các quy tắc mà TOE phải thực thi. Mỗi SFP phải xác định phạm vi kiểm soát của nó, bằng cách định nghĩa các chủ thể, đối tượng, tài nguyên hay thông tin và các hoạt động được kiểm soát với SFP. Tất cả các SFP được thực thi bởi TSF (xem bên dưới); các cơ chế của TSF thực thi các quy tắc định nghĩa trong các SFR và cung cấp các khả năng cần thiết.

Các phần đã nêu trên của TOE cần phải được tin cậy cho thực thi chính xác của các SFR, được tham chiếu đến như Chức năng An toàn của TOE (TSF). TSF bao gồm tất cả các phần cứng, phần mềm, phần sụn của TOE, trực tiếp và gián tiếp liên quan đến việc thực thi an toàn.

TOE có thể là một sản phẩm đơn nhất chứa cả phần cứng, phần sụn và phần mềm.

Mặt khác, TOE có thể là một sản phẩm phân bổ bao gồm nhiều thành phần khác nhau bên trong. Mỗi phần này của TOE cung cấp một dịch vụ riêng cho TOE và được kết nối với phần khác của TOE thông qua Kênh truyền thông nội bộ. Kênh này có thể là một phần nhỏ như bus xử lý hoặc bao bọc trong mạn nội bộ tới TOE.

Khi TOE bao gồm nhiều phần, mỗi phần của TOE có TSF riêng thực hiện trao đổi dữ liệu người dùng và dữ liệu TSF trên các kênh truyền thông nội bộ với các phần khác của TSF. Quá trình tương tác này được gọi là Vận chuyển TOE nội bộ. Trong trường hợp này các phần tách biệt của TSF được tạo thành TSF hỗn hợp để thực thi các SFR.

Các giao diện TOE có thể được đặt tại TOE riêng, hoặc chúng có thể tương tác với các sản phẩm CNTT qua các kênh truyền thông bên ngoài. Các tương tác ra bên ngoài này với các sản phẩm CNTT khác có thể thực hiện dưới hai dạng:

a) Các SFR của "Sản phẩm CNTT được tin cậy" khác và các SFR của TOE đã được kết hợp quản trị và các sản phẩm CNTT tin cậy khác được giả thiết là thực thi các SFR của chúng một cách chính xác (ví dụ được đánh giá riêng biệt). Việc trao đổi thông tin trong tình huống này được gọi là Vận chuyển xuyên TSF, vì chúng là giữa các TSF của các sản phẩm tin cậy khác biệt.

b) Sản phẩm CNTT khác có thể không được tin cậy, nó có thể được gọi là "sản phẩm CNTT không tin cậy". Do đó, các SFR của chúng hoặc là không được biết hoặc việc triển khai nó không được xem là đáng tin cậy. Các trao đổi trung gian qua TSF trong trường hợp này được gọi là vận chuyển bên ngoài TOE, vì không có TSF (hoặc các đặc điểm chính sách không biết trước) trong sản phẩm CNTT khác.

Tập các giao diện, hoặc qua tương tác (giao diện người-máy) hoặc qua chương trình (giao diện lập trình ứng dụng), qua đó các tài nguyên này được truy cập trung gian bởi TSF, hoặc các thông tin thu được từ TSF, được gọi là Giao diện TSF (TSFI). TSFI định nghĩa biên giới của chức năng TOE được cung cấp cho việc thực thi các SFR.

Người dùng ở bên ngoài TOE. Mặc dù vậy, để yêu cầu rằng các dịch vụ được thực hiện bởi TOE là chủ thể cho các quy tắc định nghĩa trong các SFR, thì người dùng sẽ tương tác với TOE thông qua các TSFI. Có hai kiểu người dùng được quan tâm trong TCVN 7809-2: người dùng cụ thể và các thực thể CNTT bên ngoài. Người dùng cụ thể còn có thể được phân thành, người dùng nội bộ, nghĩa là người dùng tương tác trực tiếp với TOE qua các thiết bị TOE (ví dụ, các trạm làm việc) hoặc người dùng từ xa, nghĩa là thực hiện tương tác gián tiếp với TOE qua sản phẩm CNTT khác.

Một giai đoạn tương tác giữa các người dùng và TSF là được xem như là một phiên người dùng. Thiết lập các phiên người dùng có thể được kiểm soát dựa trên các suy xét, ví dụ, xác thực người dùng, thời gian trong ngày, phương pháp truy nhập TOE và số lượng các phiên tương tranh cho phép (trên một người dùng hoặc toàn bộ).

Tiêu chuẩn này sử dụng thuật ngữ "có thẩm quyền" để biểu thị người dùng có quyền và/hoặc đặc quyền cần thiết để thực hiện một hoạt động. Thuật ngữ người dùng có thẩm quyền, chỉ ra rằng có thể cho phép người dùng thực hiện một hoạt động cụ thể hoặc một số hoạt động được định nghĩa bởi các SFR.

Để biểu diễn các yêu cầu có đòi hỏi việc phân chia trách nhiệm của người quản trị, các thành phần chức năng an toàn liên quan (trong họ FMT_SMR) tuyên bố rõ ràng về các vai trò của người quản trị là cần thiết. Vai trò là một tập được định nghĩa trước của các quy tắc thiết lập các tương tác được phép giữa một người dùng hoạt động trong vai trò này và TOE. Một TOE có thể hỗ trợ định nghĩa bất kỳ số lượng phân vai nào. Ví dụ, các vai trò liên quan đến hoạt động an toàn của một TOE có thể bao gồm "Quản trị viên kiểm toán" và "Quản trị viên tài khoản người dùng".

TOE chứa các tài nguyên có thể được sử dụng cho xử lý và lưu trữ thông tin. Mục tiêu đầu tiên của TSF là hoàn tất và chỉnh sửa các thực thi của các SFR trên các tài nguyên và thông tin mà TOE kiểm soát.

Các tài nguyên TOE có thể được cấu trúc và thực hiện theo nhiều cách khác nhau. Mặc dù vậy, phần này của TCVN 7809 thực hiện các phân chia đặc biệt mà cho phép chỉ ra các thuộc tính an toàn mong muốn. Tất cả các thực thể có thể được tạo từ các tài nguyên mà có thể được biểu diễn theo một hoặc hai cách. Các thực thể có thể là chủ động, nghĩa là chúng là nguyên nhân của các hành động xuất hiện bên trong TOE và là nguyên nhân của các hoạt động được thực hiện với thông tin. Mặt khác, các thực thể có thể là bị động, nghĩa là chúng hoặc được đặt trong các thông tin nguyên bản hoặc các thông tin được lưu trữ trong đó.

Các thực thể chủ động trong TOE thực hiện các hoạt động trên các đối tượng được xem như là các chủ thể. Một vài kiểu chủ thể có thể tồn tại bên trong một TOE:

a) Các chủ thể hành động thay mặt cho một người dùng có thẩm quyền (ví dụ các tiến trình UNIX)

b) Các chủ thể hành động như các tiến trình chức năng cụ thể, và như vậy hoạt động thay mặt cho nhiều người dùng (ví dụ các chức năng có thể thấy trong các kiến trúc client/server); hoặc

c) Các chủ thể hành động như là một phần của chính TOE (ví dụ các tiến trình không hành động thay mặt cho một người dùng).

Phần này của TCVN 7809 đề cập đến việc thực thi các SFR với các kiểu chủ thể được liệt kê ở trên.

Các thực thể bị động trong TOE chứa hoặc nhận thông tin và dựa vào đó các chủ thể thực hiện các hoạt động, được gọi là các đối tượng. Trong trường hợp chủ thể (thực thể chủ động) là đích của một hoạt động (ví dụ truyền thông liên tiến trình), một chủ thể có thể bị tác động như một đối tượng.

Các đối tượng có thể chứa thông tin. Khái niệm này cần thiết để xác định các chính sách kiểm soát luồng thông tin như được đề cập đến trong lớp FDP.

Các người dùng, chủ thể, thông tin, đối tượng, phiên và tài nguyên được kiểm soát bởi các quy tắc trong các SFR có thể có các thuộc tính trong đó chứa thông tin dùng cho TOE để thực hiện hoạt động chính xác của nó. Một vài thuộc tính, như tên tệp, có thể dùng cho cung cấp thông tin hoặc có thể dùng để định danh các tài nguyên riêng, trong khi đó, các thuộc tính khác, ví dụ như thông tin kiểm soát truy nhập, có thể tồn tại đặc biệt cho thực thi các SFR. Các thuộc tính vừa kể đến sau cùng này được gọi chung là "các thuộc tính an toàn". Từ thuộc tính sẽ được sử dụng ngắn gọn thay cho "thuộc tính an toàn" ở một số chỗ trong phần này của TCVN 7809. Tuy nhiên, không quan trọng là mục đích của thông tin thuộc tính là gì, vì đều cần thiết kiểm soát các thuộc tính được chỉ ra bởi các SFR.

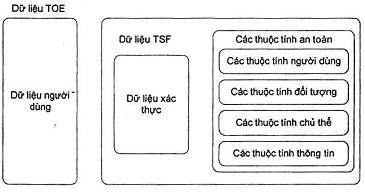

Dữ liệu trong TOE được phân nhóm thành dữ liệu người dùng và dữ liệu TSF. Hình 1 cho thấy mối quan hệ này. Dữ liệu người dùng là thông tin lưu trữ trong các tài nguyên của TOE, được vận hành bởi người dùng tuân theo các SFR và trên đó TSF không đề ra ý nghĩa đặc biệt nào. Ví dụ, nội dung của một thông điệp thư điện tử là dữ liệu người dùng. Dữ liệu TSF là thông tin được sử dụng bởi TSF trong việc tạo ra các quyết định theo yêu cầu bởi các SFR. Dữ liệu TSF có thể bị ảnh hưởng bởi người dùng nếu được cho phép bởi các SFR. Các thuộc tính an toàn, dữ liệu xác thực, các biến trạng thái bên trong TSF được dùng bởi các quy tắc định nghĩa trong các SFR hoặc được dùng cho việc bảo vệ TSF, và các đầu vào của danh sách kiểm soát truy nhập là các ví dụ về dữ liệu TSF.

Có một số SFPs áp dụng cho bảo vệ dữ liệu, ví dụ như các SFP kiểm soát truy nhập và các SFP kiểm soát luồng thông tin. Các cơ chế thực thi các SFP kiểm soát truy nhập dựa trên chính sách quyết định về các thuộc tính của người dùng, tài nguyên, chủ thể, đối tượng và các phiên dữ liệu trạng thái TSF và các hoạt động của TSF trong phạm vi kiểm soát. Các thuộc tính này thường được sử dụng trong tập các quy tắc để quản lý các hoạt động mà các chủ thể có thể thực hiện trên các đối tượng.

Các cơ chế thực thi các SFP kiểm soát luồng thông tin dựa trên chính sách quyết định về các thuộc tính của chủ thể và thông tin trong phạm vi kiểm soát và tập các quy tắc để quản lý các hoạt động thông tin bởi các chủ thể. Các thuộc tính của thông tin có thể được kết hợp với thuộc tính của côn-ten-nơ hoặc có thể rút ra từ dữ liệu trong côn-ten-nơ, sẽ được giữ lại với thông tin vì chúng được xử lý bởi TSF.

Hình 1 - Quan hệ giữa dữ liệu người dùng và dữ liệu TSF

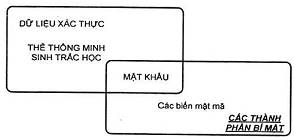

Hai kiểu dữ liệu TSF đặc trưng có thể được đề cập đến trong phần này của TCVN 7809, song không nhất thiết giống nhau. Chúng là dữ liệu xác thực và các bí mật.

Dữ liệu xác thực được sử dụng để thẩm tra danh tính đòi hỏi của một người dùng đang yêu cầu các dịch vụ từ một TOE. Dạng phổ biến của dữ liệu xác thực là mật khẩu, phụ thuộc vào việc giữ bí mật để tạo thành một cơ chế an toàn hiệu quả. Mặc dù vậy, không phải tất cả các dạng của dữ liệu xác thực cần phải giữ bí mật. Thiết bị xác thực sinh học (ví dụ đọc vân tay hoặc quét võng mạc) không dựa vào việc giữ bí mật dữ liệu, mà dựa vào việc dữ liệu chỉ do một người dùng sở hữu và không thể bị giả mạo.

Thuật ngữ bí mật như được dùng trong phần này của TCVN 7809 vào việc áp dụng cho dữ liệu xác thực, song cũng dùng được cho các kiểu dữ liệu khác với yêu cầu phải giữ bí mật để thực thi một SFP cụ thể. Ví dụ, một cơ chế kênh tin cậy dựa vào mã hóa để bảo vệ tính bí mật của thông tin truyền trên kênh chỉ có thể mạnh như phương pháp sử dụng để giữ bí mật các khóa mã chống các khai thác không được phép.

Do đó, một số song không phải tất cả dữ liệu xác thực cần được giữ bí mật, và một số song không phải tất cả các bí mật được dùng như dữ liệu xác thực. Hình 2 chỉ ra mối quan hệ giữa bí mật và dữ liệu xác thực. Trong hình này, các kiểu thường gặp của dữ liệu xác thực và các điều khoản bí mật được chỉ ra.

Hình 2 - Mối quan hệ giữa "dữ liệu xác thực" và "các bí mật"

6. Các thành phần chức năng an toàn

6.1. Tổng quan

Điều này định nghĩa nội dung và trình bày của các yêu cầu chức năng của ISO 15408 và cung cấp các hướng dẫn về tổ chức của các yêu cầu cho các thành phần mới được đặt trong ST. Các yêu cầu chức năng được biểu diễn theo các lớp, họ và thành phần.

6.1.1. Cấu trúc lớp

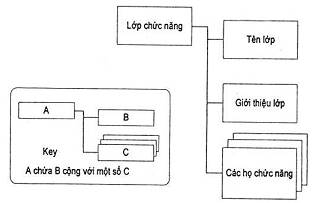

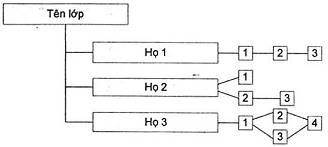

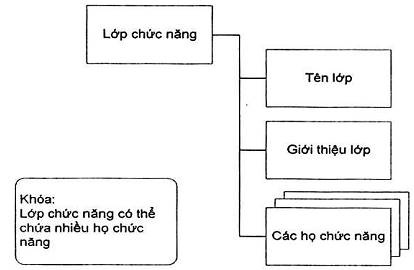

Hình 3 biểu diễn các cấu trúc lớp chức năng dưới dạng biểu đồ. Mỗi lớp chức năng bao gồm tên lớp, giới thiệu về lớp và một hoặc nhiều họ chức năng.

Hình 3 - Cấu trúc lớp chức năng

6.1.1.1. Tên lớp

Mục tiêu lớp cung cấp thông tin cần thiết để chỉ ra và phân nhóm một lớp chức năng. Mỗi lớp chức năng có một tên duy nhất. Thông tin phân nhóm bao gồm một tên viết tắt ba ký tự. Tên viết tắt của lớp thường sử dụng để xác định tên viết tắt của các họ của lớp đó.

6.1.1.2. Giới thiệu lớp

Giới thiệu lớp biểu diễn ý định chung hoặc cách tiếp cận của các họ của chúng để thỏa mãn các mục tiêu an toàn. Định nghĩa các lớp chức năng không phản ánh bất kỳ một sự phân loại chính thức nào về đặc tả của các yêu cầu.

Giới thiệu lớp cung cấp một bức tranh mô tả các họ trong lớp này và phân cấp của các thành phần trong mỗi họ, như được trình bày trong 6.2.

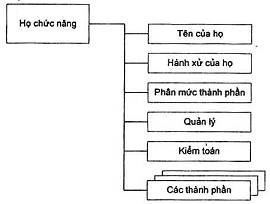

6.1.2. Cấu trúc họ

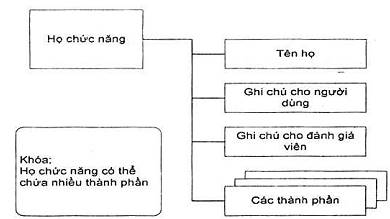

Hình 4 mô tả các cấu trúc họ chức năng dưới dạng biểu đồ.

Hình 4 - Cấu trúc họ chức năng

6.1.2.1. Tên của họ

Mục tên của họ quy định sự phân loại và thông tin mô tả cần thiết để chỉ ra và phân nhóm một họ chức năng. Mỗi họ chức năng có một tên duy nhất. Thông tin phân nhóm gồm một tên viết tắt 7 ký tự với 3 ký tự đầu tiên là tên viết tắt của lớp, tiếp theo là dấu gạch chân và tên viết tắt của họ dưới dạng XXX_YYY. Dạng viết tắt duy nhất của tên họ cung cấp tên tham chiếu cho các thành phần.

6.1.2.2. Hành xử của họ

Cách hành xử của họ là mô tả chi tiết các họ chức năng phản ánh mục tiêu an toàn của nó và mô tả chung về các yêu cầu chức năng. Chúng được mô tả chi tiết hơn dưới đây.

a) Các mục tiêu an toàn của họ đề cập đến một vấn đề an toàn có thể được giải quyết với sự trợ giúp của TOE kết hợp với một thành phần của họ này

b) Mô tả của các yêu cầu chức năng tóm tắt tất cả các yêu cầu được chứa trong các thành phần. Việc mô tả được thực hiện bởi các tác giả của PP, ST và các gói chức năng; đó là những người sẽ thực hiện đánh giá xem họ này có phù hợp với các yêu cầu cụ thể đặt ra hay không.

6.1.2.3. Phân mức các thành phần

Các họ chức năng chứa một hoặc nhiều thành phần, mà bất kỳ thành phần nào cũng có thể được lựa chọn để đưa vào các PP, ST và các gói chức năng. Đích của điều khoản này là cung cấp thông tin cho người dùng để lựa chọn ra một thành phần chức năng phù hợp sau khi đã được xác định được họ là phần cần thiết và hữu ích của các yêu cầu an toàn.

Mục mô tả họ chức năng này sẽ mô tả các thành phần sẵn sàng và sở cứ hợp lý của chúng. Chi tiết chính xác về mỗi thành phần được đặt bên trong mỗi thành phần.

Mối quan hệ giữa các thành phần bên trong một họ chức năng có thể được hoặc không được phân cấp. Một thành phần được phân cấp với thành phần khác nếu nó cung cấp mức độ an toàn cao hơn.

Như được giải thích trong 6.2, việc mô tả các họ cung cấp một bức tranh chung dạng đồ thị về sự phân cấp của các thành phần trong một họ.

6.1.2.4. Quản lý

Điều khoản quản lý chứa thông tin cho các tác giả PP/ST để xem xét các hoạt động quản lý cho các thành phần được đưa ra. Các điều khoản tham chiếu đến các thành phần của lớp quản lý (FMT) và cung cấp hướng dẫn liên quan đến các hoạt động quản lý tiềm năng có thể áp dụng qua các hoạt động tới các thành phần đó.

Tác giả PP/ST có thể lựa chọn các thành phần quản lý định trước hoặc đưa vào các yêu cầu quản lý khác chưa được liệt kê cho các hoạt động quản lý chi tiết. Vì vậy, thông tin nên xem xét là tham khảo.

6.1.2.5. Kiểm toán

Các yêu cầu kiểm toán chứa các sự kiện kiểm toán cho các tác giả PP/ST lựa chọn, nếu các yêu cầu từ lớp FAU: Kiểm toán an toàn được đưa vào trong PP/ST. Các yêu cầu này bao gồm các sự kiện an toàn phù hợp ở các mức chi tiết khác nhau được hỗ trợ bởi các thành phần của họ Tạo dữ kiện kiểm toán an toàn (FAU_GEN). Ví dụ, một ghi chú kiểm toán có thể bao gồm các hoạt động dưới dạng: Tối thiểu - sử dụng thành công các cơ chế an toàn; Cơ bản - sử dụng bất kỳ cơ chế an toàn cũng như thông tin phù hợp đối với các thuộc tính an toàn liên quan; Chi tiết - bất kỳ sự thay đổi cấu hình nào thực hiện với cơ chế bao gồm các giá trị cấu hình thực tế trước và sau khi thay đổi.

Nên thấy việc phân nhóm các sự kiện có thể kiểm toán là có phân cấp. Ví dụ, khi muốn Tạo kiểm toán cơ bản, nên đưa tất cả các sự kiện có thể kiểm toán, được xác định dưới cả hai dạng cơ bản và tối thiểu, vào trong PP/ST, thông qua sử dụng các hoạt động chỉ định phù hợp, ngoại trừ các sự kiện mức cao hơn cung cấp nhiều chi tiết hơn các sự kiện mức thấp hơn. Khi muốn Tạo kiểm toán chi tiết, nên đưa tất cả các sự kiện có thể kiểm toán (tối thiểu, cơ sở và chi tiết) vào trong PP/ST.

Trong lớp FAU: Kiểm toán an toàn, các quy tắc quản lý kiểm toán sẽ được giải thích chi tiết hơn.

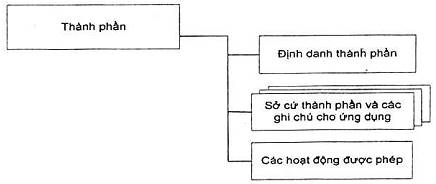

6.1.3. Cấu trúc thành phần

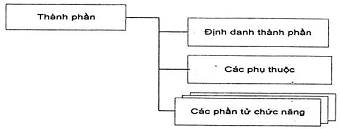

Hình 5 biểu diễn cấu trúc thành phần chức năng.

Hình 5 - Cấu trúc thành phần chức năng

6.1.3.1. Định danh thành phần

Điều khoản định danh thành phần này cung cấp thông tin mô tả cần thiết để định danh, phân nhóm, đăng ký và tham chiếu chéo cho một thành phần. Sau đây là các phần được cung cấp cho mỗi thành phần chức năng.

Tên duy nhất: Tên phản ánh mục đích của các thành phần.

Tên viết tắt: Dạng viết tắt duy nhất của tên thành phần chức năng. Tên viết tắt này sử dụng như là tên tham chiếu chính cho việc phân nhóm, đăng ký và thực hiện tham chiếu chéo của thành phần. Tên viết tắt này biểu thị lớp và họ mà thành phần này trực thuộc và số thành phần bên trong họ.

Danh sách phân cấp: Một danh sách của các thành phần khác mà thành phần này phân cấp và dựa vào đó thành phần này có thể được sử dụng để đáp ứng sự phụ thuộc với các thành phần đã được liệt kê.

6.1.3.2. Các phần tử chức năng

Tập các phần tử được cung cấp cho mỗi thành phần. Mỗi phần tử này được định nghĩa riêng và chứa chính nó.

Một phần tử chức năng là một yêu cầu chức năng an toàn mà nếu phân chia nhỏ hơn thì kết quả đánh giá sẽ không còn ý nghĩa. Nó là yêu cầu chức năng an toàn nhỏ nhất được xác định và chấp nhận trong TCVN 7809.

Khi xây dựng các gói, các PP và ST, không được phép lựa chọn chỉ một hoặc nhiều phần tử từ một thành phần. Tập đầy đủ các phần tử của một thành phần phải được lựa chọn từ một PP, ST hoặc gói.

Một dạng viết tắt duy nhất của tên phần tử chức năng được cung cấp. Ví dụ tên yêu cầu FDP_IFF.4.2 đọc như sau: F - yêu cầu chức năng; DP - lớp "Bảo vệ dữ liệu người dùng"; IFF - Họ "Các chức năng kiểm soát luồng thông tin"; 4 - tên của thành phần thứ tư "Loại trừ từng phần các luồng thông tin không hợp pháp"; 2 - phần tử thứ 2 của thành phần.

6.1.3.3. Mối phụ thuộc

Mối phụ thuộc giữa các thành phần chức năng tăng lên khi một thành phần tự nó không đủ khả năng và độ tin cậy về chức năng, hoặc tương tác, với các thành phần khác về các chức năng phù hợp của nó.

Mỗi thành phần chức năng cung cấp một danh sách đầy đủ các mối phụ thuộc với các thành phần chức năng và đảm bảo khác. Một vài thành phần có thể liệt kê "không phụ thuộc". Các thành phần phụ thuộc trên có thể có sự phụ thuộc trong các thành phần khác. Danh sách được cung cấp trong các thành phần sẽ là các mối phụ thuộc trực tiếp. Đó chỉ là sự tham chiếu đến các yêu cầu chức năng đòi hỏi đối với các yêu cầu này để thực hiện công việc của nó chính xác. Các mối phụ thuộc gián tiếp, nghĩa là các phụ thuộc là kết quả từ sự phụ thuộc vào các thành phần, thì có thể xem trong Phụ lục A của TCVN 7809-2. Chú ý rằng trong một vài trường hợp, sự phụ thuộc là tùy chọn, trong đó số các yêu cầu chức năng được cung cấp, tại đó mỗi thành phần của chúng có thể đáp ứng đầy đủ sự phụ thuộc (xem ví dụ FDP_UIT.1 Toàn vẹn trao đổi dữ liệu).

Danh sách phụ thuộc xác định các thành phần đảm bảo hoặc thành phần chức năng tối thiểu cần thiết để thỏa mãn các yêu cầu an toàn liên quan đến một thành phần xác định. Các thành phần được phân cấp theo thành phần đã định danh có thể được sử dụng để thỏa mãn mối phụ thuộc.

Các mối phụ thuộc chỉ ra trong phần này của TCVN 7809 là bắt buộc. Chúng phải được thỏa mãn trong PP hoặc ST. Trong các tình huống cụ thể, các mối phụ thuộc xác định có thể không được áp dụng. Tác giả PP/ST thông qua việc cung cấp sở cứ vì sao nó không được áp dụng, có thể bỏ đi các mối phụ thuộc với các thành phần ra ngoài gói, PP hoặc ST.

6.2. Danh mục thành phần

Nhóm của các thành phần trong phần này của TCVN 7809 không phản ánh bất kỳ sự phân loại chính thức nào.

Phần này của TCVN 7809 chứa các lớp của họ và các thành phần, chúng được phân nhóm dựa trên cơ sở của các chức năng hoặc mục đích liên quan, được biểu diễn theo thứ tự chữ cái. Bắt đầu của mỗi lớp là một biểu đồ thông tin chỉ ra phân loại của mỗi lớp, chỉ ra các họ trong mỗi lớp và các tp trong mỗi họ. Biểu đồ là một chỉ dẫn hữu ích cho quan hệ phân cấp có thể tồn tại giữa các thành phần.

Trong việc mô tả các thành phần chức năng, có một điều khoản nhỏ xác định các mối phụ thuộc giữa thành phần và bất kỳ các thành phần nào khác.

Trong mỗi lớp, một hình vẽ mô tả phân cấp lớp tương tự như Hình 6 được cung cấp. Trong Hình 6, họ đầu tiên, Họ 1, chứa ba thành phần phân cấp, tại đó cả hai thành phần 2 và thành phần 3 có thể sử dụng để thỏa mãn các mối phụ thuộc vào thành phần 1. Thành phần 3 được phân cấp theo thành phần 2 và có thể được sử dụng để thỏa mãn sự phụ thuộc vào thành phần 2.

Hình 6 - Biểu đồ phân cấp lớp đơn giản

Trong họ 2 có ba thành phần, trong đó không phải tất cả được phân cấp. Các thành phần 1 và 2 không phân cấp theo các thành phần khác. Thành phần 3 được phân cấp theo thành phần 2, có thể dùng để thỏa mãn mối phụ thuộc vào thành phần 2, nhưng không thỏa mãn sự phụ thuộc vào thành phần 1.

Trong họ 3, các thành phần 2, 3 và 4 được phân cấp theo thành phần 1. Các thành phần 2 và 3 được phân cấp theo thành phần 1, nhưng không so sánh được chúng. Thành phần 4 phân cấp theo thành phần 2 và 3.

Những biểu đồ này bổ sung cho văn bản của họ và tạo ra định danh các mối quan hệ dễ dàng hơn. Chúng không thay thế cho ghi chú "phân cấp cho:" trong mỗi thành phần, đó là đòi hỏi bắt buộc về phân cấp cho mỗi thành phần.

6.2.1. Nhấn mạnh các thay đổi thành phần

Mối quan hệ giữa các thành phần trong một họ được nhấn mạnh qua việc sử dụng in đậm. Cách in đậm này dùng cho in đậm các yêu cầu mới. Với các thành phần phân cấp, các yêu cầu được in đậm khi chúng được cải tiến hoặc sửa đổi từ các yêu cầu của thành phần trước đó. Ngoài ra, bất kỳ hoạt động được phép nào mới hoặc được cải tiến từ thành phần trước đó đều được nhấn mạnh qua sử dụng kiểu in đậm.

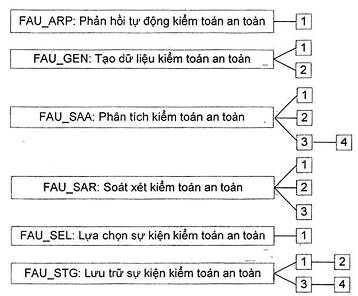

7. Lớp FAU: Kiểm toán an toàn

Kiểm toán an toàn liên quan tới việc nhận biết, ghi lại, lưu trữ và phân tích thông tin liên quan đến các hoạt động an toàn liên quan (ví dụ các hoạt động được kiểm soát bởi TSF). Các kết quả kiểm toán được ghi lại có thể được kiểm tra để quyết định các hoạt động an toàn liên quan nào cần được thực hiện và ai (người dùng nào) có trách nhiệm với nó.

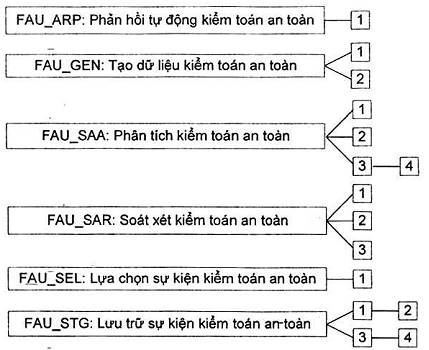

Hình 7 - Phân cấp lớp FAU: Kiểm toán an toàn

7.1. Phản hồi tự động kiểm toán an toàn (FAU_ARP)

7.1.1. Hành xử của họ

Họ này định nghĩa phản hồi cần được thực hiện trong trường hợp phát hiện các sự kiện chỉ ra các khả năng phá hoại an toàn.

7.1.2. Phân mức thành phần

Tại các cảnh báo an toàn FAU_ARP.1, TSF cần được thực hiện trong các trường hợp có phá hoại an toàn được phát hiện.

7.1.3. Quản lý của FAU_ARP.1

Các hành động sau đây được xem xét cho các chức năng quản lý trong FMT.

a) Quản lý (thêm, bớt hoặc điều chỉnh) các hành động

7.1.4. Kiểm toán FAU_ARP.1

Các hành động sau nên có khả năng kiểm toán, nếu FAU_GEN Tạo các dữ liệu kiểm toán an toàn được đặt trong PP/ST.

a) Tối thiểu: thực hiện các hành động do có các vi phạm an toàn sắp xảy ra.

7.1.5. Cảnh báo an toàn Fau_ARP.1

Phân cấp từ: không có các thành phần nào.

Các mối phụ thuộc: FAU.SAA.1 Phân tích khả năng vi phạm.

7.1.5.1. FAU_ARP.1.1

TSF cần thực hiện [chỉ định: danh sách các hành động] khi phát hiện một khả năng vi phạm an toàn.

7.2. Tạo các dữ liệu kiểm toán an toàn (FAU_GEN)

7.2.1. Hành xử của họ

Họ này định nghĩa các yêu cầu cho việc ghi lại sự xuất hiện của các sự kiện an toàn liên quan được thực hiện dưới sự kiểm soát của TSF. Họ này xác định các mức kiểm toán, liệt kê các kiểu sự kiện mà có thể kiểm toán được bởi TSF, và xác định tập nhỏ nhất của các thông tin liên quan đến kiểm toán được cung cấp bên trong nhiều kiểu hồ sơ kiểm toán.

7.2.2. Phân mức thành phần

FAU_GEN.1 Tạo dữ liệu kiểm toán, định nghĩa mức của các sự kiện có thể kiểm toán và chỉ ra danh sách dữ liệu cần được ghi lại trong mỗi bản ghi.

Tại FAU_GEN.2 Kết hợp định danh người dùng, TSF cần kết hợp các sự kiện có thể kiểm toán theo từng định danh người dùng riêng biệt.

7.2.3. Quản lý của FAU_GEN.1, FAU_GEN.2

Không có các hoạt động quản lý nào.

7.2.4. Kiểm toán của FAU_GEN.1, FAU_GEN.2

Không có sự kiện có thể kiểm toán nào.

7.2.5. Tạo dữ liệu kiểm toán FAU_GEN.1

Phân cấp từ: không có các thành phần nào.

Các mối phụ thuộc: FPT_STM.1 Các nhãn thời gian tin cậy.

7.2.5.1. FAU_GEN.1.1

TSF cần có khả năng tạo ra một bản ghi kiểm toán cho các sự kiện có thể kiểm toán được sau:

a) Khởi động và tắt các chức năng kiểm toán;

b) Tất cả các sự kiện có thể kiểm toán được cho [lựa chọn, chọn một trong số: tối thiểu, cơ bản, chi tiết, không xác định] và

c) [Chỉ định: Các sự kiện có thể kiểm toán được định nghĩa cụ thể khác].

7.2.5.2. FAU_GEN.1.2

TSF cần ghi lại trong mỗi bản ghi kiểm toán ít nhất các thông tin sau đây:

a) Ngày và giờ của sự kiện, kiểu sự kiện, định danh chủ thể (nếu có), và đầu ra (thành công hoặc lỗi) của sự kiện; và

b) Với mỗi kiểu sự kiện kiểm toán, dựa trên định nghĩa các sự kiện có thể kiểm toán của các thành phần chức năng có trong PP/ST, [chỉ định: thông tin liên quan kiểm toán khác]

7.2.6. FAU_GEN.2 Kết hợp định danh người dùng

Phân cấp từ: không có các thành phần nào.

Các mối phụ thuộc: FAU_GEN.1 Tạo dữ liệu kiểm toán

FIA_UID.1 Định thời cho định danh

7.2.6.1. FAU_GEN.2.1

Đối với các sự kiện kiểm toán có được từ các hành động của người dùng đã định danh, TSF cần có khả năng kết hợp mỗi sự kiện có thể kiểm toán với định danh của người dùng đã gây ra sự kiện.

7.3. Phân tích kiểm toán an toàn (FAU_SAA)

7.3.1. Hành xử của họ

Họ này định nghĩa các yêu cầu cho tự động hóa, nghĩa là phân tích các hoạt động hệ thống và dữ liệu kiểm toán để tìm kiếm các phá hoại an toàn thực tế có thể xảy ra. Phân tích có thể thực hiện với sự hỗ trợ của phát hiện xâm nhập hoặc phản ứng tự động với một vi phạm an toàn sẽ xảy ra.

Các hành động này cần được thực hiện dựa trên phát hiện, có thể được xác định qua Họ phản ứng tự động kiểm toán an toàn (FAU_ARP).

7.3.2. Phân mức thành phần

Trong FAU_SAA.1 Phân tích khả năng vi phạm, phát hiện ngưỡng cơ sở dựa trên cơ sở của tập quy tắc được yêu cầu.

Trong FAU_SAA.2 Phát hiện bất thường dựa trên mô tả tóm tắt, TSD duy trì các mô tả riêng về sử dụng hệ thống, tại đó các mô tả biểu diễn các mẫu liên quan đến quá khứ thường được thực hiện bởi các thành viên của nhóm mô tả đích. Một nhóm mô tả đích tham chiếu đến một nhóm của một hoặc nhiều cá nhân (ví dụ một người dùng đơn, nhiều người dùng chia sẻ một nhóm ID hoặc tài khoản nhóm, nhiều người dùng vận hành dưới các vai trò được chỉ định trước, người dùng của toàn bộ hệ thống hoặc một nút mạng); đó là người tương tác với TSF. Mỗi thành viên của nhóm hồ sơ đích được chỉ định một loại nghi ngờ riêng, nó đại diện cho việc làm thế nào mà các hoạt động tương ứng hiện thời của các thành viên thực hiện thiết lập mẫu để biểu diễn trong các mô tả.

Trong FAU_SAA.3 Thử nghiệm tấn công đơn giản, TSF cần có thể phát hiện sự xuất hiện của các sự kiện với các dấu hiệu mà đại diện cho một dấu hiệu nguy cơ đến thực thi TSP. Tìm kiếm các sự kiện với các dấu hiệu này có thể xuất hiện trong thời gian thực hoặc trong thời gian phân tích chế độ xử lý mẻ (batch mode) với các thông tin được thu thập hậu kỳ (post-collection).

Trong FAU_SAA.4 Thử nghiệm tấn công phức tạp, TSF cần đại diện và phát hiện các kịch bản xâm nhập nhiều bước. TSF có thể so sánh các sự kiện hệ thống (có thể thực hiện bởi nhiều cá nhân) với các sự kiện liên tiếp được biết để đại diện cho toàn bộ các kịch bản xâm nhập. TSF cần có thể chỉ ra khi một sự kiện có dấu hiệu hoặc các sự kiện liên tiếp được tìm thấy chỉ ra khả năng vi phạm từ các SFR.

7.3.3. Quản lý của FAU_SAA.1

Các hành động sau có thể được cân nhắc cho các chức năng quản lý trong FMT:

a) Duy trì các quy tắc bởi (thêm, thay đổi, xóa) các quy tắc từ tập các quy tắc.

7.3.4. Quản lý của FAU_SAA.2

Các hành động sau có thể được cân nhắc cho các chức năng quản lý trong FMT:

a) Duy trì (Xóa, thay đổi, thêm) nhóm người dùng trong nhóm mô tả đích.

7.3.5. Quản lý của FAU_SAA.3

Các hành động sau có thể được cân nhắc cho các chức năng quản lý trong FMT:

a) Duy trì (Xóa, thay đổi, thêm) tập con của các sự kiện hệ thống.

7.3.6. Quản lý của FAU_SAA.4

Các hành động sau có thể được cân nhắc cho các chức năng quản lý trong FMT:

a) Duy trì (Xóa, thay đổi, thêm) tập con của các sự kiện hệ thống;

b) Duy trì (Xóa, thay đổi, thêm) tập liên tiếp của các sự kiện hệ thống.

7.3.7. Kiểm toán của FAU_SAA.1, FAU_SAA.2, FAU_SAA.3, FAU_SAA.4

Các hành động sau đây có thể được kiểm toán nếu FAU_GEN Tạo dữ liệu kiểm toán an toàn đặt trong PP/ST:

a) Tối thiểu: Bật hoặc tắt bất kỳ một cơ chế phân tích nào;

b) Tối thiểu: Các phản hồi tự động được thực hiện bởi công cụ.

7.3.8. FAU_SAA.1 Phân tích khả năng phá hoại

Phân cấp từ: Không có thành phần nào.

Các mối phụ thuộc: FAU_GEN.1 Tạo dữ liệu kiểm toán.

7.3.8.1. FAU_SAA.1.1

TSF cần cung cấp một tập các quy tắc để giám sát các sự kiện đã kiểm toán và dựa trên những quy tắc này chỉ ra các khả năng phá hoại việc thực thi các SFR.

7.3.8.2. FAU_SAA.1.2

TSF cần thực thi các quy tắc sau cho việc giám sát các sự kiện đã kiểm toán:

a) Tích lũy hoặc kết hợp của [chỉ định: tập con các sự kiện đã kiểm toán xác định trước] được biết để chỉ ra khả năng phá hoại an toàn;

b) [chỉ định: bất kỳ quy tắc nào khác]

7.3.9. FAU_SAA.2 Phát hiện bất thường dựa trên mô tả tóm tắt

Phân cấp từ: Không có thành phần nào.

Các mối phụ thuộc: FIA_UID.1 Định thời cho định danh.

7.3.9.1. FAU_SAA.2.1

TSF cần có khả năng duy trì mô tả sử dụng hệ thống, tại đó một mô tả riêng đại diện cho các mẫu quá khứ về việc sử dụng được thực hiện bởi các thành viên của [chỉ định: Nhóm mô tả mục tiêu].

7.3.9.2. FAU_SAA.2.2

TSF cần có khả năng duy trì một xếp hạng nghi ngờ với mỗi người dùng với các hoạt động được ghi lại trong mô tả tóm tắt, khi đó xếp hạng nghi ngờ đại diện cho mức độ mà hoạt động của người dùng hiện thời được tìm thấy không mâu thuẫn với các mẫu được thiết lập được biểu diễn trong mô tả tóm tắt.

7.3.9.3. FAU_SAA.2.3

TSF cần có khả năng chỉ ra các phá hoại thực thi các SFR sẽ xảy ra khi xếp hạng nghi ngờ người dùng vượt quá các điều kiện ngưỡng cho phép [chỉ định: các điều kiện theo đó các hoạt động bất thường được báo cáo bởi TSF].

7.3.10. FAU_SAA.3 Thử nghiệm tấn công đơn giản

Phân cấp từ: không có thành phần nào.

Các mối phụ thuộc: Không có phụ thuộc nào.

7.3.10.1. FAU_SAA.3.1

TSF cần có khả năng duy trì một biểu diễn nội bộ cho các sự kiện có dấu hiệu [chỉ định: một tập con của các sự kiện hệ thống] có thể chỉ ra sự phá hoại việc thực thi của các SFR.

7.3.10.2. FAU_SAA.3.2

TSF cần có khả năng so sánh các sự kiện có dấu hiệu với các bản ghi về hoạt động của hệ thống nhận được từ việc kiểm tra của [chỉ định: thông tin được dùng để xác định hoạt động của hệ thống].

7.3.10.3. FAU_SAA.3.3

TSF cần có khả năng biểu thị một phá hoại tiềm năng việc thực thi các SFR khi sự kiện hệ thống trùng với một sự kiện có dấu hiệu biểu thị khả năng phá hoại tiềm năng việc thực thi các SFR.

7.3.11. FAU_SAA.4 Thử nghiệm tấn công phức tạp

Phân cấp từ: FAU_SAA.3 Thử nghiệm tấn công đơn giản.

Các mối phụ thuộc: Không có phụ thuộc nào.

7.3.11.1. FAU_SAA.4.1

TSF cần có khả năng duy trì một biểu diễn nội bộ cho các sự kiện liên tiếp của các kịch bản xâm nhập [chỉ định: danh sách liên tiếp của các sự kiện hệ thống mà sự hiện diện của chúng là đại diện cho các kịch bản xâm nhập được biết] và các sự kiện có dấu hiệu tiếp theo [chỉ định: một tập con của các sự kiện hệ thống] có thể chỉ ra sự phá hoại việc thực thi các SFR.

7.3.11.2. FAU_SAA.4.2

TSF cần có khả năng so sánh các sự kiện có dấu hiệu và chuỗi các sự kiện với các bản ghi về hoạt động của hệ thống nhận được từ việc kiểm tra của [chỉ định: thông tin được dùng để xác định hoạt động của hệ thống].

7.3.11.3. FAU_SAA.4.3

TSF cần có khả năng biểu thị một phá hoại tiềm tàng việc thực thi các SFR khi sự kiện hệ thống trùng với một sự kiện có dấu hiệu hoặc chuỗi các sự kiện biểu thị khả năng phá hoại tiềm năng việc thực thi các SFR.

7.4. Soát xét kiểm toán an toàn (FAU_SAR)

7.4.1. Hành xử của họ

Họ này định nghĩa các yêu cầu cho các công cụ kiểm toán cần phải sẵn sàng cho người dùng có thẩm quyền để hỗ trợ xem lại dữ liệu kiểm toán.

7.4.2. Phân mức thành phần

FAU_SAR.1 Soát xét kiểm toán, cung cấp khả năng đọc thông tin từ các bản ghi kiểm toán.

FAU_SAR.2 Soát xét kiểm toán có hạn chế, yêu cầu không có người dùng khác, ngoại trừ những ai đã được định danh trong soát xét kiểm toán FAU_SAR.1 có thể đọc được thông tin.

FAU_SAR.3 Soát xét kiểm toán có lựa chọn, yêu cầu các công cụ soát xét kiểm toán để lựa chọn dữ liệu kiểm toán cần được xem lại dựa trên các tiêu chí.

7.4.3. Quản lý của FAU_SAR.1

Các hành động sau có thể được cân nhắc cho các chức năng quản lý trong FMT:

a) Duy trì (Xóa, thay đổi, thêm) của nhóm các người dùng với việc đọc quyền truy nhập đến các hồ sơ kiểm toán.

7.4.4. Quản lý của FAU_SAR.2, FAU_SAR.3

Không có các hoạt động quản lý nào.

7.4.5. Kiểm toán của FAU_SAR.1

Các hành động sau đây có thể được kiểm toán, nếu FAU_GEN Tạo dữ liệu kiểm toán an toàn chứa trong PP/ST:

a) Cơ sở: đọc thông tin từ các hồ sơ kiểm toán.

7.4.6. Kiểm toán của FAU_SAR.2

Các hành động sau đây có thể được kiểm toán nếu FAU_GEN Tạo dữ liệu kiểm toán an toàn chứa trong PP/ST:

a) Cơ sở: Số lần thử đọc tin không thành công từ các bản ghi kiểm toán.

7.4.7. Kiểm toán của FAU_SAR.3

Các hành động sau đây có thể được kiểm toán nếu FAU_GEN Tạo dữ liệu kiểm toán an toàn được đặt trong PP/ST:

a) Chi tiết: Các tham số được sử dụng để xem lại.

7.4.8. FAU_SAR.1 Soát xét kiểm toán

Phân cấp từ: Không có các thành phần nào.

Các mối phụ thuộc: FAU_GEN.1 Tạo dữ liệu kiểm toán.

7.4.8.1. FAU_SAR.1.1

TSF cần cung cấp [chỉ định: người dùng có thẩm quyền] khả năng đọc [chỉ định: danh sách của các thông tin kiểm toán] từ các hồ sơ kiểm toán.

7.4.8.2. FAU_SAR.1.2

TSF cần cung cấp các hồ sơ kiểm toán theo cách thức phù hợp cho người dùng để giải thích thông tin.

7.4.9. FAU_SAR.2 Soát xét kiểm toán có hạn chế

Phân cấp từ: Không có thành phần nào.

Các mối phụ thuộc: FAU_SAR.1 Soát xét kiểm toán.

7.4.9.1. FAU_SAR.2.1

TSF cần ngăn cản tất cả người dùng truy cập đọc các hồ sơ kiểm toán, ngoại trừ những người dùng được cấp phép truy cập đọc rõ ràng.

7.4.10. FAU_SAR.3 Soát xét kiểm toán có chọn lựa

Phân cấp từ: Không có thành phần nào.

Các mối phụ thuộc: FAU_SAR.1 Soát xét kiểm toán.

7.4.10.1. FAU_SAR.3.1

TSF cần cung cấp khả năng áp dụng [chỉ định: các phương pháp chọn lựa và/hoặc sắp xếp] các dữ liệu kiểm toán dựa trên [chỉ định: tiêu chí với các quan hệ logic].

7.5. Lựa chọn sự kiện kiểm toán an toàn (FAU_SEL)

7.5.1. Hành xử của họ

Họ này định nghĩa các yêu cầu để lựa chọn các sự kiện cần được kiểm toán trong thời gian hoạt động của TOE từ tập tất cả các sự kiện có thể kiểm toán.

7.5.2. Phân mức thành phần

FAU_SEL.1 Kiểm toán lựa chọn, đòi hỏi chọn ra tập các sự kiện cần được kiểm toán từ tập tất cả các sự kiện có thể được kiểm toán, xác định trong FAU_GEN.1 Tạo dữ liệu kiểm toán, dựa trên các thuộc tính được chỉ ra bởi tác giả PP/ST.

7.5.3. Quản lý của FAU_SEL.1

Các hành động sau sẽ được xem xét cho các chức năng quản lý trong FMT:

a) Duy trì các quyền để xem/thay đổi các sự kiện kiểm toán.

7.5.4. Kiểm toán của FAU_SEL.1

Các hành động sau có khả năng kiểm toán, nếu FAU_GEN Tạo dữ liệu kiểm toán an toàn được chứa trong PP/ST:

a) Tối thiểu: tất cả các thay đổi đến cấu hình kiểm tra mà xuất hiện khi các chức năng thu thập kiểm toán được vận hành.

7.5.5. FAU_SEL.1 Kiểm toán lựa chọn

Phân cấp từ: không có thành phần nào.

Các mối phụ thuộc: FAU_GEN.1 Tạo dữ liệu kiểm toán

FMT_MTD.1 Quản lý dữ liệu TSF

7.5.5.1. FAU_SEL.1.1

TSF cần có khả năng chọn ra các tập sự kiện đã kiểm toán từ tập tất cả các sự kiện có thể kiểm toán, dựa trên các thuộc tính sau đây:

a) [lựa chọn: định danh đối tượng, định danh người dùng, định danh chủ thể, định danh máy chủ, kiểu sự kiện]

b) [chỉ định: danh sách các thuộc tính bổ sung mà việc lựa chọn kiểm toán dựa theo]

7.6. Lưu trữ sự kiện kiểm toán an toàn (FAU_STG)

7.6.1. Hành xử của họ

Họ này định nghĩa các yêu cầu cho TSF để có thể tạo ra và duy trì một dấu vết kiểm toán an toàn. Các bản ghi kiểm toán đã lưu tham chiếu đến các bản ghi có trong dấu vết kiểm toán, và không phải là các bản ghi kiểm toán đã gọi ra (vào bộ nhớ tạm thời) thông qua lựa chọn.

7.6.2. Phân mức thành phần

Tại FAU_STG.1 Lưu trữ các vết kiểm toán có bảo vệ, các yêu cầu được đặt trong vết kiểm toán. Nó sẽ được bảo vệ chống lại việc xóa hay thay đổi trái phép.

FAU_STG.2 Đảm bảo sự sẵn sàng của dữ liệu kiểm toán, xác định các đảm bảo mà TSF duy trì trên dữ liệu kiểm toán được đưa ra trong sự xuất hiện một điều kiện không mong muốn.

FAU_STG.3 Hành động trong trường hợp có thể mất mát dữ liệu kiểm toán, xác định các hành động cần thực hiện nếu ngưỡng trong vết an toàn bị vượt quá.

FAU_STG.4 Ngăn chặn mất mát dữ liệu kiểm toán, xác định các hành động cần thực hiện trong trường hợp vết kiểm toán bị đầy.

7.6.3. Quản lý của FAU_STG.1

Không có các hoạt động quản lý nào

7.6.4. Quản lý của FAU_STG.2

Các hành động sau có thể được cân nhắc cho các chức năng quản lý trong FMT:

a) Duy trì các tham số kiểm soát khả năng lưu trữ kiểm toán.

7.6.5. Quản lý của FAU_STG.3

Các hành động sau cần xem xét cho các chức năng quản lý trong FMT:

a) Duy trì ngưỡng;

b) Duy trì (xóa, thay đổi, thêm) các hành động cần được thực hiện trong trường hợp lỗi lưu trữ kiểm toán sẽ xảy ra.

7.6.6. Quản lý của FAU_STG.4

Các hành động sau có thể được cân nhắc cho các chức năng quản lý trong FMT:

a) Duy trì (xóa, thay đổi, thêm) các hành động cần được thực hiện trong trường hợp có lỗi lưu trữ kiểm toán.

7.6.7. Kiểm toán của FAU_STG.1, FAU_STG.2

Không có các sự kiện có thể kiểm toán nào.

7.6.8. Kiểm toán của FAU_STG.3

Các hành động sau đây có thể được kiểm toán nếu FAU_GEN Tạo dữ liệu kiểm toán an toàn được đặt trong PP/ST:

a) Cơ sở: Các hành động thực hiện do bị vượt quá ngưỡng.

7.6.9. Kiểm toán của FAU_STG.4

Các hành động sau đây có thể được kiểm toán, nếu FAU_GEN Tạo dữ liệu kiểm toán an toàn được đặt trong PP/ST:

a) Cơ sở: Các hành động thực hiện do lỗi lưu trữ kiểm toán.

7.6.10. FAU_STG.1 Lưu trữ vết kiểm toán có bảo vệ

Phân cấp từ: Không có các thành phần nào.

Các mối phụ thuộc: FAU_GEN.1 Tạo dữ liệu kiểm toán.

7.6.10.1. FAU_STG.1.1

TSF cần bảo vệ các hồ sơ kiểm toán đã lưu trong vết kiểm toán chống lại việc xóa trái phép

7.6.10.2. FAU_STG.1.2

TSF cần có khả năng [lựa chọn, chọn một trong số: ngăn chặn, phát hiện] các thay đổi trái phép vào các bản ghi kiểm toán đã lưu trữ trong vết kiểm toán.

7.6.11. FAU_STG.2 Đảm bảo sự sẵn sàng của dữ liệu kiểm toán

Phân cấp từ: FAU_STG.1 Lưu trữ vết an toàn có bảo vệ

Các mối phụ thuộc: FAU_GEN.1 Tạo dữ liệu kiểm toán

7.6.11.1. FAU_STG.2.1

TSF cần bảo vệ các hồ sơ kiểm toán đã lưu trong vết kiểm toán chống lại việc xóa trái phép.

7.6.11.2. FAU_STG.2.2

TSF cần có khả năng [lựa chọn, chọn một trong số: ngăn chặn, phát hiện] các thay đổi trái phép vào các bản ghi kiểm toán đã lưu trữ trong vết kiểm toán.

7.6.11.3. FAU_STG.2.3

TSF cần đảm bảo rằng [chỉ định: đơn vị đo việc lưu trữ hồ sơ kiểm toán] các hồ sơ kiểm tra sẽ được duy trì khi các hành động sau xuất hiện: [lựa chọn: tràn bộ nhớ lưu kiểm toán, lỗi, tấn công].

7.6.12. FAU_STG.3 Hành động trong trường hợp dữ liệu kiểm toán có thể bị mất

Phân cấp từ: Không có các thành phần nào.

Các mối phụ thuộc: FAU_STG.1 Lưu trữ vết an toàn có bảo vệ.

7.6.12.1. FAU_STG.3.1

TSF cần [chỉ định: các hành động cần được thực hiện trong trường hợp lỗi lưu trữ an toàn có thể xảy ra] nếu vết kiểm toán vượt quá [chỉ định: giới hạn được định nghĩa trước].

7.6.13. FAU_STG.4 Ngăn chặn mất dữ liệu kiểm toán

Phân cấp từ: FAU_STG.3 Hành động trong trường hợp dữ liệu kiểm toán có thể bị mất.

Các mối phụ thuộc: FAU_STG.1 Lưu trữ vết an toàn có bảo vệ.

7.6.13.1. FAU_STG.4.1

TSF cần [lựa chọn, chọn một trong số: "Lờ đi các sự kiện đã kiểm toán", "ngăn chặn các sự kiện đã kiểm toán, ngoại trừ các sự kiện này được lấy ra bởi người dùng có thẩm quyền với các quyền đặc biệt", "Viết đè lên hồ sơ kiểm toán lưu trữ lâu nhất"] và [chỉ định: các hành động khác trong trường hợp lỗi lưu trữ kiểm toán] nếu vết kiểm toán đầy.

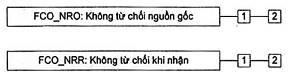

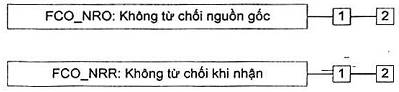

8. Lớp FCO: Truyền thông

Lớp này quy định hai họ liên quan đặc biệt đến việc đảm bảo danh tính của phần tử tham gia trong trao đổi dữ liệu. Các họ này liên quan đến việc đảm bảo danh tính người tạo ra thông tin đã truyền đi (kiểm chứng thông tin) và đảm bảo danh tính người nhận thông tin đã truyền đi (kiểm chứng người nhận). Các họ này đảm bảo rằng người tạo ra thông tin không thể từ chối việc gửi đi các thông điệp hoặc người nhận từ chối việc đã nhận nó.

Hình 8 - phân cấp lớp FCO: Truyền thông

8.1. Không chối bỏ nguồn gốc (FCO_NRO)

8.1.1. Hành xử của họ

Không chối bỏ nguồn gốc đảm bảo rằng nguồn gốc của thông tin không thể từ chối việc đã gửi tin đi. Họ này yêu cầu TSF quy định một phương pháp để đảm bảo rằng chủ thể đã nhận thông tin qua quá trình trao đổi dữ liệu được cung cấp một bằng chứng về nguồn gốc thông tin. Bằng chứng này có thể được thẩm định hoặc qua chủ thể này hoặc các chủ thể khác.

8.1.2. Phân mức thành phần

FCO_NRO.1 Lựa chọn kiểm chứng nguồn gốc, đòi hỏi TSF quy định các chủ thể với khả năng yêu cầu chứng cứ về nguồn gốc thông tin.

FCO_NRO.2 Thực thi kiểm chứng nguồn gốc thông tin, đòi hỏi TSF luôn tạo ra chứng cứ về nguồn gốc của thông tin được truyền.

8.1.3. Quản lý của FCO_NRO.1, FCO_NRO.2

Các hành động sau được xem xét cho các chức năng quản lý FMT

a) Quản lý các thay đổi kiểu thông tin, lĩnh vực, các thuộc tính của người tạo ra thông tin và người nhận chứng cứ

8.1.4. Kiểm toán của FCO_NRO.1

Các hành động sau đây cần được kiểm tra nếu FAU_GEN Tạo dữ liệu kiểm tra được đặt trong PP/ST

a) Tối thiểu: Xác định người dùng mà yêu cầu chứng cứ về nguồn gốc được tạo ra

b) Tối thiểu: Viện chứng đến dịch vụ không thể từ chối

c) Cơ sở: Định danh thông tin, đích và một bản sao của chứng cứ được quy định

d) Chi tiết: Xác định người dùng mà đòi hỏi thẩm tra chứng cứ

8.1.5. Kiểm toán của FCO_NRO.2

Các hành động sau đây cần được kiểm tra nếu FAU_GEN Tạo dữ liệu kiểm tra được đặt trong PP/ST

d) Tối thiểu: Viện chứng đến dịch vụ không thể từ chối

e) Cơ sở: Định danh thông tin, đích và một bản sao của chứng cứ được quy định

f) Chi tiết: Xác định người dùng mà đòi hỏi thẩm tra chứng cứ

8.1.6. FCO_NRO.1 Lựa chọn kiểm chứng nguồn gốc

Phân cấp từ: Không có thành phần nào.

Các mối phụ thuộc: FIA_UID.1 Định thời cho định danh

8.1.6.1. FCO_NRO.1.1

TSF cần có khả năng tạo ra chứng cứ về nguồn gốc thông tin được truyền [chỉ định: danh sách kiểu thông tin] tại yêu cầu của [chỉ định: bên gửi, bên nhận, [chỉ định: danh sách các đối tác thứ 3]].

8.1.6.2. FCO_NRO.1.2

TSF cần có khả năng liên quan đến [chỉ định: danh sách các thuộc tính] người tạo ra thông tin và [chỉ định: danh sách các trường thông tin] của thông tin được cung cấp chứng cứ.

8.1.6.3. FCO_NRO.1.3

TSF cần cung cấp khả năng thẩm tra chứng cứ về nguồn gốc của thông tin [lựa chọn: bên gửi, người nhận, [chỉ định: danh sách của đối tác thứ 3]] được cho [chỉ định: các giới hạn về chứng cứ của nguồn gốc].

8.1.7. FCO_NRO.2 Thực thi kiểm chứng nguồn gốc

Phân cấp từ: FCO_NRO.1 Lựa chọn kiểm chứng nguồn gốc

Các mối phụ thuộc: FIA_UID.1 Định thời cho định danh

8.1.7.1. FCO_NRO.2.1

TSF cần thực thi để tạo ra các chứng cứ về nguồn gốc thông tin được truyền [chỉ định: danh sách các kiểu thông tin] tại tất cả các thời gian.

8.1.7.2. FCO_NRO.2.2

TSF cần có khả năng liên quan đến [chỉ định: danh sách các thuộc tính] người tạo ra thông tin và [chỉ định: danh sách các trường thông tin] của thông tin được cung cấp chứng cứ.

8.1.7.3. FCO_NRO.2.3

TSF cần có khả năng thẩm tra chứng cứ về nguồn gốc của thông tin [lựa chọn: bên gửi, người nhận, [chỉ định: danh sách của đối tác thứ 3]] được cho [chỉ định: các giới hạn về chứng cứ của nguồn gốc].

8.2. Không thể từ chối của bên nhận (FCO_NRR)

8.2.1. Hành xử của họ

Không thể từ chối của bên nhận đảm bảo rằng người nhận thông tin không thể từ chối việc nhận thành công thông tin. Họ này đòi hỏi, TSF cung cấp một phương pháp để đảm bảo rằng một chủ thể truyền thông tin trong thời gian trao đổi dữ liệu được cung cấp một chứng cứ về việc nhận thông tin. Chứng cứ này có thể được thẩm tra bởi chủ thể này hoặc các chủ thể khác.

8.2.2. Phân mức thành phần

FCO_NRR.1 Lựa chọn kiểm chứng bên nhận, yêu cầu TSF để cung cấp cho chủ thể khả năng đòi hỏi chứng cứ của việc nhận thông tin.

FCO_NRR.2 Thực thi kiểm chứng bên nhận, đòi hỏi TSF luôn tạo ra chứng cứ nhận cho các thông tin đã nhận.

8.2.3. Quản lý của FCO_NRR.1, FCO_NRR.2

Các hành động sau đây có thể xem xét cho các chức năng quản lý trong FMT:

a) Quản lý các thay đổi về kiểu thông tin, trường tin, các thuộc tính của người gửi và người nhận là đối tác thứ 3 về chứng cứ.

8.2.4. Kiểm toán của FCO_NRR.1

Các hành động sau đây có thể được kiểm toán nếu FAU_GEN Tạo dữ liệu kiểm toán an toàn được đặt trong PP/ST:

a) Tối thiểu: Xác định người dùng mà đòi hỏi chứng cứ của việc nhận sẽ được tạo ra.

b) Tối thiểu: Viện chứng dịch vụ không thể từ chối.

c) Cơ sở: Định danh thông tin, đích đến và một bản sao của thông tin được quy định.

d) Chi tiết: Xác định người dùng mà đòi hỏi việc thẩm tra chứng cứ.

8.2.5. Kiểm toán của FCO_NRR.2

Các hành động sau đây có thể được kiểm toán, nếu FAU_GEN Tạo dữ liệu kiểm toán được đặt trong PP/ST:

a) Tối thiểu: Viện chứng dịch vụ không thể từ chối.

b) Cơ sở: Định danh thông tin, đích đến và một bản sao của thông tin được quy định.

c) Chi tiết: Xác định người dùng mà đòi hỏi việc thẩm tra chứng cứ.

8.2.6. FCO_NRR.1 Lựa chọn kiểm chứng bên nhận

Phân cấp từ: Không có thành phần nào.

Các mối phụ thuộc: FIA_UID.1 Định thời cho định danh.

8.2.6.1. FCO_NRR.1.1

TSF cần có khả năng tạo ra chứng cứ nhận tin cho [chỉ định: danh sách của các kiểu thông tin] đã nhận theo các đòi hỏi của [lựa chọn: người gửi, người nhận, [chỉ định: danh sách các đối tác thứ ba]].

8.2.6.2. FCO_NRR.1.2

TSF cần có khả năng kết nối các [chỉ định: danh sách các thuộc tính] của người nhận thông tin, và [chỉ định: danh sách của các trường thông tin] của thông tin cho áp dụng các chứng cứ.

8.2.6.3. FCO_NRR.1.3

TSF cần cung cấp khả năng thẩm tra chứng cứ nhận thông tin tới [lựa chọn: người gửi, người nhận, [chỉ định: danh sách của đối tác thứ ba]] dựa trên [chỉ định: các giới hạn trong chứng cứ của việc nhận].

8.2.7. FCO_NRR.2 Thực thi kiểm chứng bên nhận

Phân cấp từ: FCO_NRR.1 lựa chọn kiểm chứng bên nhận.

Các mối phụ thuộc: FIA_UID.1 Định thời cho định danh.

8.2.7.1. FCO_NRR.2.1

TSF cần thực thi việc tạo chứng cứ nhận thông tin cho [chỉ định: danh sách các kiểu thông tin] đã nhận tại mọi thời điểm.

8.2.7.2. FCO_NRR.2.2

TSF cần có khả năng kết nối các [chỉ định: danh sách các thuộc tính] của người nhận thông tin, và [chỉ định: danh sách của các trường thông tin] của thông tin cho áp dụng các chứng cứ.

8.2.7.3. FCO_NRR.2.3

TSF cần cung cấp khả năng thẩm tra chứng cứ nhận thông tin tới [lựa chọn: người gửi, người nhận, [chỉ định: danh sách của đối tác thứ ba]] dựa trên [chỉ định: các giới hạn trong chứng cứ của việc nhận].

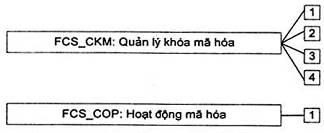

9. Class FCS: Hỗ trợ mật mã

TSF có thể triển khai các chức năng mã hóa để giúp thỏa mãn một số mục tiêu an toàn mức cao. Chúng bao gồm (nhưng không giới hạn): định danh và xác thực, không thể từ chối, đường dẫn tin cậy, kênh tin cậy và phân tích dữ liệu. Lớp này được sử dụng khi TOE thực hiện các chức năng mã hóa, việc thực hiện này có thể dưới dạng phần cứng, phần sụn hoặc phần mềm.

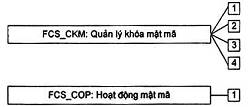

FCS: Lớp hỗ trợ mật mã được tạo dưới hai họ: Quản lý khóa mật mã (FCS_CKM) và vận hành mật mã (FCS_COP). Hộ quản lý khóa mật mã (FCS_CKM) đề cập đến các khía cạnh quản lý của các khóa mật mã, trong khi họ vận hành mật mã (FCS_COP) lại quan tâm đến việc sử dụng vận hành của các khóa mã này.

Hình 9 - Phân cấp lớp FCS: Hỗ trợ mật mã

9.1. Quản lý khóa mật mã (FCS_CKM)

9.1.1. Hành xử của họ

Các khóa mật mã phải được quản lý trong suốt chu trình tồn tại chúng. Họ này dùng để hỗ trợ chu trình này và định nghĩa các yêu cầu đối với các hoạt động sau: Tạo khóa mật mã, phân bố khóa mật mã, truy nhập khóa mật mã và hủy bỏ khóa mật mã. Họ này nên được đưa vào mỗi khi có các yêu cầu chức năng quản lý mã khóa mật mã.

9.1.2. Phân mức thành phần

FCS_CKM.1 Tạo khóa mật mã, đòi hỏi khóa mật mã được tạo ra phù hợp với một thuật toán riêng với kích thước khóa có thể dựa trên một tiêu chuẩn được ấn định.

FCS_CKM.2 Phân phối khóa mật mã, đòi hỏi các khóa mật mã được phân phối phù hợp với một phương pháp phân phối riêng mà có thể dựa trên một tiêu chuẩn được ấn định.

FCS_CKM.3 Truy nhập khóa mật mã, đòi hỏi truy nhập đến các khóa mã phải được thực hiện phù hợp với một phương pháp truy nhập riêng mà có thể dựa trên tiêu chuẩn được ấn định.

FCS_CKM.4 Hủy bỏ khóa mật mã, đòi hỏi các khóa hóa bị hủy bỏ phù hợp với phương pháp hủy bỏ riêng mà có thể dựa trên tiêu chuẩn được ấn định.

9.1.3. Quản lý của FCS_CKM.1, FCS_CKM.2, FCS_CKM.3, FCS_CKM.4

Không có các hoạt động quản lý nào.

9.1.4. Kiểm toán của FCS_CKM.1, FCS_CKM.2, FCS_CKM.3, FCS_CKM.4

Các hành động sau có thể được kiểm toán, nếu FAU_GEN Tạo dữ liệu kiểm toán an toàn được đặt trong PP/ST:

a) Tối thiểu: thành công và lỗi của các hoạt động.

b) Cơ sở: Các thuộc tính của đối tượng, và giá trị của đối tượng ngoại trừ bất kỳ thông tin nhạy cảm nào (ví dụ khóa bí mật hoặc khóa riêng).

9.1.5. FCS_CKM.1 Tạo khóa mật mã

Phân cấp từ: Không có các thành phần nào.

Các mối phụ thuộc: [FCS_CKM.2 Phân phối khóa mật mã hoặc

FCS_COP.1 Hoạt động mật mã]

FCS_CKM.4 Hủy bỏ khóa mật mã

9.1.5.1. FCS_CKM.1.1

TSF cần tạo ra các khóa mật mã phù hợp với các thuật toán tạo khóa mật mã được chỉ ra [chỉ định: thuật toán tạo khóa mật mã] và chỉ ra kích thước khóa được mật mã [chỉ định: kích thước khóa mật mã] mà đáp ứng theo [chỉ định: danh sách các tiêu chuẩn].

9.1.6. FCS_CKM.2 Phân phối khóa mật mã

Phân cấp từ: Không có các thành phần nào.

Các mối phụ thuộc: [FDP_ITC.1 Nhập vào dữ liệu người dùng không có các thuộc tính an toàn, hoặc

FDP_ITC.2 Nhập dữ liệu người dùng có các thuộc tính an toàn, hoặc

FCS_CKM.1 Tạo khóa mật mã]

FCS_CKM.4 Hủy bỏ khóa mật mã

9.1.6.1. FCS_CKM.2.1

TSF cần phân phối các khóa mật mã phù hợp với phương pháp phân phối khóa mật mã được chỉ ra [chỉ định: phương pháp phân phối khóa mật mã] mà đáp ứng theo [chỉ định: danh sách các tiêu chuẩn].

9.1.7. FCS_CKM.3 Truy nhập khóa mật mã

Phân cấp từ: Không có các thành phần nào.

Các mối phụ thuộc: [FDP_ITC.1 Nhập vào dữ liệu người dùng không có các thuộc tính an toàn, hoặc

FDP_ITC.2 Nhập vào dữ liệu người dùng có các thuộc tính an toàn, hoặc

FCS_CKM.1 Tạo khóa mật mã]

FCS_CKM.4 Hủy bỏ khóa mật mã

9.1.7.1. FCS_CKM.3.1

TSF cần thực hiện [chỉ định: kiểu truy nhập khóa mật mã] phù hợp với phương pháp truy nhập khóa mật mã được chỉ ra [chỉ định: phương pháp truy cập khóa mật mã] đáp ứng theo [chỉ định: danh sách các tiêu chuẩn].

9.1.8. FCS_CKM.4 Hủy bỏ khóa mật mã

Phân cấp từ: Không có các thành phần nào.

Các mối phụ thuộc: [FDP_ITC.1 Nhập vào dữ liệu người dùng không có các thuộc tính an toàn, hoặc

FDP_ITC.2 Nhập vào dữ liệu người dùng có các thuộc tính an toàn, hoặc

FCS_CKM.1 Tạo khóa mật mã]

9.1.8.1. FCS_CKM.4.1

TSF cần hủy bỏ các khóa mật mã phù hợp với phương pháp hủy khóa mật mã được chỉ ra [chỉ định: phương pháp hủy bỏ khóa mật mã] đáp ứng theo: [chỉ định: danh sách các tiêu chuẩn].

9.2. Hoạt động mật mã (FCS_COP)

9.2.1. Hành xử của họ

Theo yêu cầu cho hoạt động mật mã vận hành chính xác, hoạt động này cần phải được thực hiện phù hợp với một thuật toán được chỉ ra và với một khóa mật mã có kích thước được chỉ ra. Họ này chứa các yêu cầu cho các hoạt động mật mã được thực hiện.

Kiểu các hoạt động mật mã gồm mã hóa và giải mã dữ liệu, tạo chữ ký điện tử và thẩm tra, tạo kiểm tra chẵn lẻ mật mã để đảm bảo toàn vẹn và thẩm tra kiểm tra chẵn lẻ, băm an toàn (liệt kê thông điệp), mã hóa và giải mã khóa mật mã, thỏa thuận khóa mật mã.

9.2.2. Phân mức thành phần

FCS_COP.1 hoạt động mật mã, đòi hỏi một hoạt động mật mã được thực hiện phù hợp với một thuật toán được chỉ ra và với một khóa mật mã có kích thước được chỉ ra. Thuật toán được chỉ ra và các kích thước khóa mật mã có thể dựa trên một tiêu chuẩn được ấn định.

9.2.3. Quản lý của FCS_COP.1

Không có các hoạt động quản lý nào.

9.2.4. Kiểm toán của FCS_COP.1

Các hành động sau có thể được kiểm toán, nếu FAU_GEN Tạo dữ liệu kiểm toán an toàn được đặt trong PP/ST:

a) Tối thiểu: thành công và lỗi, và kiểu của các hoạt động mật mã

b) Cơ sở: Bất kỳ một chế độ mật mã được ứng dụng nào của hoạt động, các thuộc tính của chủ thể và các thuộc tính đối tượng.

9.2.5. FCS_COP.1 Hoạt động mật mã

Phân cấp từ: Không có các thành phần nào.

Các mối phụ thuộc: [FDP_ITC.1 Nhập vào dữ liệu người dùng không có các thuộc tính an toàn, hoặc

FDP_ITC.2 Nhập vào dữ liệu người dùng có các thuộc tính an toàn, hoặc

FCS_CKM.1 Tạo khóa mật mã]

FCS_CKM.4 Hủy bỏ khóa mật mã

9.2.5.1. FCS_COP.1.1

TSF cần thực hiện [chỉ định: danh sách các hoạt động mật mã] phù hợp với thuật toán mật mã được chỉ ra [chỉ định: thuật toán mật mã] và kích thước khóa mật mã [chỉ định: kích thước khóa mật mã] mà đáp ứng theo [chỉ định: danh sách các tiêu chuẩn].

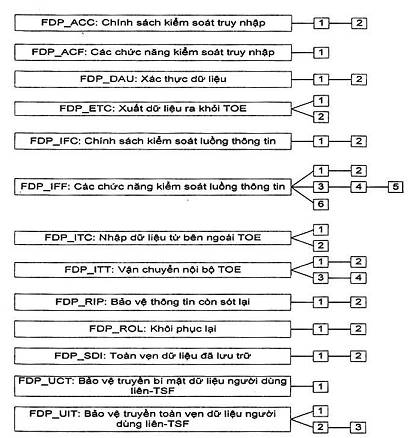

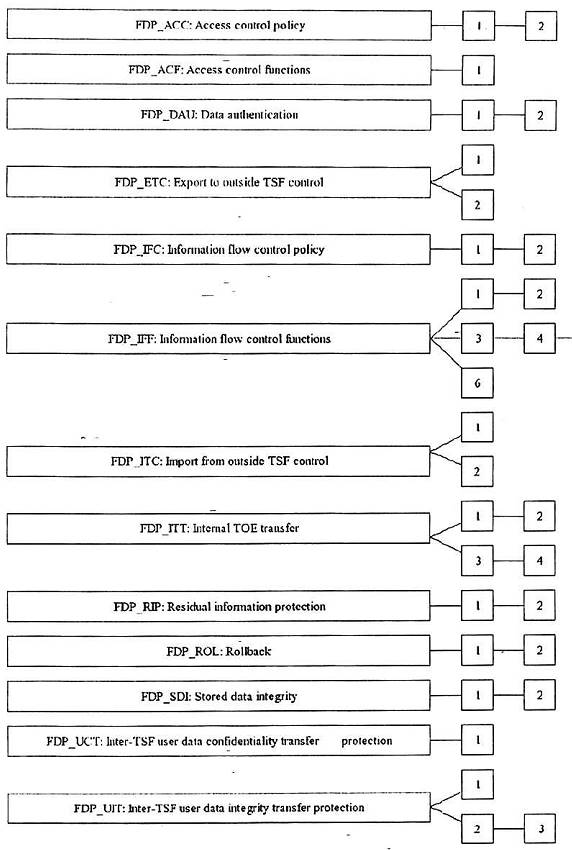

10. Lớp FDP: Bảo vệ dữ liệu người dùng

Lớp này chứa các họ chỉ ra các yêu cầu cho các chức năng an toàn TOE và các chính sách chức năng an toàn TOE liên quan đến bảo vệ dữ liệu người dùng. FDP: bảo vệ dữ liệu người dùng được chia thành bốn nhóm thuộc của các họ (được liệt kê bên dưới) mà đề cập đến dữ liệu người dùng bên trong một TOE, trong thời gian nhập, xuất và lưu trữ cũng như các thuộc tính an toàn trực tiếp liên quan đến dữ liệu người dùng.

Các họ trong lớp này được tổ chức thành bốn nhóm sau:

a) Các chính sách chức năng an toàn bảo vệ dữ liệu người dùng:

• Chính sách kiểm soát truy nhập (FDP_ACC); và

• Chính sách kiểm soát luồng thông tin (FDP_IFC)

Các thành phần trong những họ này cho phép tác giả PP/ST đặt tên cho các chính sách chức năng an toàn bảo vệ dữ liệu người dùng và định nghĩa phạm vi kiểm soát của chính sách, sự cần thiết để đề cập đến các mục tiêu an toàn. Tên của các chính sách này có nghĩa được sử dụng liên tục phần còn lại của các thành phần chức năng mà có một hoạt động gọi phép ấn định hoặc lựa chọn "kiểm soát truy nhập SFP" hoặc "kiểm soát luồng thông tin SFPs". Các quy tắc định nghĩa chức năng kiểm soát truy nhập và kiểm soát luồng thông tin SFP sẽ được định nghĩa trong các họ (một cách lần lượt) các hàm kiểm soát truy nhập (FDP_ACF) và các hàm kiểm soát luồng thông tin (FDP_IF) (tương ứng).

b) Các dạng bảo vệ dữ liệu người dùng:

• Các chức năng kiểm soát truy nhập (FDP_ACF)

• Các chức năng kiểm soát luồng thông tin (FDP_IFF);

• Vận chuyển nội bộ TOE (FDP_ITT);

• Bảo vệ thông tin còn dư thừa (FDP_RIP);

• Khôi phục lại (FDP_ROL) và

• Toàn vẹn dữ liệu đã lưu trữ (FDP_SDI)

c) Lưu trữ ngoại tuyến, nhập và xuất

• Xác thực dữ liệu (FDP_DAU)

• Xuất dữ liệu ra khỏi TOE (FDP_ETC)

• Nhập dữ liệu từ ngoài TOE (FDP_ITC)

Các thành phần trong các họ này đề cập chuyển đổi các giá trị đáng tin cậy vào trong hoặc ra ngoài của TOE.

d) Truyền thông Liên-TSF

• Bảo vệ truyền bí mật dữ liệu người dùng liên-TSF (FDP_UCT); và

• Bảo vệ truyền toàn vẹn dữ liệu người dùng liên-TSF (FDP_UIT)

Các thành phần trong các họ này đề cập đến sự truyền thông giữa TSF của TOE và các sản phẩm IT được tin cậy khác.

Hình 10 - Phân cấp lớp FDP: Bảo vệ dữ liệu người dùng

10.1. Chính sách kiểm soát truy nhập (FDP_ACC)

10.1.1. Hành xử của họ

Họ này xác định các SFP kiểm soát truy nhập (Theo tên) và định nghĩa phạm vi kiểm soát của các chính sách mà định dạng việc xác định phần kiểm soát truy nhập của TSP. Phạm vi kiểm soát này được mô tả bởi 3 tập: Các chủ thể dưới kiểm soát của chính sách, các đối tượng dưới kiểm soát của chính sách và các hoạt động giữa các chủ thể được kiểm soát và đối tượng được kiểm soát mà được bao trùm bởi chính sách. Tiêu chí này cho phép tồn tại nhiều chính sách, mỗi cái có một tên duy nhất.

Điều này đạt được bởi các thành phần khởi tạo từ họ này một lần cho mỗi chính sách kiểm soát truy nhập được đặt tên. Quy tắc này định nghĩa chức năng của kiểm soát truy nhập SFP mà sẽ được định nghĩa bởi các họ khác như các chức năng kiểm soát truy nhập (FDP_ACF) và toàn vẹn dữ liệu lưu trữ (FDP_SDI). Các tên của các kiểm soát truy nhập, được xác định ở đây trong chính sách kiểm soát truy nhập (FDP_ACC) có nghĩa là được sử dụng liên tục phần còn lại của các thành phần chức năng mà có một hoạt động gọi phép ấn định hoặc phép chọn của "kiểm soát truy nhập SFP".

10.1.2. Phân mức thành phần

FDP_ACC.1 kiểm soát truy nhập tập con, đòi hỏi mỗi cái chỉ ra kiểm soát truy nhập SFP được đặt trong một tập con của các hoạt động có thể trong một tập con của các đối tượng trong TOE.

FDP_ACC.2 Kiểm soát truy nhập toàn bộ, đòi hỏi mỗi cái chỉ ra kiểm soát truy nhập SFP bao trùm tất cả các hoạt động của chủ thể và đối tượng được bao trùm bởi SFP. Nếu các yêu cầu thêm mà tất cả các đối tượng và hoạt động với TSC được bao trùm bởi ít nhất một kiểm soát truy nhập SFP được chỉ ra.

10.1.3. Quản lý của FDP_ACC.1, FDP_ACC.2

Không có các hoạt động quản lý nào.

10.1.4. Kiểm toán của FDP_ACC.1, FDP_ACC.2

Không có sự kiện có thể kiểm toán nào.

10.1.5. FDP_ACC.1 Kiểm soát truy nhập tập con

Phân cấp từ: Không có các thành phần nào.

Các mối phụ thuộc: FDP_ACF.1 Kiểm soát truy nhập dựa trên các thuộc tính an toàn.

10.1.5.1. FDP_ACC.1.1

TSF cần thực thi [chỉ định: Kiểm soát truy nhập SFP] trong [chỉ định: danh sách các chủ đề, đối tượng và các hoạt động giữa các chủ thể và đối tượng bao trùm bởi SFP].

10.1.6. FDP_ACC.2 Kiểm soát truy nhập toàn bộ

Phân cấp từ: FDP_ACC.1 Kiểm soát truy nhập tập con.

Các mối phụ thuộc: FDP_ACF.1 Kiểm soát truy nhập dựa trên các thuộc tính an toàn.

10.1.6.1. FDP_ACC.2.1

TSF cần thực thi [chỉ định: Kiểm soát truy nhập SFP] trong [chỉ định: danh sách các chủ thể, đối tượng, và tất cả các hoạt động giữa các chủ thể và đối tượng bao trùm bởi SFP].

10.1.6.2. FDP_ACC.2.2

TSF cần đảm bảo rằng tất cả các hoạt động giữa bất kỳ chủ thể nào trong TSC và bất kỳ đối tượng nào bên trong TSC được bao trùm bởi một kiểm soát truy nhập SFP.

10.2. Các chức năng kiểm soát truy nhập (FDP_ACF)

10.2.1. Hành xử của họ

Họ này mô tả các quy tắc cho các chức năng riêng mà có thể thực hiện chính sách kiểm soát truy nhập được đặt tên là chính sách kiểm soát truy nhập (FDP_ACC). Chính sách kiểm soát truy nhập (FDP_ACC) chỉ ra phạm vi kiểm soát của chính sách.

10.2.2. Phân mức thành phần

Họ này đề cập đến các thuộc tính an toàn thông thường và đặc điểm của các chính sách. Thành phần trong họ này có nghĩa là cần được sử dụng để mô tả các quy tắc cho chức năng mà thực hiện SFP như được chỉ ra trong chính sách kiểm soát truy nhập (FDP_ACC). Tác giả PP/ST có thể lặp lại thành phần này để đề cập đến nhiều chính sách trong TOE.

FDP_ACF.1 Thuộc tính an toàn dựa trên kiểm soát truy nhập, thuộc tính an toàn dựa trên kiểm soát truy nhập cho phép TSF thực thi truy nhập dựa trên các thuộc tính an toàn và nhóm các thuộc tính được đặt tên. Thêm vào đó, TSF có thể có khả năng cấp phép hoặc từ chối truy nhập với đối tượng dựa trên các thuộc tính an toàn.

10.2.3. Quản lý của FDP_ACF.1

Các hành động sau đây có thể xem xét cho các chức năng quản lý trong FMT:

a) Quản lý các thuộc tính sử dụng để đưa ra quyết định cho phép hoặc từ chối truy nhập.

10.2.4. Kiểm soát của FDP_ACF.1

Các hành động sau đây có thể được kiểm toán, nếu FAU_GEN Tạo dữ liệu kiểm tra được đặt trong PP/ST:

a) Tối thiểu: Các yêu cầu thực hiện thành công trong vận hành một đối tượng được bao bọc bởi SFP.

b) Cơ sở: Tất cả các yêu cầu thực hiện vận hành một đối tượng được bao bọc bởi SFP.

c) Chi tiết: các thuộc tính an toàn đặc biệt được sử dụng trong thực hiện kiểm tra truy nhập.

10.2.5. FDP_ACF.1 Kiểm soát truy nhập dựa trên thuộc tính an toàn

Phân cấp từ: Không có các thành phần nào.

Các mối phụ thuộc: FDP_ACC.1 Kiểm soát truy nhập tập con

FDP_MSA.3 Khởi tạo thuộc tính tĩnh.

10.2.5.1. FDP_ACF.1.1

TSF cần thực thi [chỉ định: Kiểm soát truy nhập SFP] đến các đối tượng dựa trên [chỉ định: Danh sách các chủ thể và đối tượng được kiểm soát dưới SFP đã chỉ định, và với danh sách, các thuộc tính an toàn tương ứng SFP, hoặc các nhóm đã gắn tên của các thuộc tính an toàn tương ứng SFP].

10.2.5.2. FDP_ACF.1.2

TSF cần thực thi các quy tắc sau để quyết định nếu một hoạt động giữa các chủ thể được kiểm soát và các đối tượng được kiểm soát cho phép: [chỉ định: các quy tắc quản lý truy nhập giữa các chủ thể được kiểm soát và các đối tượng được kiểm soát sử dụng các hoạt động có kiểm soát với các đối tượng được kiểm soát]

10.2.5.3. FDP_ACF.1.3

TSF cần cấp phép truy nhập rõ ràng cho các chủ thể đến các đối tượng dựa trên các quy tắc sau: [chỉ định: các quy tắc, dựa trên các thuộc tính an toàn, để cấp phép truy nhập rõ ràng cho các chủ thể đến các đối tượng].

10.2.5.4. FDP_ACF.1.4

TSF cần từ chối rõ ràng truy nhập của các chủ thể đến các đối tượng dựa trên [chỉ định: các quy tắc, dựa trên các thuộc tính an toàn, để từ chối rõ ràng truy nhập của các chủ thể đến các đối tượng].

10.3. Xác thực dữ liệu (FDP_DAU)

10.3.1. Hành xử của họ

Xác thực dữ liệu cho phép một thực thể chấp nhận trách nhiệm xác thực thông tin (ví dụ, các chữ ký số). Họ này cung cấp một phương pháp quy định sự đảm bảo tính hợp lệ của một đơn vị đặc biệt của dữ liệu mà có thể được sử dụng để thẩm tra nội dung thông tin giả mạo hoặc thay đổi lừa dối. Trái lại với FAU: Kiểm tra an toàn, họ này được dự định cung cấp các dữ liệu tĩnh hơn là các dữ liệu mà đang được truyền đi.

10.3.2. Phân mức thành phần

FDP_DAU.1 Xác thực dữ liệu cơ sở, đòi hỏi TSF có khả năng tạo một sự đảm bảo của xác thực với các nội dung thông tin của các đối tượng (ví dụ tài liệu).

FDP_DAU.2 Xác thực dữ liệu với chỉ ra người đảm bảo thêm vào các yêu cầu mà TSF có khả năng thiết lập định danh của đối tượng mà cung cấp đảm bảo xác thực.

10.3.3. Quản lý của FDP_DAU.1, FDP_DAU.2

Các hành động sau đây có thể xem xét cho các chức năng quản lý trong FMT:

a) Chỉ định hoặc thay đổi đối tượng, để có thể được cấu hình được xác thực dữ liệu đã áp dụng.

10.3.4. Kiểm toán của FDP_DAU.1

Các hành động sau đây có thể được kiểm toán, nếu FAU_GEN Tạo dữ liệu kiểm toán được đặt trong PP/ST:

a) Tối thiểu: Tạo thành công các chứng cứ có giá trị.

b) Cơ sở: Tạo không thành công các chứng cứ có giá trị.

c) Chi tiết: Định danh của chủ thể mà yêu cầu chứng cứ.

10.3.5. Kiểm toán của FDP_DAU.2

Các hành động sau đây có thể được kiểm toán, nếu FAU_GEN Tạo dữ liệu kiểm toán được đặt trong PP/ST:

a) Tối thiểu: Tạo thành công các chứng cứ có giá trị.

b) Cơ sở: Tạo không thành công các chứng cứ có giá trị.

c) Chi tiết: Định danh của chủ thể mà yêu cầu chứng cứ.

d) Chi tiết: Định danh của chủ thể tạo ra chứng cứ.

10.3.6. FDP_DAU.1 Xác thực dữ liệu cơ sở

Phân cấp từ: Không có các thành phần nào.

Các mối phụ thuộc: Không có phụ thuộc nào.

10.3.6.1. FDP_DAU.1.1

TSF cần cung cấp khả năng tạo chứng cứ mà có thể được sử dụng như sự đảm bảo của xác định tính hợp lệ của [chỉ định: danh sách của các đối tượng hoặc các kiểu thông tin].

10.3.6.2. FDP_DAU.1.2

TSF cần cung cấp [chỉ định: danh sách của các chủ thể] với khả năng thẩm tra chứng cứ có tính hợp lệ của các thông tin đã xác định.

10.3.7. FDP_DAU.2 Xác thực dữ liệu với định danh người đảm bảo

Phân cấp từ: FDP_DAU.1 Xác thực dữ liệu cơ sở.

Các mối phụ thuộc: FIA_UID.1 Định thời cho định danh.

10.3.7.1. FDP_DAU.2.1

TSF cần cung cấp khả năng tạo chứng cứ mà có thể được sử dụng như sự đảm bảo của xác định tính hợp lệ của [chỉ định: danh sách của các đối tượng hoặc các kiểu thông tin].

10.3.7.2. FDP_DAU.2.2

TSF cần cung cấp [chỉ định: danh sách của các chủ thể] với khả năng thẩm tra chứng cứ có tính hợp lệ của các thông tin đã xác định và định danh của người dùng đã tạo ra chứng cứ.

10.4. Xuất dữ liệu từ TOE (FDP_ETC)

10.4.1. Hành xử của họ

Họ này định nghĩa các chức năng để xuất dữ liệu người dùng ra ngoài TOE như các thuộc tính an toàn của nó và sự bảo vệ không chỉ được bảo toàn mà còn được bỏ qua khi nó được xuất ra. Nó được quan tâm với các giới hạn trong xuất và với sự phối hợp của các thuộc tính an toàn với dữ liệu người dùng được xuất ra.

10.4.2. Phân mức thành phần

FDP_ETC.1 xuất dữ liệu người dùng không có các thuộc tính an toàn, đòi hỏi TSF thực thi các SFP phù hợp khi xuất ra ngoài dữ liệu người dùng TSF. Dữ liệu người dùng, được xuất bởi chức năng này được xuất ra mà không có các thuộc tính an toàn kết hợp với nó.

FDP_ETC.2 Xuất dữ liệu người dùng với các thuộc tính an toàn, đòi hỏi TSF thực thi các SFP phù hợp sử dụng một chức năng chính xác và đơn nghĩa kết hợp với các thuộc tính an toàn với dữ liệu người dùng được xuất ra.

10.4.3. Quản lý của FDP_ETC.1

Không có các hoạt động quản lý nào.

10.4.4. Quản lý của FDP_ETC.2

Các hành động sau đây có thể xem xét cho các chức năng quản lý trong FMT:

a) Các quy tắc kiểm soát xuất bổ sung có thể được cấu hình bởi người dùng trong một vai trò định nghĩa trước.

10.4.5. Kiểm toán của FDP_ETC.1, FDP_ETC.2

Các hành động sau đây có thể được kiểm toán, nếu FAU_GEN Tạo dữ liệu kiểm toán được đặt trong PP/ST

a) Tối thiểu: Xuất thành công thông tin.

b) Cơ sở: Tất cả các nỗ lực để xuất thông tin.

10.4.6. FDP_ETC.1 Xuất dữ liệu người dùng không có các thuộc tính an toàn

Phân cấp từ: Không có các thành phần nào.

Các mối phụ thuộc: [FDP_ACC.1 Kiểm soát truy nhập tập con, hoặc

FDP_ETC.1 Kiểm soát luồng thông tin tập con].

10.4.6.1. FDP_ETC.1.1

TSF cần thực thi [chỉ định: kiểm soát truy nhập SFP và/hoặc kiểm soát luồng thông tin SFP] khi xuất dữ liệu người dùng, được kiểm soát dưới SFP, bên ngoài của TOE.

10.4.6.2. FDP_ETC.1.2

TSF cần xuất dữ liệu người dùng không có các thuộc tính an toàn kết hợp với dữ liệu người dùng.

10.4.7. FDP_ETC.2 Xuất dữ liệu người dùng với các thuộc tính an toàn

Phân cấp từ: Không có các thành phần nào.

Các mối phụ thuộc: [FDP_ACC.1 Kiểm soát truy nhập tập con, hoặc

FDP_IFC.1 Kiểm soát luồng thông tin tập con]

10.4.7.1. FDP_ETC.2.1

TSF cần thực thi [chỉ định: kiểm soát truy nhập SFP và/hoặc kiểm soát luồng thông tin SFP] khi xuất dữ liệu người dùng, được kiểm soát dưới SFP, bên ngoài của TOE.

10.4.7.2. FDP_ETC.2.2

TSF cần xuất dữ liệu người dùng với các thuộc tính an toàn kết hợp với dữ liệu người dùng.

10.4.7.3. FDP_ETC.2.3

TSF cần đảm bảo rằng các thuộc tính an toàn, khi xuất ra ngoài TOE là duy nhất được kết hợp với dữ liệu người dùng được xuất ra.

10.4.7.4. FDP_ETC.2.4

TSF thực thi các quy tắc sau khi dữ liệu người dùng được xuất ra từ TOE: [chỉ định: các quy tắc kiểm soát dữ liệu xuất ra bổ sung].

10.5. Chính sách kiểm soát luồng thông tin (FDP_IFC)

10.5.1. Hành xử của họ

Họ này chỉ ra kiểm soát luồng thông tin SFPs (theo tên) và định nghĩa phạm vi kiểm soát của mỗi chính sách kiểm soát luồng thông tin SFP. Phạm vi kiểm soát được biểu diễn với ba tập: Các chủ thể chịu sự kiểm soát của chính sách, thông tin dưới sự kiểm soát của chính sách và các hoạt động gây ra chuyển luồng thông tin có kiểm soát ra và vào chủ thể kiểm soát bao trùm bởi chính sách. Các tiêu chí cho phép nhiều chính sách tồn tại, mỗi cái có một tên duy nhất. Điều này thực hiện bằng việc lặp lại các thành phần từ họ này với mỗi chính sách kiểm soát luồng thông tin đã đặt tên. Các quy tắc định nghĩa các chức năng của kiểm soát luồng thông tin SFP sẽ được định nghĩa bởi các họ khác như các chức năng kiểm soát luồng thông tin (FDP_IFF) và Xuất dữ liệu ra ngoài TOE (FDP_ETC). Tên của kiểm soát luồng thông tin SFP xác định chính sách kiểm soát luồng thông tin (FDP_IFC) có nghĩa là được sử dụng liên tục phần còn lại của các thành phần chức năng mà có một hoạt động gọi phép ấn định hoặc phép chọn của "kiểm soát luồng thông tin SFP".

Cơ chế TSF kiểm soát luồng tin phù hợp với chính sách kiểm soát luồng thông tin SFP. Các hoạt động mà có thể thay đổi các thuộc tính an toàn của thông tin là không được phép nói chung, do điều đó sẽ phá hoại việc kiểm soát luồng thông tin SFP. Mặc dù các hoạt động như thế sẽ được giới hạn như các trường hợp ngoại lệ để kiểm soát luồng thông tin nếu được chỉ ra rõ ràng.

10.5.2. Phân mức thành phần

FDP_IFC.1 Kiểm soát luồng thông tin tập con, đòi hỏi mỗi kiểm soát luồng thông tin được chỉ ra SFP được đặt tại vị trí cho tập con của các hoạt động có thể trong tập con của các luồng thông tin trong TOE.

FDP_IFC.2 Kiểm soát luồng thông tin đầy đủ, đòi hỏi mỗi kiểm soát luồng thông tin được xác định SFP bao trùm tất cả các hoạt động trên các chủ thể và thông tin được bao trùm bởi SFP. Nếu các yêu cầu thêm với tất cả thông tin chuyển tới và hoạt động với TSC được bao trùm ít nhất bởi một kiểm soát luồng thông tin được xác định SFP. Trong sự kết nối với thành phần FPT_RVM.1, điều này mang lại khía cạnh "luôn viện dẫn" của giám sát tham chiếu.

10.5.3. Quản lý của FDP_IFC.1, FDP_IFC.2

Không có các hoạt động quản lý nào.

10.5.4. Kiểm tra của FDP_IFC.1, FDP_IFC.2

Không có các hoạt động quản lý nào.

10.5.5. FDP_IFC.1 Kiểm soát luồng thông tin tập con

Phân cấp từ: Không có các thành phần nào.

Các mối phụ thuộc: FDP_IFF.1.1 Các thuộc tính đơn giản

10.5.5.1. FDP_IFC.1.1

TSF cần thực thi [chỉ định: kiểm soát luồng thông tin SFP] trong [chỉ định: danh sách của các chủ thể, thông tin và các hoạt động mà là nguyên nhân thông tin được kiểm soát chuyển tới và từ các chủ thể được kiểm soát bao trùm bởi SFP]

10.5.6. FDP_IFC Kiểm soát luồng thông tin đầy đủ

Phân cấp từ: FDP_IFC.1 Kiểm soát luồng thông tin tập con

Các mối phụ thuộc: FDP_IFF Các thuộc tính an toàn đơn giản.

10.5.6.1. FDP_IFC.2.1

TSF cần thực thi [chỉ định: kiểm soát luồng thông tin SFP] trong [chỉ định: danh sách của các chủ thể và thông tin] và tất cả các hoạt động mà là nguyên nhân thông tin chuyển tới và từ các chủ thể được bao trùm bởi SFP].

10.5.6.2. FDP_IFC.2.2